Segurança no Microsoft Cloud Adoption Framework para o Azure

Tal como a adoção da cloud é um percurso, a segurança na cloud é um percurso contínuo de progresso incremental e maturidade e não um destino estático.

Prever um estado final de segurança

Uma jornada sem destino é simplesmente sinuosa. Esta abordagem pode eventualmente levar à iluminação, mas os objetivos e restrições empresariais exigem frequentemente concentrar-se em objetivos e resultados-chave.

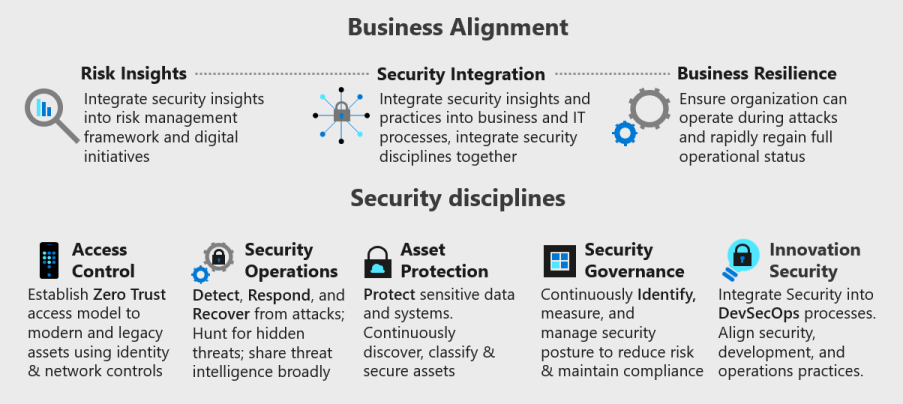

A metodologia Secure fornece uma visão do estado final completo, que orienta a melhoria do seu programa de segurança ao longo do tempo. O elemento visual seguinte mapeia as principais formas de integração da segurança numa organização maior e mostra as disciplinas dentro da segurança.

O Cloud Adoption Framework orienta este percurso de segurança ao fornecer clareza para os processos, melhores práticas, modelos e experiências. Esta documentação de orientação baseia-se em lições aprendidas e experiências reais de clientes reais, no percurso de segurança da Microsoft e no trabalho com organizações, como o NIST, o Open Group e o Center for Internet Security (CIS).

O vídeo seguinte mostra como a metodologia Secure ajuda a orientar as melhorias de segurança ao longo do tempo.

Mapear para conceitos, arquiteturas e padrões

A segurança é uma disciplina organizacional autónoma e um atributo integrado ou sobreposto noutras disciplinas. É difícil definir e mapear com precisão em detalhe. A indústria de segurança utiliza estruturas diferentes para operar, capturar riscos e planear controlos. As disciplinas na metodologia CAF Secure estão relacionadas com outros conceitos de segurança e orientações das seguintes formas:

Confiança Zero: A Microsoft considera que todas as disciplinas de segurança devem seguir os princípios Confiança Zero, que assumem a violação, verificam explicitamente e utilizam o menor acesso ao privilégio. Estes princípios sustentam qualquer estratégia de segurança sólida e têm de ser equilibrados com objetivos de ativação empresarial . A primeira e mais visível parte do Confiança Zero está no controlo de acesso, pelo que está realçada na descrição da disciplina de segurança do controlo de acesso.

O Grupo Aberto: Estas disciplinas de segurança mapeiam-se de perto aos componentes Confiança Zero no documento técnico de princípios fundamentais publicado pelo Open Group onde a Microsoft participa ativamente. Uma exceção notável é que a Microsoft elevou a disciplina de segurança de inovação para que o DevSecOps seja um elemento de nível superior devido à forma como esta disciplina é nova, importante e transformadora para muitas organizações.

Arquitetura de cibersegurança NIST: Para organizações que utilizam a arquitetura de cibersegurança NIST, realçámos o texto a negrito onde a arquitetura mapeia mais de perto. O controlo de acesso moderno e o DevSecOps mapeiam amplamente para todo o espectro da arquitetura, pelo que esses itens não são anotados individualmente.

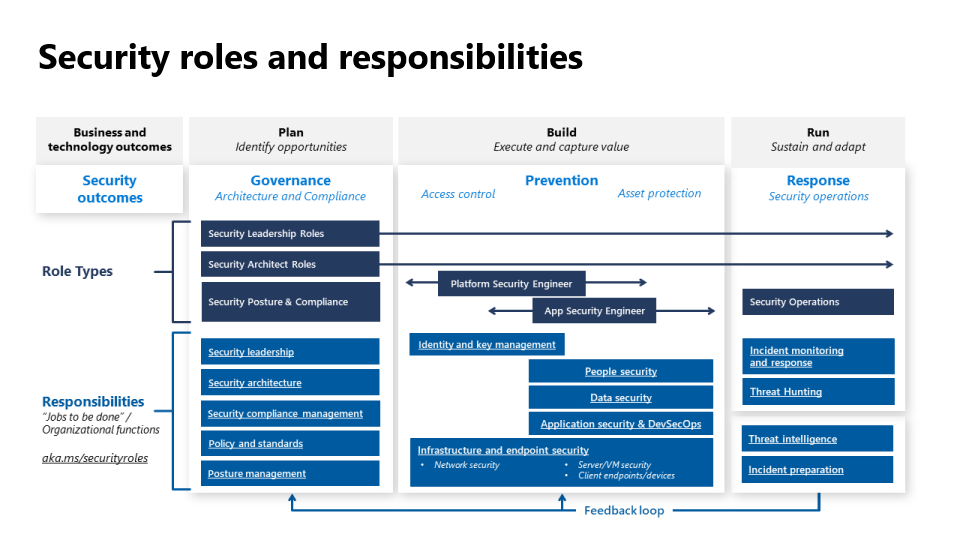

Mapear para funções e responsabilidades

O diagrama seguinte resume as funções e responsabilidades num programa de segurança.

Para obter mais informações, veja Funções de segurança da cloud.

Transformação de segurança

Quando as organizações adotam a cloud, descobrem rapidamente que os processos de segurança estáticos não conseguem acompanhar o ritmo de mudança nas plataformas da cloud, o ambiente de ameaças e a evolução das tecnologias de segurança. A segurança tem de mudar para uma abordagem em constante evolução para corresponder ao ritmo com esta alteração. Transforma a cultura organizacional e os processos diários em toda a organização.

Esta metodologia orienta a integração da segurança com processos empresariais e disciplinas técnicas de segurança. Estes processos e disciplinas permitem progressos significativos e sustentáveis no seu percurso de segurança para reduzir o risco organizacional. Poucas organizações podem aperfeiçoar todas estas práticas ao mesmo tempo, mas todas as organizações devem amadurecer cada processo e disciplina de forma constante.

Alterar controladores

As organizações de segurança experimentam dois tipos de grandes transformações ao mesmo tempo.

- Segurança como um risco comercial: A segurança foi impulsionada para o domínio da gestão de riscos empresariais a partir de uma disciplina puramente orientada para a qualidade técnica. As forças duplas que impulsionam a segurança são:

- Transformação digital: A pegada digital aumenta continuamente a potencial superfície de ataque da organização.

- Paisagem de ameaças: Aumentos no volume de ataques e na sofisticação que são alimentados por uma economia de ataque industrializada com competências especializadas e commoditização contínua de ferramentas e técnicas de ataque.

- Alteração da plataforma: A segurança está a lidar com uma mudança de plataforma técnica para a cloud. Esta mudança está na escala das fábricas que passam de executar os seus próprios geradores eléctricos para ligar a uma rede eléctrica. Embora as equipas de segurança tenham muitas vezes as competências fundamentais certas, ficam sobrecarregadas com as mudanças em quase todos os processos e tecnologias que utilizam todos os dias.

- Mudança nas expectativas: Na última década, a inovação digital redefiniu indústrias inteiras. A agilidade empresarial, especialmente a agilidade relacionada com a transformação digital, pode desativar rapidamente uma organização como líder de mercado. A perda de confiança dos consumidores pode ter um efeito semelhante no negócio. Em tempos, era aceitável que a segurança começasse com "não" para bloquear um projeto e proteger a organização. Agora, a urgência de adotar a transformação digital tem de mudar o modelo de envolvimento para "vamos falar sobre como nos mantermos seguros enquanto fazes o que é necessário para te manteres relevante".

Guia de transformação duradoura

Para transformar a forma como as equipas empresariais e tecnológicas veem a segurança, é necessário alinhar a segurança com as prioridades, os processos e a arquitetura de risco. As principais áreas que impulsionam o sucesso são:

- Cultura: A cultura da segurança deve concentrar-se em cumprir em segurança a missão empresarial, não impedi-la. A segurança tem de se tornar uma parte normalizada da cultura da organização. A Internet, onde o negócio opera, está aberta e permite que os adversários tentem ataques a qualquer momento. Esta mudança cultural requer processos, parcerias e apoio contínuo à liderança a todos os níveis para comunicar a mudança, modelar o comportamento e reforçar a mudança.

- Propriedade do risco: A responsabilidade pelo risco de segurança deve ser atribuída às mesmas funções que possuem todos os outros riscos. Esta responsabilidade liberta a segurança para ser um conselheiro de confiança e especialista em assuntos em vez de bode expiatório. A segurança deve ser responsável por conselhos sólidos e equilibrados que são comunicados na linguagem desses líderes, mas não devem ser responsabilizados pelas decisões que não possuem.

- Talento de segurança: O talento de segurança está em escassez crónica e as organizações devem planear como desenvolver e distribuir melhor conhecimentos e competências de segurança. Além das crescentes equipas de segurança diretamente com conjuntos de competências de segurança técnica, as equipas de segurança maduras estão a diversificar a sua estratégia ao concentrarem-se em:

- Crescentes conjuntos de competências de segurança e conhecimentos em equipas existentes em TI e na empresa. Estas competências são especialmente importantes para as equipas do DevOps com uma abordagem de DevSecOps. As competências podem assumir muitas formas, como um suporte técnico de segurança, identificar e formar campeões dentro da comunidade ou programas de troca de emprego.

- Recrutar diversos conjuntos de competências para equipas de segurança para trazer novas perspetivas e estruturas para problemas (como negócios, psicologia humana ou economia) e construir melhores relações dentro da organização.

Alinhamento comercial

Devido a estes turnos, o programa de adoção da cloud deve focar-se fortemente no alinhamento empresarial em três categorias:

- Informações de risco: Alinhar e integrar informações de segurança e sinais de risco ou origens nas iniciativas empresariais. Certifique-se de que os processos repetíveis educam as equipas sobre a aplicação dessas informações e responsabilizam as equipas pelas melhorias.

- Integração de segurança: Integrar conhecimentos de segurança, competências e informações em operações diárias do ambiente empresarial e de TI. Incorpore processos repetíveis e parcerias profundas em todos os níveis da organização.

- Resiliência operacional: Certifique-se de que a organização é resiliente ao continuar as operações durante um ataque (mesmo que esteja num estado degradado). A organização deve retomar rapidamente a operação completa.

Disciplinas de segurança

Esta transformação afeta cada disciplina de segurança de forma diferente. Cada uma destas disciplinas é importante e requer investimento. As seguintes disciplinas são ordenadas (aproximadamente) pelas quais as que têm mais oportunidades imediatas para vitórias rápidas à medida que adota a cloud:

- Controlo de acesso: A aplicação de rede e identidade cria limites de acesso e segmentação para reduzir a frequência e o alcance das falhas de segurança.

- Operações de segurança: Monitorize as operações de TI para detetar, responder e recuperar de uma falha de segurança. Utilize os dados para reduzir continuamente o risco de uma falha de segurança.

- Proteção de recursos: Maximize a proteção de recursos, como infraestrutura, dispositivos, dados, aplicações, redes e identidades, para minimizar o risco para o ambiente geral.

- Governação de segurança: As decisões delegadas aceleram a inovação e introduzem novos riscos. Monitorizar decisões, configurações e dados para governar decisões tomadas em todo o ambiente e em cargas de trabalho em todo o portefólio.

- Segurança de inovação: À medida que uma organização adota modelos de DevOps para aumentar o ritmo de inovação, a segurança tem de se tornar parte integrante de um processo de DevSecOps. Integre os conhecimentos e recursos de segurança diretamente neste ciclo de alta velocidade. Este processo envolve mudar alguma tomada de decisão de equipas centralizadas para capacitar equipas focadas na carga de trabalho.

Princípios de orientação

As atividades de segurança devem ser alinhadas e moldadas por um foco duplo em:

- Ativação empresarial: Alinhe-se com o objetivo comercial e a arquitetura de risco da organização.

- Garantias de segurança: Concentre-se na aplicação dos princípios de Confiança Zero, que são:

- Assumir a violação: Quando conceber a segurança de um componente ou sistema, reduza o risco de um atacante expandir o acesso, assumindo que outros recursos na organização são comprometidos.

- Verificação explícita: Valide explicitamente a confiança ao utilizar todos os pontos de dados disponíveis, em vez de assumir confiança. Por exemplo, no controlo de acesso, valide a identidade, localização, estado de funcionamento do dispositivo, serviço ou carga de trabalho, classificação de dados e anomalias, em vez de permitir o acesso a partir de uma rede interna implicitamente fidedigna.

- Acesso com menos privilégios: Limite o risco de um utilizador ou recurso comprometido ao fornecer acesso just-in-time e just-enough (JIT/JEA), políticas adaptáveis baseadas no risco e proteção de dados para ajudar a proteger os dados e a produtividade.

Passos seguintes

A metodologia Secure faz parte de um conjunto abrangente de orientações de segurança que também inclui:

- Azure Well-Architected Framework: documentação de orientação sobre como proteger as cargas de trabalho no Azure.

- Design da arquitetura de segurança: percurso ao nível da implementação das nossas arquiteturas de segurança. Procure as arquiteturas de segurança.

- Referências de segurança do Azure: melhores práticas e controlos prescritivos para a segurança do Azure.

- Zona de destino à escala de grandes empresas: arquitetura e implementação de referência do Azure com segurança integrada.

- Principais 10 melhores práticas de segurança para o Azure: melhores práticas de segurança do Azure recomendadas pela Microsoft com base nas lições aprendidas entre os clientes e os nossos próprios ambientes.

- Arquiteturas de Cibersegurança da Microsoft: os diagramas descrevem como as capacidades de segurança da Microsoft se integram com plataformas da Microsoft e plataformas de terceiros.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários