Integração de segurança

Em sua organização, a segurança deve fazer parte do trabalho de todos, assim como os requisitos de negócios, desempenho e confiabilidade. A segurança, em todos os níveis, deve estar familiarizada com as prioridades gerais de negócios, iniciativas de TI e apetite ao risco para sua organização. Imagine a segurança como um fio condutor que atravessa todos os aspetos do seu negócio. A segurança deve parecer parte natural do negócio. Os negócios devem sentir-se como uma parte natural da segurança.

Sua organização deve manter as garantias de segurança enquanto minimiza o atrito com os processos de negócios.

Atrito interno e baixos níveis de conflito entre as equipes podem ocorrer nas organizações. Tais conflitos não são sustentáveis. É fundamental que todas as equipes trabalhem juntas na era da nuvem, dos negócios digitais e da segurança zero trust. Equipes que operam com objetivos, cultura e idioma diferentes tornam uma organização ineficiente e ineficaz.

Certifique-se de que as equipes de segurança não estão operando em silos. As equipas devem trabalhar em estreita colaboração para assegurar o bom funcionamento do processo e a partilha de conhecimentos.

Assista ao vídeo a seguir para saber mais sobre como integrar a segurança em todas as áreas da sua empresa.

Este guia descreve como você pode melhorar a integração de segurança com as equipes de negócios e de TI e a integração entre as equipes de segurança.

Normalizar relações

Superar a abordagem de silo que prevalece em muitas organizações pode ser um desafio, no entanto, pode ser feito. Os principais elementos são ser claro sobre o estado final, fornecer clareza sobre o processo e fornecer apoio contínuo à liderança para objetivos tangíveis e para mudanças na cultura e comportamento. Os seguintes elementos são críticos para o processo:

- Identificar objetivos e resultados compartilhados.

- Identifique o nível certo de segurança.

Identificar objetivos e resultados partilhados

Certifique-se de que existe uma compreensão partilhada dos seus objetivos que envolva todas as equipas. As equipes de segurança às vezes se definem como controle de qualidade sobre as funções de negócios e TI. Esta abordagem cria uma dinâmica adversarial e gera atrito. A produtividade empresarial, as metas de TI e as metas de segurança podem sofrer com essa dinâmica.

Certifique-se de que as equipes de segurança estejam estreitamente integradas com suas contrapartes de TI e de negócios. As equipes de segurança são conjuntamente responsáveis pelos resultados de negócios, TI e segurança de qualquer iniciativa. Compartilhe os desafios de projetar sistemas para atender às metas de negócios e de TI. Partilhe perspetivas e conhecimentos especializados em matéria de segurança no momento certo.

À medida que os sistemas estão sendo projetados, implementados, operados e continuamente melhorados, é fundamental definir guarda-corpos para que nenhuma voz domine todas as decisões relacionadas a negócios, TI ou segurança.

Identificar o nível certo de segurança

Alguns controlos de segurança, como o início de sessão biométrico com o Windows Hello para Empresas , têm a dupla vantagem de melhorar a experiência do utilizador e reforçar a segurança. Muitas medidas de segurança adicionam atrito aos processos de negócios e podem atrasá-los. Nós nos esforçamos para primeiro encontrar medidas de segurança que sejam fáceis e invisíveis para usuários e desenvolvedores. Temos de aceitar que, por vezes, tem de ser feita uma compensação.

Estas equipas conjuntas devem sempre procurar um nível saudável de fricção no processo que cria valor, impulsionando o pensamento crítico no momento certo. Por exemplo, você pode considerar o que um invasor pode fazer com um novo recurso ou quanto impacto nos negócios adviria da alteração de alguns dados.

As equipas devem procurar o melhor equilíbrio entre duas verdades absolutas:

- A segurança não pode ser ignorada. Ignorar a segurança geralmente leva a incidentes que custam mais no final (produtividade, receita, impacto geral nos negócios) do que a integração da segurança teria.

- Os controles de segurança podem atingir um nível insalubre de atrito, onde o atrito de segurança impede mais valor do que protege.

É fundamental encontrar um equilíbrio à medida que a segurança é integrada no processo. As partes interessadas devem trabalhar juntas para garantir que as preocupações com os negócios, a confiabilidade e o desempenho de TI e as preocupações com a segurança sejam consideradas e equilibradas. As organizações também precisam trabalhar na resolução para os 80% e no planejamento para os outros 20%. Ao adiar os controles, recursos e capacidades de segurança até que haja uma solução 100%, as organizações colocarão tudo o que fazem em risco de exposição. As abordagens iterativas funcionam bem, assim como os conceitos básicos de atualização e educação.

Para obter mais informações sobre atrito de segurança saudável, consulte o nível correto de atrito de segurança nas diretrizes de estratégia de segurança.

A próxima seção ilustra como integrar as partes interessadas em segurança com TI, usuários finais e proprietários de carga de trabalho. Ele também inclui exemplos para dentro da equipe de segurança.

Integre com operações de TI e de negócios

Embora a maioria das funções de segurança opere fora da vista, algumas considerações de segurança aparecem nos fluxos de trabalho diários de negócios e TI. O pensamento de segurança deve ser integrado na experiência normal de planejamento e operação de um negócio.

Processo de atualização de segurança

As atualizações de segurança são um dos pontos mais comuns e visíveis onde os processos de negócios e os processos de segurança interagem. É uma fonte comum de atrito porque envolve o difícil equilíbrio de duas forças diferentes, que mapeiam para separar as partes interessadas na organização:

- Impacto imediato nos negócios: as atualizações de segurança geralmente exigem testes e reinicializações do sistema, o que consome tempo e recursos para proprietários de aplicativos e equipes de TI e potencialmente resulta em impacto nos negócios devido ao tempo de inatividade.

- Potencial impacto futuro nos negócios como risco de segurança: se as atualizações não forem aplicadas completamente, os invasores podem explorar as vulnerabilidades e causar impactos nos negócios.

Se as equipes operarem sem metas e responsabilidades compartilhadas (por exemplo, TI e negócios focados 100% no impacto imediato nos negócios, segurança responsável por 100% do risco de segurança), elas estarão em constante conflito sobre atualizações de segurança. Esse conflito distrai as equipes com discussões intermináveis em vez de trabalharem juntas para resolver o problema, o que lhes permite passar para o próximo problema, riscos e oportunidade de criação de valor de negócios. A comunicação contínua em toda a organização e a criação de uma cultura em que as atualizações são adotadas ajudarão muito a limitar a pressão dos usuários finais. Se os usuários souberem que estarão mais protegidos, capazes de ser mais produtivos e capazes de construir o negócio porque a segurança está lado a lado com eles, eles estarão mais propensos a adotar atualizações e educação contínua.

Colocar corretamente a responsabilidade por todos os benefícios e riscos sobre os proprietários de ativos torna mais fácil para eles considerarem o impacto imediato e potencial futuro. Tornar a identificação da solução uma responsabilidade conjunta de todos os especialistas em segurança, TI e negócios aumenta a qualidade da solução, considerando perspetivas mais e diversas. Torne todos partes interessadas na história de segurança em toda a empresa. Embora todos possam não ter a segurança como sua função diária, eles têm requisitos de segurança para desempenhar sua função.

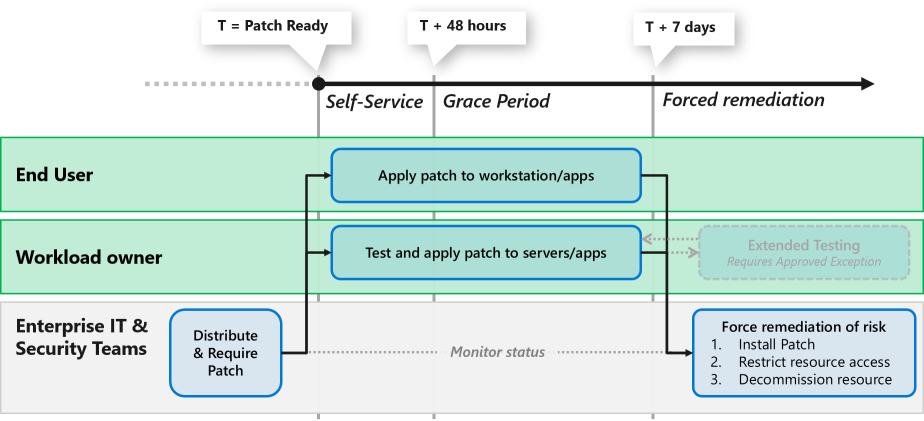

Este exemplo de processo ilustra como as organizações estão começando a resolver esse problema usando responsabilidade compartilhada e flexibilidade dentro de um período de tempo limitado:

Este processo é seguido regularmente:

- As equipes de TI e segurança corporativas iniciam o processo identificando quais atualizações de segurança, ou patches, são necessários e o maior impacto. Eles disponibilizam essas atualizações para usuários finais ou proprietários de carga de trabalho por meio de canais de distribuição em toda a empresa.

- Os usuários finais têm um período fixo para testar as atualizações, aplicá-las e reiniciar seus dispositivos. Após esse período, as equipes de TI e segurança corporativas aplicam a atualização ou bloqueiam o acesso aos recursos corporativos. Eles podem usar um mecanismo como o Microsoft Entra Conditional Access ou uma solução de controle de acesso à rede de terceiros.

- Os proprietários da carga de trabalho recebem um período de tempo fixo para testar as atualizações, aplicá-las aos sistemas de produção e reinicializar conforme necessário. Após esse período de autoatendimento e qualquer período de carência expirar, as equipes de TI e segurança da empresa forçarão a atualização a aplicá-las ou isolá-las de outros recursos corporativos. Algumas organizações com requisitos rigorosos podem desativar os ativos excluindo-os das assinaturas do Azure ou das contas da AWS.

- As equipes de TI e segurança corporativas monitoram o status da atualização e conduzem qualquer correção forçada identificada.

Este processo não é estático e não é configurado em um dia. É construído iterativamente e continuamente melhorado ao longo do tempo. Comece onde quer que esteja e melhore continuamente o processo para fazer progressos incrementais em direção a esse estado final. Use as seguintes dimensões para o planejamento de melhoria contínua:

- Cobertura: comece com algumas equipes de aplicativos que têm grandes chances de sucesso ou têm um grande impacto nos negócios se comprometidos. Adicione mais até cobrir todas as cargas de trabalho em seu ambiente.

- Tempo: Comece com prazos que você sabe que pode cumprir e defina um roteiro claro para encurtá-los continuamente até que você esteja perto de ser totalmente atualizado em uma semana ou menos.

- Âmbito tecnológico. Melhore continuamente os patches e tecnologias abordados, incluindo aplicativos, middleware e componentes de código aberto usados no código do aplicativo. Você deve incentivar o uso de componentes que são atualizados para reduzir a carga de manutenção. Por exemplo, use o Banco de Dados SQL do Azure em vez de instalar e atualizar seu próprio SQL Server.

- Processos: Melhorar continuamente os canais de comunicação entre as equipes, orientação de priorização, processos de exceção e todos os outros aspetos desse processo.

Integre equipas de segurança

As equipes de segurança devem trabalhar juntas e colaborar para evitar o aumento do risco comercial resultante da operação em silos. Quando os aprendizados e os principais insights não são compartilhados entre as equipes de segurança, a organização pode sofrer danos e impactos maiores de um incidente futuro que poderia ter sido evitado.

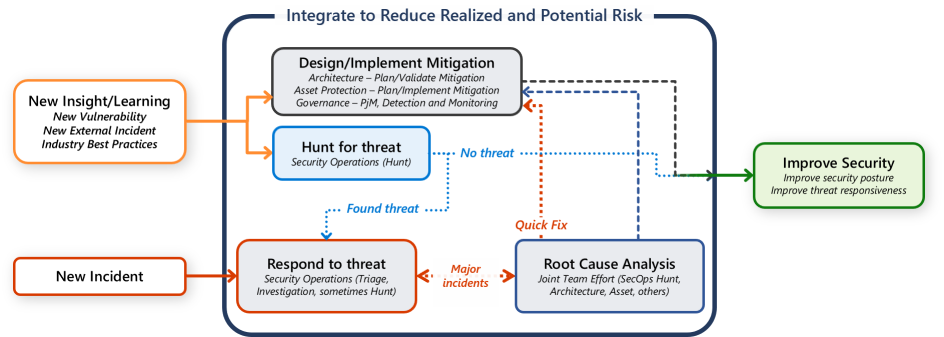

A segurança é uma disciplina dinâmica que deve estar sempre respondendo a ameaças ativas e estar sempre aprendendo e melhorando continuamente processos, ferramentas e tecnologias. A segurança deve se adaptar constantemente às mudanças nas técnicas de invasores, plataformas de tecnologia e modelos de negócios de sua organização. As equipes de segurança devem trabalhar juntas para responder rapidamente às ameaças e integrar continuamente insights e aprendizados em processos que melhorem a postura de segurança da organização e a capacidade de responder rapidamente a ataques.

O diagrama de fluxo de trabalho a seguir ilustra como as disciplinas de segurança devem colaborar para integrar completamente aprendizados e insights para melhorar a segurança em geral.

A principal missão da Segurança é responder rapidamente às seguintes situações:

Novos incidentes: Atacantes ativos com acesso a recursos organizacionais representam um risco imediato para a organização que deve ser rapidamente remediado como primeira prioridade. Após a remediação, esses ataques representam a melhor oportunidade para saber como serão os ataques futuros. Quer tenham tido sucesso ou falhado, é provável que os atacantes voltem a perseguir o mesmo alvo, técnica ou modelo de monetização.

Novos insights e aprendizados: Novos insights e aprendizados podem vir das seguintes fontes:

Incidentes externos. Incidentes em outras organizações podem oferecer informações sobre invasores. Eles podem tentar o mesmo na sua organização. Esse conhecimento informa planos de melhoria ou valida que seus investimentos estão no caminho certo. Descubra incidentes externos por meio de um centro de compartilhamento e análise de informações (ISAC), relacionamentos diretos com organizações de pares ou outros relatórios e análises públicas sobre incidentes.

Novas capacidades técnicas. Os fornecedores de nuvem e de software inovam continuamente. Eles adicionam recursos aos seus produtos:

- Recursos de negócios que exigem defesas de segurança.

- Recursos de segurança que melhoram a capacidade de segurança para defender os ativos. Esses recursos podem ser recursos de segurança nativos integrados em plataformas de nuvem ou outra tecnologia de plataforma. Eles podem ser recursos de segurança autônomos tradicionais.

- A visibilidade e a telemetria disponíveis da segurança baseada em nuvem superam em muito o que as organizações poderiam obter de seu único ambiente local. Todos esses dados são coletados usando metadados de todos os lugares. Os dados são submetidos a um rigoroso processo de análise, incluindo análise comportamental, câmaras de detonação, aprendizado de máquina e IA.

Práticas recomendadas do setor: práticas recomendadas do setor de fornecedores e organizações como o National Institute of Standards and Technology (NIST), o Center for Internet Security (CIS) e o The Open Group. Essas organizações têm uma carta para reunir e compartilhar aprendizados e práticas recomendadas com os quais as equipes de segurança podem aprender.

Vulnerabilidades são qualquer coisa que um invasor pode explorar para assumir o controle de um ativo, como vulnerabilidades de software. Há também opções de configuração de segurança, fraquezas em algoritmos criptográficos, práticas inseguras e processos para usar ou gerenciar sistemas. À medida que descobre vulnerabilidades, avalie-as quanto à forma como afetam a sua postura de segurança e a sua capacidade de detetar, responder e recuperar de um ataque.

Responder a ameaças: as equipas de operações de segurança investigam as deteções. Eles respondem a eles expulsando adversários de seus pontos de controle na organização. Dependendo do tamanho da organização e da complexidade do incidente, essa resposta pode envolver várias equipes de segurança.

Análise de causa raiz: Identificar os principais fatores contribuintes que tornaram um incidente grave maior probabilidade ou maior impacto gera insights que podem melhorar a postura de segurança e a capacidade de resposta das organizações. Esses aprendizados podem acontecer em muitas dimensões, incluindo ferramentas e infraestrutura de ataque, técnicas de ataque, alvos, motivação e modelos de monetização. A análise de causa raiz pode informar controles preventivos, controles de detetive, processos de operações de segurança ou qualquer outro elemento do programa ou arquitetura de segurança.

Caça à ameaça: Caçar proativamente ameaças é uma atividade contínua. A caça deve sempre considerar novos insights ou aprendizados no planejamento da caça e no desenvolvimento de hipóteses. As equipes de caça podem querer se concentrar em aspectos-chave:

- Vulnerabilidade recentemente generalizada ou de alto impacto.

- Um novo grupo de invasores.

- Uma nova técnica de ataque que foi demonstrada numa conferência.

Projetar e implementar mitigação: as lições aprendidas devem ser integradas ao ambiente técnico e aos processos de segurança e de negócios. As equipas devem trabalhar em conjunto para integrar lições na arquitetura, na política e nas normas. Por exemplo, o roubo de credenciais administrativas em um incidente interno ou público recente pode estimular a organização a adotar os controles no acesso de privilégio da Microsoft. Para obter mais informações, consulte Plano de modernização rápida de segurança.

Próximos passos

Ao planejar sua adoção da nuvem, concentre-se na integração de funções de segurança juntas. Integre a segurança com a sua organização maior. Preste muita atenção ao atrito que a segurança gera. Certifique-se de que o atrito é saudável. O atrito saudável reduz o risco para a organização sem criar lentidão que corroem mais valor do que protegem.

Rever a resiliência dos negócios, que é a próxima área de foco da segurança.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários