Operações de segurança

Este artigo fornece orientações estratégicas para os líderes que estabelecem ou modernizam uma função de operação de segurança. Para obter as melhores práticas de arquitetura e tecnologia focadas, veja Melhores práticas para operações de segurança.

As operações de segurança reduzem o risco ao limitar os danos causados pelos atacantes que têm acesso aos recursos da sua organização. As operações de segurança concentram-se na redução do tempo em que os atacantes têm acesso aos recursos ao detetar, responder e ajudar a recuperar de ataques ativos.

A resposta rápida e a recuperação protegem a sua organização ao danificar o retorno do adversário sobre o investimento (ROI). Quando os adversários são expulsos e forçados a iniciar um novo ataque, o custo para atacar a sua organização aumenta.

Por vezes, as operações de segurança (SecOps) são referidas ou estruturadas como um centro de operações de segurança (SOC). A gestão da postura de segurança do ambiente operacional é uma função da disciplina de governação. A segurança do processo de DevOps faz parte da disciplina de segurança de inovação .

Veja o seguinte vídeo para saber mais sobre o SecOps e o seu papel fundamental na redução do risco para a sua organização.

Pessoas e processo

As operações de segurança podem ser altamente técnicas, mas, mais importante, é uma disciplina humana. Pessoas são o ativo mais valioso nas operações de segurança. A sua experiência, habilidade, perspicácia, criatividade e recurso são o que tornam a disciplina eficaz.

Os ataques à sua organização também são planeados e conduzidos por pessoas como criminosos, espiões e hacktivistas. Embora alguns ataques de mercadorias sejam totalmente automatizados, os mais prejudiciais são muitas vezes feitos por operadores de ataques humanos vivos.

Concentre-se em capacitar as pessoas: o seu objetivo não deve ser substituir pessoas pela automatização. Capacite as pessoas com ferramentas que simplificam os seus fluxos de trabalho diários. Estas ferramentas permitem-lhes acompanhar ou antecipar-se aos adversários humanos que enfrentam.

Ordenar rapidamente o sinal (deteções reais) do ruído (falsos positivos) requer investir tanto em humanos como na automatização. A automatização e a tecnologia podem reduzir o trabalho humano, mas os atacantes são humanos e o julgamento humano é fundamental para derrotá-los.

Diversificar o seu portfólio de pensamento: as operações de segurança podem ser altamente técnicas, mas também é apenas mais uma nova versão da investigação forense que aparece em muitas áreas de carreira, como a justiça criminal. Não tenha medo de contratar pessoas com uma forte competência em investigação ou razões dedutivas ou indutivas e treine-as em tecnologia.

Certifique-se de que o seu povo está configurado com uma cultura saudável e que está a medir os resultados certos. Estas práticas podem aumentar a produtividade e a fruição dos colaboradores dos seus trabalhos.

Cultura secOps

Os principais elementos culturais em que se concentrar incluem:

- Alinhamento da missão: Devido ao quão desafiante é este trabalho, as operações de segurança devem ter sempre uma compreensão clara de como o seu trabalho se liga à missão e aos objetivos gerais da organização.

- Aprendizagem contínua: As operações de segurança são um trabalho altamente detalhado e mudam sempre porque os atacantes são criativos e persistentes. É fundamental aprender e trabalhar continuamente para automatizar tarefas altamente repetitivas ou altamente manuais. Estes tipos de tarefas podem esgotar rapidamente a moral e a eficácia da equipa. Certifique-se de que a cultura recompensa a aprendizagem, a descoberta e a fixação destes pontos de dor.

- Trabalho em equipa: Aprendemos que o "herói solitário" não funciona em operações de segurança. Ninguém é tão esperto como toda a equipa juntos. O trabalho em equipa também torna um ambiente de trabalho de alta pressão mais agradável e produtivo. É importante que todos se voltem. Partilhe informações, coordene e verifique o trabalho uns dos outros e aprenda constantemente uns com os outros.

Métricas do SecOps

As métricas impulsionam o comportamento, pelo que medir o sucesso é um elemento crítico para acertar. As métricas traduzem a cultura em objetivos mensuráveis claros que impulsionam os resultados.

Aprendemos que é fundamental considerar o que mede e as formas em que se concentra e impõe essas métricas. Reconheça que as operações de segurança têm de gerir variáveis significativas que estão fora do seu controlo direto, como ataques e atacantes. Quaisquer desvios dos destinos devem ser vistos principalmente como uma oportunidade de aprendizagem para o processo ou a melhoria das ferramentas, em vez de assumir que o SOC não cumpre um objetivo.

As principais métricas a focar que têm uma influência direta no risco organizacional são:

- Tempo médio a reconhecer (MTTA): A capacidade de resposta é um dos poucos elementos sobre os quais o SecOps tem mais controlo direto. Meça o tempo entre um alerta, como quando a luz começa a piscar e quando um analista vê esse alerta e inicia a investigação. Melhorar esta capacidade de resposta requer que os analistas não percam tempo a investigar falsos positivos. Pode ser alcançado com prioridades impiedosas, garantindo que qualquer feed de alerta que exija uma resposta de analista tem de ter um registo de 90% de deteções positivas verdadeiras.

- Tempo médio para remediar (MTTR): A eficácia da redução do risco mede o próximo período de tempo. Esse período é o momento em que o analista inicia a investigação para quando o incidente é remediado. O MTTR identifica quanto tempo demora o SecOps a remover o acesso do atacante do ambiente. Estas informações ajudam a identificar onde investir em processos e ferramentas para ajudar os analistas a reduzir os riscos.

- Incidentes remediados (manualmente ou com automatização): Medir quantos incidentes são remediados manualmente e quantos são resolvidos com a automatização é outra forma fundamental de informar o pessoal e as decisões das ferramentas.

- Escalamentos entre cada camada: Controlar o número de incidentes escalados entre camadas. Ajuda a garantir o controlo preciso da carga de trabalho para informar o pessoal e outras decisões. Por exemplo, para que o trabalho realizado em incidentes escalados não seja atribuído à equipa errada.

Modelo de operações de segurança

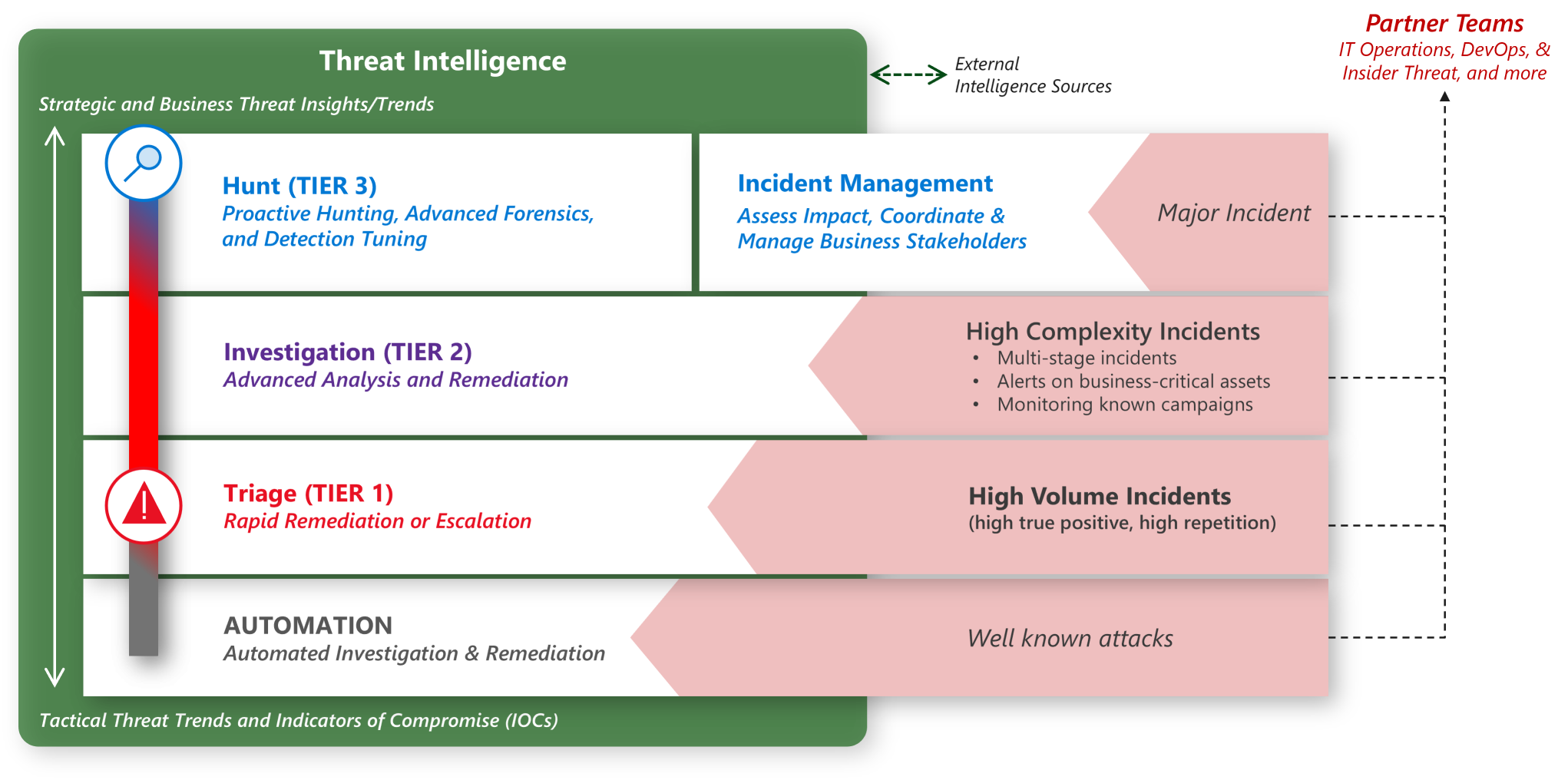

As operações de segurança processam uma combinação de incidentes de grande volume e incidentes de elevada complexidade.

As equipas de operações de segurança concentram-se frequentemente em três resultados principais:

- Gestão de incidentes: Gerir ataques ativos no ambiente, incluindo:

- Responder reativamente a ataques detetados.

- Proativamente à procura de ataques que escaparam através de deteções de ameaças tradicionais.

- Coordenar as implicações legais, comunicações e outras implicações comerciais de incidentes de segurança.

- Preparação de incidentes: Ajude a organização a preparar-se para ataques futuros. A preparação de incidentes é um conjunto estratégico mais amplo de atividades que visam criar memória muscular e contexto em todos os níveis da organização. Esta estratégia prepara as pessoas para lidarem melhor com os principais ataques e obterem informações sobre melhorias no processo de segurança.

- Informações sobre ameaças: Reunir, processar e divulgar informações sobre ameaças para operações de segurança, equipas de segurança, liderança de segurança e intervenientes na liderança empresarial através da liderança de segurança.

Para cumprir estes resultados, as equipas de operações de segurança devem ser estruturadas para se concentrarem nos principais resultados. Em equipas secOps maiores, os resultados são muitas vezes divididos entre subteams.

- Triagem (camada 1): A primeira linha de resposta para incidentes de segurança. A triagem concentra-se no processamento de alertas em grande volume e, normalmente, gerada pela automatização e pelas ferramentas. Os processos de triagem resolvem a maioria dos tipos de incidentes comuns e resolvem-nos na equipa. Incidentes mais complexos ou incidentes que não tenham sido vistos e resolvidos antes devem ser aumentados para a camada 2.

- Investigação (camada 2): Focado em incidentes que requerem uma investigação mais aprofundada, muitas vezes exigindo a correlação de pontos de dados de várias origens. Este escalão de investigação procura fornecer soluções repetíveis para os problemas que lhes foram escalados. Em seguida, permite que a camada 1 resolva as periodicidades posteriores desse tipo de problema. A camada 2 também responderá a alertas contra sistemas críticos para a empresa, para refletir a gravidade do risco e a necessidade de agir rapidamente.

- Caça (camada 3): Focou-se principalmente na caça proativa para processos de ataque altamente sofisticados e no desenvolvimento de orientações para as equipas mais vastas para amadurecer controlos de segurança como resultado. A equipa de nível 3 também atua como um ponto de escalamento para os principais incidentes no para apoiar a análise forense e a resposta.

Pontos de toque empresariais do SecOps

O SecOps tem múltiplas interações potenciais com a liderança empresarial.

- Contexto empresarial para SecOps: O SecOps tem de compreender o que é mais importante para a organização para que a equipa possa aplicar esse contexto a situações de segurança fluidas em tempo real. Qual teria o impacto mais negativo no negócio? Tempo de inatividade de sistemas críticos? Uma perda de reputação e confiança dos clientes? Divulgação de dados confidenciais? Adulterar dados ou sistemas críticos? Aprendemos que é fundamental que os principais líderes e funcionários do SOC compreendam este contexto. Percorrerão a contínua inundação de informações e incidentes de triagem e priorizarão o seu tempo, atenção e esforço.

- Exercícios de prática conjunta com o SecOps: Os líderes empresariais devem aderir regularmente ao SecOps na prática de resposta a incidentes importantes. Esta formação cria a memória muscular e as relações que são fundamentais para tomar decisões rápidas e eficazes na alta pressão de incidentes reais, reduzindo o risco organizacional. Esta prática também reduz o risco ao expor lacunas e pressupostos no processo que podem ser corrigidos antes de ocorrer um incidente real.

- Atualizações de incidentes importantes do SecOps: O SecOps deve fornecer atualizações aos intervenientes empresariais para incidentes importantes à medida que acontecem. Estas informações permitem que os líderes empresariais compreendam os seus riscos e tomem medidas proativas e reativas para gerir esse risco. Para obter mais informações sobre os principais incidentes da Equipa de Deteção e Resposta da Microsoft, veja o guia de referência de resposta a incidentes.

- Business intelligence do SOC: Por vezes, o SecOps descobre que os adversários têm como alvo um sistema ou conjunto de dados que não é esperado. À medida que estas descobertas são feitas, a equipa de informações sobre ameaças deve partilhar estes sinais com líderes empresariais, uma vez que podem desencadear informações para líderes empresariais. Por exemplo, alguém fora da empresa tem conhecimento de um projeto secreto ou os destinos de atacante inesperados realçam o valor de um conjunto de dados ignorado de outra forma.

Modernização do SecOps

Tal como outras disciplinas de segurança, as operações de segurança enfrentam o efeito transformador de modelos de negócio, atacantes e plataformas de tecnologia em constante evolução.

A transformação das operações de segurança é impulsionada principalmente pelas seguintes tendências:

- Cobertura da plataforma na cloud: As operações de segurança têm de detetar e responder a ataques em todo o património empresarial, incluindo recursos da cloud. Os recursos da cloud são uma plataforma nova e em rápida evolução que muitas vezes não é familiar aos profissionais do SecOps.

- Mudar para segurança centrada em identidades: O SecOps tradicional baseia-se fortemente em ferramentas baseadas na rede, mas tem agora de integrar identidade, ponto final, aplicação e outras ferramentas e competências. Esta integração deve-se ao seguinte:

- Os atacantes incorporaram ataques de identidade, como phishing, roubo de credenciais, spray de palavra-passe e outros tipos de ataques no seu arsenal que escapam de forma fiável às deteções baseadas na rede.

- Os recursos de valor, como BYOD (bring your own devices), passam parte ou todo o ciclo de vida fora do perímetro de rede, limitando o utilitário de deteções de rede.

- Cobertura da Internet das Coisas (IoT) e tecnologia operacional (OT): Os adversários visam ativamente dispositivos IoT e OT como parte das suas cadeias de ataque. Estes destinos podem ser o objetivo final de um ataque ou um meio de aceder ou atravessar o ambiente.

- Processamento de telemetria na cloud: A modernização das operações de segurança é necessária devido ao aumento maciço da telemetria relevante proveniente da cloud. Esta telemetria é difícil ou impossível de processar com recursos no local e técnicas clássicas. Em seguida, leva o SecOps a adotar serviços cloud que fornecem análises em grande escala, machine learning e análise comportamental. Estas tecnologias ajudam a extrair rapidamente o valor para satisfazer as necessidades sensíveis ao tempo das operações de segurança.

É importante investir em ferramentas e formação do SecOps atualizadas para garantir que as operações de segurança podem enfrentar estes desafios. Para obter mais informações, veja Atualizar processos de resposta a incidentes para a cloud.

Para obter mais informações sobre as funções e responsabilidades das operações de segurança, veja Operações de segurança.

Para obter mais práticas recomendadas focadas na arquitetura e tecnologia, consulte Melhores práticas de segurança da Microsoft para operações de segurança e vídeos e diapositivos.

Passos seguintes

A próxima disciplina é a proteção de ativos.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários