Modelos confidenciais de implantação de computação

A computação confidencial do Azure dá suporte a vários modelos de implantação. Esses diferentes modelos suportam a ampla variedade de requisitos de segurança do cliente para a computação em nuvem moderna.

Infraestrutura como Serviço (IaaS)

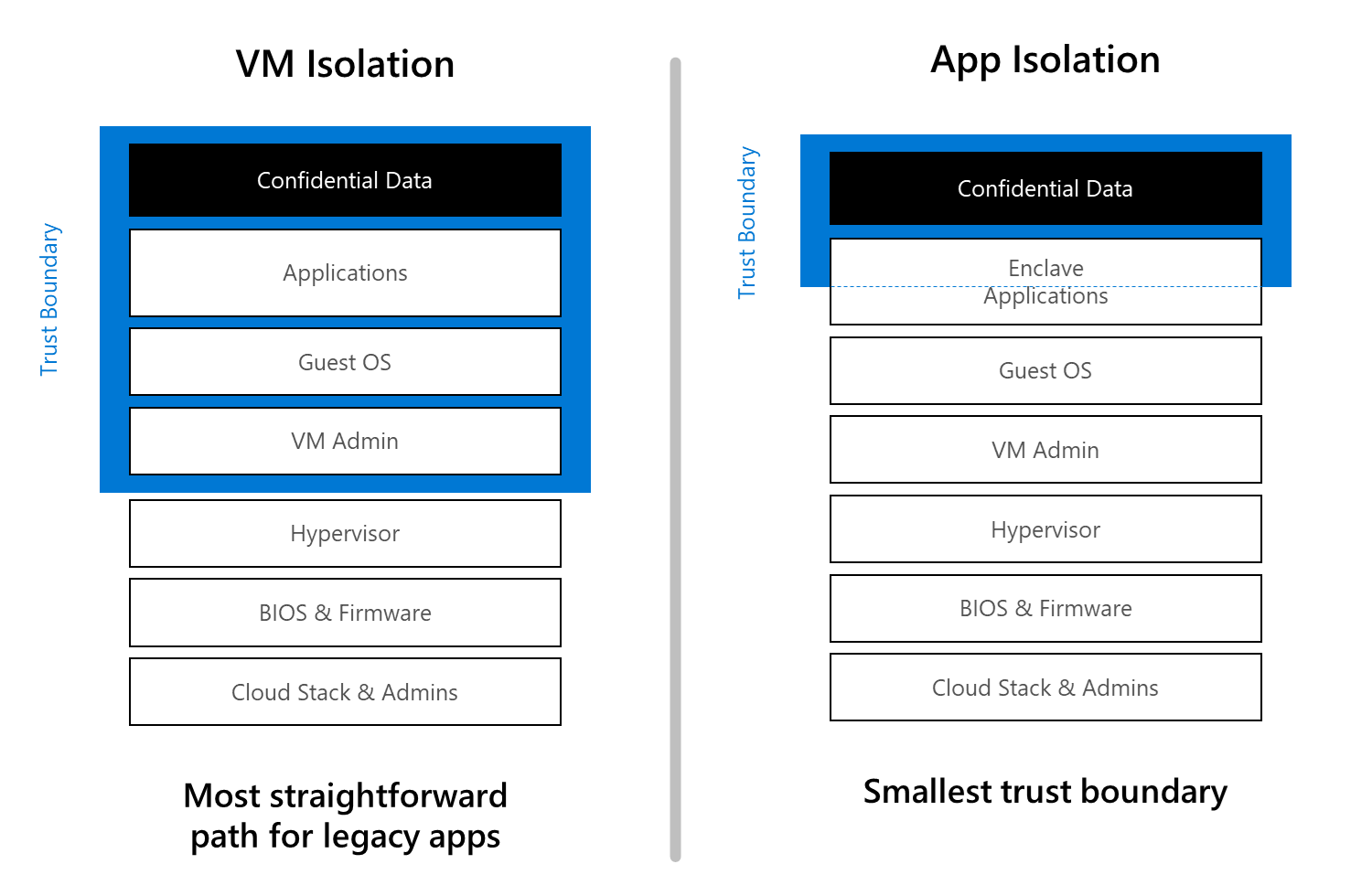

No modelo de implantação IaaS (infraestrutura como serviço), você pode usar VMs confidenciais (CVMs) baseadas em AMD SEV-SNP ou Intel TDX para isolamento de VM ou Enclaves de aplicativos com Intel SGX para isolamento de aplicativos. Essas opções fornecem às organizações diferentes modelos de implantação, dependendo do seu limite de confiança ou da facilidade de implantação desejada.

A infraestrutura como serviço (IaaS) é um modelo de implantação de computação em nuvem que concede acesso a recursos de computação escaláveis, como servidores, armazenamento, rede e virtualização, sob demanda. Ao adotar o modelo de implantação de IaaS, as organizações podem renunciar ao processo de aquisição, configuração e gerenciamento de sua própria infraestrutura, em vez de pagar apenas pelos recursos que utilizam. Isso o torna uma solução econômica.

No domínio da computação em nuvem, o modelo de implantação de IaaS permite que as empresas aluguem serviços individuais de provedores de serviços de nuvem como o Azure. O Azure assume a responsabilidade pela gestão e manutenção da infraestrutura, permitindo que as organizações se concentrem na instalação, configuração e gestão do respetivo software. O Azure também oferece serviços suplementares, como gerenciamento abrangente de cobrança, registro, monitoramento, resiliência de armazenamento e segurança.

A escalabilidade constitui outra vantagem significativa do modelo de implantação de IaaS na computação em nuvem. As empresas podem aumentar e reduzir rapidamente os seus recursos de acordo com as suas necessidades. Essa flexibilidade facilita ciclos de vida de desenvolvimento mais rápidos, acelerando o tempo de entrada no mercado de novos produtos e ideias. Além disso, o modelo de implantação IaaS garante confiabilidade eliminando pontos únicos de falha. Mesmo no caso de uma falha de componente de hardware, o serviço permanece acessível.

Em conclusão, o modelo de implantação IaaS em combinação com a Computação Confidencial do Azure oferece benefícios, incluindo economia de custos, maior eficiência, oportunidades de inovação, confiabilidade, alta escalabilidade e tudo protegido por uma solução de segurança robusta e abrangente projetada especificamente para proteger dados altamente confidenciais.

Plataforma como Serviço (PaaS)

Para plataforma como serviço (PaaS), você pode usar contêineres confidenciais em computação confidencial. Esta oferta inclui contêineres com reconhecimento de enclave no Serviço Kubernetes do Azure (AKS).

A escolha do modelo de implantação correto depende de muitos fatores. Talvez seja necessário considerar a existência de aplicativos herdados, recursos do sistema operacional e migração de redes locais.

Embora ainda existam muitas razões para usar VMs, os contêineres fornecem flexibilidade extra para os muitos ambientes de software da TI moderna.

Os contentores podem suportar aplicações que:

- Execute em várias nuvens.

- Conecte-se a microsserviços.

- Use várias linguagens de programação e frameworks.

- Use a automação e os Pipelines do Azure, incluindo integração contínua e implementação de implantação contínua (CI/CD).

Os contêineres também aumentam a portabilidade de aplicativos e melhoram o uso de recursos, aplicando a elasticidade da nuvem do Azure.

Normalmente, você pode implantar sua solução em VMs confidenciais se:

- Você tem aplicativos herdados que não podem ser modificados ou conteinerizados. No entanto, você ainda precisa introduzir a proteção de dados na memória, enquanto os dados estão sendo processados.

- Você está executando vários aplicativos que exigem sistemas operacionais (SO) diferentes em uma única parte da infraestrutura.

- Você deseja emular um ambiente de computação inteiro, incluindo todos os recursos do sistema operacional.

- Você está migrando suas VMs existentes do local para o Azure.

Você pode optar por uma abordagem confidencial baseada em contêiner quando:

- Você está preocupado com o custo e a alocação de recursos. No entanto, você precisa de uma plataforma mais ágil para a implantação de seus aplicativos e conjuntos de dados proprietários.

- Você está criando uma solução moderna nativa da nuvem. Você também tem controle total do código-fonte e do processo de implantação.

- Você precisa de suporte multi-cloud.

Ambas as opções oferecem o mais alto nível de segurança para os serviços do Azure.

Há algumas diferenças nas posturas de segurança de VMs confidenciais e contêineres confidenciais, como se segue.

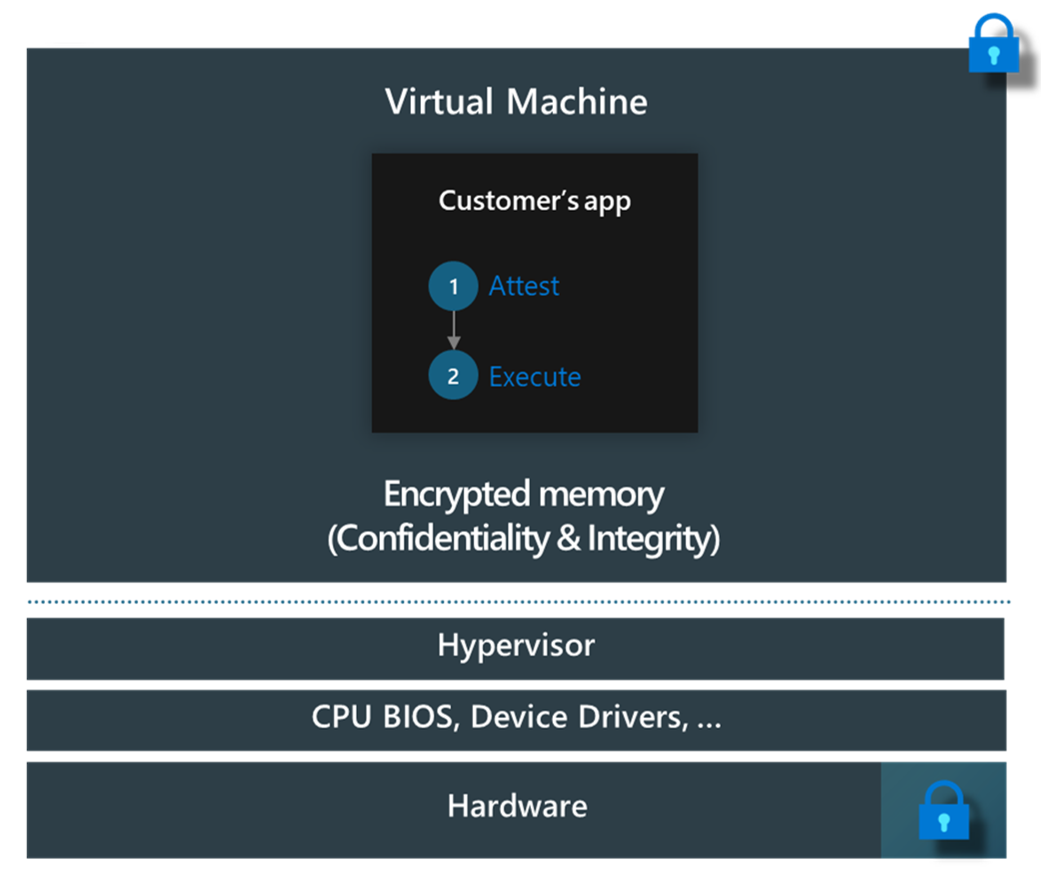

VMs confidenciais

As VMs confidenciais oferecem proteção criptografada por hardware de toda a VM contra acesso não autorizado pelo administrador do host. Esse nível normalmente inclui o hipervisor, que o provedor de serviços de nuvem (CSP) gerencia. Você pode usar esse tipo de VM confidencial para impedir que o CSP acesse dados e código executados na VM.

Os administradores de VM ou qualquer outro aplicativo ou serviço em execução dentro da VM operam além dos limites protegidos. Esses usuários e serviços podem acessar dados e código dentro da VM.

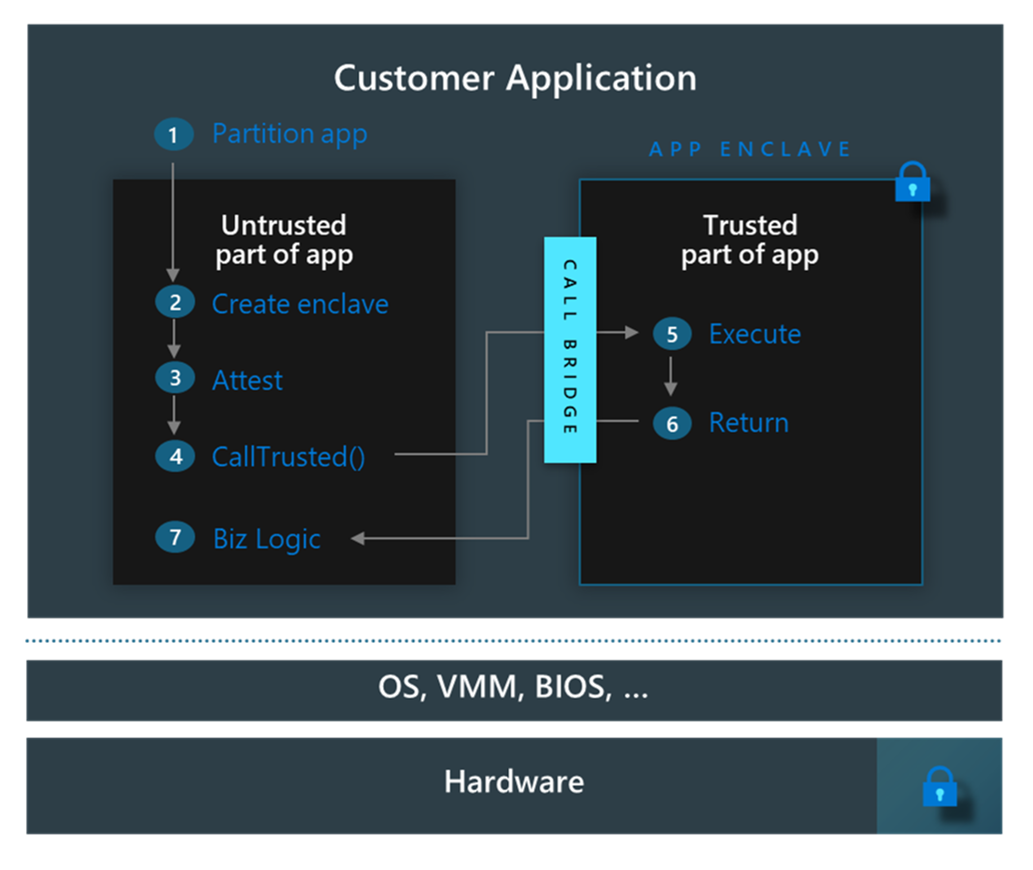

Enclaves de Aplicação

O Application Enclaves protege os espaços de memória dentro de uma VM com criptografia baseada em hardware. O limite de segurança dos enclaves de aplicativos é mais restrito do que as VMs confidenciais. Para Intel SGX, o limite de segurança se aplica a partes de memória dentro de uma VM. Os administradores, aplicativos e serviços convidados executados dentro da VM não podem acessar nenhum dado e código em execução dentro do enclave.

O Intel SGX aumenta a segurança do aplicativo isolando os dados em uso. Ele cria enclaves seguros que impedem modificações no código e nos dados selecionados, garantindo que apenas o código autorizado possa acessá-los. Mesmo com permissões de alto nível, entidades fora do enclave, incluindo o sistema operacional e o hipervisor, não podem acessar a memória do enclave por meio de chamadas padrão. O acesso às funções do enclave requer instruções específicas da CPU Intel SGX, que incluem várias verificações de segurança.