Suporte do enclave de aplicações com nós de computação confidencial baseados em Intel SGX em Azure Kubernetes Service

A computação confidencial do Azure permite-lhe proteger os seus dados confidenciais enquanto estão a ser utilizados. Os enclaves baseados em Intel SGX permitem executar aplicações empacotadas como um contentor no AKS. Os contentores executados num Ambiente de Execução Fidedigna (TEE) permitem o isolamento de outros contentores, o kernel do nó num ambiente attesável protegido por hardware protegido por integridade.

Descrição Geral

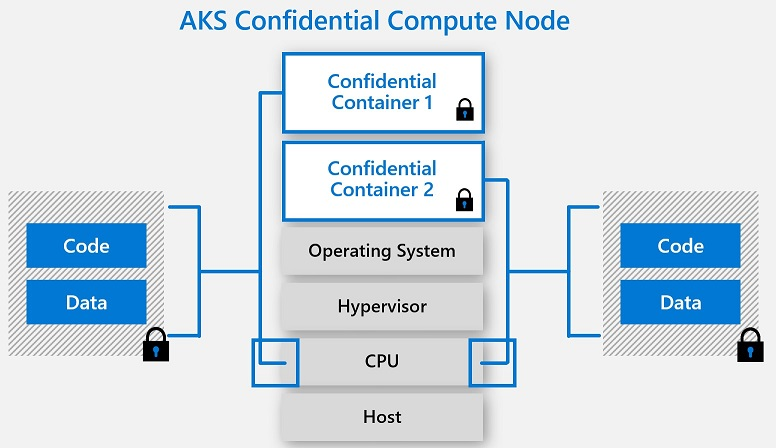

Azure Kubernetes Service (AKS) suporta a adição de nós de VM de computação confidencial intel SGX como conjuntos de agentes num cluster. Estes nós permitem-lhe executar cargas de trabalho confidenciais num TEE baseado em hardware. Os TEEs permitem que o código ao nível do utilizador dos contentores aloque regiões privadas de memória para executar o código diretamente com a CPU. Estas regiões de memória privada que são executadas diretamente com a CPU são denominadas enclaves. Os enclaves ajudam a proteger a confidencialidade dos dados, a integridade dos dados e a integridade do código de outros processos em execução nos mesmos nós, bem como o operador do Azure. O modelo de execução Intel SGX também remove as camadas intermédias de SO Convidado, SO Anfitrião e Hipervisor, reduzindo assim a área da superfície de ataque. O modelo de execução isolado baseado em hardware por contentor num nó permite que as aplicações executem diretamente com a CPU, mantendo o bloco especial de memória encriptado por contentor. Os nós de computação confidenciais com contentores confidenciais são uma excelente adição à sua estratégia de contentores de confiança zero, planeamento de segurança e defesa em profundidade.

Funcionalidade de nós de computação confidenciais intel SGX

- Isolamento de contentor de nível de processo baseado em hardware através do ambiente de execução fidedigno intel SGX (TEE)

- Clusters de conjuntos de nós heterogéneos (misturar conjuntos de nós confidenciais e não confidenciais)

- Agendamento de pods com base na memória da Cache de Páginas Encriptadas (EPC) através do suplemento AKS "confcom"

- Controlador Intel SGX DCAP pré-instalado e dependência kernel instalada

- Dimensionamento automático do pod horizontal baseado no consumo da CPU e dimensionamento automático do cluster

- Suporte para Contentores do Linux através dos nós de trabalho da VM do Ubuntu 18.04 Gen 2

Suplemento de Computação Confidencial para o AKS

A funcionalidade de suplemento permite uma capacidade adicional no AKS ao executar conjuntos de nós compatíveis com intel SGX de computação confidencial no cluster. O suplemento "confcom" no AKS ativa as funcionalidades abaixo.

Plug-in de Dispositivo do Azure para Intel SGX

O plug-in do dispositivo implementa a interface de plug-in do dispositivo Kubernetes para a memória EPC (Encrypted Page Cache) e expõe os controladores de dispositivo dos nós. Efetivamente, este plug-in faz com que a memória EPC seja outro tipo de recurso no Kubernetes. Os utilizadores podem especificar limites neste recurso tal como outros recursos. Para além da função de agendamento, o plug-in do dispositivo ajuda a atribuir permissões de controlador de dispositivo Intel SGX a implementações confidenciais de contentores. Com este programador de plug-in, pode evitar a montagem dos volumes de controlador intel SGX nos ficheiros de implementação. Este suplemento em clusters do AKS é executado como um daemonset por nó de VM compatível com Intel SGX. Está aqui uma implementação de exemplo do exemplo de implementação baseada na memória EPC (kubernetes.azure.com/sgx_epc_mem_in_MiB)

Auxiliar de Cotações intel SGX com Componentes de Software de Plataforma

Como parte do plug-in, outro daemonset é implementado por nó de VM compatível com Intel SGX no cluster do AKS. Este daemonset ajuda as suas aplicações de contentor confidenciais quando é invocado um pedido de atestado fora do proc remoto.

As aplicações enclave que fazem o atestado remoto precisam de gerar uma cotação. A citação fornece uma prova criptográfica da identidade e do estado da aplicação, juntamente com o ambiente anfitrião do enclave. A geração de cotações baseia-se em determinados componentes de software fidedignos da Intel, que fazem parte dos Componentes de Software da Plataforma SGX (PSW/DCAP). Este PSW é empacotado como um conjunto de daemon que é executado por nó. Pode utilizar o PSW ao pedir aspas de atestado a partir de aplicações de enclave. A utilização do serviço fornecido pelo AKS ajuda a manter melhor a compatibilidade entre o PSW e outros componentes SW no anfitrião com controladores Intel SGX que fazem parte dos nós da VM do AKS. Leia mais sobre como as suas aplicações podem utilizar este daemonset sem ter de empacotar os primitivos do atestado como parte das suas implementações de contentor Mais aqui

Modelos de programação

Contentores confidenciais através de parceiros e OSS

Os contentores confidenciais ajudam-no a executar aplicações de contentor não modificadas existentes dos runtimes de linguagens de programação mais comuns (Python, Nó, Java, etc.) confidencialmente. Este modelo de empacotamento não precisa de modificações ou recompilações de código fonte e é o método mais rápido a ser executado num enclave intel SGX alcançado ao empacotar os contentores de docker padrão com Open-Source Projects ou Azure Partner Solutions. Neste modelo de empacotamento e execução, todas as partes da aplicação de contentor são carregadas no limite fidedigno (enclave). Este modelo funciona bem para aplicações de contentores de prateleiras disponíveis no mercado ou aplicações personalizadas atualmente em execução em nós para fins gerais. Saiba mais sobre o processo de preparação e implementação aqui

Contentores com suporte para enclaves

Os nós de computação confidenciais no AKS também suportam contentores programados para serem executados num enclave para utilizar um conjunto de instruções especial disponível a partir da CPU. Este modelo de programação permite um controlo mais apertado do fluxo de execução e requer a utilização de estruturas e SDKs especiais. Este modelo de programação fornece o maior controlo do fluxo de aplicações com uma Base de Computação Fidedigna (TCB) mais baixa. O desenvolvimento de contentores com conhecimento do enclave envolve peças fidedignas e fidedignas para a aplicação de contentor, permitindo-lhe gerir a memória normal e a memória EPC (Encrypted Page Cache) onde o enclave é executado. Leia mais sobre os contentores com suporte para enclaves.

Perguntas Mais Frequentes (FAQ)

Encontre respostas a algumas das perguntas comuns sobre o suporte do conjunto de nós do Azure Kubernetes Service (AKS) para nós de computação confidencial baseados em Intel SGX aqui

Passos Seguintes

Implementar o Cluster do AKS com nós de computação confidenciais

Exemplos de contentores confidenciais de iniciação rápida

Intel SGX Confidential VMs - Lista de SKU DCsv2

VMs Confidenciais intel SGX – Lista de SKU DCsv3

Defesa em profundidade com sessão de webinar de contentores confidenciais