Configurar restrições de entrada de IP em Aplicativos de Contêiner do Azure

Os Aplicativos de Contêiner do Azure permitem limitar o tráfego de entrada para seu aplicativo de contêiner configurando restrições de entrada de IP por meio da configuração de entrada.

Existem dois tipos de restrições:

- Permitir: permita o tráfego de entrada somente dos intervalos de endereços especificados nas regras de permissão.

- Negar: negue todo o tráfego de entrada somente dos intervalos de endereços especificados nas regras de negação.

quando nenhuma regra de restrição de IP é definida, todo o tráfego de entrada é permitido.

As regras de restrições de IP contêm as seguintes propriedades:

| Property | Valor | Descrição |

|---|---|---|

| nome | string | O nome da regra. |

| descrição | string | Uma descrição da regra. |

| ipAddressRange | Intervalo de endereços IP no formato CIDR | O intervalo de endereços IP na notação CIDR. |

| action | Permitir ou Negar | A ação a tomar para a regra. |

O ipAddressRange parâmetro aceita endereços IPv4. Defina cada bloco de endereço IPv4 na notação CIDR (Roteamento entre Domínios sem Classe).

Nota

Todas as regras devem ser do mesmo tipo. Não é possível combinar regras de permissão e regras de negação.

Gerenciar restrições de entrada de IP

Você pode gerenciar regras de restrições de acesso IP por meio do portal do Azure ou da CLI do Azure.

Adicionar regras

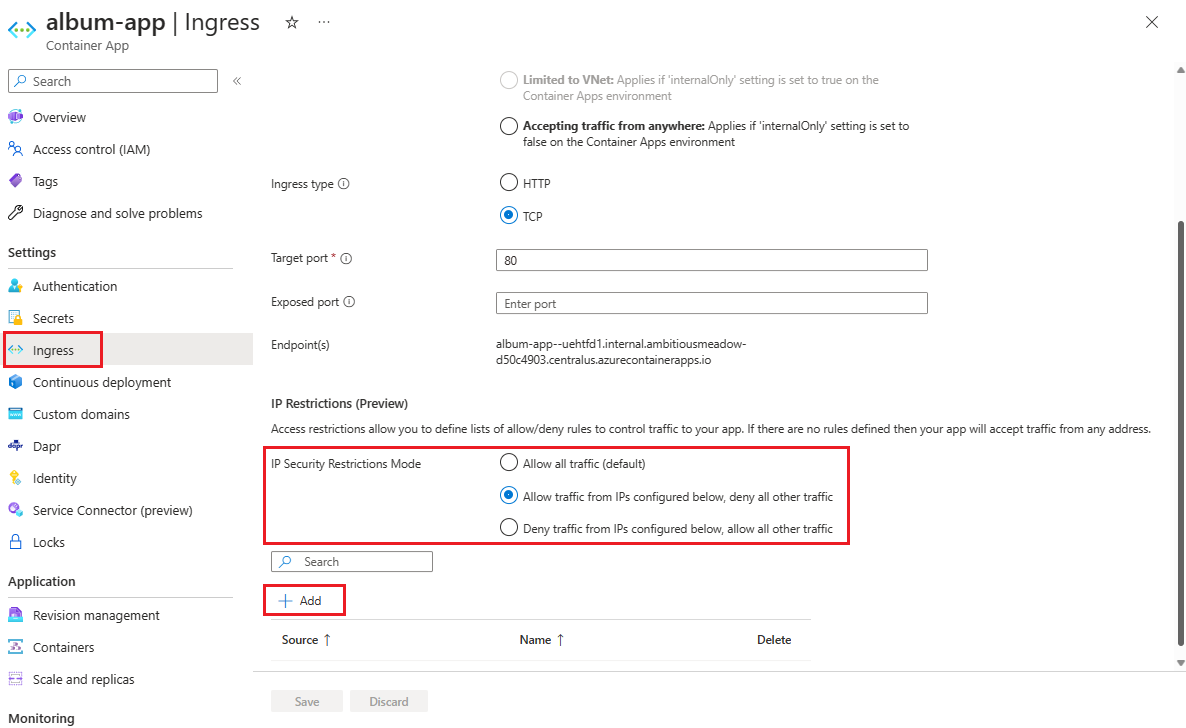

Vá para seu aplicativo de contêiner no portal do Azure.

Selecione Ingress no menu do lado esquerdo.

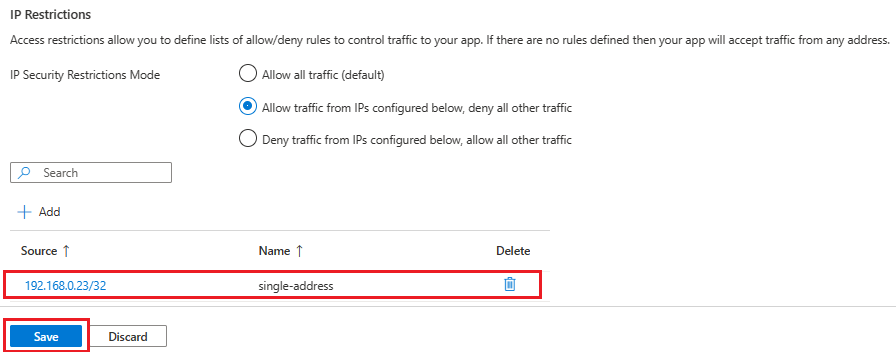

Selecione o modo de alternância de restrições de segurança IP para ativar restrições de IP. Você pode optar por permitir ou negar o tráfego dos intervalos de endereços IP especificados.

Selecione Adicionar para criar a regra.

Insira valores nos seguintes campos:

Campo Descrição Endereço ou intervalo IPv4 Insira o endereço IP ou o intervalo de endereços IP na notação CIDR. Por exemplo, para permitir o acesso a partir de um único endereço IP, use o seguinte formato: 10.200.10.2/32. Name Insira um nome para a regra. Descrição Insira uma descrição para a regra. Selecione Adicionar.

Repita as etapas 4 a 6 para adicionar mais regras.

Quando terminar de adicionar regras, selecione Salvar.

Atualizar uma regra

- Vá para seu aplicativo de contêiner no portal do Azure.

- Selecione Ingress no menu do lado esquerdo.

- Selecione a regra que deseja atualizar.

- Altere as configurações da regra.

- Selecione Salvar para salvar as atualizações.

- Selecione Salvar na página Ingresso para salvar as regras atualizadas.

Eliminar uma regra

- Vá para seu aplicativo de contêiner no portal do Azure.

- Selecione Ingress no menu do lado esquerdo.

- Selecione o ícone de exclusão ao lado da regra que você deseja excluir.

- Selecione Guardar.

Você pode gerenciar Restrições de Acesso IP usando o grupo de az containerapp ingress access-restriction comandos. Este grupo de comandos tem as opções para:

set: Criar ou atualizar uma regra.remove: Excluir uma regra.list: Liste todas as regras.

Criar ou atualizar regras

Você pode criar ou atualizar restrições de IP usando o az containerapp ingress access-restriction set comando.

O az containerapp ingress access-restriction set grupo de comandos usa os seguintes parâmetros.

| Argumento | Valores | Descrição |

|---|---|---|

--rule-name (obrigatório) |

String | Especifica o nome da regra de restrição de acesso. |

--description |

String | Especifica uma descrição para a regra de restrição de acesso. |

--action (obrigatório) |

Permitir, Negar | Especifica se o acesso deve ser permitido ou negado a partir do intervalo de endereços IP especificado. |

--ip-address (obrigatório) |

Endereço IP ou intervalo de endereços IP na notação CIDR | Especifica o intervalo de endereços IP a ser permitido ou negado. |

Adicione mais regras repetindo o comando com valores e --rule-name ---ip-address diferentes.

Criar regras de permissão

O comando de exemplo az containerapp access-restriction set a seguir cria uma regra para restringir o acesso de entrada a um intervalo de endereços IP. Você deve excluir todas as regras de negação existentes antes de poder adicionar quaisquer regras de permissão.

Substitua os valores no exemplo a seguir por seus próprios valores.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

Você pode adicionar às regras de permissão repetindo o comando com um e --rule-name valores diferentes--ip-address.

Criar regras de negação

O exemplo a seguir do comando cria uma regra de acesso para negar o az containerapp access-restriction set tráfego de entrada de um intervalo de IP especificado. Você deve excluir todas as regras de permissão existentes antes de poder adicionar regras de negação.

Substitua os espaços reservados no exemplo a seguir por seus próprios valores.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

Você pode adicionar às regras de negação repetindo o comando com um e --rule-name valores diferentes--ip-address. Se você usar um nome de regra que já existe, a regra existente será atualizada.

Atualizar uma regra

Você pode atualizar uma regra usando o az containerapp ingress access-restriction set comando. Você pode alterar o intervalo de endereços IP e a descrição da regra, mas não o nome ou a ação da regra.

O --action parâmetro é necessário, mas não é possível alterar a ação de Permitir para Negar ou vice-versa.

Se você omitir o ---description parâmetro, a descrição será excluída.

O exemplo a seguir atualiza o intervalo de endereços IP.

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

Remover restrições de acesso

O comando de exemplo az containerapp ingress access-restriction remove a seguir remove uma regra.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

Listar restrições de acesso

O comando de exemplo az containerapp ingress access-restriction list a seguir lista as regras de restrição de IP para o aplicativo contêiner.

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>