Exemplo de fluxo de trabalho dos segredos

Neste exemplo de fluxo de trabalho, usamos segredos para configurar credenciais JDBC para se conectar a um Repositório Azure Data Lake.

Criar um âmbito de segredo

Crie um escopo secreto chamado jdbc.

Para criar um escopo secreto apoiado por Databricks:

databricks secrets create-scope jdbc

Para criar um escopo secreto apoiado pelo Cofre de Chaves do Azure, siga as instruções em Criar um escopo secreto apoiado pelo Cofre de Chaves do Azure.

Nota

Se sua conta não tiver o plano Premium, você deve criar o escopo com a permissão GERENCIAR concedida a todos os usuários ("usuários"). Por exemplo:

databricks secrets create-scope jdbc --initial-manage-principal users

Criar segredos

O método para criar os segredos depende se você está usando um escopo apoiado pelo Azure Key Vault ou um escopo apoiado por Databricks.

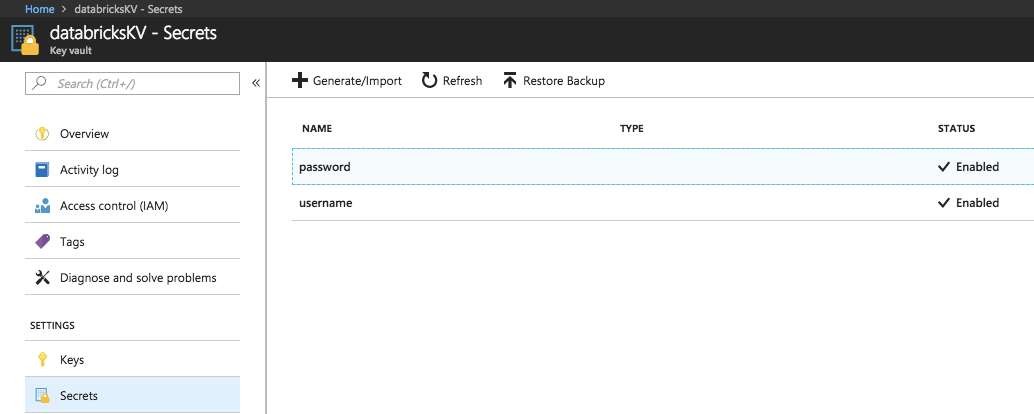

Criar os segredos em um escopo apoiado pelo Azure Key Vault

Adicione os segredos username e password usando a API REST Secreta do Azure ou a interface do usuário do portal do Azure:

Criar os segredos em um escopo apoiado por Databricks

Adicione os segredos username e password. Execute os seguintes comandos e insira os valores secretos no editor aberto.

databricks secrets put-secret jdbc username

databricks secrets put-secret jdbc password

Utilizar os segredos num bloco de notas

Em um bloco de anotações, leia os segredos armazenados no escopo jdbc secreto para configurar um conector JDBC:

val driverClass = "com.microsoft.sqlserver.jdbc.SQLServerDriver"

val connectionProperties = new java.util.Properties()

connectionProperties.setProperty("Driver", driverClass)

val jdbcUsername = dbutils.secrets.get(scope = "jdbc", key = "username")

val jdbcPassword = dbutils.secrets.get(scope = "jdbc", key = "password")

connectionProperties.put("user", s"${jdbcUsername}")

connectionProperties.put("password", s"${jdbcPassword}")

Agora você pode usá-los ConnectionProperties com o conector JDBC para falar com sua fonte de dados.

Os valores obtidos no escopo nunca são exibidos no bloco de anotações (consulte Redação secreta).

Conceder acesso a outro grupo

Nota

Este passo requer que a sua conta tenha o plano Premium.

Depois de verificar se as credenciais foram configuradas corretamente, compartilhe essas credenciais com o datascience grupo a ser usado para sua análise, concedendo-lhes permissões para ler o escopo secreto e listar os segredos disponíveis.

Conceda ao datascience grupo a permissão READ para essas credenciais fazendo a seguinte solicitação:

databricks secrets put-acl jdbc datascience READ

Para obter mais informações sobre controle de acesso secreto, consulte ACLs secretas.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários