Visão geral do Microsoft Defender for Key Vault

O Azure Key Vault é um serviço de nuvem que protege chaves de criptografia e segredos como certificados, cadeias de conexão e senhas.

Habilite o Microsoft Defender for Key Vault para proteção avançada contra ameaças nativa do Azure para o Azure Key Vault, fornecendo outra camada de inteligência de segurança.

Disponibilidade

| Aspeto | Detalhes |

|---|---|

| Estado de lançamento: | Disponibilidade geral (GA) |

| Preços: | O Microsoft Defender for Key Vault é cobrado conforme mostrado na página de preços |

| Nuvens: |

Quais são os benefícios do Microsoft Defender for Key Vault?

O Microsoft Defender for Key Vault deteta tentativas incomuns e potencialmente prejudiciais de acessar ou explorar contas do Key Vault. Esta camada de proteção ajuda-o a lidar com ameaças, mesmo que não seja um especialista em segurança e sem a necessidade de gerir sistemas de monitorização de segurança de terceiros.

Quando ocorrem atividades anómalas, o Defender for Key Vault mostra alertas e, opcionalmente, envia-os por e-mail para membros relevantes da sua organização. Esses alertas incluem os detalhes da atividade suspeita e recomendações sobre como investigar e remediar ameaças.

Alertas do Microsoft Defender for Key Vault

Quando receber um alerta do Microsoft Defender for Key Vault, recomendamos que investigue e responda ao alerta conforme descrito em Responder ao Microsoft Defender for Key Vault. O Microsoft Defender for Key Vault protege aplicativos e credenciais, portanto, mesmo que você esteja familiarizado com o aplicativo ou usuário que disparou o alerta, é importante verificar a situação em torno de cada alerta.

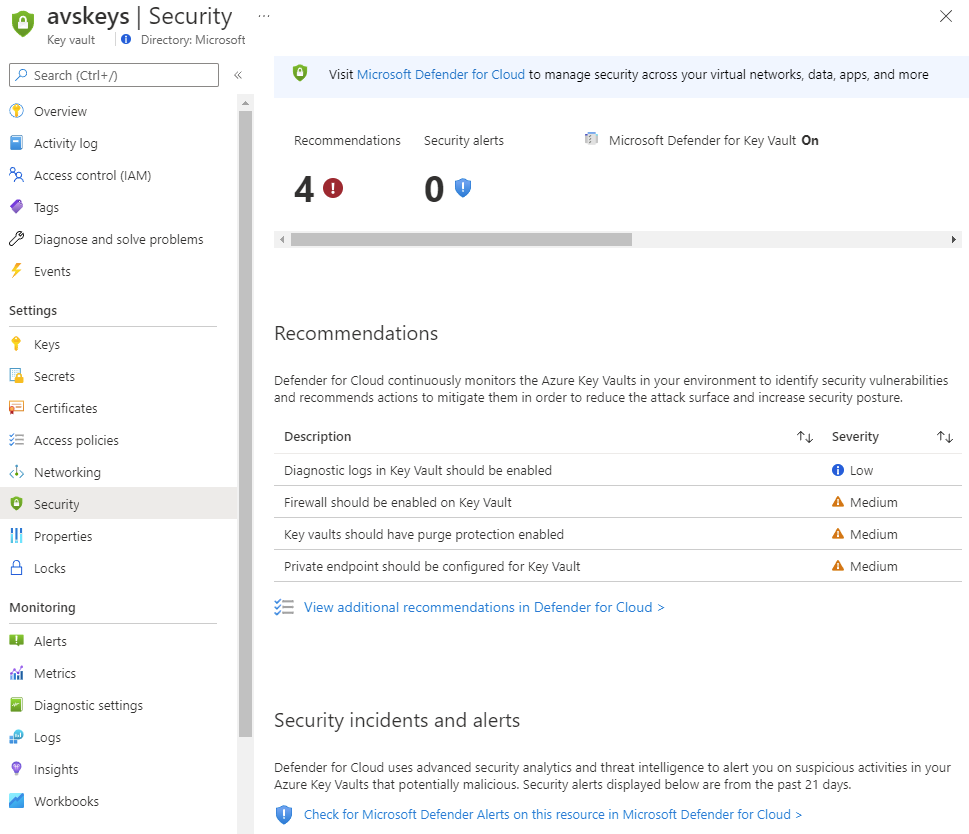

Os alertas aparecem na página Segurança do Cofre da Chave, nas proteções de carga de trabalho e na página de alertas de segurança do Defender for Cloud.

Gorjeta

Você pode simular alertas do Microsoft Defender for Key Vault seguindo as instruções em Validando a deteção de ameaças do Azure Key Vault no Microsoft Defender for Cloud.

Responder aos alertas do Microsoft Defender for Key Vault

Quando receber um alerta do Microsoft Defender for Key Vault, recomendamos que investigue e responda ao alerta conforme descrito abaixo. O Microsoft Defender para o Key Vault protege aplicações e credenciais, por isso, mesmo que esteja familiarizado com a aplicação ou o utilizador que acionou o alerta, é importante verificar a situação em cada alerta.

Os alertas do Microsoft Defender for Key Vault incluem estes elementos:

- ID do Objeto

- Nome Principal do Usuário ou Endereço IP do recurso suspeito

Dependendo do tipo de acesso que ocorreu, alguns campos podem não estar disponíveis. Por exemplo, se o cofre de chaves tiver sido acedido por uma aplicação, não verá um Nome Principal de Utilizador associado. Se o tráfego teve origem fora do Azure, não verá um ID de Objeto.

Gorjeta

As máquinas virtuais do Azure recebem IPs da Microsoft. Isto significa que um alerta pode conter um IP da Microsoft, mesmo que esteja relacionado com atividades realizadas fora da Microsoft. Portanto, mesmo que um alerta tenha um IP da Microsoft, você ainda deve investigar conforme descrito nesta página.

Etapa 1: Identificar a fonte

- Verifique se o tráfego se originou de dentro do seu locatário do Azure. Se o firewall do cofre de chaves estiver habilitado, é provável que você tenha fornecido acesso ao usuário ou aplicativo que disparou esse alerta.

- Se não conseguir verificar a origem do tráfego, avance para o Passo 2. Responda em conformidade.

- Se conseguir identificar a origem do tráfego no seu inquilino, contacte o utilizador ou proprietário da aplicação.

Atenção

O Microsoft Defender for Key Vault foi projetado para ajudar a identificar atividades suspeitas causadas por credenciais roubadas. Não descarte o alerta simplesmente porque você reconhece o usuário ou aplicativo. Entre em contato com o proprietário do aplicativo ou com o usuário e verifique se a atividade foi legítima. Você pode criar uma regra de supressão para eliminar o ruído, se necessário. Saiba mais em Suprimir alertas de segurança.

Passo 2: Responda em conformidade

Se você não reconhecer o usuário ou o aplicativo, ou se achar que o acesso não deveria ter sido autorizado:

Se o tráfego veio de um endereço IP não reconhecido:

- Habilite o firewall do Azure Key Vault conforme descrito em Configurar firewalls e redes virtuais do Azure Key Vault.

- Configure o firewall com recursos confiáveis e redes virtuais.

Se a fonte do alerta foi uma aplicação não autorizada ou um utilizador suspeito:

- Abra as configurações da política de acesso do cofre de chaves.

- Remova a entidade de segurança correspondente ou restrinja as operações que a entidade de segurança pode executar.

Se a origem do alerta tiver uma função Microsoft Entra no seu inquilino:

- Entre em contato com o administrador.

- Determine se há necessidade de reduzir ou revogar as permissões do Microsoft Entra.

Passo 3: Medir o impacto

Quando o evento tiver sido atenuado, investigue os segredos no cofre de chaves que foram afetados:

- Abra a página Segurança no cofre de chaves do Azure e exiba o alerta acionado.

- Selecione o alerta específico que foi acionado e revise a lista dos segredos que foram acessados e o carimbo de data/hora.

- Opcionalmente, se você tiver os logs de diagnóstico do cofre de chaves habilitados, revise as operações anteriores para o IP do chamador, a entidade do usuário ou o ID do objeto correspondentes.

Passo 4: Agir

Depois de compilar sua lista de segredos, chaves e certificados que foram acessados pelo usuário ou aplicativo suspeito, você deve girar esses objetos imediatamente.

- Os segredos afetados devem ser desativados ou excluídos do cofre de chaves.

- Se as credenciais foram usadas para um aplicativo específico:

- Entre em contato com o administrador do aplicativo e peça-lhe para auditar seu ambiente para qualquer uso das credenciais comprometidas desde que elas foram comprometidas.

- Se as credenciais comprometidas foram usadas, o proprietário do aplicativo deve identificar as informações que foram acessadas e mitigar o impacto.

Próximos passos

Neste artigo, você aprendeu sobre o Microsoft Defender for Key Vault.

Para material relacionado, consulte os seguintes artigos:

- Alertas de segurança do Cofre da Chave--A seção Cofre da Chave da tabela de referência para todos os alertas do Microsoft Defender for Cloud

- Exporte continuamente dados do Defender for Cloud

- Suprimir alertas de segurança