Preparar recursos do Azure para exportar para Splunk e QRadar

Para transmitir alertas de segurança do Microsoft Defender for Cloud para o IBM QRadar e o Splunk, é necessário configurar recursos no Azure, como Hubs de Eventos e ID do Microsoft Entra. Aqui estão as instruções para configurar esses recursos no portal do Azure, mas você também pode configurá-los usando um script do PowerShell. Certifique-se de revisar alertas de fluxo para QRadar e Splunk antes de configurar os recursos do Azure para exportar alertas para QRadar e Splunk.

Para configurar os recursos do Azure para QRadar e Splunk no portal do Azure:

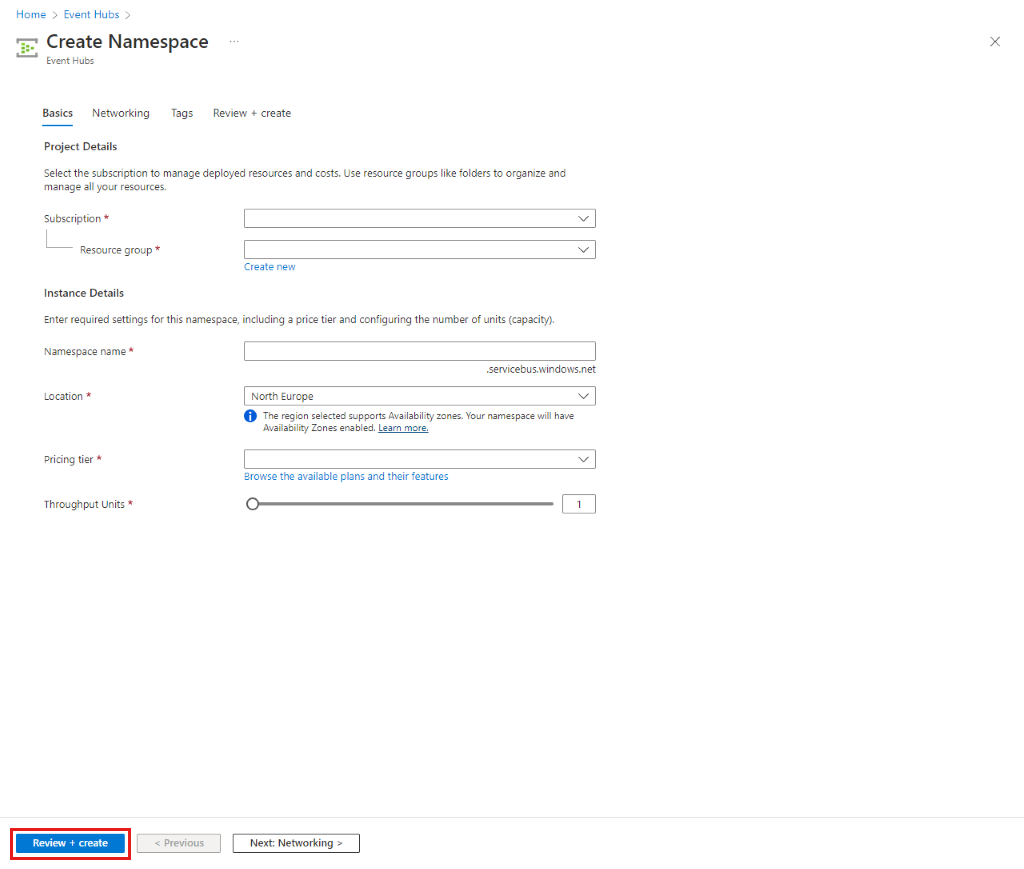

Etapa 1: Criar um namespace de Hubs de Eventos e um hub de eventos com permissões de envio

No serviço Hubs de Eventos, crie um namespace de Hubs de Eventos:

- Selecione Criar.

- Insira os detalhes do namespace, selecione Revisar + criar e selecione Criar.

Crie um hub de eventos:

- No namespace criado, selecione + Hub de Eventos.

- Insira os detalhes do hub de eventos, selecione Revisar + criar e selecione Criar.

Crie uma política de acesso compartilhado.

- No menu Hub de Eventos, selecione o namespace Hubs de Eventos que você criou.

- No menu namespace do Hub de Eventos, selecione Hubs de Eventos.

- Selecione o hub de eventos que você acabou de criar.

- No menu do hub de eventos, selecione Políticas de acesso compartilhado.

- Selecione Adicionar, insira um nome de política exclusivo e selecione Enviar.

- Selecione Criar para criar a política.

Etapa 2: Para streaming para QRadar SIEM - Criar uma política de escuta

Selecione Adicionar, insira um nome de política exclusivo e selecione Ouvir.

Selecione Criar para criar a política.

Depois que a política de escuta for criada, copie a chave primária da cadeia de conexão e salve-a para usá-la mais tarde.

Etapa 3: Crie um grupo de consumidores e, em seguida, copie e salve o nome para usar na plataforma SIEM

Na seção Entidades do menu hub de eventos Hubs de Eventos, selecione Hubs de Eventos e selecione o hub de eventos que você criou.

Selecione Grupo de consumidores.

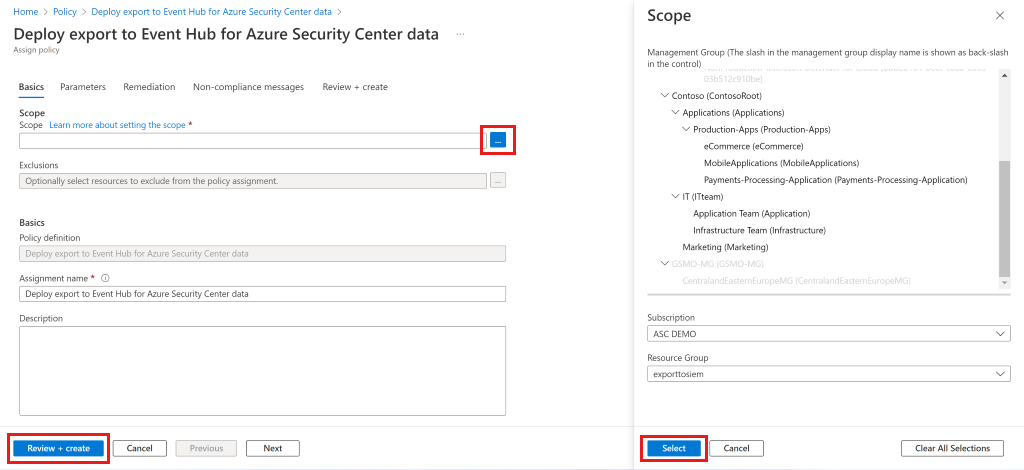

Etapa 4: Habilitar a exportação contínua para o escopo dos alertas

Na caixa de pesquisa do Azure, procure por "política" e vá para a Política.

No menu Política, selecione Definições.

Procure por "implantar exportação" e selecione a política interna Implantar exportação para o Hub de Eventos do Microsoft Defender for Cloud.

Selecione Atribuir.

Defina as opções políticas básicas:

- Em Escopo, selecione o ... para selecionar o escopo ao qual aplicar a política.

- Encontre o grupo de gerenciamento raiz (para escopo de locatário), grupo de gerenciamento, assinatura ou grupo de recursos no escopo e selecione Selecionar.

- Para selecionar um nível de grupo de gerenciamento raiz de locatário, você precisa ter permissões no nível de locatário.

- (Opcional) Em Exclusões, você pode definir assinaturas específicas para excluir da exportação.

- Insira um nome de atribuição.

- Certifique-se de que a imposição de políticas está ativada.

Nos parâmetros da política:

- Insira o grupo de recursos onde o recurso de automação está salvo.

- Selecione o local do grupo de recursos.

- Selecione o botão ... ao lado dos detalhes do Hub de Eventos e insira os detalhes do hub de eventos, incluindo:

- Subscrição.

- O namespace Hubs de Eventos que você criou.

- O hub de eventos que criou.

- Em authorizationrules, selecione a política de acesso compartilhado que você criou para enviar alertas.

Selecione Rever e Criar e Criar para concluir o processo de definição da exportação contínua para Hubs de Eventos.

- Observe que, quando você ativa a política de exportação contínua no locatário (nível de grupo de gerenciamento raiz), ela transmite automaticamente seus alertas em qualquer nova assinatura que será criada sob esse locatário.

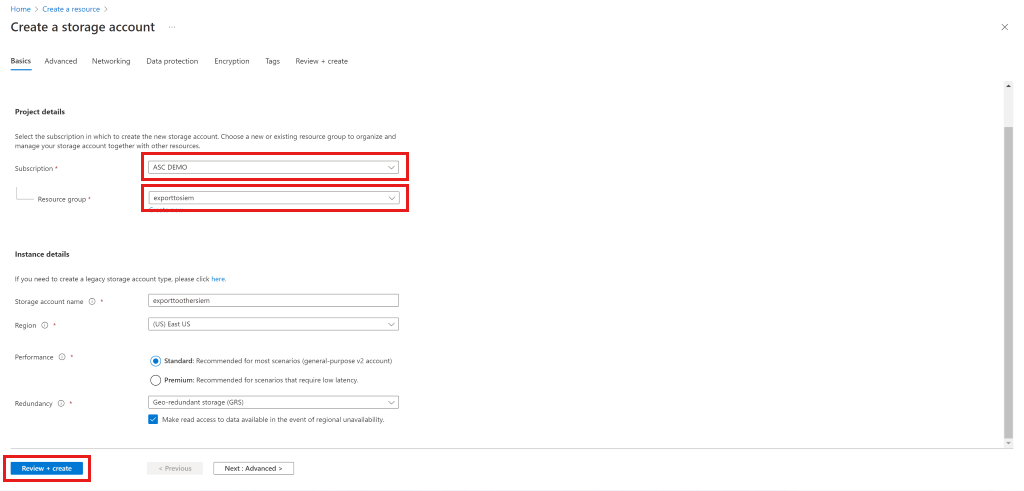

Etapa 5: Para transmitir alertas para o QRadar SIEM - Criar uma conta de armazenamento

Vá para o portal do Azure, selecione Criar um recurso e selecione Conta de armazenamento. Se essa opção não for mostrada, procure por "conta de armazenamento".

Selecione Criar.

Introduza os detalhes da conta de armazenamento, selecione Rever e Criar e, em seguida, Criar.

Depois de criar sua conta de armazenamento e ir para o recurso, no menu selecione Chaves de acesso.

Selecione Mostrar chaves para ver as chaves e copie a cadeia de conexão da Chave 1.

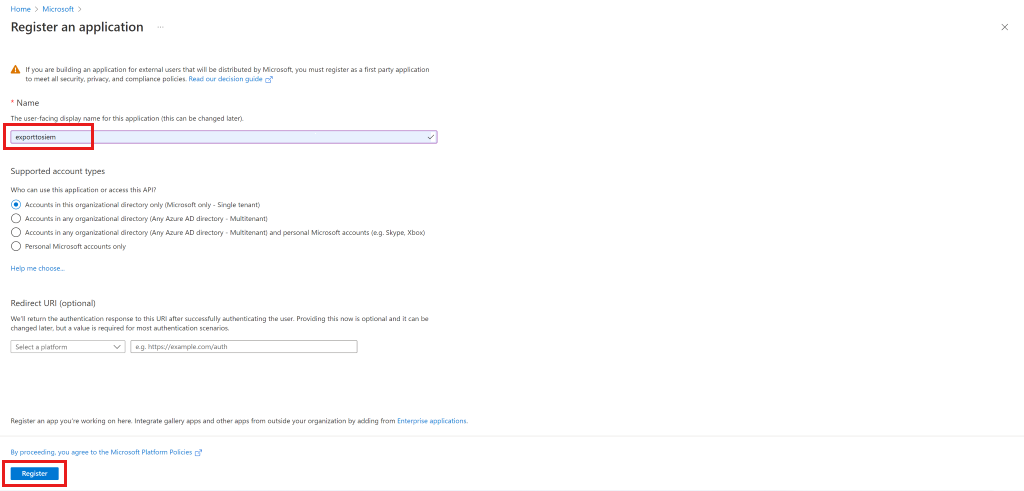

Etapa 6: Para transmitir alertas para o Splunk SIEM - Criar um aplicativo Microsoft Entra

Na caixa de pesquisa do menu, procure por "Microsoft Entra ID" e vá para Microsoft Entra ID.

Vá para o portal do Azure, selecione Criar um recurso e selecione Microsoft Entra ID. Se essa opção não for mostrada, procure por "ative directory".

No menu, selecione Registos de aplicações.

Selecione Novo registo.

Insira um nome exclusivo para o aplicativo e selecione Registrar.

Copie para a Área de Transferência e salve a ID do Aplicativo (cliente) e a ID do Diretório (locatário).

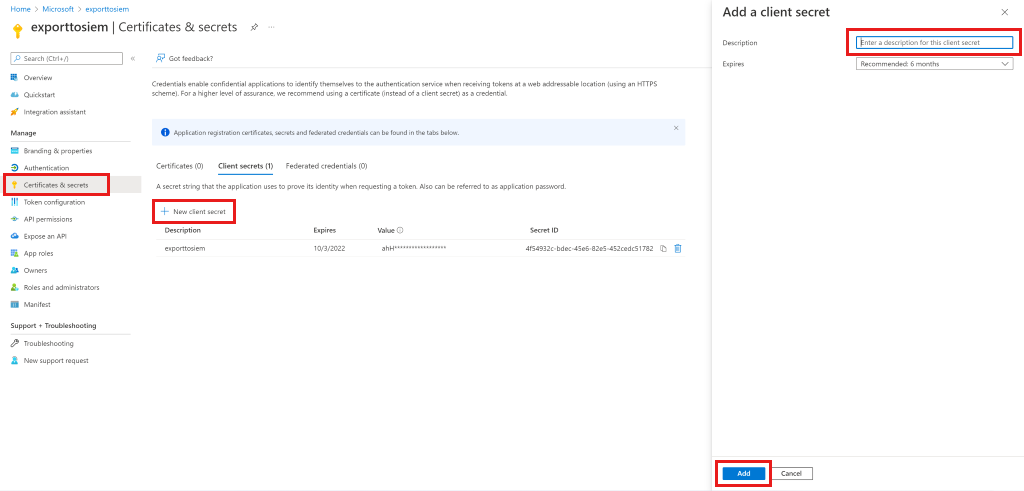

Crie o segredo do cliente para o aplicativo:

- No menu, vá para Certificados & segredos.

- Crie uma senha para o aplicativo para provar sua identidade ao solicitar um token:

- Selecione Novo segredo do cliente.

- Insira uma breve descrição, escolha o tempo de expiração do segredo e selecione Adicionar.

Depois que o segredo for criado, copie a ID secreta e salve-a para uso posterior junto com a ID do aplicativo e a ID do diretório (locatário).

Etapa 7: Para transmitir alertas para o Splunk SIEM - Permitir que o Microsoft Entra ID leia a partir do hub de eventos

Vá para o namespace Hubs de Eventos que você criou.

No menu, vá para Controle de acesso.

Selecione Adicionar e selecione Adicionar atribuição de função.

Selecione Adicionar atribuição de função.

Na guia Funções, procure Recetor de Dados dos Hubs de Eventos do Azure.

Selecione Seguinte.

Selecione Selecionar membros.

Procure o aplicativo Microsoft Entra que você criou antes e selecione-o.

Selecione Fechar.

Para continuar a configurar a exportação de alertas, instale os conectores internos para o SIEM que você está usando.