Configurar a ação do GitHub do Microsoft Security DevOps

O Microsoft Security DevOps é um aplicativo de linha de comando que integra ferramentas de análise estática no ciclo de vida do desenvolvimento. O Security DevOps instala, configura e executa as versões mais recentes de ferramentas de análise estática, como SDL, ferramentas de segurança e conformidade. O Security DevOps é orientado por dados com configurações portáteis que permitem a execução determinística em vários ambientes.

O Microsoft Security DevOps usa as seguintes ferramentas de código aberto:

| Nome | Idioma | Licença |

|---|---|---|

| AntiMalware | Proteção antimalware no Windows do Microsoft Defender for Endpoint, que verifica a existência de malware e quebra a compilação se o malware tiver sido encontrado. Esta ferramenta verifica por padrão no agente mais recente do Windows. | Não Open Source |

| Bandido | Python | Apache Licença 2.0 |

| BinSkim | Binário--Windows, ELF | Licença MIT |

| Checkov | Terraform, Terraform plan, CloudFormation, AWS SAM, Kubernetes, Helm charts, Kustomize, Dockerfile, Serverless, Bicep, OpenAPI, ARM | Apache Licença 2.0 |

| ESlint | JavaScript | Licença MIT |

| Analisador de modelos | Modelo ARM, bíceps | Licença MIT |

| Terrascan | Terraform (HCL2), Kubernetes (JSON / YAML), Leme v3, Kustomize, Dockerfiles, CloudFormation | Apache Licença 2.0 |

| Trivy | imagens de contêiner, Infraestrutura como código (IaC) | Apache Licença 2.0 |

Pré-requisitos

Uma assinatura do Azure Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Conecte seus repositórios do GitHub.

Siga as orientações para configurar o GitHub Advanced Security para visualizar as avaliações de postura de DevOps no Defender for Cloud.

Abra a ação Microsoft Security DevOps GitHub em uma nova janela.

Verifique se as permissões de fluxo de trabalho estão definidas como Leitura e gravação no repositório GitHub. Isso inclui a configuração de permissões "id-token: write" no Fluxo de Trabalho do GitHub para federação com o Defender for Cloud.

Configurar a ação do GitHub do Microsoft Security DevOps

Para configurar a ação do GitHub:

Iniciar sessão no GitHub.

Selecione um repositório para o qual você deseja configurar a ação do GitHub.

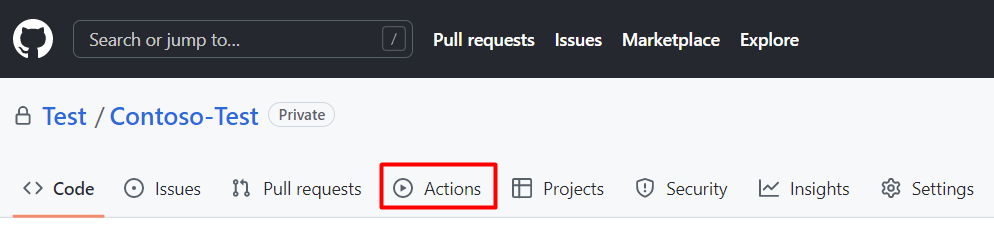

Selecione Ações.

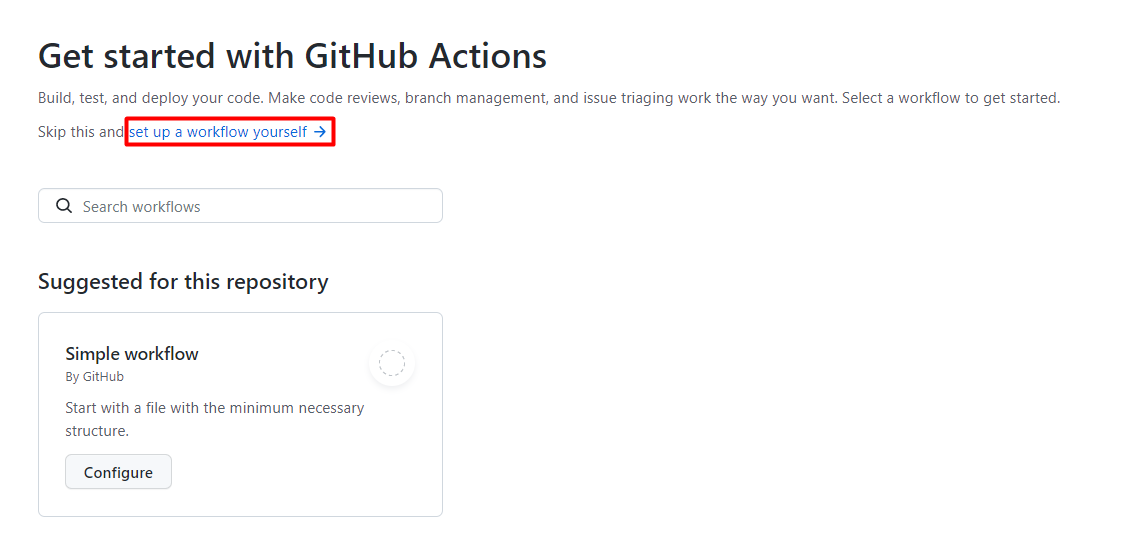

Selecione Novo fluxo de trabalho.

Na página Introdução às Ações do GitHub, selecione configurar um fluxo de trabalho você mesmo

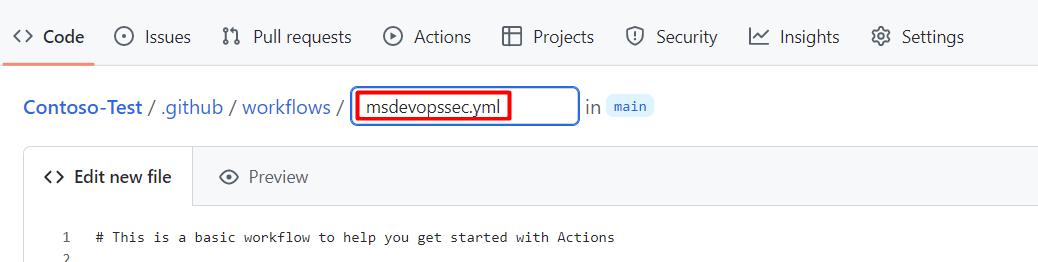

Na caixa de texto, insira um nome para o arquivo de fluxo de trabalho. Por exemplo,

msdevopssec.yml.

Copie e cole o fluxo de trabalho de ação de exemplo a seguir na guia Editar novo arquivo.

name: MSDO on: push: branches: - master jobs: sample: name: Microsoft Security DevOps # MSDO runs on windows-latest. # ubuntu-latest also supported runs-on: windows-latest permissions: contents: read id-token: write actions: read security-events: write steps: # Checkout your code repository to scan - uses: actions/checkout@v3 # Run analyzers - name: Run Microsoft Security DevOps Analysis uses: microsoft/security-devops-action@latest id: msdo # with: # config: string. Optional. A file path to an MSDO configuration file ('*.gdnconfig'). # policy: 'GitHub' | 'microsoft' | 'none'. Optional. The name of a well-known Microsoft policy. If no configuration file or list of tools is provided, the policy may instruct MSDO which tools to run. Default: GitHub. # categories: string. Optional. A comma-separated list of analyzer categories to run. Values: 'code', 'artifacts', 'IaC', 'containers'. Example: 'IaC, containers'. Defaults to all. # languages: string. Optional. A comma-separated list of languages to analyze. Example: 'javascript,typescript'. Defaults to all. # tools: string. Optional. A comma-separated list of analyzer tools to run. Values: 'bandit', 'binskim', 'checkov', 'eslint', 'templateanalyzer', 'terrascan', 'trivy'. # Upload alerts to the Security tab - name: Upload alerts to Security tab uses: github/codeql-action/upload-sarif@v2 with: sarif_file: ${{ steps.msdo.outputs.sarifFile }} # Upload alerts file as a workflow artifact - name: Upload alerts file as a workflow artifact uses: actions/upload-artifact@v3 with: name: alerts path: ${{ steps.msdo.outputs.sarifFile }}Nota

Para obter instruções e opções adicionais de configuração de ferramentas, consulte o wiki Microsoft Security DevOps

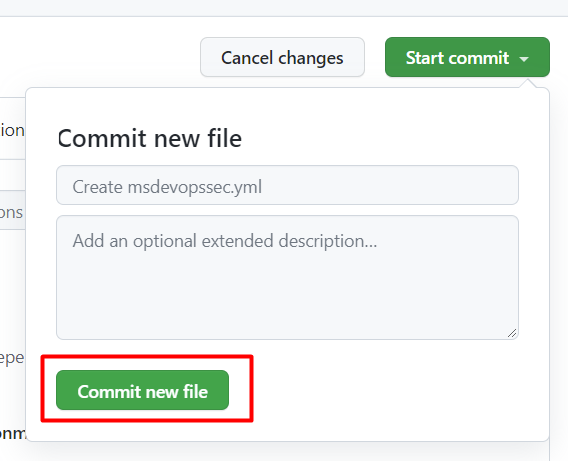

Selecione Iniciar confirmação

Selecione Confirmar novo arquivo.

O processo pode levar até um minuto para ser concluído.

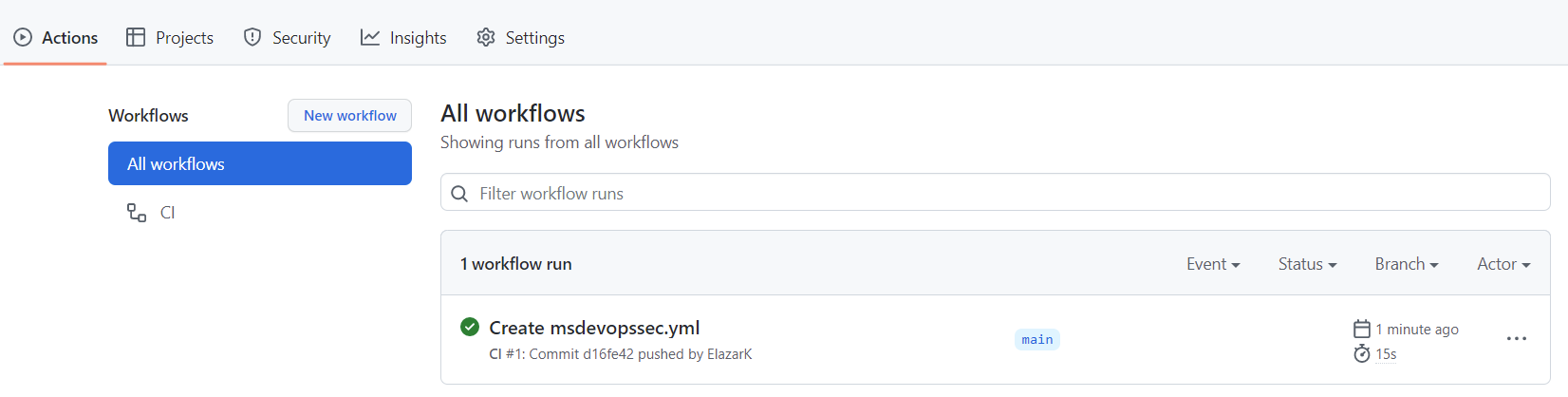

Selecione Ações e verifique se a nova ação está em execução.

Ver Resultados da Análise

Para ver os resultados da análise:

Iniciar sessão no GitHub.

Navegue até Ferramenta de alertas>de verificação de código de segurança>.

No menu suspenso, selecione Filtrar por ferramenta.

Os resultados da verificação de código serão filtrados por ferramentas MSDO específicas no GitHub. Esses resultados de verificação de código também são incluídos nas recomendações do Defender for Cloud.

Mais informações

Saiba mais sobre as ações do GitHub para o Azure.

Saiba como implantar aplicativos do GitHub no Azure.

Conteúdos relacionados

Saiba mais sobre a segurança de DevOps no Defender for Cloud.

Saiba como conectar suas organizações do GitHub ao Defender for Cloud.