Criar e gerenciar usuários em um console de gerenciamento local (Legado)

Importante

O Defender for IoT agora recomenda o uso de serviços de nuvem da Microsoft ou infraestrutura de TI existente para monitoramento central e gerenciamento de sensores, e planeja desativar o console de gerenciamento local em 1º de janeiro de 2025.

Para obter mais informações, consulte Implantar o gerenciamento de sensores OT híbridos ou com ar-condicionado.

O Microsoft Defender para IoT fornece ferramentas para gerenciar o acesso de usuários locais no sensor de rede OT e no console de gerenciamento local. Os usuários do Azure são gerenciados no nível de assinatura do Azure usando o Azure RBAC.

Este artigo descreve como gerenciar usuários locais diretamente em um console de gerenciamento local.

Usuários privilegiados padrão

Por padrão, cada console de gerenciamento local é instalado com o suporte privilegiado e usuários cyberx, que têm acesso a ferramentas avançadas para solução de problemas e configuração.

Ao configurar um console de gerenciamento local pela primeira vez, entre com um desses usuários privilegiados, crie um usuário inicial com uma função de administrador e, em seguida, crie usuários extras para analistas de segurança e usuários somente leitura.

Para obter mais informações, consulte Instalar o software de monitoramento de OT em um console de gerenciamento local e Usuários locais privilegiados padrão.

Adicionar novos usuários do console de gerenciamento local

Este procedimento descreve como criar novos usuários para um console de gerenciamento local.

Pré-requisitos: Este procedimento está disponível para os usuários de suporte e cyberx , e qualquer usuário com a função de administrador .

Para adicionar um usuário:

Entre no console de gerenciamento local e selecione Usuários>+ Adicionar usuário.

Selecione Criar usuário e defina os seguintes valores:

Nome Descrição Nome de utilizador Introduza um nome de utilizador. E-mail Digite o endereço de e-mail do usuário. Nome Próprio Introduza o nome próprio do utilizador. Apelido Insira o sobrenome do usuário. Função Selecione uma função de usuário. Para obter mais informações, consulte Funções de usuário locais. Grupo de Acesso a Sites Remotos Disponível apenas para o console de gerenciamento local.

Selecione Tudo para atribuir o usuário a todos os grupos de acesso global ou Específico para atribuí-los apenas a um grupo específico e, em seguida, selecione o grupo na lista suspensa.

Para obter mais informações, consulte Definir permissão de acesso global para usuários locais.Palavra-passe Selecione o tipo de usuário, Local ou Usuário do Ative Directory.

Para usuários locais, digite uma senha para o usuário. Os requisitos de senha incluem:

- Pelo menos oito caracteres

- Caracteres alfabéticos minúsculos e maiúsculos

- Pelo menos um número

- Pelo menos um símboloGorjeta

A integração com o Ative Directory permite associar grupos de usuários a níveis de permissão específicos. Se você quiser criar usuários usando o Ative Directory, primeiro configure o Ative Directory no console de gerenciamento local e retorne a este procedimento.

Quando terminar, selecione Guardar.

Seu novo usuário é adicionado e listado na página Usuários do sensor.

Para editar um usuário, selecione o botão Editar![]() para o usuário que você deseja editar e altere os valores conforme necessário.

para o usuário que você deseja editar e altere os valores conforme necessário.

Para excluir um usuário, selecione o botão Excluir![]() do usuário que você deseja excluir.

do usuário que você deseja excluir.

Alterar a palavra-passe de um utilizador

Este procedimento descreve como os usuários Admin podem alterar as senhas de usuário locais. Os usuários administradores podem alterar senhas para si mesmos ou para outros usuários do Analista de Segurança ou Somente Leitura. Os utilizadores privilegiados podem alterar as suas próprias palavras-passe e as palavras-passe dos utilizadores Admin .

Gorjeta

Se você precisar recuperar o acesso a uma conta de usuário privilegiada, consulte Recuperar acesso privilegiado a um console de gerenciamento local.

Pré-requisitos: Este procedimento está disponível apenas para os usuários de suporte ou cyberx , ou para usuários com a função de administrador .

Para redefinir a senha de um usuário no console de gerenciamento local:

Entre no console de gerenciamento local e selecione Usuários.

Na página Usuários, localize o usuário cuja senha precisa ser alterada.

À direita dessa linha de usuário, selecione o botão Editar

.

.No painel Editar usuário exibido, role para baixo até a seção Alterar senha. Introduza e confirme a nova palavra-passe.

As senhas devem ter pelo menos 16 caracteres, conter caracteres alfabéticos minúsculos e maiúsculos, números e um dos seguintes símbolos: #%*+,-./:=?@[]^_{}~

Selecione Atualizar quando terminar.

Recupere acesso privilegiado a um console de gerenciamento local

Este procedimento descreve como recuperar o suporte ou a senha do usuário cyberx em um console de gerenciamento local. Para obter mais informações, consulte Usuários locais com privilégios padrão.

Pré-requisitos: Este procedimento está disponível apenas para o suporte e usuários cyberx .

Para recuperar o acesso privilegiado a um console de gerenciamento local:

Comece a entrar no console de gerenciamento local. No ecrã de início de sessão, nos campos Nome de utilizador e Palavra-passe , selecione Recuperação de palavra-passe.

Na caixa de diálogo Recuperação de senha, selecione CyberX ou Suporte no menu suspenso e copie o código de identificador exclusivo exibido na área de transferência.

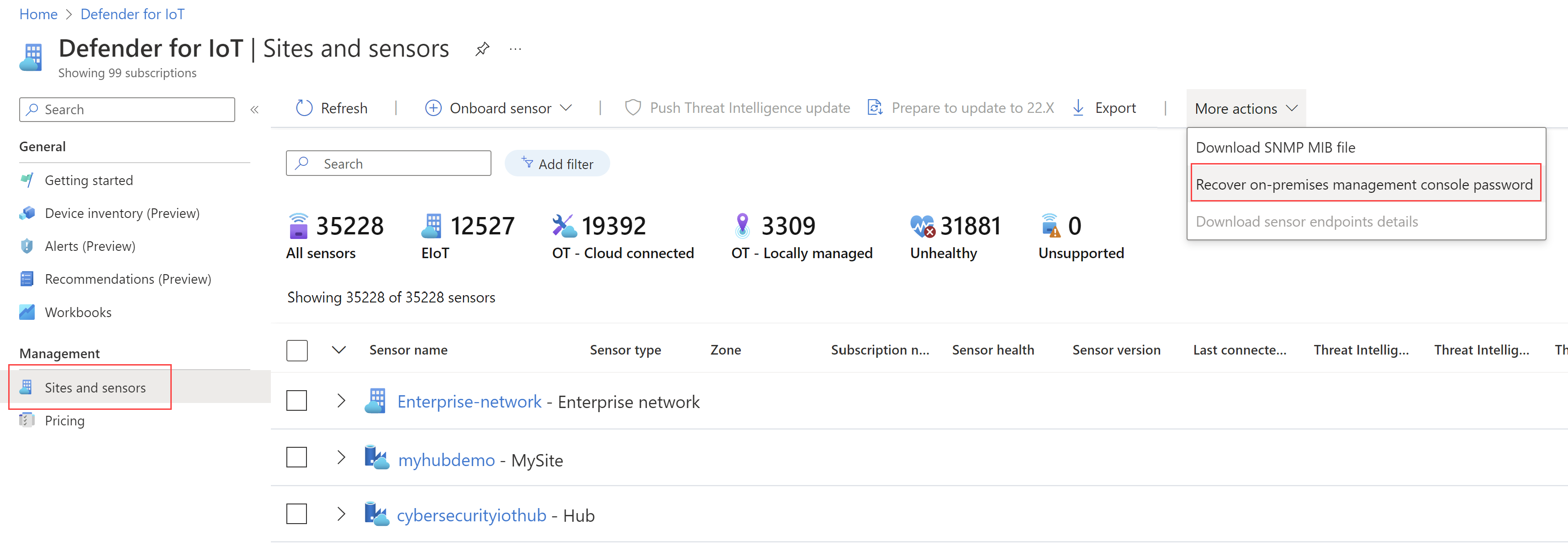

Vá para a página Sites e sensores do Defender for IoT no portal do Azure. Talvez você queira abrir o portal do Azure em uma nova guia ou janela do navegador, mantendo seu console de gerenciamento local aberto.

Nas configurações >do portal do Azure Diretórios + assinaturas, verifique se você selecionou a assinatura na qual seus sensores foram integrados ao Defender for IoT.

Na página Sites e sensores, selecione o menu >suspenso Mais ações Recuperar senha do console de gerenciamento local.

Na caixa de diálogo Recuperar que se abre, introduza o identificador exclusivo que copiou para a área de transferência a partir da consola de gestão local e selecione Recuperar. Um arquivo password_recovery.zip é baixado automaticamente.

Todos os arquivos baixados do portal do Azure são assinados por raiz de confiança para que suas máquinas usem apenas ativos assinados.

De volta à guia do console de gerenciamento local, na caixa de diálogo Recuperação de senha, selecione Carregar. Navegue até um upload do arquivo password_recovery.zip que você baixou do portal do Azure.

Nota

Se uma mensagem de erro for exibida, indicando que o arquivo é inválido, você pode ter uma assinatura incorreta selecionada nas configurações do portal do Azure.

Retorne ao Azure e selecione o ícone de configurações na barra de ferramentas superior. Na página Diretórios + assinaturas, verifique se você selecionou a assinatura na qual seus sensores foram integrados ao Defender for IoT. Em seguida, repita as etapas no Azure para baixar o arquivo password_recovery.zip e carregá-lo no console de gerenciamento local novamente.

Selecione Seguinte. Uma senha gerada pelo sistema para o console de gerenciamento local é exibida para ser usada pelo usuário selecionado. Certifique-se de anotar a senha, pois ela não será mostrada novamente.

Selecione Avançar novamente para entrar no console de gerenciamento local.

Integrar usuários com o Ative Directory

Configure uma integração entre o console de gerenciamento local e o Ative Directory para:

- Permitir que os usuários do Ative Directory entrem no console de gerenciamento local

- Usar grupos do Ative Directory, com permissões coletivas atribuídas a todos os usuários do grupo

Por exemplo, use o Ative Directory quando tiver um grande número de usuários aos quais deseja atribuir acesso Somente Leitura e quiser gerenciar essas permissões no nível do grupo.

Para obter mais informações, consulte Suporte ao Microsoft Entra ID em sensores e consoles de gerenciamento locais.

Pré-requisitos: Este procedimento está disponível apenas para o suporte e usuários cyberx , ou qualquer usuário com uma função de administrador .

Para integrar com o Ative Directory:

Entre no console de gerenciamento local e selecione Configurações do Sistema.

Role para baixo até a área Integrações do console de gerenciamento à direita e selecione Ative Directory.

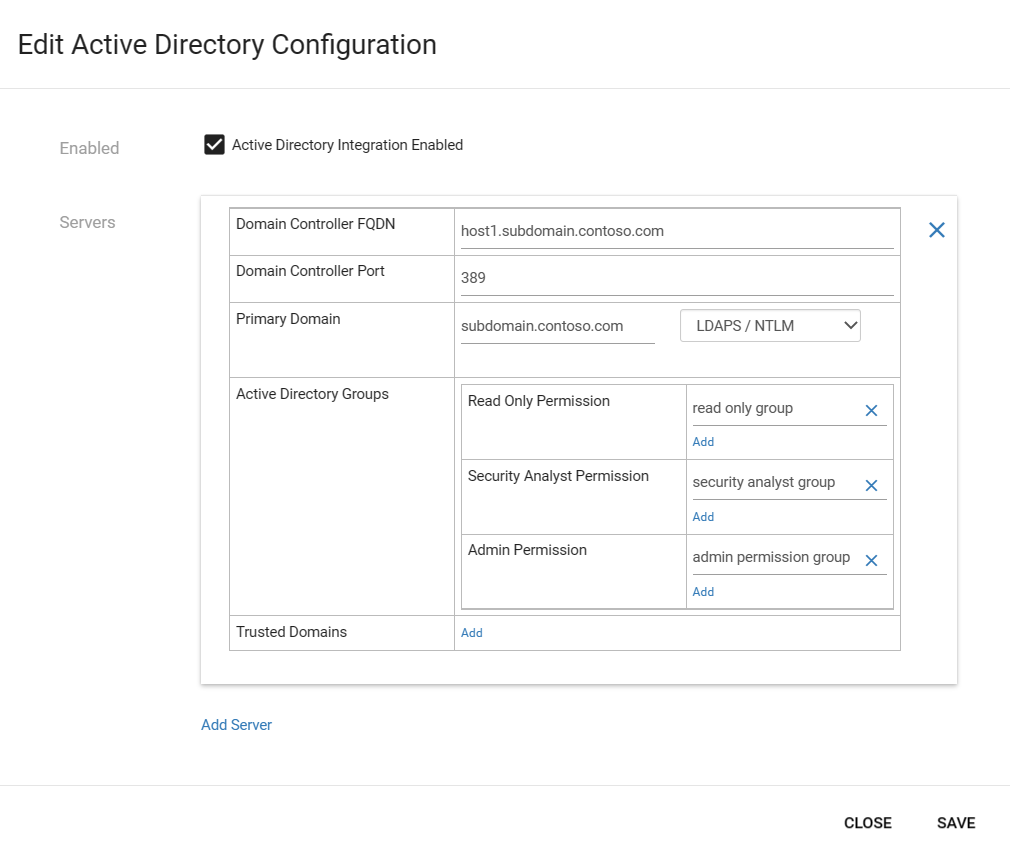

Selecione a opção Integração com o Ative Directory Habilitada e insira os seguintes valores para um servidor do Ative Directory:

Campo Descrição FQDN do controlador de domínio O nome de domínio totalmente qualificado (FQDN), exatamente como aparece no seu servidor LDAP. Por exemplo, introduza host1.subdomain.contoso.com.

Se você encontrar um problema com a integração usando o FQDN, verifique sua configuração de DNS. Você também pode inserir o IP explícito do servidor LDAP em vez do FQDN ao configurar a integração.Porta do controlador de domínio A porta na qual o LDAP está configurado. Domínio primário O nome de domínio, como subdomain.contoso.com, e selecione o tipo de conexão para sua configuração LDAP.

Os tipos de conexão suportados incluem: LDAPS/NTLMv3 (recomendado), LDAP/NTLMv3 ou LDAP/SASL-MD5Grupos do Ative Directory Selecione + Adicionar para adicionar um grupo do Ative Directory a cada nível de permissão listado, conforme necessário.

Ao inserir um nome de grupo, certifique-se de inserir o nome do grupo conforme definido na configuração do Ative Directory no servidor LDAP. Em seguida, certifique-se de usar esses grupos ao criar novos usuários de sensor do Ative Directory.

Os níveis de permissão suportados incluem Somente leitura, Analista de segurança, Administrador e Domínios confiáveis.

Adicione grupos como Pontos de extremidade confiáveis em uma linha separada dos outros grupos do Ative Directory. Para adicionar um domínio confiável, adicione o nome de domínio e o tipo de conexão de um domínio confiável. Você pode configurar pontos de extremidade confiáveis somente para usuários que foram definidos em usuários.Selecione + Adicionar servidor para adicionar outro servidor e insira seus valores conforme necessário, e Salvar quando terminar.

Importante

Ao inserir parâmetros LDAP:

- Defina os valores exatamente como eles aparecem no Ative Directory, exceto para o caso.

- Somente usuário em minúsculas, mesmo que a configuração no Ative Directory use maiúsculas.

- LDAP e LDAPS não podem ser configurados para o mesmo domínio. No entanto, você pode configurar cada um em domínios diferentes e, em seguida, usá-los ao mesmo tempo.

Por exemplo:

Crie regras de grupo de acesso para usuários do console de gerenciamento local.

Se você configurar grupos do Ative Directory para usuários do console de gerenciamento local, também deverá criar uma regra de grupo de acesso para cada grupo do Ative Directory. As credenciais do Ative Directory não funcionarão para usuários do console de gerenciamento local sem uma regra de grupo de acesso correspondente.

Para obter mais informações, consulte Definir permissão de acesso global para usuários locais.

Definir permissão de acesso global para usuários locais

Grandes organizações geralmente têm um modelo complexo de permissões de usuário baseado em estruturas organizacionais globais. Para gerenciar seus usuários locais do Defender for IoT, recomendamos que você use uma topologia de negócios global baseada em unidades de negócios, regiões e sites e, em seguida, defina permissões de acesso de usuário em torno dessas entidades.

Crie grupos de acesso de usuário para estabelecer controle de acesso global nos recursos locais do Defender for IoT. Cada grupo de acesso inclui regras sobre os usuários que podem acessar entidades específicas em sua topologia de negócios, incluindo unidades de negócios, regiões e sites.

Para obter mais informações, consulte Grupos de acesso global locais.

Pré-requisitos:

Este procedimento está disponível para os usuários de suporte e cyberx , e qualquer usuário com a função de administrador .

Antes de criar grupos de acesso, também recomendamos que:

Planeje quais usuários estão associados aos grupos de acesso que você criar. Duas opções estão disponíveis para atribuir usuários a grupos de acesso:

Atribuir grupos de grupos do Ative Directory: verifique se você configurou uma instância do Ative Directory para integração com o console de gerenciamento local.

Atribuir usuários locais: verifique se você criou usuários locais.

Os usuários com funções de administrador têm acesso a todas as entidades de topologia de negócios por padrão e não podem ser atribuídos a grupos de acesso.

Configure cuidadosamente sua topologia de negócios. Para que uma regra seja aplicada com êxito, você deve atribuir sensores a zonas na janela Gerenciamento de Site. Para obter mais informações, consulte Criar sites e zonas OT em um console de gerenciamento local.

Para criar grupos de acesso:

Entre no console de gerenciamento local como usuário com uma função de administrador .

Selecione Grupos de Acesso no menu de navegação esquerdo e, em seguida, selecione Adicionar

.

.Na caixa de diálogo Adicionar Grupo de Acesso, insira um nome significativo para o grupo de acesso, com um máximo de 64 caracteres.

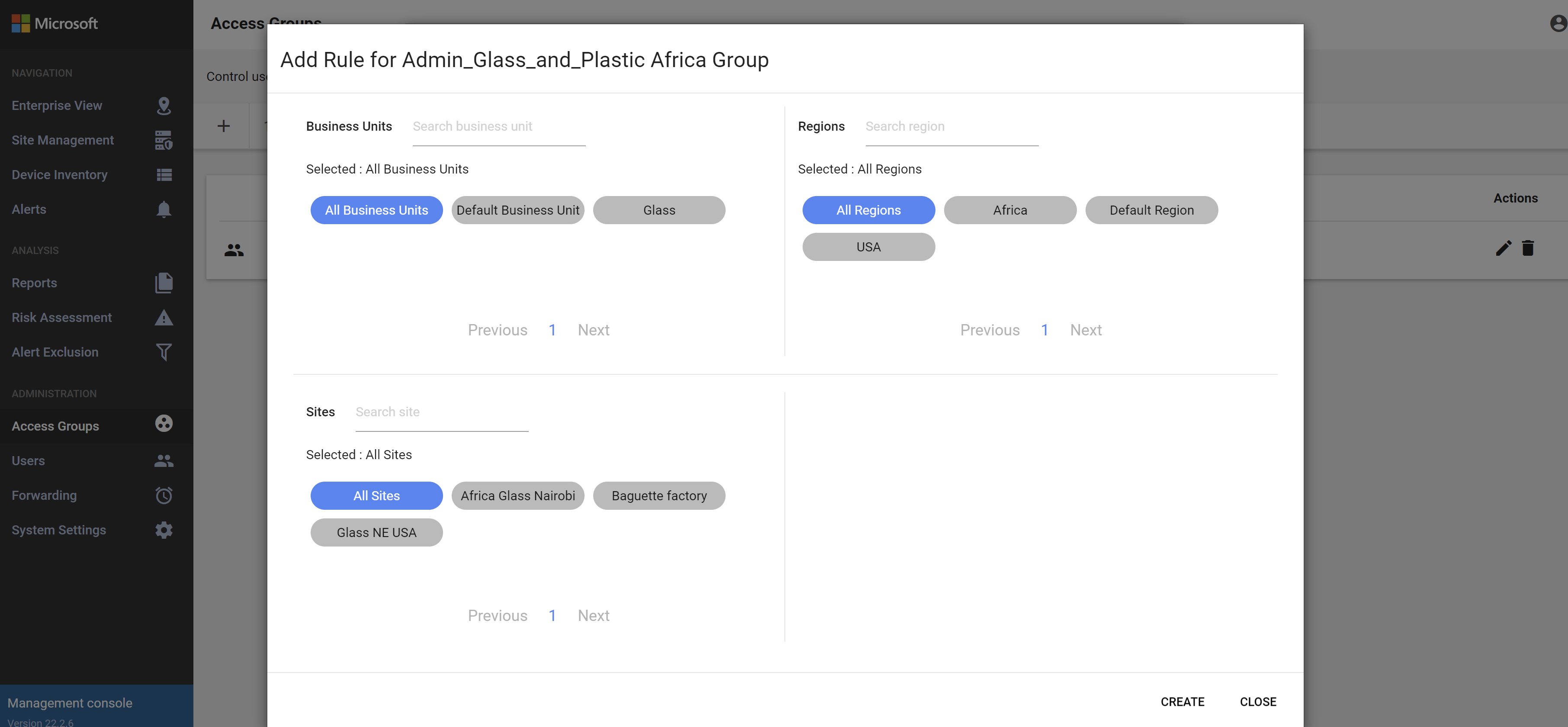

Selecione ADICIONAR REGRA e, em seguida, selecione as opções de topologia empresarial que pretende incluir no grupo de acesso. As opções que aparecem na caixa de diálogo Adicionar Regra são as entidades que você criou nas páginas Enterprise View e Site Management . Por exemplo:

Se ainda não existirem, as unidades de negócios e regiões globais padrão serão criadas para o primeiro grupo criado. Se você não selecionar nenhuma unidade de negócios ou região, os usuários no grupo de acesso terão acesso a todas as entidades de topologia de negócios.

Cada regra pode incluir apenas um elemento por tipo. Por exemplo, você pode atribuir uma unidade de negócios, uma região e um site para cada regra. Se você quiser que os mesmos usuários tenham acesso a várias unidades de negócios, em regiões diferentes, crie mais regras para o grupo. Quando um grupo de acesso contém várias regras, a lógica da regra agrega todas as regras usando uma lógica AND.

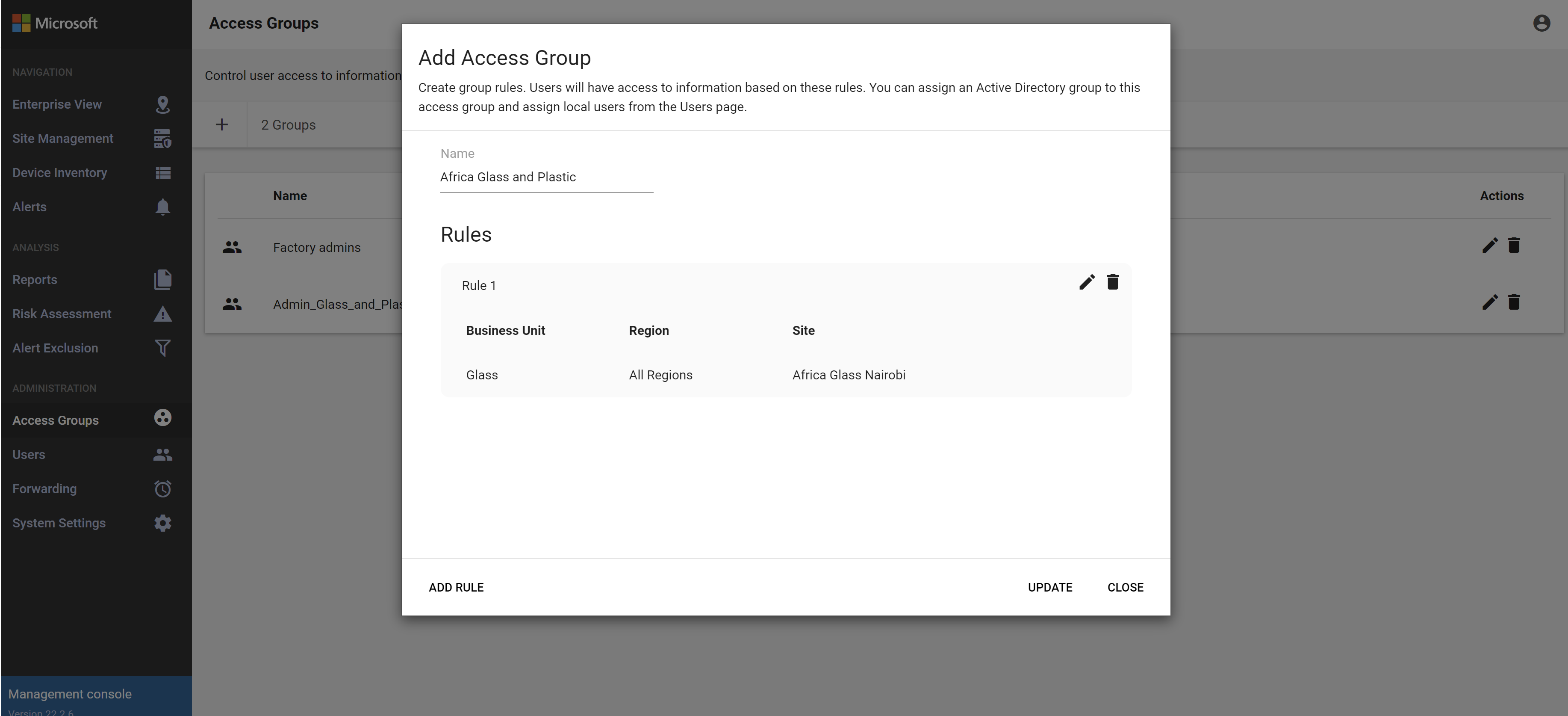

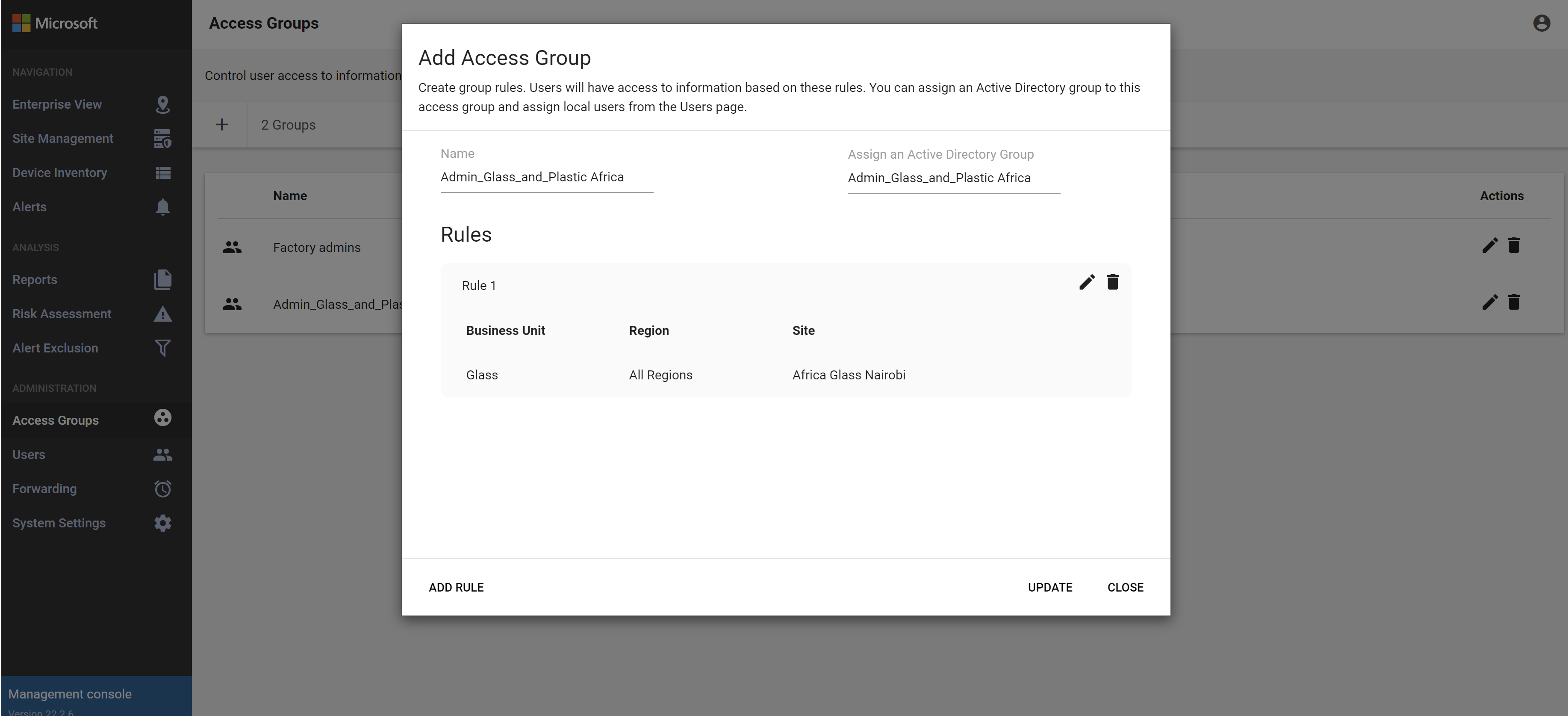

Todas as regras criadas são listadas na caixa de diálogo Adicionar Grupo de Acesso, onde você pode editá-las ainda mais ou excluí-las conforme necessário. Por exemplo:

Adicione usuários com um ou ambos os seguintes métodos:

Se a opção Atribuir um grupo do Ative Directory for exibida, atribua um grupo de usuários do Ative Directory a esse grupo de acesso, conforme necessário. Por exemplo:

Se a opção não aparecer e você quiser incluir grupos do Ative Directory em grupos de acesso, verifique se você incluiu seu grupo do Ative Directory na integração com o Ative Directory. Para obter mais informações, consulte Integrar usuários locais ao Ative Directory.

Adicione utilizadores locais aos seus grupos editando utilizadores existentes a partir da página Utilizadores . Na página Usuários, selecione o botão Editar para o usuário que você deseja atribuir ao grupo e atualize o valor do Grupo de Acesso a Sites Remotos para o usuário selecionado. Para obter mais informações, consulte Adicionar novos usuários do console de gerenciamento local.

Alterações em entidades de topologia

Se você modificar posteriormente uma entidade de topologia e a alteração afetar a lógica da regra, a regra será excluída automaticamente.

Se as modificações nas entidades de topologia afetarem a lógica da regra para que todas as regras sejam excluídas, o grupo de acesso permanecerá, mas os usuários não poderão entrar no console de gerenciamento local. Em vez disso, os usuários são notificados para entrar em contato com o administrador do console de gerenciamento local para obter ajuda com o login. Atualize as configurações desses usuários para que eles não façam mais parte do grupo de acesso herdado.

Controlar os tempos limite da sessão do usuário

Por padrão, os usuários locais são desconectados de suas sessões após 30 minutos de inatividade. Os usuários administradores podem usar a CLI local para ativar ou desativar esse recurso ou para ajustar os limites de inatividade. Para obter mais informações, consulte Trabalhar com comandos da CLI do Defender for IoT.

Nota

Quaisquer alterações feitas nos tempos limite da sessão do usuário são redefinidas para os padrões quando você atualiza o software de monitoramento OT.

Pré-requisitos: Este procedimento está disponível apenas para o suporte e usuários cyberx .

Para controlar os tempos limite da sessão do usuário do sensor:

Inicie sessão no seu sensor através de um terminal e execute:

sudo nano /var/cyberx/properties/authentication.propertiesÉ apresentada a seguinte saída:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certifcate_validation = true CRL_timeout_secounds = 3 CRL_retries = 1Execute um dos seguintes procedimentos:

Para desativar totalmente os tempos limite de sessão do usuário, altere

infinity_session_expiration = trueparainfinity_session_expiration = false. Altere-o novamente para ligá-lo novamente.Para ajustar um período de tempo limite de inatividade, ajuste um dos seguintes valores ao tempo necessário, em segundos:

session_expiration_default_secondspara todos os utilizadoressession_expiration_admin_secondsapenas para utilizadores Adminsession_expiration_security_analyst_secondsapenas para utilizadores do Security Analystsession_expiration_read_only_users_secondsapenas para utilizadores só de leitura

Próximos passos

Para obter mais informações, consulte: