Criar certificados SSL/TLS para dispositivos OT

Este artigo é um de uma série de artigos que descrevem o caminho de implantação para monitoramento de OT com o Microsoft Defender for IoT e descreve como criar certificados assinados por CA para usar com dispositivos locais do Defender for IoT, incluindo sensores OT e consoles de gerenciamento locais.

Cada certificado assinado pela autoridade de certificação (CA) deve ter um arquivo e um .key.crt arquivo, que são carregados nos dispositivos Defender for IoT após o primeiro login. Embora algumas organizações também possam exigir um arquivo, um .pem arquivo não é necessário para o .pem Defender for IoT.

Importante

Você deve criar um certificado exclusivo para cada dispositivo Defender for IoT, onde cada certificado atenda aos critérios necessários.

Pré-requisitos

Para executar os procedimentos descritos neste artigo, certifique-se de que você tenha um especialista em segurança, PKI ou certificado disponível para supervisionar a criação do certificado.

Certifique-se de que você também se familiarizou com os requisitos de certificado SSL/TLS para o Defender for IoT.

Criar um certificado SSL/TLS assinado por CA

Recomendamos que você sempre use certificados assinados por CA em ambientes de produção e use apenas certificados autoassinados em ambientes de teste.

Use uma plataforma de gerenciamento de certificados, como uma plataforma de gerenciamento de PKI automatizada, para criar um certificado que atenda aos requisitos do Defender for IoT.

Se você não tiver um aplicativo que possa criar certificados automaticamente, consulte uma segurança, PKI ou outro lead de certificado qualificado para obter ajuda. Você também pode converter arquivos de certificado existentes se não quiser criar novos.

Certifique-se de criar um certificado exclusivo para cada dispositivo Defender for IoT, onde cada certificado atenda aos critérios de parâmetros necessários.

Por exemplo:

Abra o arquivo de certificado baixado e selecione a guia >Detalhes Copiar para arquivo para executar o Assistente para Exportação de Certificados.

No Assistente para Exportação de Certificados, selecione Próximo>binário codificado pelo DER X.509 (. CER)> e, em seguida, selecione Avançar novamente.

Na tela Arquivo a Exportar, selecione Procurar, escolha um local para armazenar o certificado e selecione Avançar.

Selecione Concluir para exportar o certificado.

Nota

Pode ser necessário converter tipos de arquivos existentes em tipos suportados.

Verifique se o certificado atende aos requisitos do arquivo de certificado e teste o arquivo de certificado criado quando terminar.

Se você não estiver usando a validação de certificado, remova a referência de URL de CRL no certificado. Para obter mais informações, consulte Requisitos de arquivo de certificado.

Gorjeta

(Opcional) Crie uma cadeia de certificados, que é um .pem arquivo que contém os certificados de todas as autoridades de certificação na cadeia de confiança que levou ao seu certificado.

Verificar o acesso ao servidor CRL

Se sua organização valida certificados, seus dispositivos Defender for IoT devem ser capazes de acessar o servidor CRL definido pelo certificado. Por padrão, os certificados acessam a URL do servidor CRL via porta HTTP 80. No entanto, algumas políticas de segurança organizacionais bloqueiam o acesso a essa porta.

Se os appliances não conseguirem acessar o servidor CRL na porta 80, você poderá usar uma das seguintes soluções alternativas:

Defina outra URL e porta no certificado:

- A URL definida deve ser configurada como

http: //e nãohttps:// - Certifique-se de que o servidor CRL de destino pode escutar na porta definida

- A URL definida deve ser configurada como

Use um servidor proxy que possa acessar a CRL na porta 80

Para obter mais informações, consulte [Encaminhar informações de alerta de OT].

Se a validação falhar, a comunicação entre os componentes relevantes será interrompida e um erro de validação será apresentado no console.

Importar o certificado SSL/TLS para um armazenamento confiável

Depois de criar o certificado, importe-o para um local de armazenamento confiável. Por exemplo:

Abra o arquivo de certificado de segurança e, na guia Geral , selecione Instalar certificado para iniciar o Assistente para importação de certificados.

Em Localização da Loja, selecione Máquina Local e, em seguida, selecione Seguinte.

Se um prompt de Controle de Permissão de Usuário for exibido, selecione Sim para permitir que o aplicativo faça alterações no seu dispositivo.

Na tela Armazenamento de Certificados, selecione Selecionar automaticamente o armazenamento de certificados com base no tipo de certificado e selecione Avançar.

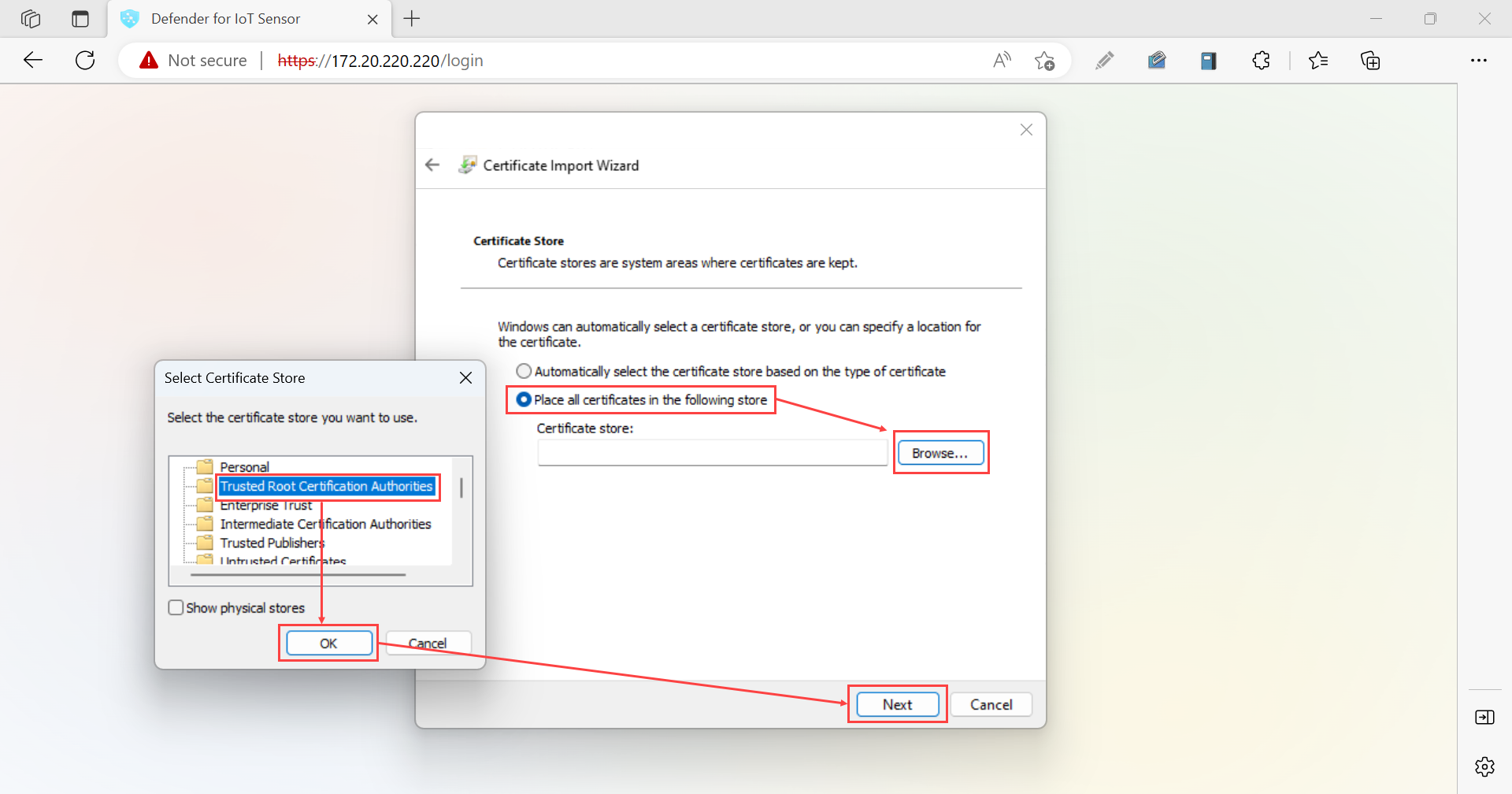

Selecione Colocar todos os certificados no armazenamento a seguir, Procurar e selecione o armazenamento de Autoridades de Certificação Raiz Confiáveis. Quando tiver terminado, selecione Seguinte. Por exemplo:

Selecione Concluir para concluir a importação.

Teste seus certificados SSL/TLS

Use os procedimentos a seguir para testar certificados antes de implantá-los em seus dispositivos Defender for IoT.

Verifique o seu certificado em relação a uma amostra

Use o seguinte certificado de exemplo para comparar com o certificado que você criou, certificando-se de que os mesmos campos existam na mesma ordem.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Certificados de teste sem um arquivo de .csr chave privada ou

Se você quiser verificar as informações dentro do arquivo de certificado ou arquivo de .csr chave privada, use os seguintes comandos da CLI:

- Verifique uma solicitação de assinatura de certificado (CSR): Executar

openssl req -text -noout -verify -in CSR.csr - Verifique uma chave privada: Executar

openssl rsa -in privateKey.key -check - Verifique um certificado: Executar

openssl x509 -in certificate.crt -text -noout

Se esses testes falharem, revise os requisitos do arquivo de certificado para verificar se os parâmetros do arquivo são precisos ou consulte o especialista em certificado.

Validar o nome comum do certificado

Para exibir o nome comum do certificado, abra o arquivo de certificado e selecione a guia Detalhes e, em seguida, selecione o campo Assunto .

O nome comum do certificado aparece ao lado de CN.

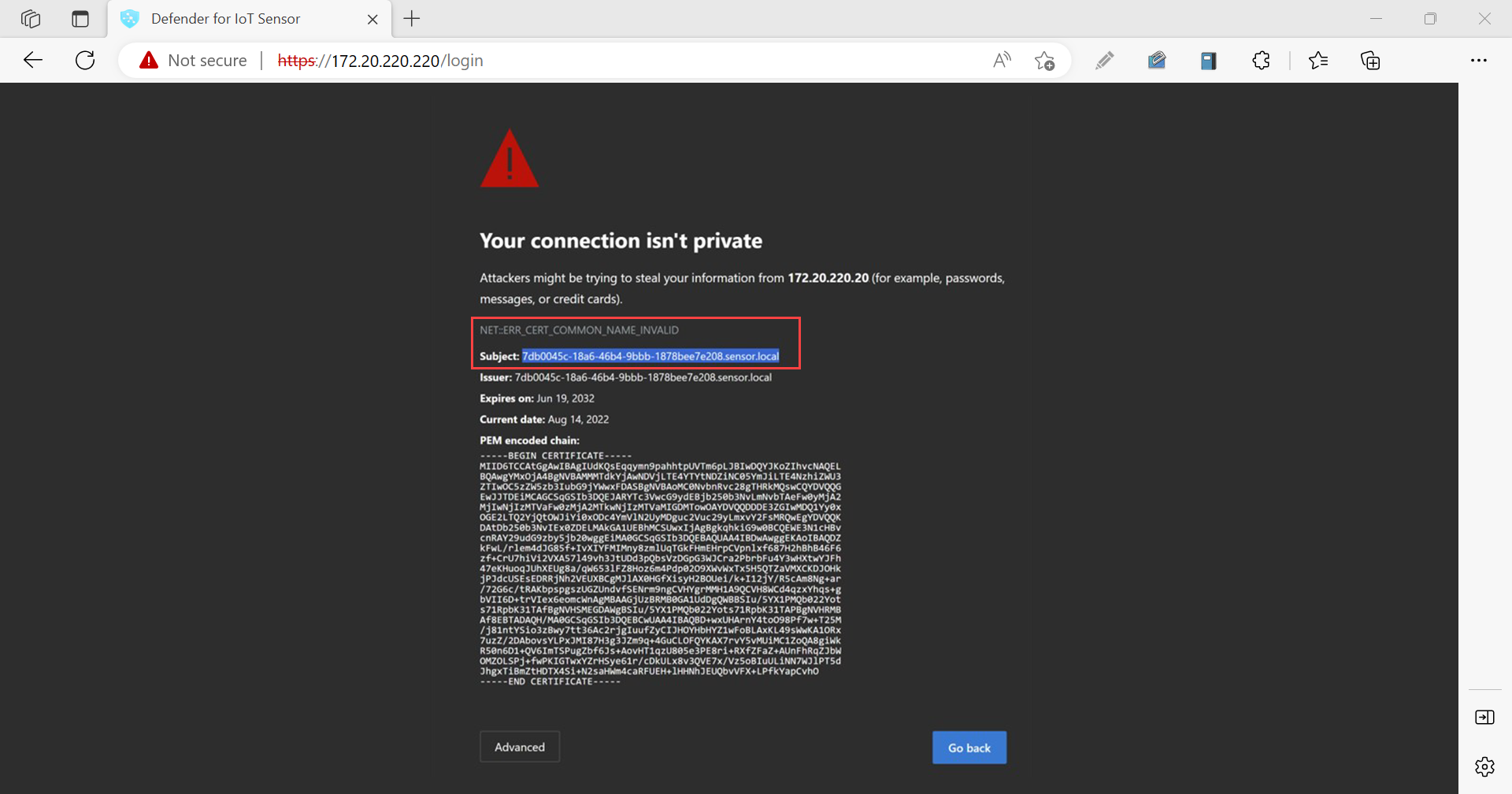

Inicie sessão na consola do sensor sem uma ligação segura. No ecrã de aviso A sua ligação não é privada, poderá ver uma mensagem de erro NET::ERR_CERT_COMMON_NAME_INVALID.

Selecione a mensagem de erro para expandi-la e, em seguida, copie a cadeia de caracteres ao lado de Assunto. Por exemplo:

A cadeia de caracteres de assunto deve corresponder à cadeia de caracteres CN nos detalhes do certificado de segurança.

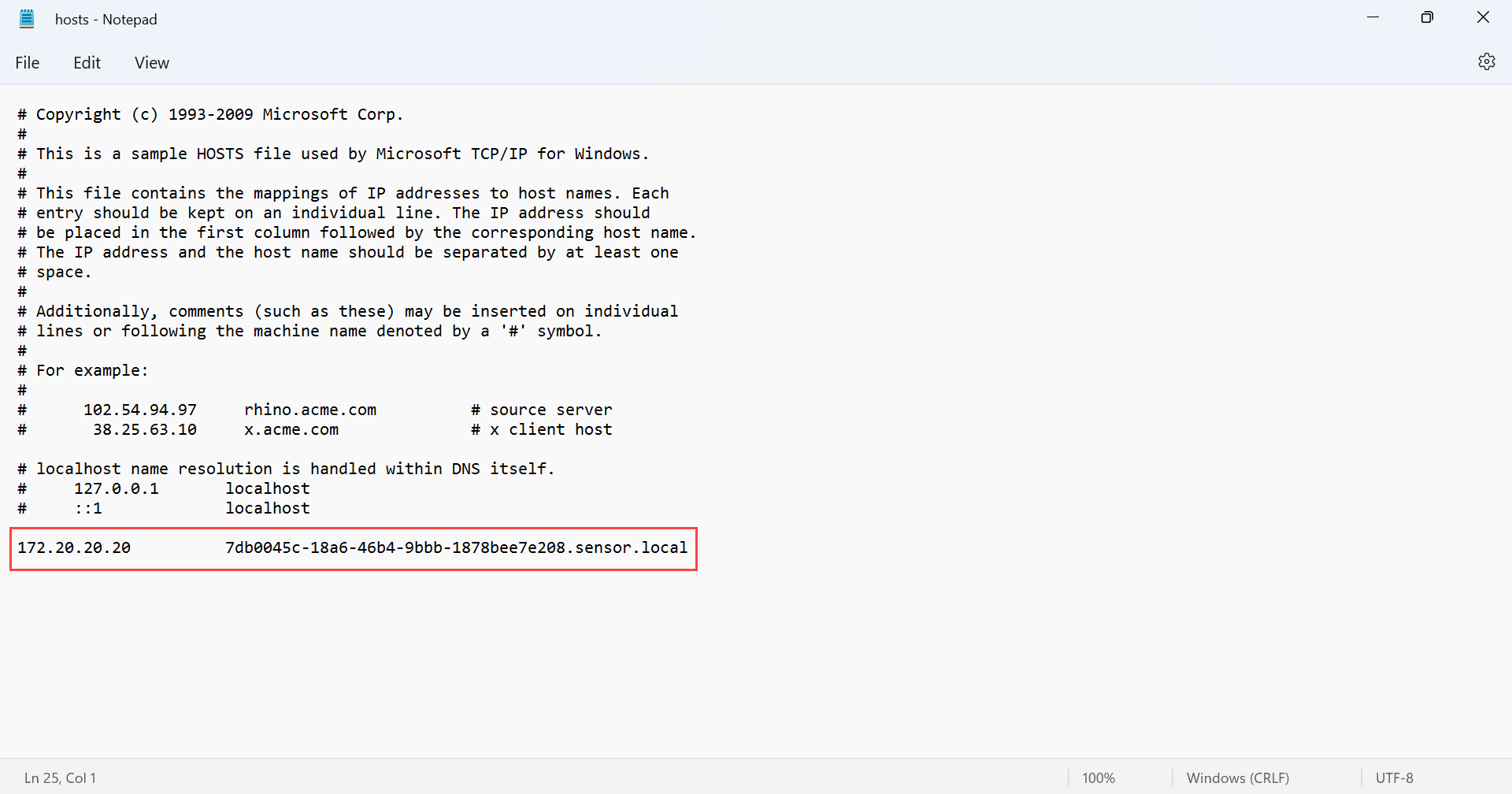

No seu explorador de arquivos local, navegue até o arquivo hosts, como em This PC > Local Disk (C:) > Windows > System32 > drivers>, etc, e abra o arquivo hosts.

No arquivo hosts, adicione uma linha no final do documento com o endereço IP do sensor e o nome comum do certificado SSL copiado nas etapas anteriores. Quando terminar, salve as alterações. Por exemplo:

Certificados autoassinados

Os certificados autoassinados estão disponíveis para uso em ambientes de teste após a instalação do software de monitoramento Defender for IoT OT. Para obter mais informações, consulte:

- Criar e implantar certificados autoassinados em sensores OT

- Criar e implantar certificados autoassinados em consoles de gerenciamento locais