Criar e implantar um aplicativo Web Flask Python no Azure com identidade gerenciada atribuída ao sistema

Neste tutorial, você implanta o código Python Flask para criar e implantar um aplicativo Web em execução no Serviço de Aplicativo do Azure. O aplicativo Web usa sua identidade gerenciada atribuída pelo sistema (conexões sem senha) com o controle de acesso baseado em função do Azure para acessar o Armazenamento do Azure e o Banco de Dados do Azure para recursos do PostgreSQL - Servidor Flexível. O código usa a classe DefaultAzureCredential da biblioteca de cliente do Azure Identity para Python. A DefaultAzureCredential classe deteta automaticamente que existe uma identidade gerenciada para o Serviço de Aplicativo e a usa para acessar outros recursos do Azure.

Você pode configurar conexões sem senha para serviços do Azure usando o Service Connector ou pode configurá-las manualmente. Este tutorial mostra como usar o Service Connector. Para obter mais informações sobre conexões sem senha, consulte Conexões sem senha para serviços do Azure. Para obter informações sobre o Service Connector, consulte a documentação do Service Connector.

Este tutorial mostra como criar e implantar um aplicativo Web Python usando a CLI do Azure. Os comandos neste tutorial são escritos para serem executados em um shell Bash. Você pode executar os comandos do tutorial em qualquer ambiente Bash com a CLI instalada, como seu ambiente local ou o Azure Cloud Shell. Com alguma modificação -- por exemplo, definindo e usando variáveis de ambiente -- você pode executar esses comandos em outros ambientes, como o shell de comando do Windows. Para obter exemplos de como usar uma identidade gerenciada atribuída pelo usuário, consulte Criar e implantar um aplicativo Web Django no Azure com uma identidade gerenciada atribuída pelo usuário.

Obter a aplicação de exemplo

Um aplicativo Python de exemplo usando a estrutura Flask está disponível para ajudá-lo a acompanhar este tutorial. Transfira ou clone uma das aplicações de exemplo para a estação de trabalho local.

Clone o exemplo em uma sessão do Azure Cloud Shell.

git clone https://github.com/Azure-Samples/msdocs-flask-web-app-managed-identity.gitNavegue até a pasta do aplicativo.

cd msdocs-flask-web-app-managed-identity

Criar um servidor PostgreSQL do Azure

Configure as variáveis de ambiente necessárias para o tutorial.

LOCATION="eastus" RAND_ID=$RANDOM RESOURCE_GROUP_NAME="msdocs-mi-web-app" APP_SERVICE_NAME="msdocs-mi-web-$RAND_ID" DB_SERVER_NAME="msdocs-mi-postgres-$RAND_ID" ADMIN_USER="demoadmin" ADMIN_PW="ChAnG33#ThsPssWD$RAND_ID"Importante

O

ADMIN_PWdeve conter de 8 a 128 caracteres de três das seguintes categorias: letras maiúsculas em inglês, letras minúsculas em inglês, números e caracteres não alfanuméricos. Ao criar nomes de usuário ou senhas , não use o$caractere. Mais tarde, você cria variáveis de ambiente com esses valores, onde o caractere$tem um significado especial dentro do contêiner Linux usado para executar aplicativos Python.Crie um grupo de recursos com o comando az group create.

az group create --location $LOCATION --name $RESOURCE_GROUP_NAMECrie um servidor PostgreSQL com o comando az postgres flexible-server create . (Este e os comandos subsequentes usam o caractere de continuação de linha para Bash Shell ('\'). Altere o caractere de continuação de linha para seu shell, se necessário.)

az postgres flexible-server create \ --resource-group $RESOURCE_GROUP_NAME \ --name $DB_SERVER_NAME \ --location $LOCATION \ --admin-user $ADMIN_USER \ --admin-password $ADMIN_PW \ --sku-name Standard_D2ds_v4O sku-name é o nome da camada de preços e da configuração de computação. Para obter mais informações, consulte Preços do Banco de Dados do Azure para PostgreSQL. Para listar SKUs disponíveis, use

az postgres flexible-server list-skus --location $LOCATION.Crie um banco de dados nomeado

restaurantusando o comando az postgres flexible-server execute .az postgres flexible-server execute \ --name $DB_SERVER_NAME \ --admin-user $ADMIN_USER \ --admin-password $ADMIN_PW \ --database-name postgres \ --querytext 'create database restaurant;'

Criar um Serviço de Aplicativo do Azure e implantar o código

Crie um serviço de aplicativo usando o comando az webapp up .

az webapp up \ --resource-group $RESOURCE_GROUP_NAME \ --name $APP_SERVICE_NAME \ --runtime PYTHON:3.9 \ --sku B1O sku define o tamanho (CPU, memória) e o custo do plano de serviço do aplicativo. O plano de serviço B1 (Básico) incorre em um pequeno custo em sua assinatura do Azure. Para obter uma lista completa dos planos do Serviço de Aplicativo, consulte a página de preços do Serviço de Aplicativo .

Configure o Serviço de Aplicativo para usar o start.sh no repositório com o comando az webapp config set .

az webapp config set \ --resource-group $RESOURCE_GROUP_NAME \ --name $APP_SERVICE_NAME \ --startup-file "start.sh"

Criar conectores sem senha para recursos do Azure

Os comandos do Service Connector configuram o Armazenamento do Azure e o Banco de Dados do Azure para recursos do PostgreSQL para usar a identidade gerenciada e o controle de acesso baseado em função do Azure. Os comandos criam configurações de aplicativo no Serviço de Aplicativo que conectam seu aplicativo Web a esses recursos. A saída dos comandos lista as ações do conector de serviço tomadas para habilitar a capacidade sem senha.

Adicione um conector de serviço PostgreSQL com o comando az webapp connection create postgres-flexible . A identidade gerenciada atribuída ao sistema é usada para autenticar o aplicativo Web no recurso de destino, o PostgreSQL, neste caso.

az webapp connection create postgres-flexible \ --resource-group $RESOURCE_GROUP_NAME \ --name $APP_SERVICE_NAME \ --target-resource-group $RESOURCE_GROUP_NAME \ --server $DB_SERVER_NAME \ --database restaurant \ --client-type python \ --system-identityAdicione um conector de serviço de armazenamento com o comando az webapp connection create storage-blob .

Este comando também adiciona uma conta de armazenamento e adiciona o aplicativo Web com a função Storage Blob Data Contributor à conta de armazenamento.

STORAGE_ACCOUNT_URL=$(az webapp connection create storage-blob \ --new true \ --resource-group $RESOURCE_GROUP_NAME \ --name $APP_SERVICE_NAME \ --target-resource-group $RESOURCE_GROUP_NAME \ --client-type python \ --system-identity \ --query configurations[].value \ --output tsv) STORAGE_ACCOUNT_NAME=$(cut -d . -f1 <<< $(cut -d / -f3 <<< $STORAGE_ACCOUNT_URL))

Criar um contêiner na conta de armazenamento

O aplicativo Python de exemplo armazena fotos enviadas pelos revisores como blobs em um contêiner em sua conta de armazenamento.

Quando um usuário envia uma foto com sua revisão, o aplicativo de exemplo grava a imagem no contêiner usando sua identidade gerenciada atribuída pelo sistema para autenticação e autorização. Você configurou essa funcionalidade na última seção.

Quando um usuário visualiza as avaliações de um restaurante, o aplicativo retorna um link para a foto no armazenamento de blob para cada avaliação associada a ela. Para que o navegador exiba a foto, ele deve ser capaz de acessá-la em sua conta de armazenamento. Os dados de blob devem estar disponíveis para leitura pública através de acesso anônimo (não autenticado).

Para aumentar a segurança, as contas de armazenamento são criadas com o acesso anônimo aos dados de blob desativado por padrão. Nesta seção, você habilita o acesso de leitura anônimo em sua conta de armazenamento e, em seguida, cria um contêiner chamado fotos que fornece acesso público (anônimo) a seus blobs.

Atualize a conta de armazenamento para permitir acesso de leitura anônimo a blobs com o comando az storage account update .

az storage account update \ --name $STORAGE_ACCOUNT_NAME \ --resource-group $RESOURCE_GROUP_NAME \ --allow-blob-public-access trueHabilitar o acesso anônimo na conta de armazenamento não afeta o acesso para blobs individuais. Você deve habilitar explicitamente o acesso público a blobs no nível do contêiner.

Crie um contêiner chamado fotos na conta de armazenamento com o comando az storage container create . Permita acesso de leitura anônima (público) a blobs no contêiner recém-criado.

az storage container create \ --account-name $STORAGE_ACCOUNT_NAME \ --name photos \ --public-access blob \ --account-key $(az storage account keys list --account-name $STORAGE_ACCOUNT_NAME \ --query [0].value --output tsv)Nota

Para maior brevidade, esse comando usa a chave da conta de armazenamento para autorizar com a conta de armazenamento. Para a maioria dos cenários, a abordagem recomendada da Microsoft é usar as funções Microsoft Entra ID e Azure (RBAC). Para obter um conjunto rápido de instruções, consulte Guia de início rápido: criar, baixar e listar blobs com a CLI do Azure. Observe que várias funções do Azure permitem que você crie contêineres em uma conta de armazenamento, incluindo "Proprietário", "Colaborador", "Proprietário de Dados de Blob de Armazenamento" e "Colaborador de Dados de Blob de Armazenamento".

Para saber mais sobre o acesso de leitura anônimo a dados de blob, consulte Configurar acesso de leitura anônimo para contêineres e blobs.

Testar o aplicativo Web Python no Azure

O aplicativo Python de exemplo usa o pacote azure.identity e sua DefaultAzureCredential classe. Quando o aplicativo está sendo executado no Azure, DefaultAzureCredential deteta automaticamente se existe uma identidade gerenciada para o Serviço de Aplicativo e, em caso afirmativo, usa-o para acessar outros recursos do Azure (armazenamento e PostgreSQL, neste caso). Não há necessidade de fornecer chaves de armazenamento, certificados ou credenciais ao Serviço de Aplicativo para acessar esses recursos.

Navegue até o aplicativo implantado na URL

http://$APP_SERVICE_NAME.azurewebsites.net.Pode levar um ou dois minutos para o aplicativo iniciar. Se vir uma página de aplicação predefinida que não seja a página de aplicação de exemplo predefinida, aguarde um minuto e atualize o browser.

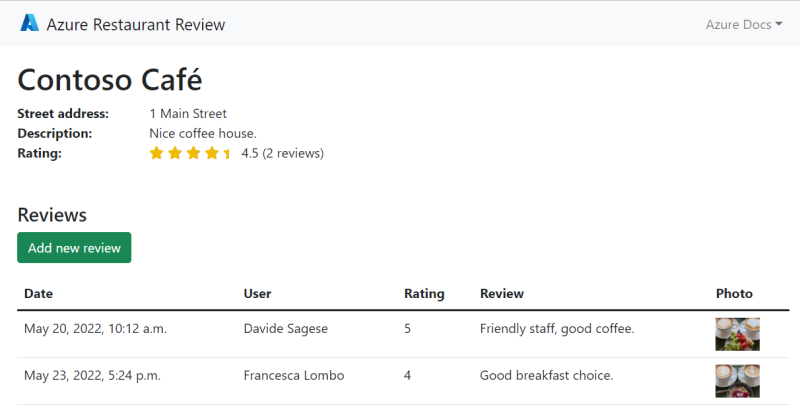

Teste a funcionalidade do aplicativo de exemplo adicionando um restaurante e algumas avaliações com fotos do restaurante.

As informações de restaurante e revisão são armazenadas no Banco de Dados do Azure para PostgreSQL e as fotos são armazenadas no Armazenamento do Azure. Aqui está um exemplo de captura de tela:

Limpeza

Neste tutorial, todos os recursos do Azure foram criados no mesmo grupo de recursos. Remover o grupo de recursos remove com o comando az group delete remove todos os recursos do grupo de recursos e é a maneira mais rápida de remover todos os recursos do Azure usados para seu aplicativo.

az group delete --name $RESOURCE_GROUP_NAME

Opcionalmente, você pode adicionar o --no-wait argumento para permitir que o comando retorne antes que a operação seja concluída.

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários