Alterar a conexão do aplicativo e as políticas de segurança para sua organização

Importante

O Azure DevOps não suporta mais a autenticação de Credenciais Alternativas desde o início de 2 de março de 2020. Se você ainda estiver usando Credenciais Alternativas, recomendamos que mude para um método de autenticação mais seguro (por exemplo, tokens de acesso pessoal). Mais informações.

Saiba como gerenciar as políticas de segurança da sua organização que determinam como os aplicativos podem acessar serviços e recursos em sua organização. Você pode acessar a maioria dessas políticas em Configurações da Organização.

Pré-requisitos

Você deve ser membro do grupo Administradores de Coleção de Projetos. Os proprietários da organização são automaticamente membros deste grupo.

Gerir uma política

Conclua as etapas a seguir para alterar a conexão do aplicativo, a segurança e as políticas de usuário para sua organização no Azure DevOps.

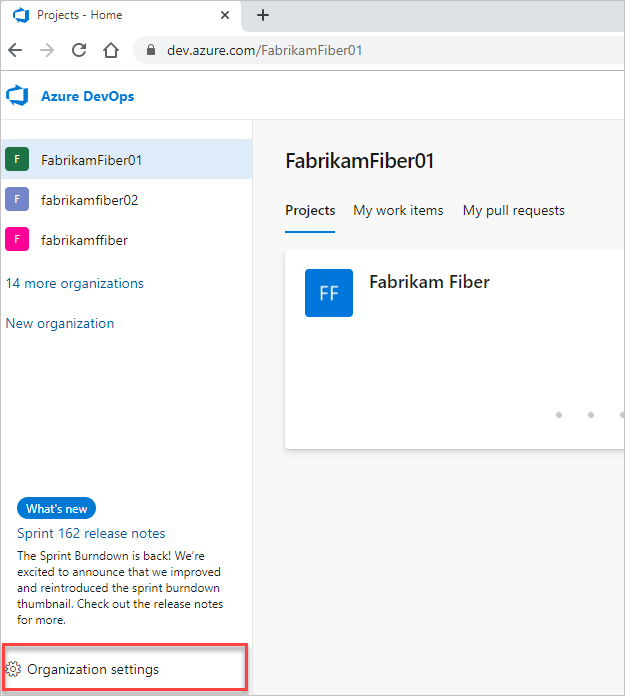

Inicie sessão na sua organização (

https://dev.azure.com/{yourorganization}).Selecione

Definições da organização.

Definições da organização.

Selecione Políticas e, ao lado da sua política, mova a alternância para ativado ou desativado.

Políticas de conexão de aplicativos

Para acessar sua organização sem pedir credenciais de usuário várias vezes, os aplicativos geralmente usam os seguintes métodos de autenticação:

OAuth para gerar tokens para acessar APIs REST para Azure DevOps. Todas as APIs REST aceitam tokens OAuth e este é o método preferido de integração em relação aos tokens de acesso pessoal (PATs). As APIs de Gestão de Organizações, Perfis e PAT suportam apenas OAuth.

SSH para gerar chaves de criptografia para usar Linux, macOS e Windows executando o Git para Windows, mas você não pode usar gerenciadores de credenciais Git ou PATs para autenticação HTTPS.

PATs para gerar tokens para:

- Aceder a atividades ou recursos específicos, como compilações ou itens de trabalho

- Clientes, como Xcode e NuGet, que exigem nomes de usuário e senhas como credenciais básicas e não suportam conta da Microsoft e recursos do Microsoft Entra, como autenticação multifator

- Acessando APIs REST para Azure DevOps

Por padrão, sua organização permite o acesso a todos os métodos de autenticação.

Você pode limitar o acesso para chaves OAuth e SSH desativando o acesso a estas políticas de conexão de aplicativo:

- Aplicação de terceiros via OAuth - Permita a aplicações de terceiros o acesso a recursos na sua organização através de OAuth. Esta política é desativada por padrão para todas as novas organizações. Se quiser ter acesso a aplicações de terceiros, ative esta política para garantir que estas aplicações podem ter acesso a recursos na sua organização.

- Autenticação SSH - Permita que os aplicativos se conectem aos repositórios Git da sua organização por meio do SSH.

Quando você nega acesso a um método de autenticação, nenhum aplicativo pode acessar sua organização por meio desse método. Qualquer aplicativo que anteriormente tinha acesso receberá erros de autenticação e não terá mais acesso à sua organização.

Para remover o acesso para PATs, você deve revogá-los.

Políticas de acesso condicional

O Microsoft Entra ID permite que os locatários definam quais usuários têm permissão para obter acesso aos recursos da Microsoft por meio de seu recurso de Política de Acesso Condicional (CAP). Por meio dessas configurações, o administrador do locatário pode exigir que os membros adiram a qualquer uma das seguintes condições, por exemplo, o usuário deve:

- ser membro de um grupo de segurança específico

- pertencer a um determinado local e/ou rede

- estar a utilizar um sistema operativo específico

- estar usando um dispositivo habilitado em um sistema de gerenciamento

Dependendo das condições que o usuário satisfaz, você pode exigir autenticação multifator ou definir verificações adicionais para obter acesso ou bloquear o acesso completamente.

Suporte a CAP no Azure DevOps

Se você entrar no portal da Web de uma organização apoiada pelo Microsoft Entra ID, o Microsoft Entra ID sempre verificará se você pode avançar executando a validação para quaisquer CAPs que foram definidos pelos administradores do locatário.

O Azure DevOps também pode executar validação de CAP adicional depois que você estiver conectado e navegando pelo Azure DevOps em uma organização apoiada pelo Microsoft Entra ID:

- Se a política da organização "Ativar validação da política de acesso condicional de IP" estiver ativada, verificaremos as políticas de vedação de IP em fluxos web e não interativos, como fluxos antigos de terceiros, como o uso de uma PAT com operações git.

- As políticas de entrada também podem ser aplicadas para PATs. Usar PATs para fazer chamadas de ID do Microsoft Entra exige que o usuário adira a todas as políticas de entrada definidas. Por exemplo, se uma política de entrada exigir que um usuário entre a cada sete dias, você também deverá entrar a cada sete dias, se desejar continuar usando PATs para fazer solicitações ao Microsoft Entra ID.

- Se você não quiser que nenhuma CAP seja aplicada ao Azure DevOps, remova o Azure DevOps como um recurso para a CAP. Não faremos a imposição de CAPs organização a organização no Azure DevOps.

Apoiamos políticas de AMF apenas em fluxos web. Para fluxos não interativos, se eles não satisfizerem a política de acesso condicional, o usuário não será solicitado para MFA e será bloqueado.

Condições baseadas em IP

Suportamos políticas de acesso condicional IP-fencing para endereços IPv4 e IPv6. Se você achar que seu endereço IPv6 está sendo bloqueado, recomendamos verificar se o administrador do locatário configurou CAPs que permitem a passagem do seu endereço IPv6. Da mesma forma, pode ajudar a incluir o endereço mapeado IPv4 para qualquer endereço IPv6 padrão em todas as condições CAP.

Se os usuários estiverem acessando a página de entrada do Microsoft Entra por meio de um endereço IP diferente daquele usado para acessar os recursos do Azure DevOps (comum com o túnel VPN), verifique sua configuração de VPN ou infraestrutura de rede para garantir que todos os endereços IP que você está usando estejam incluídos nas CAPs do administrador do locatário.

Artigos relacionados

- Desativar Política de Acesso de Solicitação

- Impedir que os usuários criem novas organizações com a política do Microsoft Entra

- Impedir que Administradores de Equipe e Projeto convidem novos usuários

- O que é Acesso Condicional no Microsoft Entra ID?

- Instruções detalhadas e requisitos para Acesso Condicional

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários