Análise e relatórios centrais para a Proteção de Informações do Azure

Nota

Você está procurando por Proteção de Informações da Microsoft? O cliente de etiquetagem unificada da Proteção de Informações do Azure está atualmente no modo de manutenção. Recomendamos habilitar a rotulagem interna da Proteção de Informações da Microsoft para seus aplicativos do Office 365. Saiba mais.

Este artigo descreve como usar a solução de auditoria do Microsoft Purview para exibir eventos de auditoria gerados a partir do cliente Azure Information Protection Unified Labeling. Os eventos de auditoria emitidos para o log de auditoria unificado do Microsoft 365 para relatórios centrais podem ser visualizados no Gerenciador de atividades, o que pode ajudá-lo a acompanhar a adoção de seus rótulos que classificam e protegem os dados da sua organização.

A auditoria permite que você execute as seguintes etapas:

- Agregue dados de seus clientes do Azure Information Protection, scanners do Azure Information Protection e Microsoft Defender for Cloud Apps.

- Exiba eventos de auditoria no log de auditoria unificado do Microsoft 365 e no log de atividades do Office 365 para sua organização.

- Consulte, visualize e detete eventos de auditoria no Activity explorer com uma interface gráfica no portal de conformidade.

Eventos de auditoria do log de auditoria unificado do Microsoft 365

O cliente AIP Unified Labeling inclui o Suplemento para Office, o Scanner, o Viewer para Windows, o cliente PowerShell e a extensão de shell Classify-and-Protect para Windows. Todos esses componentes geram eventos de auditoria que aparecem nos logs de atividades do Office 365 e podem ser consultados usando a API de Atividade de Gerenciamento do Office 365.

Os eventos de auditoria permitem que um administrador:

- Monitore documentos e e-mails rotulados e protegidos em toda a sua organização.

- Monitore o acesso do usuário a documentos e e-mails rotulados e acompanhe as alterações de classificação de documentos.

Esquema de eventos do log de auditoria unificado do Microsoft 365

Os cinco eventos (também chamados de "AuditLogRecordType") específicos do AIP listados abaixo e mais detalhes sobre cada um podem ser encontrados na referência da API.

| Valor | Nome do membro | Descrição |

|---|---|---|

| 93 | AipDescubra | Eventos de varredura da Proteção de Informações do Azure (AIP). |

| 94 | AipSensitivityLabelAction | Eventos do rótulo de sensibilidade AIP. |

| 95 | AipProtectionAction | Eventos de proteção AIP. |

| 96 | AipFileDeleted | Eventos de exclusão de arquivo AIP. |

| 97 | AipHeartBeat | Eventos de batimento cardíaco AIP. |

Essas informações podem ser acessadas no log de auditoria unificado do Microsoft 365 para sua organização e podem ser exibidas no Gerenciador de atividades.

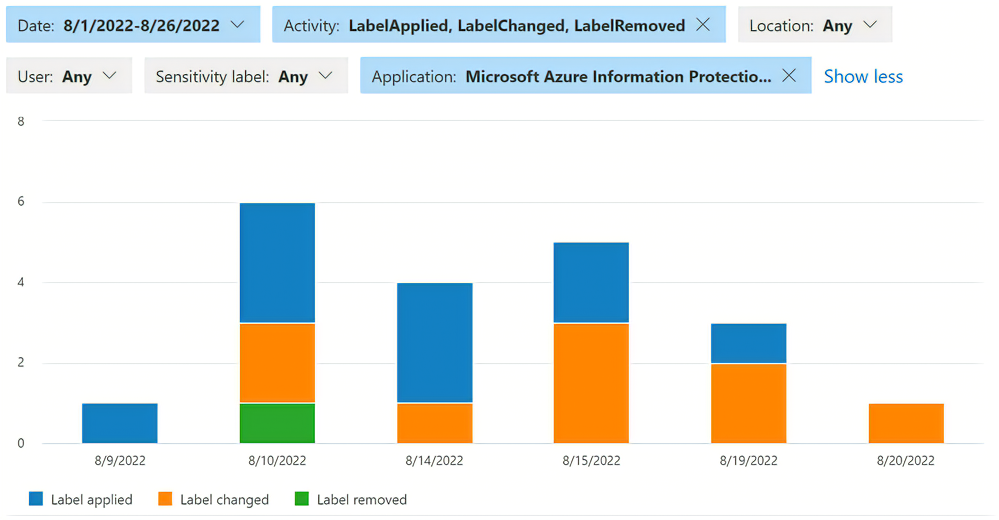

Eventos de auditoria de consulta no Activity Explorer

O explorador de atividades no portal de conformidade do Microsoft Purview é uma interface gráfica para exibir eventos de auditoria emitidos para o log de auditoria unificado do Microsoft 365. Um administrador do locatário pode usar consultas internas para determinar se as políticas e controles implementados pela sua organização são eficazes. Com até 30 dias de dados disponíveis, um administrador pode definir filtros e ver claramente quando e como os dados confidenciais são tratados dentro da sua organização.

Para ver a atividade específica do AIP, um administrador pode começar com os seguintes filtros:

- Tipo de atividade:

- Rótulo aplicado

- Rótulo alterado

- Rótulo removido

- Arquivo de rótulo lido

- Aplicação:

- Suplemento Word da Proteção de Informações do Microsoft Azure

- Suplemento Excel da Proteção de Informações do Microsoft Azure

- Suplemento PowerPoint da Proteção de Informações do Microsoft Azure

- Suplemento do Outlook da Proteção de Informações do Microsoft Azure

Um administrador pode não ver todas as opções no filtro ou pode ver mais; Os valores de filtro dependem de quais atividades são capturadas para seu locatário. Para obter mais informações sobre o Activity explorer, consulte:

Informações recolhidas e enviadas para o Microsoft Purview a partir do cliente AIP Unified Labeling

Para gerar esses relatórios, os pontos de extremidade enviam os seguintes tipos de informações para o log de auditoria unificado do Microsoft 365:

A ação do rótulo. Por exemplo, defina uma etiqueta, altere uma etiqueta, adicione ou remova etiquetas de proteção, automáticas e recomendadas.

O nome do rótulo antes e depois da ação do rótulo.

ID de locatário da sua organização.

O ID de usuário (endereço de e-mail ou UPN).

O nome do dispositivo do usuário.

O endereço IP do dispositivo do utilizador.

O nome do processo relevante, como outlook ou msip.app.

O nome do aplicativo que executou a rotulagem, como o Outlook ou o Explorador de Arquivos

Para documentos: o caminho e o nome do arquivo dos documentos rotulados.

Para e-mails: o assunto do e-mail e o remetente do e-mail para e-mails rotulados.

Os tipos de informações confidenciais (predefinidas e personalizadas) que foram detetados no conteúdo.

A versão do cliente do Azure Information Protection.

A versão do sistema operacional cliente.

Impedir que os clientes AIP enviem dados de auditoria

Para impedir que o cliente de rotulagem unificada da Proteção de Informações do Azure envie dados de auditoria, configure uma configuração avançada de política de rótulo.

Correspondências de conteúdo para uma análise mais profunda

A Proteção de Informações do Azure permite coletar e armazenar os dados reais identificados como sendo um tipo de informação confidencial (predefinido ou personalizado). Por exemplo, isso pode incluir números de cartão de crédito encontrados, bem como números de segurança social, números de passaporte e números de conta bancária. As correspondências de conteúdo são exibidas quando você seleciona uma entrada dos logs de atividades e exibe os detalhes da atividade.

Por padrão, os clientes da Proteção de Informações do Azure não enviam correspondências de conteúdo. Para alterar esse comportamento para que as correspondências de conteúdo sejam enviadas, defina uma configuração avançada em uma política de rótulo.

Pré-requisitos

Os eventos de auditoria são habilitados por padrão para sua organização. Para exibir eventos de auditoria no Microsoft Purview, revise os requisitos de licenciamento para soluções básicas e de auditoria (Premium).

Próximos passos

Depois de analisar as informações nos relatórios, convém saber mais sobre como configurar a solução de auditoria do Microsoft Purview para sua organização.

- Saiba como exportar eventos de auditoria do log de auditoria unificado do Microsoft 365 para um espaço de trabalho de análise de log do Azure com a Exportação de Auditoria AIP no GitHub.

- Leia o Guia do administrador para auditoria e relatórios para o cliente AIP Unified Labeling para um mergulho profundo na solução de auditoria do Microsoft Purview.

- Consulte a documentação dos logs de uso de proteção para acesso a arquivos e eventos negados gerados pelo Rights Management Service. Esses eventos são tratados separadamente dos eventos gerados a partir do cliente de Rotulagem Unificada da Proteção de Informações do Azure.

- Consulte a documentação do Microsoft 365 sobre rótulos de sensibilidade para saber como fazer alterações na sua política de rotulagem no portal de conformidade.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários