Guia de início rápido: definir e recuperar um segredo do Cofre de Chaves do Azure usando um modelo ARM

O Azure Key Vault é um serviço de nuvem que fornece um armazenamento seguro para segredos, como chaves, senhas, certificados e outros segredos. Este guia de início rápido se concentra no processo de implantação de um modelo do Azure Resource Manager (modelo ARM) para criar um cofre de chaves e um segredo.

Um modelo do Azure Resource Manager é um arquivo JSON (JavaScript Object Notation) que define a infraestrutura e a configuração do seu projeto. O modelo utiliza sintaxe declarativa. Você descreve a implantação pretendida sem escrever a sequência de comandos de programação para criar a implantação.

Se o seu ambiente cumpre os pré-requisitos e se está familiarizado com a utilização de modelos ARM, selecione o botão Implementar no Azure. O modelo será aberto no portal do Azure.

Pré-requisitos

Para completar este artigo:

Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Sua ID de objeto de usuário do Microsoft Entra é necessária para o modelo configurar permissões. O procedimento a seguir obtém a ID do objeto (GUID).

Execute o seguinte comando do Azure PowerShell ou da CLI do Azure selecionando Experimentar e cole o script no painel do shell. Para colar o script, clique com o botão direito do mouse no shell e selecione Colar.

echo "Enter your email address that is used to sign in to Azure:" && read upn && az ad user show --id $upn --query "Id" && echo "Press [ENTER] to continue ..."Anote o ID do objeto. Você precisa dele na próxima seção deste início rápido.

Rever o modelo

O modelo utilizado neste início rápido pertence aos Modelos de Início Rápido do Azure.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"metadata": {

"_generator": {

"name": "bicep",

"version": "0.26.54.24096",

"templateHash": "8629186205194254058"

}

},

"parameters": {

"keyVaultName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the key vault."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Specifies the Azure location where the key vault should be created."

}

},

"enabledForDeployment": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Virtual Machines are permitted to retrieve certificates stored as secrets from the key vault."

}

},

"enabledForDiskEncryption": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Disk Encryption is permitted to retrieve secrets from the vault and unwrap keys."

}

},

"enabledForTemplateDeployment": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Resource Manager is permitted to retrieve secrets from the key vault."

}

},

"tenantId": {

"type": "string",

"defaultValue": "[subscription().tenantId]",

"metadata": {

"description": "Specifies the Azure Active Directory tenant ID that should be used for authenticating requests to the key vault. Get it by using Get-AzSubscription cmdlet."

}

},

"objectId": {

"type": "string",

"metadata": {

"description": "Specifies the object ID of a user, service principal or security group in the Azure Active Directory tenant for the vault. The object ID must be unique for the list of access policies. Get it by using Get-AzADUser or Get-AzADServicePrincipal cmdlets."

}

},

"keysPermissions": {

"type": "array",

"defaultValue": [

"list"

],

"metadata": {

"description": "Specifies the permissions to keys in the vault. Valid values are: all, encrypt, decrypt, wrapKey, unwrapKey, sign, verify, get, list, create, update, import, delete, backup, restore, recover, and purge."

}

},

"secretsPermissions": {

"type": "array",

"defaultValue": [

"list"

],

"metadata": {

"description": "Specifies the permissions to secrets in the vault. Valid values are: all, get, list, set, delete, backup, restore, recover, and purge."

}

},

"skuName": {

"type": "string",

"defaultValue": "standard",

"allowedValues": [

"standard",

"premium"

],

"metadata": {

"description": "Specifies whether the key vault is a standard vault or a premium vault."

}

},

"secretName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the secret that you want to create."

}

},

"secretValue": {

"type": "securestring",

"metadata": {

"description": "Specifies the value of the secret that you want to create."

}

}

},

"resources": [

{

"type": "Microsoft.KeyVault/vaults",

"apiVersion": "2023-07-01",

"name": "[parameters('keyVaultName')]",

"location": "[parameters('location')]",

"properties": {

"enabledForDeployment": "[parameters('enabledForDeployment')]",

"enabledForDiskEncryption": "[parameters('enabledForDiskEncryption')]",

"enabledForTemplateDeployment": "[parameters('enabledForTemplateDeployment')]",

"tenantId": "[parameters('tenantId')]",

"enableSoftDelete": true,

"softDeleteRetentionInDays": 90,

"accessPolicies": [

{

"objectId": "[parameters('objectId')]",

"tenantId": "[parameters('tenantId')]",

"permissions": {

"keys": "[parameters('keysPermissions')]",

"secrets": "[parameters('secretsPermissions')]"

}

}

],

"sku": {

"name": "[parameters('skuName')]",

"family": "A"

},

"networkAcls": {

"defaultAction": "Allow",

"bypass": "AzureServices"

}

}

},

{

"type": "Microsoft.KeyVault/vaults/secrets",

"apiVersion": "2023-07-01",

"name": "[format('{0}/{1}', parameters('keyVaultName'), parameters('secretName'))]",

"properties": {

"value": "[parameters('secretValue')]"

},

"dependsOn": [

"[resourceId('Microsoft.KeyVault/vaults', parameters('keyVaultName'))]"

]

}

],

"outputs": {

"location": {

"type": "string",

"value": "[parameters('location')]"

},

"name": {

"type": "string",

"value": "[parameters('keyVaultName')]"

},

"resourceGroupName": {

"type": "string",

"value": "[resourceGroup().name]"

},

"resourceId": {

"type": "string",

"value": "[resourceId('Microsoft.KeyVault/vaults', parameters('keyVaultName'))]"

}

}

}

Dois recursos do Azure são definidos no modelo:

- Microsoft.KeyVault/vaults: crie um cofre de chaves do Azure.

- Microsoft.KeyVault/vaults/secrets: crie um segredo do cofre de chaves.

Mais exemplos de modelo do Azure Key Vault podem ser encontrados em Modelos de Início Rápido do Azure.

Implementar o modelo

Selecione a imagem seguinte para iniciar sessão no Azure e abrir um modelo. O modelo cria um cofre de chaves e um segredo.

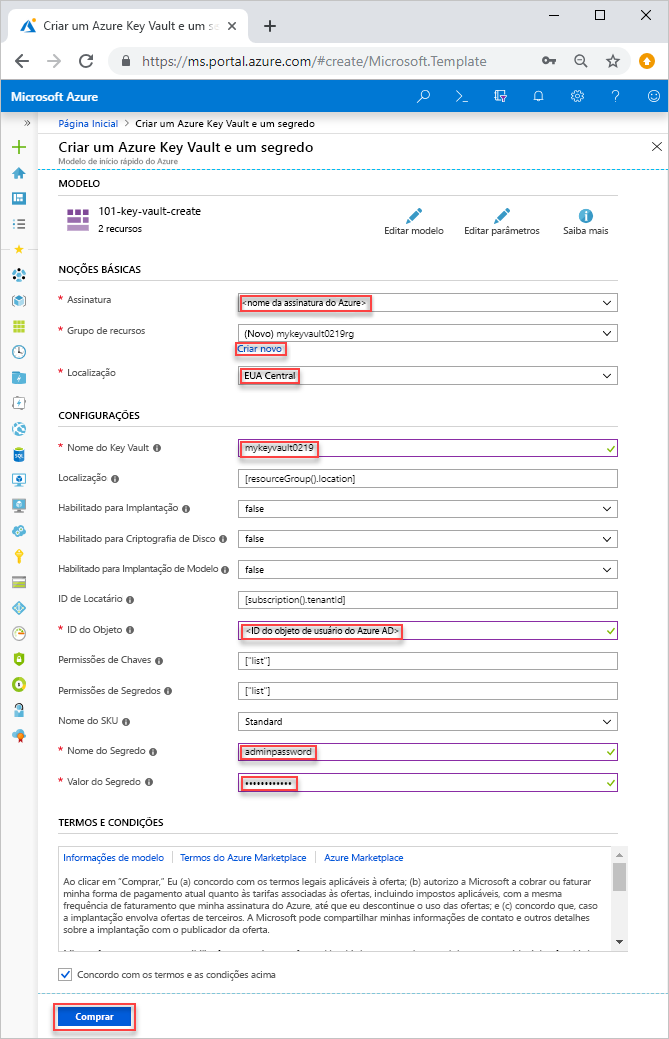

Selecione ou introduza os seguintes valores.

A menos que seja especificado, use o valor padrão para criar o cofre de chaves e um segredo.

- Subscrição: selecione uma subscrição do Azure.

- Grupo de recursos: selecione Criar novo, insira um nome exclusivo para o grupo de recursos e clique em OK.

- Localização: selecione uma localização. Por exemplo, E.U.A. Central.

- Nome do Cofre da Chave: insira um nome para o Cofre da Chave, que deve ser globalmente exclusivo dentro do namespace .vault.azure.net. Você precisa do nome na próxima seção ao validar a implantação.

- ID do locatário: a função de modelo recupera automaticamente o ID do locatário. Não altere o valor padrão.

- ID de usuário do anúncio: insira o ID do objeto de usuário do Microsoft Entra que você recuperou dos Pré-requisitos.

- Nome secreto: insira um nome para o segredo que você armazena no cofre de chaves. Por exemplo, adminpassword.

- Valor secreto: insira o valor secreto. Se você armazenar uma senha, é recomendável usar a senha gerada que você criou em Pré-requisitos.

- Aceito os termos e condições acima apresentados: selecione.

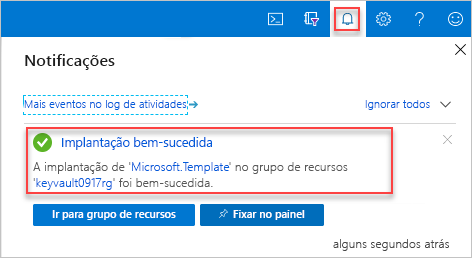

Selecione Comprar. Depois que o cofre de chaves for implantado com êxito, você receberá uma notificação:

O portal do Azure é utilizado para implementar o modelo. Além do portal do Azure, você também pode usar o Azure PowerShell, a CLI do Azure e a API REST. Para aprender outros métodos de implantação, consulte Implantar modelos.

Rever os recursos implementados

Você pode usar o portal do Azure para verificar o cofre de chaves e o segredo ou usar o seguinte script da CLI do Azure ou do Azure PowerShell para listar o segredo criado.

echo "Enter your key vault name:" &&

read keyVaultName &&

az keyvault secret list --vault-name $keyVaultName &&

echo "Press [ENTER] to continue ..."

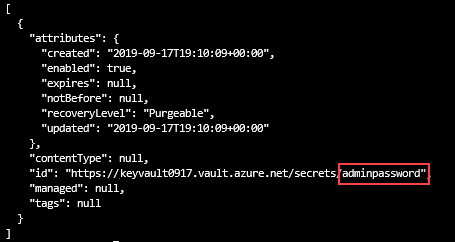

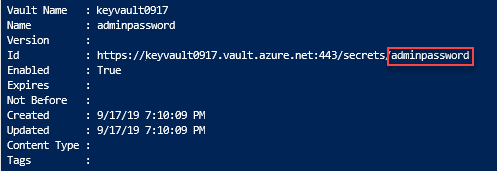

A saída é semelhante a:

Clean up resources (Limpar recursos)

Outros inícios rápidos e tutoriais do Key Vault têm por base este início rápido. Se quiser continuar a trabalhar com os inícios rápidos e tutoriais subsequentes, pode manter estes recursos. Quando já não for necessário, elimine o grupo de recursos, que elimina o Key Vault e todos os recursos relacionados. Para excluir o grupo de recursos usando a CLI do Azure ou o Azure PowerShell:

echo "Enter the Resource Group name:" &&

read resourceGroupName &&

az group delete --name $resourceGroupName &&

echo "Press [ENTER] to continue ..."

Próximos passos

Neste início rápido, você criou um cofre de chaves e um segredo usando um modelo ARM e validou a implantação. Para saber mais sobre o Key Vault e o Azure Resource Manager, continue nos artigos abaixo.

- Leia uma visão geral do Azure Key Vault

- Saiba mais sobre o Azure Resource Manager

- Revise a visão geral de segurança do Cofre de Chaves