Configurar uma subscrição do Azure Marketplace para test drives alojados

Este artigo explica como configurar uma assinatura do Azure Marketplace e aplicativos do Dynamics 365 no ambiente Dataverse e Power Apps ou Dynamics 365 Operations Apps para test drives.

Importante

O Test Drive já foi preterido. Como alternativa aos Test Drives, incentivamos você a considerar a transição para Avaliações Gratuitas, que oferecem aos clientes a oportunidade de se envolverem totalmente com seu produto usando suas configurações e definições personalizadas, atendendo aos seus requisitos específicos. Recomendamos que remova os test drives das suas ofertas e limpe os seus ambientes de test drive.

Importante

O Azure Ative Directory (Azure AD) Graph foi preterido a partir de 30 de junho de 2023. No futuro, não faremos mais investimentos no Azure AD Graph. As APIs do Azure AD Graph não têm SLA ou compromisso de manutenção além das correções relacionadas à segurança. Os investimentos em novos recursos e funcionalidades só serão feitos no Microsoft Graph.

Desativaremos o Azure AD Graph em etapas incrementais para que você tenha tempo suficiente para migrar seus aplicativos para APIs do Microsoft Graph. Em uma data posterior que anunciaremos, bloquearemos a criação de novos aplicativos usando o Azure AD Graph.

Para saber mais, consulte Importante: Aposentadoria do Azure AD Graph e Descontinuação do módulo Powershell.

Configurar aplicativos do Dynamics 365 no Dataverse e no Power Apps

Entre no portal do Azure com uma conta de administrador.

Verifique se você está no locatário associado à sua instância de test drive do Dynamics 365 passando o mouse sobre o ícone da sua conta no canto superior direito. Se você não estiver no locatário correto, selecione o ícone da conta para alternar para o locatário correto.

Verifique se a licença do Plano do Dynamics 365 Customer Engagement está disponível.

Crie um aplicativo Microsoft Entra no Azure. O AppSource usará esse aplicativo para provisionar e desprovisionar o usuário do test drive em seu locatário.

No painel de filtros, selecione ID do Microsoft Entra.

Selecione Registos de aplicações.

Selecione Novo registo.

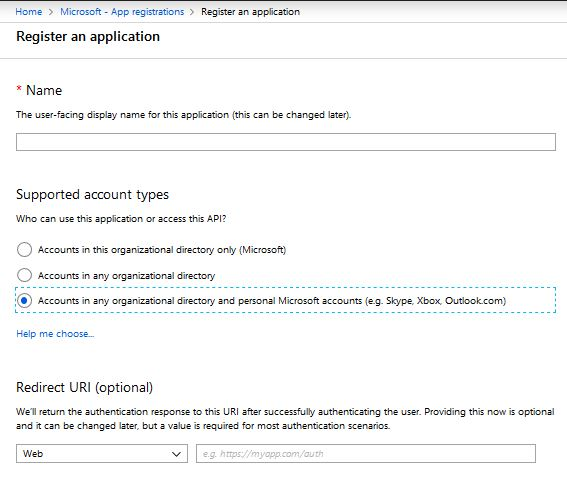

Forneça um nome de aplicativo apropriado.

Em Tipos de conta suportados, selecione Conta em qualquer diretório da organização e contas pessoais da Microsoft.

Selecione Criar e aguarde até que seu aplicativo seja criado.

Depois que o aplicativo for criado, anote a ID do aplicativo exibida na tela de visão geral. Você precisará desse valor mais tarde ao configurar seu test drive.

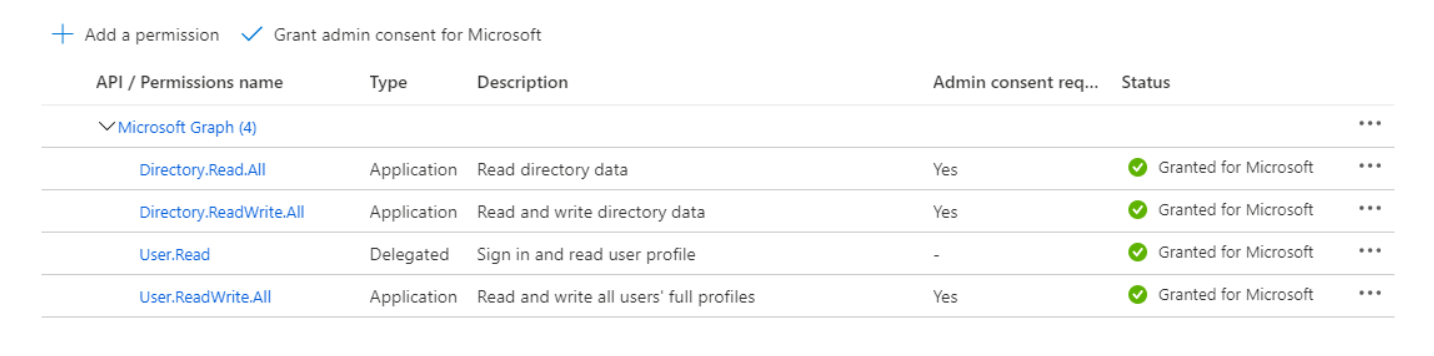

Em Gerenciar aplicativo, selecione Permissões de API.

Selecione Adicionar uma permissão e, em seguida, API do Microsoft Graph.

Selecione a categoria de permissão Aplicativo e, em seguida, as permissões User.ReadWrite.All, Directory.Read.All e Directory.ReadWrite.All .

Depois que a permissão for adicionada, selecione Conceder consentimento de administrador para a Microsoft.

No alerta de mensagem, selecione Sim.

Para gerar um segredo para o aplicativo Microsoft Entra:

Em Gerenciar aplicativo, selecione Certificado e segredos.

Em Segredos do cliente, selecione Novo segredo do cliente.

Insira uma descrição, como Test Drive, e selecione uma duração apropriada. Como o test drive será interrompido quando essa chave expirar, momento em que você precisará gerar e fornecer uma nova chave ao AppSource, recomendamos usar a duração máxima de 24 meses.

Selecione Adicionar para gerar o segredo do aplicativo do Azure. Copie esse valor, pois ele ficará oculto assim que você sair dessa folha. Você precisará desse valor mais tarde ao configurar seu test drive.

Adicione a função Principal de Serviço ao aplicativo para permitir que o aplicativo Microsoft Entra remova usuários do seu locatário do Azure. Há duas opções para concluir esta etapa.

Opção 1

Procure funções e administradores do Microsoft Entra e selecione o serviço.

Na página Todas as funções , procure a função Administrador de usuários e clique duas vezes em Administrador de usuários.

Selecione Adicionar atribuições.

Procure e selecione o aplicativo criado acima e, em seguida , Adicionar.

Observe a função Principal de Serviço atribuída com êxito ao aplicativo:

Opção 2

Abra um prompt de comando do PowerShell de nível administrativo.

Install-Module MSOnline (execute este comando se o MSOnline não estiver instalado).

Connect-MsolService (isso exibirá uma janela pop-up; entre com o locatário da organização recém-criado).

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp. ObjectId -RoleMemberType servicePrincipal.

Crie um novo Grupo de Segurança e adicione-o ao Aplicativo Canvas (Power Apps). Esta etapa só é aplicável às ofertas do Dynamics 365 for Customer Engagement & Power Apps com a opção Canvas Apps.

Crie um novo Grupo de Segurança.

Vá para Microsoft Entra ID.

Em Gerir, selecione Grupos.

Selecione + Novo Grupo.

Selecione o tipo de Grupo de segurança .

Em Nome do Grupo, insira TestDriveSecurityGroup.

Adicione uma descrição, como Grupo de segurança para Test Drive.

Deixe outros campos como padrão e selecione Criar.

Adicione o grupo de segurança recém-criado ao Aplicativo Canvas (Power Apps).

Abra a página do portal do PowerApps e faça login.

Selecione Aplicativos e, em seguida, as reticências no aplicativo.

Selecione Partilhar.

Procure o grupo de segurança TestDriveSecurityGroup criado na etapa anterior.

Adicione permissões de dados ao grupo de segurança.

Desmarque a caixa de seleção Enviar convite por email .

Selecione Partilhar.

Nota

Ao usar uma fonte de dados de back-end diferente de CE/Dataverse para Canvas App (Power Apps):

- Permita que o grupo de segurança criado acima acesse sua fonte de dados. Por exemplo, uma fonte de dados do SharePoint.

- Abra o SharePoint e partilhe a tabela de dados com o Grupo de Segurança.

Adicione o aplicativo do Azure recém-criado como um usuário do aplicativo à sua instância do CRM de test drive. Esta etapa é aplicável somente aos aplicativos do Dynamics 365 no Dataverse e nas Ofertas do Power Apps.

Inicie sessão no centro de administração da Power Platform como Administrador de Sistema.

Selecione Ambientes e selecione um ambiente a partir da lista.

Selecione Definições.

Selecione Utilizadores + permissões e, em seguida, selecione Utilizadores da aplicação.

Selecione + Novo utilizador da aplicação para abrir a página Criar um novo utilizador da aplicação.

Selecione + Adicionar um aplicativo para escolher o aplicativo Microsoft Entra ID registrado que foi criado para o usuário selecionado e, em seguida, selecione Adicionar.

Nota

Além de introduzir o Nome da Aplicação ou o ID de aplicação, também pode introduzir um ID de Aplicação de Identidade Gerida do Azure. Para Identidade Gerida, não introduza o Nome da Aplicação de Identidade Gerida, utilize antes o ID da Aplicação de Identidade Gerida.

O aplicativo Microsoft Entra selecionado é exibido em Aplicativo. Você pode selecionar Editar (

) para escolher outro aplicativo Microsoft Entra. Em Unidade de Negócio, selecione uma unidade de negócio da lista pendente.

) para escolher outro aplicativo Microsoft Entra. Em Unidade de Negócio, selecione uma unidade de negócio da lista pendente.

Depois de escolher uma unidade de negócios, você pode selecionar funções de segurança para escolher funções de segurança para a unidade de negócios escolhida para adicionar ao novo usuário do aplicativo. Depois de adicionar direitos de acesso, selecione Guardar.

Selecione Criar.

Selecione Gerir funções.

Atribua uma função de segurança personalizada ou OOB que contenha privilégios de leitura, gravação e atribuição de função, como Administrador do Sistema.

Habilite o privilégio Agir em nome de outro usuário .

Atribua ao usuário do aplicativo a função de segurança personalizada que você criou para seu test drive.

Configurar para Dynamics 365 Operations Apps

Entre no portal do Azure com uma conta de administrador.

Verifique se você está no locatário associado à sua instância de test drive do Dynamics 365 passando o mouse sobre o ícone da sua conta no canto superior direito. Se você não estiver no locatário correto, selecione o ícone da conta para alternar para o locatário correto.

Crie um aplicativo Microsoft Entra no Azure. O AppSource usará esse aplicativo para provisionar e desprovisionar o usuário do test drive em seu locatário.

No painel de filtros, selecione ID do Microsoft Entra.

Selecione Registos de aplicações.

Selecione Novo registo.

Forneça um nome de aplicativo apropriado.

Em Tipos de conta suportados, selecione Conta em qualquer diretório da organização e contas pessoais da Microsoft.

Selecione Criar e aguarde até que seu aplicativo seja criado.

Depois que o aplicativo for criado, anote a ID do aplicativo exibida na tela de visão geral. Você precisará desse valor mais tarde ao configurar seu test drive.

Em Gerenciar aplicativo, selecione Permissões de API.

Selecione Adicionar uma permissão e, em seguida, API do Microsoft Graph.

Selecione a categoria de permissão Aplicativo e, em seguida, as permissões Directory.Read.All e Directory.ReadWrite.All .

Selecione Adicionar permissão.

Depois que a permissão for adicionada, selecione Conceder consentimento de administrador para a Microsoft.

No alerta de mensagem, selecione Sim.

Para gerar um segredo para o aplicativo Microsoft Entra:

Em Gerenciar aplicativo, selecione Certificado e segredos.

Em Segredos do cliente, selecione Novo segredo do cliente.

Insira uma descrição, como Test Drive, e selecione uma duração apropriada. O test drive será interrompido assim que essa chave expirar, momento em que você precisará gerar e fornecer uma nova chave ao AppSource.

Selecione Adicionar para gerar o segredo do aplicativo do Azure. Copie esse valor, pois ele ficará oculto assim que você sair dessa folha. Você precisará desse valor mais tarde ao configurar seu test drive.

Adicione a função Principal de Serviço ao aplicativo para permitir que o aplicativo Microsoft Entra remova usuários do seu locatário do Azure.

Abra um prompt de comando do PowerShell de nível administrativo.

Install-Module MSOnline (execute este comando se o MSOnline não estiver instalado).

Connect-MsolService (isso exibirá uma janela pop-up; entre com o locatário da organização recém-criado).

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp. ObjectId -RoleMemberType servicePrincipal.

Agora, adicione o aplicativo acima ao Dynamics 365 Operations Apps para permitir que o aplicativo gerencie usuários.

- Encontre sua instância do Dynamics 365 Operations Apps .

- No canto superior esquerdo, selecione o ícone de três linhas (☰).

- Selecione Administração do sistema.

- Selecione Aplicativos Microsoft Entra.

- Selecione + Novo.

- Insira a ID do Cliente do aplicativo Microsoft Entra que executará as ações em nome de.

Nota

O ID do usuário em nome do qual as ações serão executadas (normalmente o administrador do sistema da instância ou um usuário que tem privilégios para adicionar outros usuários).

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários