Resolver problemas de conectividade de rede

Este artigo ajuda você a solucionar problemas de conectividade de rede usando o Azure Migrate com pontos de extremidade privados.

Validar a configuração de endpoints privados

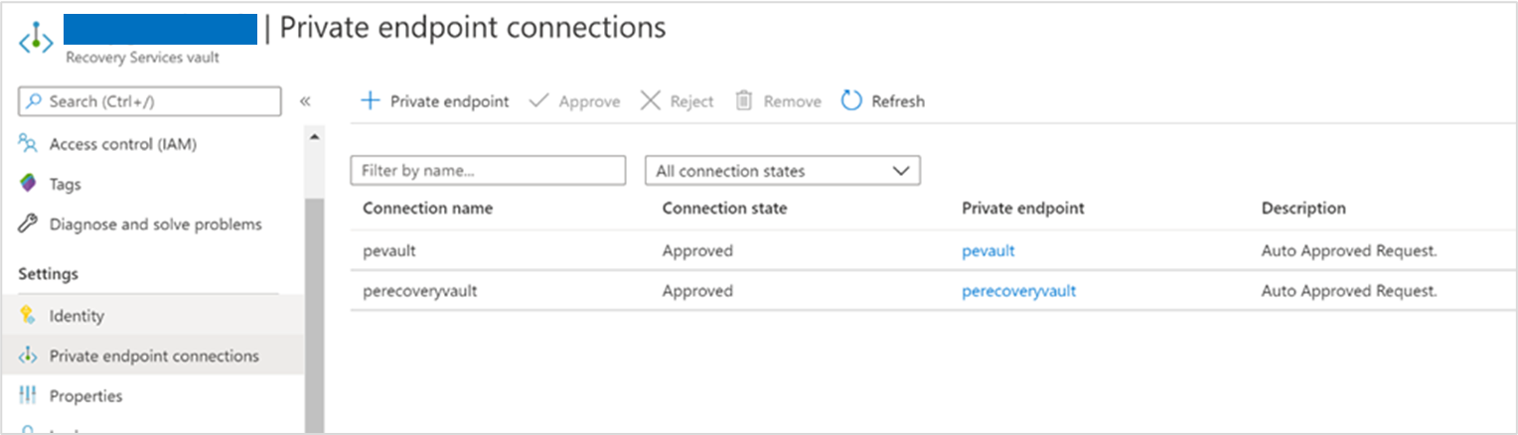

Verifique se o ponto de extremidade privado é um estado aprovado.

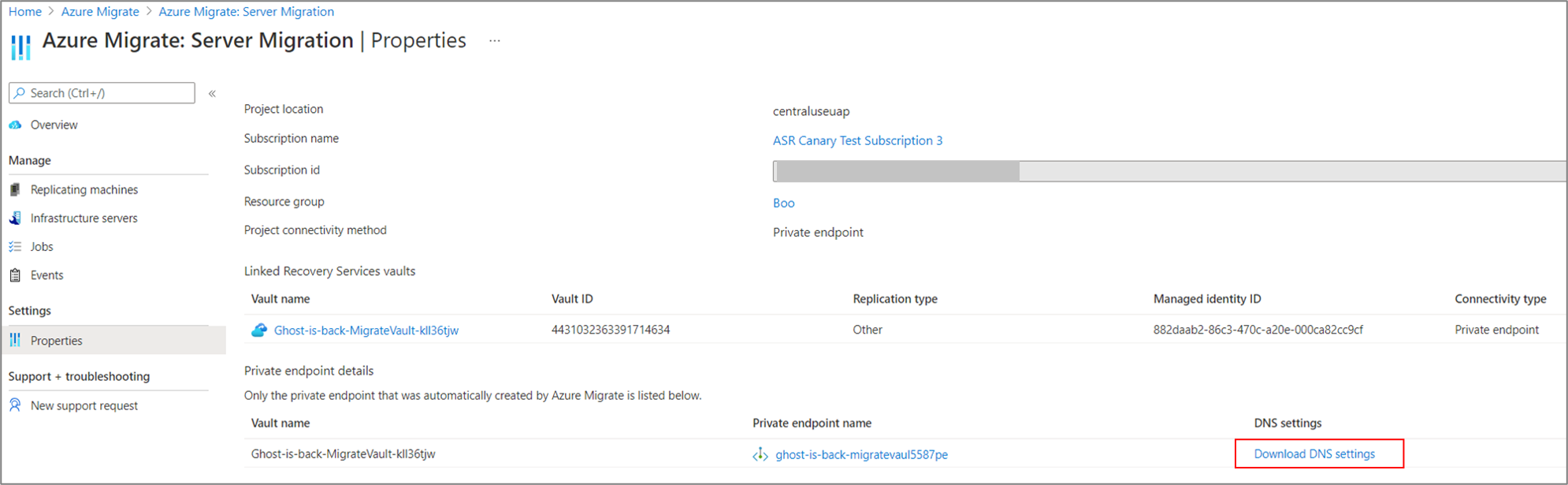

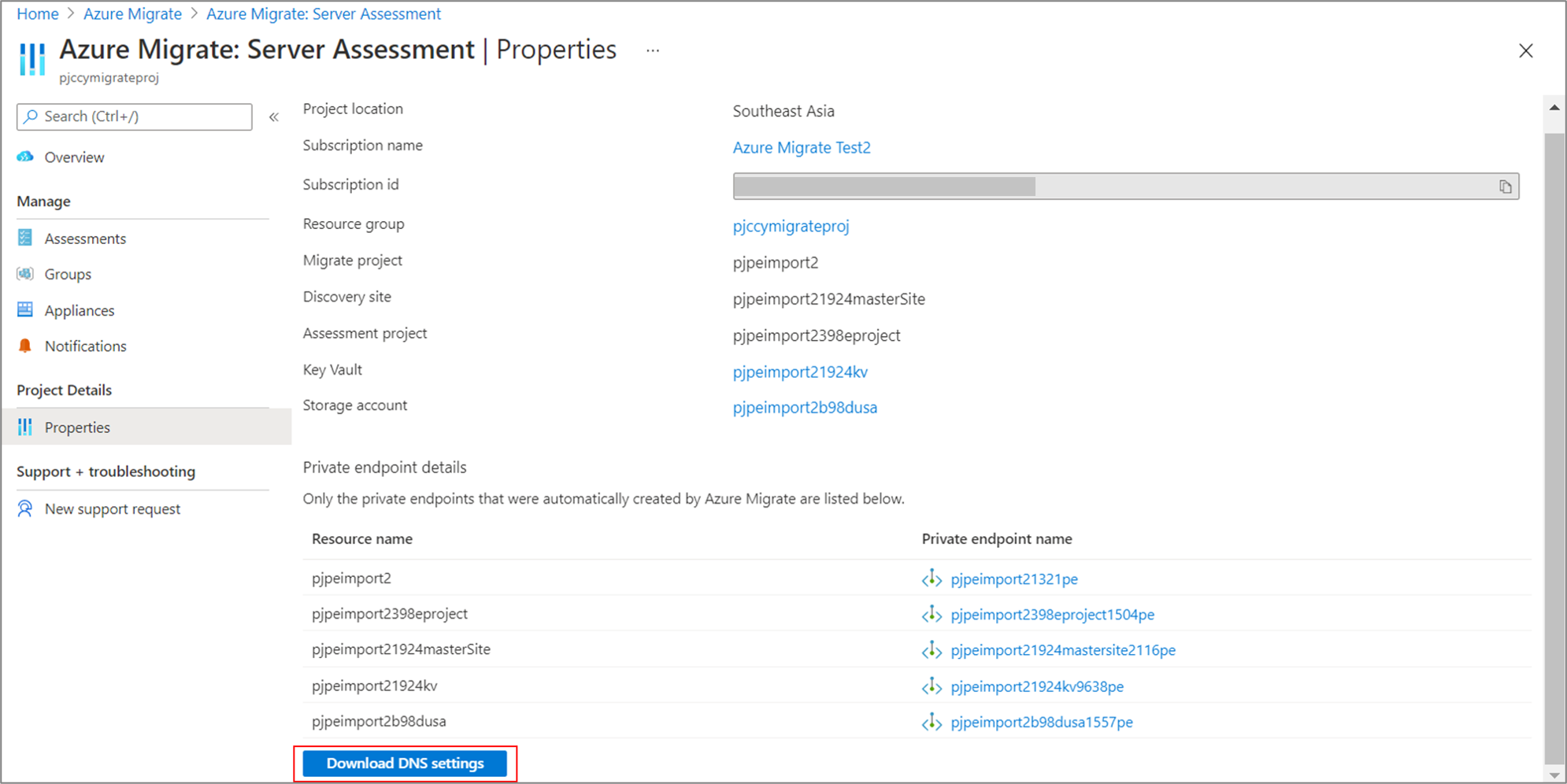

Vá para a página de propriedades Azure Migrate: Discovery and Assessment e Migration and modernization .

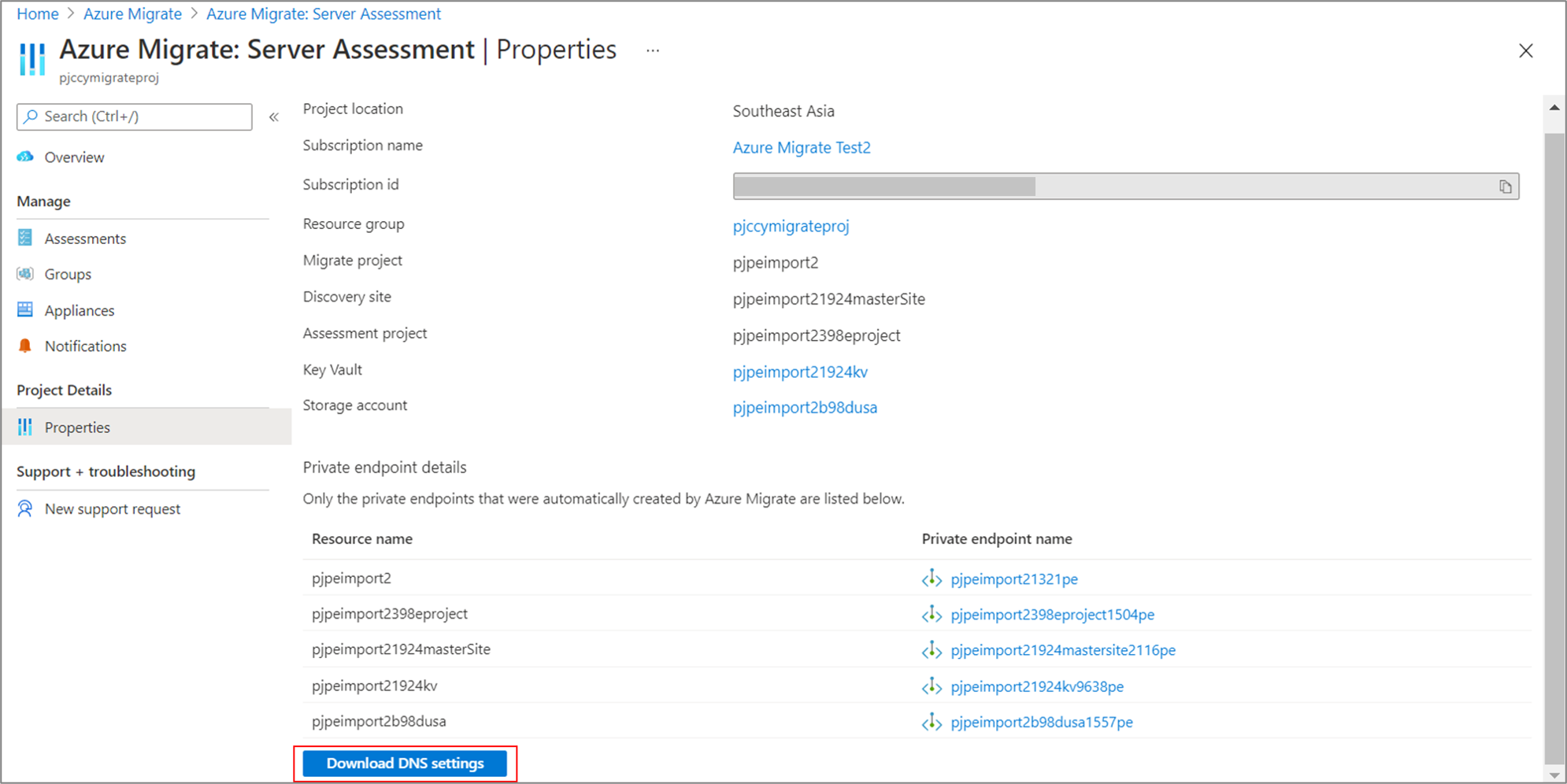

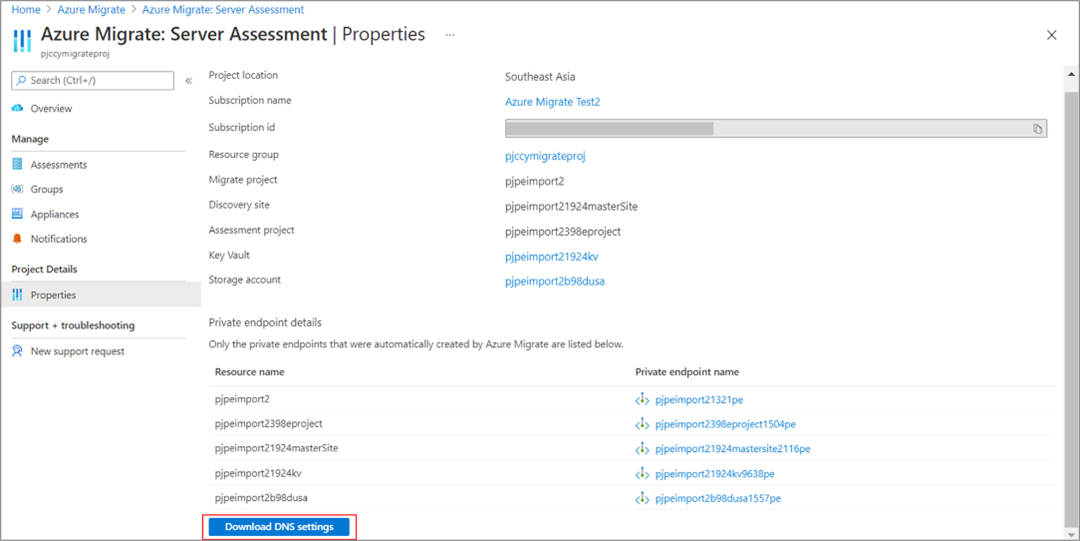

A página de propriedades contém a lista de pontos de extremidade privados e FQDNs de link privado que foram criados automaticamente pelo Azure Migrate.

Selecione o ponto de extremidade privado que você deseja diagnosticar.

a. Valide se o estado da conexão é Aprovado.

b. Se a conexão estiver em um estado Pendente, você precisará aprová-la.

c. Você também pode navegar até o recurso de ponto de extremidade privado e verificar se a rede virtual corresponde à rede virtual de ponto de extremidade privado do projeto Migrar.

Validar o fluxo de dados através dos pontos de extremidade privados

Analise as métricas de fluxo de dados para verificar o fluxo de tráfego através de pontos de extremidade privados. Selecione o ponto de extremidade privado na página Azure Migrate: Server Assessment and Migration and modernization Properties (Migrar do Azure: Avaliação do Servidor e Propriedades de Migração e modernização). Isso redirecionará para a seção de visão geral do ponto de extremidade privado no Centro de Link Privado do Azure. No menu à esquerda, selecione Métricas para exibir as informações Data Bytes In e Data Bytes out para exibir o fluxo de tráfego.

Verificar a resolução de DNS

O dispositivo local (ou provedor de replicação) acessará os recursos do Azure Migrate usando seus FQDNs (nomes de domínio de link privado) totalmente qualificados. Você pode precisar de configurações adicionais de DNS para resolver o endereço IP privado dos pontos de extremidade privados do ambiente de origem. Consulte este artigo para entender os cenários de configuração de DNS que podem ajudar a solucionar problemas de conectividade de rede.

Para validar a conexão de link privado, execute uma resolução DNS dos pontos de extremidade de recurso do Azure Migrate (FQDNs de recurso de link privado) do servidor local que hospeda o dispositivo Migrate e certifique-se de que ele seja resolvido para um endereço IP privado.

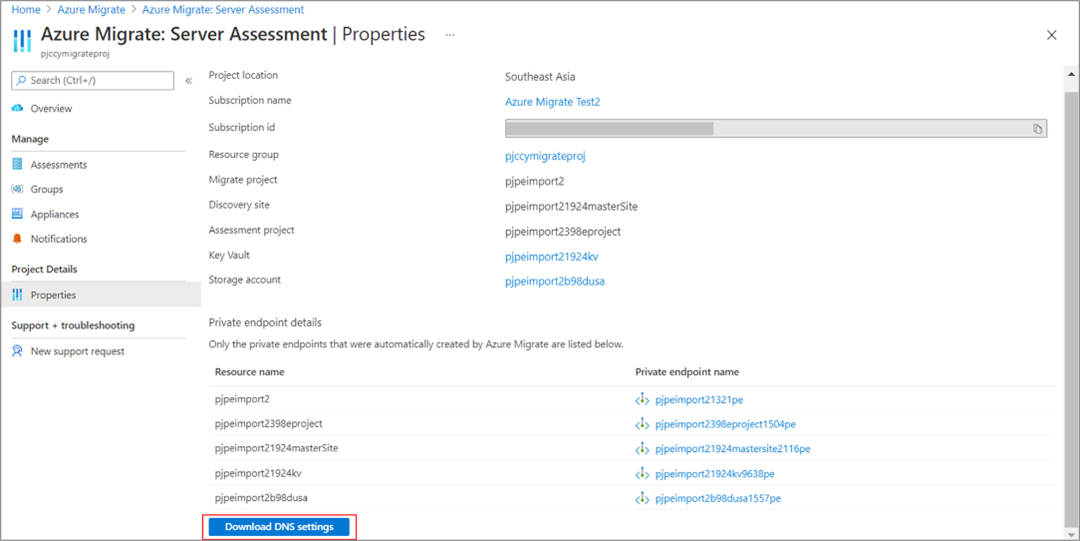

Para obter os detalhes do ponto de extremidade privado para verificar a resolução de DNS:

Os detalhes do ponto de extremidade privado e as informações dos FQDNs do recurso de link privado estão disponíveis nas páginas de propriedades de descoberta e avaliação e migração e modernização. Selecione Baixar configurações de DNS para exibir a lista. Observe que apenas os pontos de extremidade privados que foram criados automaticamente pelo Azure Migrate estão listados abaixo.

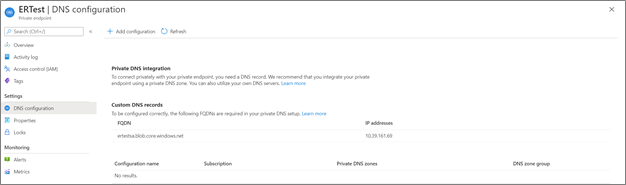

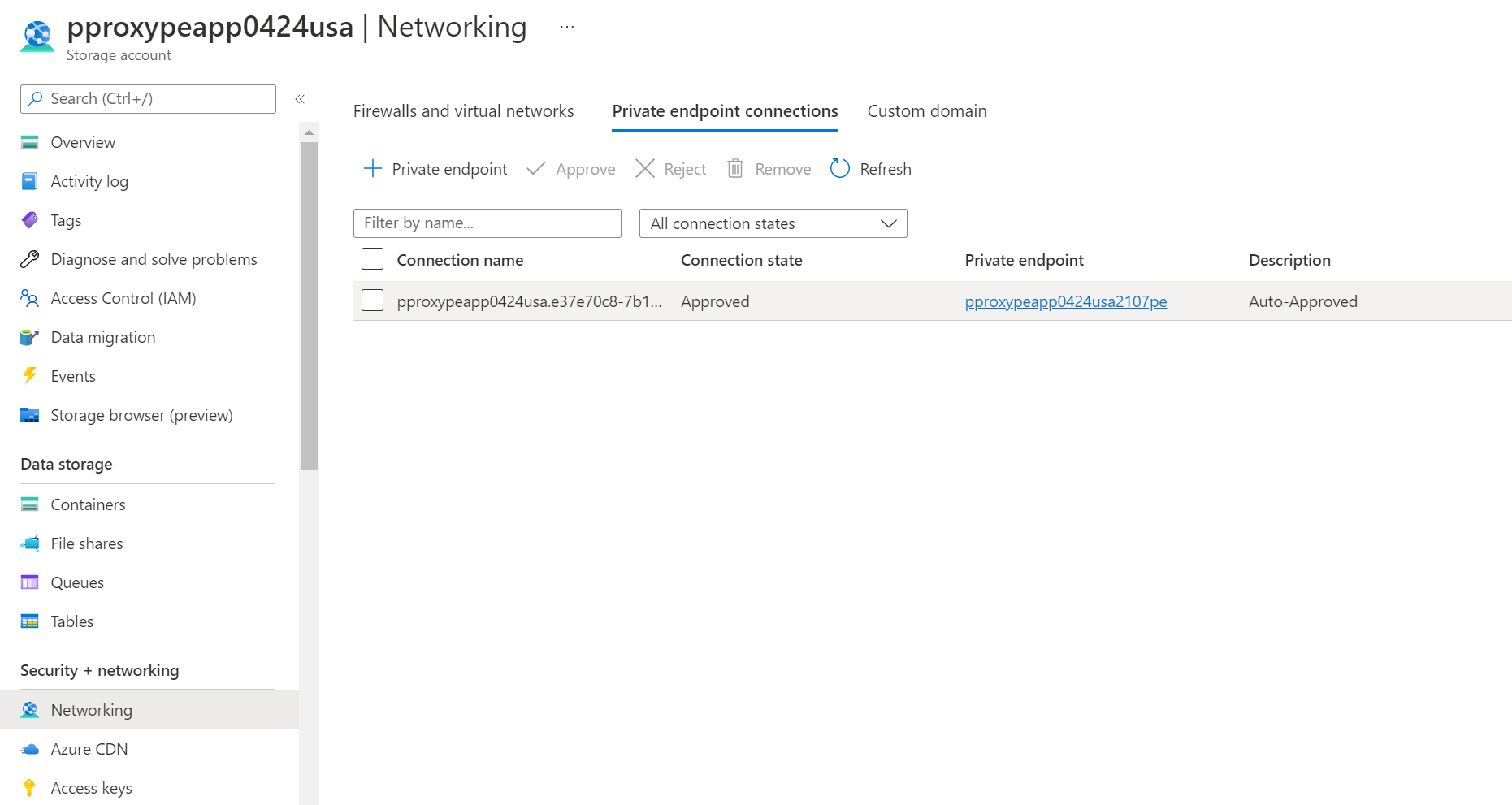

Se você criou um ponto de extremidade privado para a(s) conta(s) de armazenamento para replicação em uma rede privada, poderá obter o FQDN e o endereço IP do link privado, conforme ilustrado abaixo.

Vá para a conta>de armazenamento Conexões de ponto de extremidade privado de rede>e selecione o ponto de extremidade privado criado.

Vá para Configurações>Configuração de DNS para obter o FQDN da conta de armazenamento e o endereço IP privado.

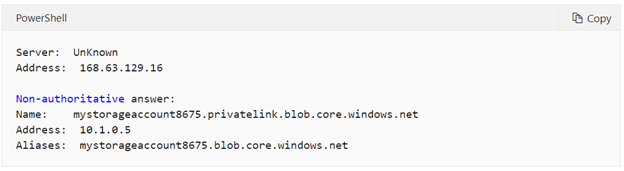

Um exemplo ilustrativo para a resolução DNS do FQDN de link privado da conta de armazenamento.

Insira

nslookup <storage-account-name>_.blob.core.windows.net.Substituir<storage-account-name>pelo nome da conta de armazenamento usada para o Azure Migrate.Você receberá uma mensagem como esta:

Um endereço IP privado de 10.1.0.5 é retornado para a conta de armazenamento. Este endereço pertence à sub-rede de rede virtual do ponto de extremidade privado.

Você pode verificar a resolução de DNS para outros artefatos do Azure Migrate usando uma abordagem semelhante.

Se a resolução DNS estiver incorreta, siga estes passos:

Recomendado: atualize manualmente os registros DNS do ambiente de origem editando o arquivo de hosts DNS em seu dispositivo local com os FQDNs do recurso de link privado e seus endereços IP privados associados.

- Se você usar um DNS personalizado, revise suas configurações de DNS personalizadas e valide se a configuração de DNS está correta. Para obter orientações, consulte Visão geral do ponto de extremidade privado: configuração de DNS.

- Se você usa servidores DNS fornecidos pelo Azure, consulte a seção abaixo para obter mais solução de problemas.

Gorjeta

Para testes, você pode atualizar manualmente os registros DNS do ambiente de origem editando o arquivo de hosts DNS em seu dispositivo local com os FQDNs do recurso de link privado e seus endereços IP privados associados.

Validar a zona DNS privada

Se a resolução DNS não estiver a funcionar como descrito na secção anterior, poderá existir um problema com a sua Zona DNS Privada.

Confirme se o recurso de Zona DNS Privada necessário existe

Por padrão, o Azure Migrate também cria uma zona DNS privada correspondente ao subdomínio privatelink para cada tipo de recurso. A zona DNS privada é criada no mesmo grupo de recursos do Azure que o grupo de recursos de ponto de extremidade privado. O grupo de recursos do Azure deve conter recursos de zona DNS privada com o seguinte formato:

- privatelink.vaultcore.azure.net para o cofre da chave

- privatelink.blob.core.windows.net para a conta de armazenamento

- privatelink.siterecovery.windowsazure.com para o cofre de serviços de recuperação (para Hyper-V e replicações baseadas em agente)

- privatelink.prod.migration.windowsazure.com - migrar projeto, projeto de avaliação e site de descoberta.

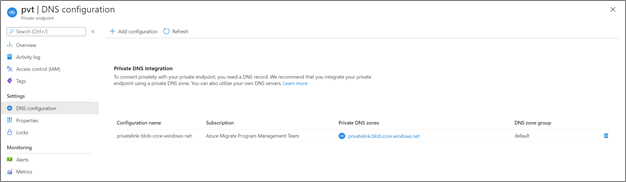

O Azure Migrate cria automaticamente a zona DNS privada (exceto para a conta de armazenamento de cache/replicação selecionada pelo usuário). Você pode localizar a zona DNS privada vinculada navegando até a página do ponto de extremidade privado e selecionando configurações de DNS. Aqui, você deve ver a zona DNS privada na seção de integração de DNS privado.

Se a zona DNS não estiver presente (como mostrado abaixo), crie um novo recurso de Zona DNS Privada.

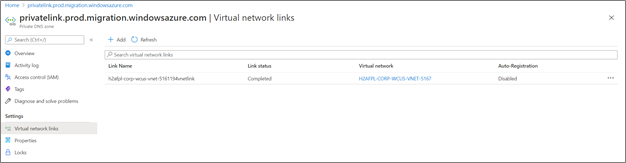

Confirme se a Zona DNS Privada está ligada à rede virtual

A zona DNS privada deve ser vinculada à rede virtual que contém o ponto de extremidade privado para que a consulta DNS resolva o endereço IP privado do ponto de extremidade do recurso. Se a zona DNS privada não estiver vinculada à Rede Virtual correta, qualquer resolução DNS dessa rede virtual ignorará a zona DNS privada.

Navegue até o recurso de zona DNS privada no portal do Azure e selecione os links de rede virtual no menu à esquerda. Você deve ver as redes virtuais vinculadas.

Isso mostra uma lista de links, cada um com o nome de uma rede virtual em sua assinatura. A rede virtual que contém o recurso Ponto Final Privado deve ser listada aqui. Caso contrário, siga este artigo para vincular a zona DNS privada a uma rede virtual.

Depois que a zona DNS privada estiver vinculada à rede virtual, as solicitações DNS originadas da rede virtual procurarão registros DNS na zona DNS privada. Isso é necessário para a resolução correta do endereço para a rede virtual onde o ponto de extremidade privado foi criado.

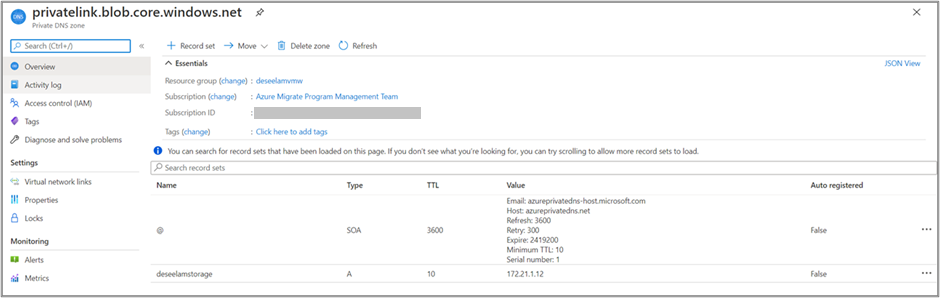

Confirme se a zona DNS privada contém os registos A corretos

Aceda à zona DNS privada que pretende resolver. A página Visão geral mostra todos os registros DNS dessa zona DNS privada. Verifique se existe um registro DNS A para o recurso. O valor do registro A (o endereço IP) deve ser o endereço IP privado dos recursos. Se você encontrar o registro A com o endereço IP errado, você deve remover o endereço IP errado e adicionar um novo. É recomendável remover todo o registro A e adicionar um novo, além de fazer uma liberação de DNS no dispositivo de origem local.

Um exemplo ilustrativo para o registro DNS A da conta de armazenamento na zona DNS privada:

Um exemplo ilustrativo para os registros DNS A dos microsserviços do cofre dos Serviços de Recuperação na zona DNS privada:

Nota

Quando você remove ou modifica um registro A, a máquina ainda pode resolver para o endereço IP antigo porque o valor TTL (Time To Live) pode não ter expirado ainda.

Itens que podem afetar a conectividade de link privado

Esta é uma lista não exaustiva de itens que podem ser encontrados em cenários avançados ou complexos:

- Configurações de firewall, o Firewall do Azure conectado à rede virtual ou uma solução de firewall personalizada implantada na máquina do dispositivo.

- Emparelhamento de rede, que pode afetar quais servidores DNS são usados e como o tráfego é roteado.

- As soluções de gateway personalizado (NAT) podem afetar a forma como o tráfego é roteado, incluindo o tráfego de consultas DNS.

Para obter mais informações, consulte o guia de solução de problemas para problemas de conectividade do Private Endpoint.

Problemas comuns ao usar o Azure Migrate com pontos de extremidade privados

Nesta seção, listaremos alguns dos problemas comuns e sugeriremos etapas de solução de problemas do tipo "faça você mesmo" para corrigir o problema.

O registro do dispositivo falha com o erro ForbiddenToAccessKeyVault

Falha na operação de criação ou atualização do Azure Key Vault para <KeyVaultName> devido ao erro <ErrorMessage>

Causas possíveis:

Esse problema pode ocorrer se a conta do Azure que está sendo usada para registrar o dispositivo não tiver as permissões necessárias ou o dispositivo Azure Migrate não puder acessar o Cofre da Chave.

Remediação:

Etapas para solucionar problemas de acesso ao Cofre da Chave:

- Verifique se a conta de usuário do Azure usada para registrar o dispositivo tem pelo menos permissões de Colaborador na assinatura.

- Verifique se o usuário que está tentando registrar o dispositivo tem acesso ao Cofre da Chave e tem uma política de acesso atribuída na seção Política de Acesso do Cofre da Chave>. Saiba mais

- Saiba mais sobre as funções e permissões necessárias do Azure.

Etapas para solucionar problemas de conectividade com o Cofre da Chave: Se você tiver habilitado o dispositivo para conectividade de ponto final privado, use as seguintes etapas para solucionar problemas de conectividade de rede:

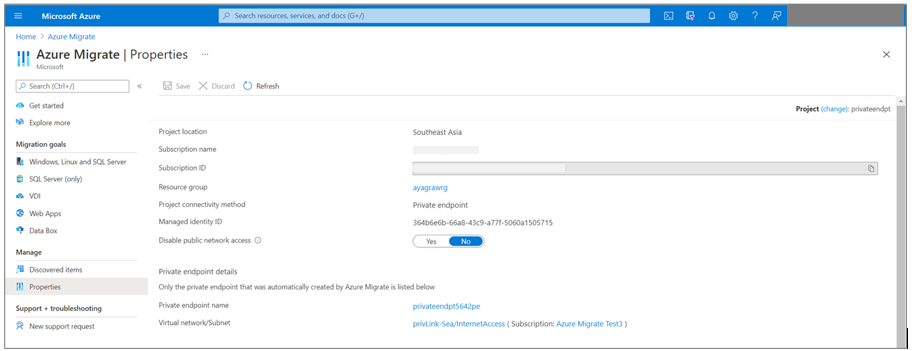

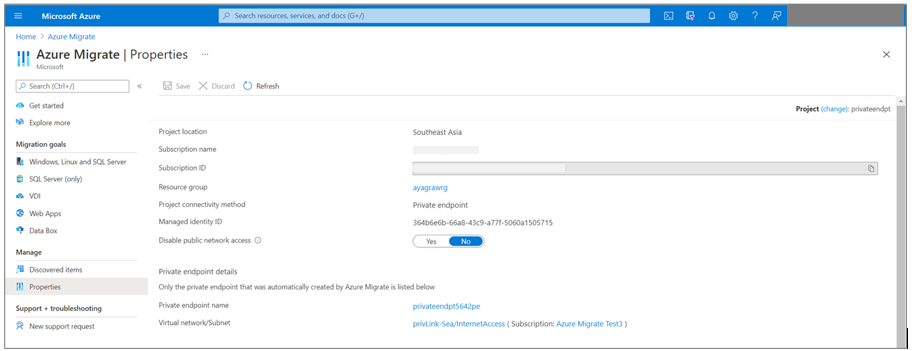

Verifique se o dispositivo está hospedado na mesma rede virtual ou conectado à rede virtual do Azure de destino (onde o ponto de extremidade privado do Cofre da Chave foi criado) por meio de um link privado. O ponto de extremidade privado do Cofre da Chave é criado na rede virtual selecionada durante a experiência de criação do projeto. Você pode verificar os detalhes da rede virtual na página Migrar Propriedades > do Azure.

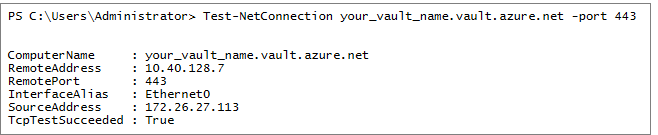

Certifique-se de que o dispositivo tem conectividade de rede com o Cofre da Chave através de uma ligação privada. Para validar a conectividade de link privado, execute uma resolução DNS do ponto de extremidade do recurso do Cofre da Chave a partir do servidor local que hospeda o dispositivo e certifique-se de que ele seja resolvido para um endereço IP privado.

Vá para Azure Migrate: Propriedades de descoberta e avaliação> para encontrar os detalhes de pontos de extremidade privados para recursos como o Cofre de Chaves criado durante a etapa de geração de chaves.

Selecione Baixar configurações de DNS para baixar os mapeamentos de DNS.

Abra a linha de comando e execute o seguinte comando nslookup para verificar a conectividade de rede com o URL do Cofre da Chave mencionado no arquivo de configurações de DNS.

nslookup <your-key-vault-name>.vault.azure.netSe você executar o comando ns lookup para resolver o endereço IP de um cofre de chaves em um ponto de extremidade público, verá um resultado semelhante ao seguinte:

c:\ >nslookup <your-key-vault-name>.vault.azure.net Non-authoritative answer: Name: Address: (public IP address) Aliases: <your-key-vault-name>.vault.azure.netSe você executar o comando ns lookup para resolver o endereço IP de um cofre de chaves em um ponto de extremidade privado, verá um resultado semelhante a este:

c:\ >nslookup your_vault_name.vault.azure.net Non-authoritative answer: Name: Address: 10.12.4.20 (private IP address) Aliases: <your-key-vault-name>.vault.azure.net <your-key-vault-name>.privatelink.vaultcore.azure.netO comando nslookup deve ser resolvido para um endereço IP privado, como mencionado acima. O endereço IP privado deve corresponder ao listado no arquivo de configurações de DNS.

Se a resolução DNS estiver incorreta, siga estes passos:

Atualize manualmente os registros DNS do ambiente de origem editando o arquivo de hosts DNS no dispositivo local com os mapeamentos DNS e os endereços IP privados associados. Esta opção é recomendada para testes.

Se você usar um servidor DNS personalizado, revise suas configurações de DNS personalizadas e valide se a configuração de DNS está correta. Para obter orientação, consulte Visão geral do ponto de extremidade privado: Configuração de DNS.

Considerações sobre o servidor proxy: Se o dispositivo usar um servidor proxy para conectividade de saída, talvez seja necessário validar as configurações de rede para garantir que as URLs de link privado estejam acessíveis e possam ser roteadas conforme o esperado.

- Se o servidor proxy for para conectividade com a Internet, talvez seja necessário adicionar encaminhadores de tráfego ou regras para ignorar o servidor proxy para os FQDNs de link privado. Saiba mais sobre como adicionar regras de bypass de proxy.

- Como alternativa, se o servidor proxy for para todo o tráfego de saída, certifique-se de que o servidor proxy possa resolver os FQDNs de link privado para seus respetivos endereços IP privados. Para uma solução rápida, você pode atualizar manualmente os registros DNS no servidor proxy com os mapeamentos DNS e os endereços IP privados associados, conforme mostrado acima. Esta opção é recomendada para testes.

Se o problema persistir, consulte esta seção para obter mais soluções de problemas.

Depois de verificar a conectividade, tente novamente o processo de registro.

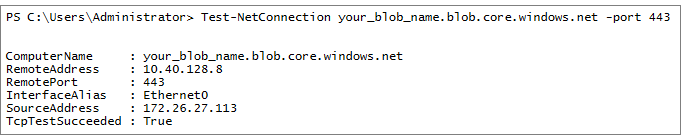

Validar a conectividade de rede de ponto final privado

Você pode usar o comando Test-NetConnection no PowerShell para verificar se a porta está acessível do dispositivo para o ponto de extremidade privado. Certifique-se de que você pode resolver a Conta de Armazenamento e o Cofre da Chave para o projeto de migração do Azure usando o endereço IP privado.

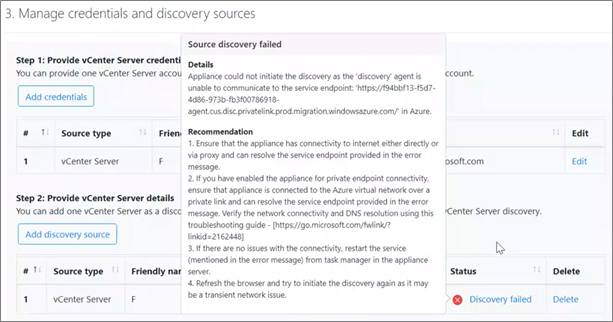

Iniciar descoberta falha com o erro AgentNotConnected

O dispositivo não pôde iniciar a descoberta porque o agente local não consegue se comunicar com o ponto de extremidade do serviço Azure Migrate: <URLname> no Azure.

Causas possíveis:

Esse problema pode ocorrer se o dispositivo não conseguir alcançar o(s) ponto(s) de extremidade de serviço mencionado(s) na mensagem de erro.

Remediação:

Verifique se o dispositivo tem conectividade diretamente ou via proxy e pode resolver o ponto de extremidade de serviço fornecido na mensagem de erro.

Se tiver ativado o dispositivo para conectividade de ponto de extremidade privado, certifique-se de que o dispositivo está ligado à rede virtual do Azure através de uma ligação privada e pode resolver o(s) ponto(s) de extremidade de serviço fornecido(s) na mensagem de erro.

Etapas para solucionar problemas de conectividade de link privado para pontos de extremidade do serviço Azure Migrar:

Se você habilitou o dispositivo para conectividade de ponto final privado, use as seguintes etapas para solucionar problemas de conectividade de rede:

Verifique se o dispositivo está hospedado na mesma rede virtual ou conectado à rede virtual do Azure de destino (onde os pontos de extremidade privados foram criados) por meio de um link privado. Pontos de extremidade privados para os serviços de migração do Azure são criados na rede virtual selecionada durante a experiência de criação do projeto. Você pode verificar os detalhes da rede virtual na página Migrar Propriedades > do Azure.

Verifique se o dispositivo tem conectividade de rede com as URLs de ponto de extremidade do serviço e outras URLs, mencionadas na mensagem de erro, por meio de uma conexão de link privado. Para validar a conectividade de link privado, execute uma resolução DNS das URLs do servidor local que hospeda o dispositivo e certifique-se de que ele seja resolvido para endereços IP privados.

Vá para Azure Migrate: Propriedades de descoberta e avaliação> para encontrar os detalhes dos pontos de extremidade privados para os pontos de extremidade de serviço criados durante a etapa de geração de chaves.

Selecione Baixar configurações de DNS para baixar os mapeamentos de DNS.

| Mapeamentos DNS contendo URLs de ponto de extremidade privado | Detalhes |

|---|---|

| *.disc.privatelink.prod.migration.windowsazure.com | Ponto de extremidade do serviço Azure Migrate Discovery |

| *.asm.privatelink.prod.migration.windowsazure.com | Ponto de extremidade do serviço Azure Migrate Assessment |

| *.hub.privatelink.prod.migration.windowsazure.com | Ponto de extremidade do hub Azure Migrate para receber dados de outras ofertas da Microsoft ou de ISV (fornecedor de software independente) externo |

| *.privatelink.siterecovery.windowsazure.com | Ponto de extremidade do serviço Azure Site Recovery para orquestrar replicações |

| *.vault.azure.net | Ponto de extremidade do Cofre de Chaves |

| *.blob.core.windows.net | Ponto de extremidade da conta de armazenamento para dados de dependência e desempenho |

Além dos URLs acima, o appliance precisa acessar os seguintes URLs pela Internet, diretamente ou via proxy.

| Outros URLs de nuvem pública (URLs de ponto de extremidade públicos) |

Detalhes |

|---|---|

| *.portal.azure.com | Navegue para o portal do Azure |

| *.windows.net *.msftauth.net *.msauth.net *.microsoft.com *.live.com *.office.com *.microsoftonline.com *.microsoftonline-p.com |

Usado para controle de acesso e gerenciamento de identidade pelo Microsoft Entra ID |

| management.azure.com | Para acionar implantações do Azure Resource Manager |

| *.services.visualstudio.com (opcional) | Carregue os logs do dispositivo usados para monitoramento interno. |

| aka.ms/* (opcional) | Permitir o acesso a links também conhecidos , usados para baixar e instalar as atualizações mais recentes para serviços de appliance |

| download.microsoft.com/download | Permitir downloads do centro de download da Microsoft |

Abra a linha de comando e execute o seguinte comando nslookup para verificar a conectividade do link privado com as URLs listadas no arquivo de configurações de DNS. Repita esta etapa para todos os URLs no arquivo de configurações de DNS.

Ilustração: verificando a conectividade de link privado com o ponto de extremidade do serviço de descoberta

nslookup 04b8c9c73f3d477e966c8d00f352889c-agent.cus.disc.privatelink.prod.migration.windowsazure.comSe a solicitação puder alcançar o ponto de extremidade do serviço de descoberta em um ponto de extremidade privado, você verá um resultado semelhante ao seguinte:

nslookup 04b8c9c73f3d477e966c8d00f352889c-agent.cus.disc.privatelink.prod.migration.windowsazure.com Non-authoritative answer: Name: Address: 10.12.4.23 (private IP address) Aliases: 04b8c9c73f3d477e966c8d00f352889c-agent.cus.disc.privatelink.prod.migration.windowsazure.com prod.cus.discoverysrv.windowsazure.comO comando nslookup deve ser resolvido para um endereço IP privado, como mencionado acima. O endereço IP privado deve corresponder ao listado no arquivo de configurações de DNS.

Se a resolução DNS estiver incorreta, siga estes passos:

Atualize manualmente os registros DNS do ambiente de origem editando o arquivo de hosts DNS no dispositivo local com os mapeamentos DNS e os endereços IP privados associados. Esta opção é recomendada para testes.

Se você usar um servidor DNS personalizado, revise suas configurações de DNS personalizadas e valide se a configuração de DNS está correta. Para obter orientação, consulte Visão geral do ponto de extremidade privado: Configuração de DNS.

Considerações sobre o servidor proxy: Se o dispositivo usar um servidor proxy para conectividade de saída, talvez seja necessário validar as configurações de rede para garantir que as URLs de link privado estejam acessíveis e possam ser roteadas conforme o esperado.

- Se o servidor proxy for para conectividade com a Internet, talvez seja necessário adicionar encaminhadores de tráfego ou regras para ignorar o servidor proxy para os FQDNs de link privado. Saiba mais sobre como adicionar regras de bypass de proxy.

- Como alternativa, se o servidor proxy for para todo o tráfego de saída, certifique-se de que o servidor proxy possa resolver os FQDNs de link privado para seus respetivos endereços IP privados. Para uma solução rápida, você pode atualizar manualmente os registros DNS no servidor proxy com os mapeamentos DNS e os endereços IP privados associados, conforme mostrado acima. Esta opção é recomendada para testes.

Se o problema persistir, consulte esta seção para obter mais soluções de problemas.

Depois de verificar a conectividade, tente novamente o processo de descoberta.

A solicitação de importação/exportação falha com o erro "403: Esta solicitação não está autorizada a executar esta operação"

A solicitação de relatório de exportação/importação/download falha com o erro "403: Esta solicitação não está autorizada a executar esta operação" para projetos com conectividade de ponto final privado.

Causas possíveis:

Este erro pode ocorrer se o pedido de exportação/importação/transferência não tiver sido iniciado a partir de uma rede autorizada. Isso pode acontecer se a solicitação de importação/exportação/download foi iniciada de um cliente que não está conectado ao serviço Azure Migrate (rede virtual do Azure) por meio de uma rede privada.

Remediação

Opção 1 (recomendada):

Para resolver esse erro, tente novamente a operação de importação/exportação/download de um cliente residente em uma rede virtual conectada ao Azure por meio de um link privado. Você pode abrir o portal do Azure em sua rede local ou na VM do dispositivo e repetir a operação.

Opção 2:

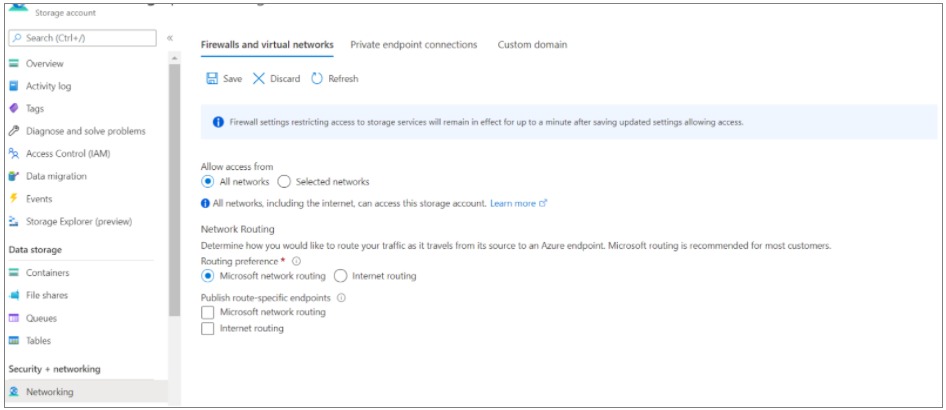

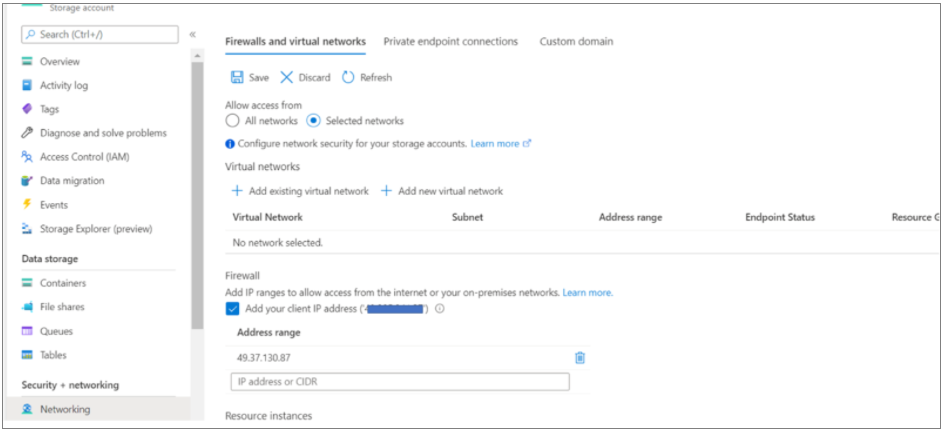

A solicitação de importação/exportação/download faz uma conexão com uma conta de armazenamento para carregar/baixar relatórios. Você também pode alterar as configurações de rede da conta de armazenamento usada para a operação de importação/exportação/download e permitir o acesso à conta de armazenamento por meio de outras redes (redes públicas).

Para configurar a conta de armazenamento para conectividade de ponto de extremidade público,

Localize a conta de armazenamento: o nome da conta de armazenamento está disponível na página de propriedades Azure Migrate: Discovery and Assessment. O nome da conta de armazenamento terá o sufixo usa.

Navegue até a conta de armazenamento e edite as propriedades de rede da conta de armazenamento para permitir o acesso de todas/outras redes.

Como alternativa, você pode limitar o acesso a redes selecionadas e adicionar o endereço IP público do cliente de onde você está tentando acessar o portal do Azure.

O uso de pontos de extremidade privados para replicação exige que os serviços do dispositivo Azure Migrate sejam executados nas seguintes versões:

Causas possíveis:

Esse problema pode ocorrer se os serviços em execução no dispositivo não estão sendo executados em sua versão mais recente. O agente DRA orquestra a replicação do servidor e coordena a comunicação entre os servidores replicados e o Azure. O agente de gateway envia dados replicados para o Azure.

Nota

Este erro só é aplicável para migrações de VM VMware sem agente.

Remediação:

Valide se os serviços em execução no dispositivo estão atualizados para as versões mais recentes.

Para fazer isso, inicie o gerenciador de configuração do dispositivo a partir do servidor do dispositivo e selecione Exibir serviços do dispositivo no painel Pré-requisitos de configuração. O aparelho e os seus componentes são atualizados automaticamente. Caso contrário, siga as instruções para atualizar os serviços do aparelho manualmente.

Falha ao salvar a configuração: tempo limite do gateway 504

Causas possíveis:

Esse problema pode ocorrer se o dispositivo Azure Migrate não pode alcançar o ponto de extremidade de serviço fornecido na mensagem de erro.

Remediação:

Para validar a conexão de link privado, execute uma resolução DNS dos pontos de extremidade do serviço Azure Migrate (FQDNs de recurso de link privado) do servidor local que hospeda o dispositivo Migrate e certifique-se de que eles resolvam para endereços IP privados.

Para obter os detalhes do ponto de extremidade privado para verificar a resolução de DNS:

Os detalhes do ponto de extremidade privado e as informações do FQDN do recurso de link privado estão disponíveis nas páginas de propriedades de descoberta e avaliação e migração e modernização. Selecione Baixar configurações de DNS em ambas as páginas de propriedades para exibir a lista completa.

Em seguida, consulte estas orientações para verificar a resolução de DNS.