Negar acesso à rede pública no Banco de Dados do Azure para MySQL usando o portal do Azure

APLICA-SE A: Banco de Dados do Azure para MySQL - Servidor Único

Banco de Dados do Azure para MySQL - Servidor Único

Importante

O servidor único do Banco de Dados do Azure para MySQL está no caminho de desativação. É altamente recomendável que você atualize para o Banco de Dados do Azure para o servidor flexível MySQL. Para obter mais informações sobre como migrar para o Banco de Dados do Azure para servidor flexível MySQL, consulte O que está acontecendo com o Banco de Dados do Azure para Servidor Único MySQL?

Este artigo descreve como você pode configurar um Banco de Dados do Azure para o servidor MySQL para negar todas as configurações públicas e permitir apenas conexões por meio de pontos de extremidade privados para melhorar ainda mais a segurança da rede.

Pré-requisitos

Para concluir este guia de instruções, você precisa:

- Um Banco de Dados do Azure para MySQL com nível de preços de uso geral ou memória otimizada

Definir Negar Acesso à Rede Pública

Siga estas etapas para definir o servidor MySQL Negar acesso à rede pública:

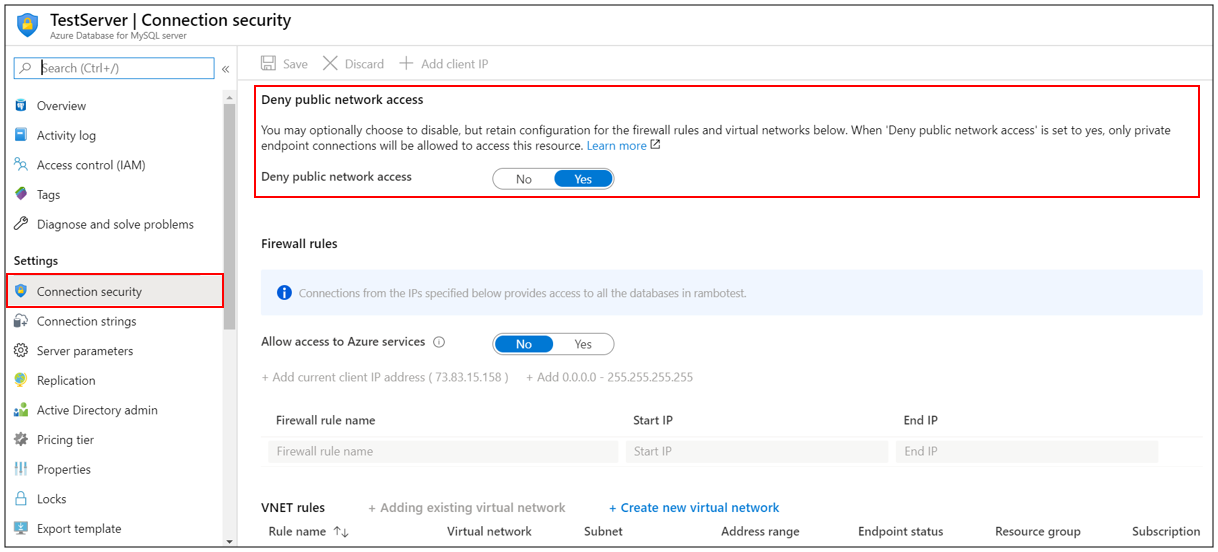

No portal do Azure, selecione seu Banco de Dados do Azure existente para o servidor MySQL.

Na página do servidor MySQL, em Configurações, clique em Segurança de conexão para abrir a página de configuração de segurança de conexão.

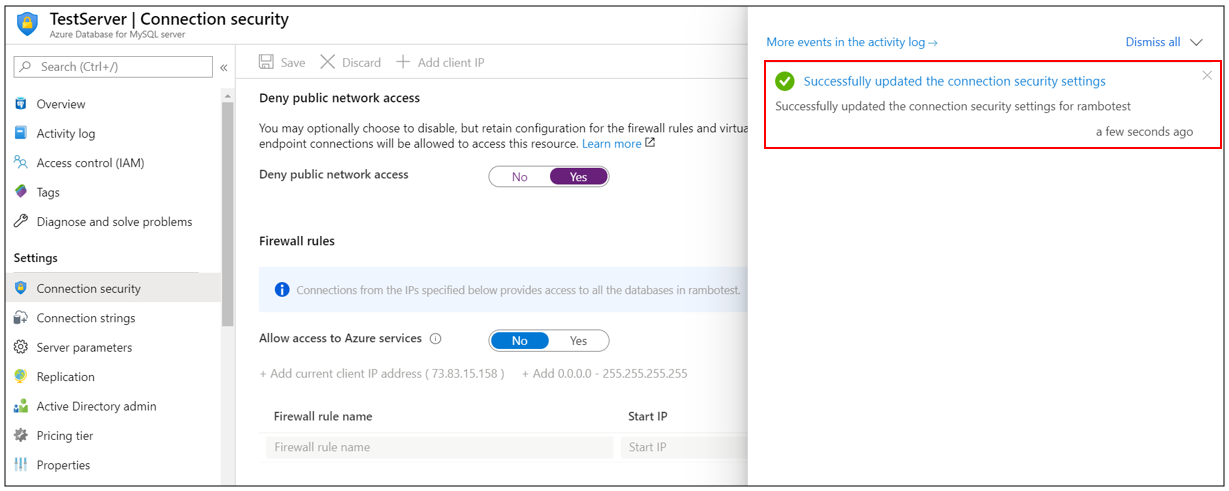

Em Negar Acesso à Rede Pública, selecione Sim para habilitar a negação de acesso público para o seu servidor MySQL.

Clique em Guardar para guardar as alterações.

Uma notificação confirmará que a configuração de segurança da conexão foi habilitada com êxito.