Alertas de segurança e incidentes

Este artigo descreve alertas de segurança e notificações no Microsoft Defender para a Cloud.

O que são alertas de segurança?

Os alertas de segurança são as notificações geradas pelos planos de proteção de cargas de trabalho do Defender para a Cloud quando as ameaças são identificadas nos seus ambientes do Azure, híbridos ou multicloud.

- Os alertas de segurança são acionados por deteções avançadas disponíveis quando ativa planos do Defender para tipos de recursos específicos.

- Cada alerta fornece detalhes dos recursos, problemas e passos de remediação afetados.

- O Defender para Cloud classifica os alertas e prioriza-os por gravidade.

- Os alertas são apresentados no portal durante 90 dias, mesmo que o recurso relacionado com o alerta tenha sido eliminado durante esse período. Isto deve-se ao facto de o alerta poder indicar uma possível falha de segurança na sua organização que tem de ser investigada.

- Os alertas podem ser exportados para o formato CSV.

- Os alertas também podem ser transmitidos diretamente para uma solução de Gestão de Informações e Eventos de Segurança (SIEM), como o Microsoft Sentinel, a Resposta Automatizada de Orquestração de Segurança (SOAR) ou a solução ITSM (Gestão de Serviços de TI).

- O Defender para Cloud tira partido da Matriz de Ataque mitre para associar alertas à sua intenção percebida, ajudando a formalizar o conhecimento do domínio de segurança.

Como são classificados os alertas?

Os alertas têm um nível de gravidade atribuído para ajudar a priorizar a forma de atender a cada alerta. A gravidade baseia-se em:

- O acionador específico

- O nível de confiança de que havia uma intenção maliciosa por trás da atividade que levou ao alerta

| Gravidade | Resposta recomendada |

|---|---|

| Alto | Existe uma alta probabilidade de o recurso estar comprometido. Deve investigar imediatamente. O Defender para Cloud tem uma elevada confiança na intenção maliciosa e nos resultados utilizados para emitir o alerta. Por exemplo, um alerta que deteta a execução de uma ferramenta maliciosa conhecida, como o Mimikatz, uma ferramenta comum utilizada para o roubo de credenciais. |

| Medium | Esta é provavelmente uma atividade suspeita que pode indicar que um recurso está comprometido. A confiança do Defender para Cloud na análise ou localização é média e a confiança da intenção maliciosa é média a alta. Normalmente, estas seriam deteções baseadas em anomalias ou machine learning, por exemplo, uma tentativa de início de sessão a partir de uma localização invulgar. |

| Baixo | Este pode ser um positivo benigno ou um ataque bloqueado. O Defender para a Cloud não está suficientemente confiante de que a intenção é maliciosa e que a atividade pode ser inocente. Por exemplo, o registo claro é uma ação que pode ocorrer quando um atacante tenta ocultar os seus registos, mas em muitos casos é uma operação de rotina realizada pelos administradores. Normalmente, o Defender para Cloud não lhe indica quando os ataques foram bloqueados, a menos que seja um caso interessante que sugerimos que procure. |

| Informativo | Normalmente, um incidente é composto por vários alertas, alguns dos quais podem aparecer por si só para serem apenas informativos, mas no contexto dos outros alertas pode ser digno de um olhar mais atento. |

O que são incidentes de segurança?

Um incidente de segurança é uma coleção de alertas relacionados.

Os incidentes fornecem-lhe uma única vista de um ataque e dos respetivos alertas relacionados, para que possa compreender rapidamente as ações que um atacante tomou e os recursos afetados.

À medida que a lufada de cobertura de ameaças aumenta, também a necessidade de detectar o menor compromisso. É um desafio para os analistas de segurança fazerem a triagem de alertas diferentes e identificarem um ataque real. Ao correlacionar alertas e sinais de baixa fidelidade em incidentes de segurança, o Defender para a Cloud ajuda os analistas a lidar com esta fadiga de alerta.

Na cloud, os ataques podem ocorrer em diferentes inquilinos, o Defender para Cloud pode combinar algoritmos de IA para analisar sequências de ataques que são reportadas em cada subscrição do Azure. Esta técnica identifica as sequências de ataques como padrões de alerta predominantes, em vez de serem apenas associados acidentalmente uns aos outros.

Durante uma investigação de um incidente, os analistas muitas vezes precisam de contexto extra para chegar a um veredicto sobre a natureza da ameaça e como mitigar. Por exemplo, mesmo quando é detetada uma anomalia de rede, sem compreender o que mais está a acontecer na rede ou no que diz respeito ao recurso visado, é difícil compreender que ações tomar a seguir. Para ajudar, um incidente de segurança pode incluir artefactos, eventos relacionados e informações. As informações adicionais disponíveis para incidentes de segurança variam consoante o tipo de ameaça detetada e a configuração do seu ambiente.

Correlacionar alertas em incidentes

O Defender para Cloud correlaciona alertas e sinais contextuais em incidentes.

- A correlação analisa diferentes sinais entre recursos e combina conhecimentos de segurança e IA para analisar alertas, detetando novos padrões de ataque à medida que ocorrem.

- Ao utilizar as informações recolhidas para cada passo de um ataque, o Defender para Cloud também pode excluir atividades que parecem ser passos de um ataque, mas na verdade não é.

Dica

Na referência de incidentes, reveja a lista de incidentes de segurança que podem ser produzidos por correlação de incidentes.

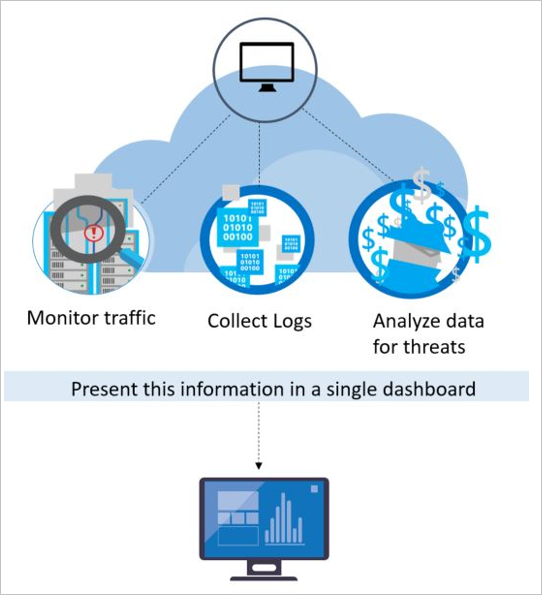

Como é que o Defender para a Cloud deteta ameaças?

Para detetar ameaças reais e reduzir falsos positivos, o Defender para Cloud monitoriza recursos, recolhe e analisa dados para ameaças, correlacionando frequentemente dados de várias origens.

Iniciativas da Microsoft

Microsoft Defender para a Cloud beneficia de ter equipas de investigação de segurança e ciência de dados em toda a Microsoft que monitorizam continuamente as alterações no panorama das ameaças. Isto inclui as seguintes iniciativas:

Especialistas de segurança da Microsoft: existe um envolvimento contínuo com equipas da Microsoft que trabalham em campos de segurança especializados, tal como a deteção de ataques da Web e forense.

Investigação de segurança da Microsoft: os nossos investigadores estão constantemente atentos a ameaças. Devido à nossa presença global na cloud e no local, temos acesso a um conjunto expansivo de telemetria. A ampla e diversificada coleção de conjuntos de dados permite-nos descobrir novos padrões de ataque e tendências nos nossos produtos empresariais e consumidores no local, bem como nos nossos serviços online. Como resultado, o Defender para Cloud pode atualizar rapidamente os respetivos algoritmos de deteção à medida que os atacantes lançam novas e cada vez mais sofisticadas explorações. Esta abordagem ajuda-o a estar a par do ritmo dinâmico dos ambientes de ameaças.

Monitorização de informações sobre ameaças: as informações sobre ameaças incluem mecanismos, indicadores, implicações e conselhos acionáveis sobre ameaças existentes ou emergentes. Esta informação é partilhada na comunidade de segurança e a Microsoft monitoriza continuamente os feeds de informações sobre ameaças de origens internas e externas.

Partilha de sinais: as informações das equipas de segurança em todo o amplo portefólio da Microsoft de serviços na cloud e no local, servidores e dispositivos de ponto final de cliente são partilhadas e analisadas.

Otimização da deteção: os algoritmos são executados em conjuntos de dados de clientes reais e os investigadores de segurança trabalham com os clientes para validar os resultados. Os verdadeiros e falsos positivos são utilizados para refinar os algoritmos do machine learning.

Estes esforços combinados culminam em deteções novas e melhoradas, das quais pode beneficiar instantaneamente. Não existem medidas para realizar.

Análise de segurança

O Defender para a Cloud utiliza análises de segurança avançadas, que vão muito além das abordagens baseadas em assinaturas. Os avanços nas tecnologias de macrodados e machine learning são aproveitados para avaliar eventos em toda a nuvem, o que permite a deteção de ameaças que seriam impossíveis de identificar através da utilização de abordagens manuais e a previsão da evolução de ataques. Estas análises de segurança incluem:

Informações sobre ameaças integradas

A Microsoft tem uma grande quantidade de informações sobre ameaças globais. A telemetria flui de várias origens, como o Azure, Microsoft 365, Microsoft CRM online, Microsoft Dynamics AX, outlook.com, MSN.com, a Unidade de Crimes Digitais da Microsoft (DCU) e o Centro de Resposta de Segurança da Microsoft (MSRC). Os investigadores também recebem informações sobre informações sobre ameaças que são partilhadas entre os principais fornecedores de serviços cloud e feeds de outros terceiros. Microsoft Defender para a Cloud podem utilizar estas informações para alertá-lo para ameaças de atores incorretos conhecidos.

Análise comportamental

A análise comportamental é uma técnica que analisa e compara os dados para uma coleção de padrões conhecidos. No entanto, estes padrões não são simples assinaturas. São determinados através de algoritmos complexos de machine learning aplicados a conjuntos de dados gigantescos. Também são determinados através de uma análise cuidada de comportamentos maliciosos pelos analistas especialistas. Microsoft Defender para a Cloud podem utilizar análises comportamentais para identificar recursos comprometidos com base na análise de registos de máquinas virtuais, registos de dispositivos de rede virtual, registos de recursos de infraestrutura e outras origens.

Deteção de anomalias

O Defender para a Cloud também utiliza a deteção de anomalias para identificar ameaças. Ao contrário da análise comportamental que depende de padrões conhecidos derivados de grandes conjuntos de dados, a deteção de anomalias é mais "personalizada" e concentra-se em linhas de base específicas das suas implementações. O machine Learning é utilizado para determinar a atividade normal das suas implementações e, em seguida, são geradas regras para definir condições de valores atípicos que podem representar um evento de segurança.

Exportar alertas

Tem várias opções para ver os alertas fora do Defender para a Cloud, incluindo:

- Transferir o relatório CSV no dashboard de alertas fornece uma exportação única para CSV.

- A exportação contínua das definições de Ambiente permite-lhe configurar fluxos de alertas de segurança e recomendações para áreas de trabalho do Log Analytics e Hubs de Eventos. Saiba mais.

- O conector do Microsoft Sentinel transmite alertas de segurança de Microsoft Defender para a Cloud para o Microsoft Sentinel. Saiba mais.

Saiba mais sobre os alertas de transmissão em fluxo para uma solução SIEM, SOAR ou Gestão de Serviços de TI e como exportar dados continuamente.

Passos seguintes

Neste artigo, ficou a conhecer os diferentes tipos de alertas disponíveis no Defender para Cloud. Para obter mais informações, consulte:

- Alertas de segurança no Registo de atividades do Azure – além de estarem disponíveis no portal do Azure ou programaticamente, os Alertas de segurança e os incidentes são auditados como eventos no Registo de Atividades do Azure

- Tabela de referência de alertas do Defender para Cloud

- Responder a alertas de segurança

- Saiba como gerir incidentes de segurança no Defender para Cloud.