Azure Security and Compliance Blueprint: PaaS Web Application for FFIEC Financial Services

Descrição Geral

Esta Azure Security and Compliance Blueprint Automation fornece orientações para a implantação de uma plataforma como ambiente de serviço (PaaS) adequado para a recolha, armazenamento e recuperação de dados financeiros regulados pelo Federal Financial Institution Examination Council (FFIEC). Esta solução automatiza a implantação e configuração de recursos Azure para uma arquitetura de referência comum, demonstrando formas de os clientes cumprirem requisitos específicos de segurança e conformidade e servirem de base para os clientes construirem e configurarem as suas próprias soluções no Azure. A solução implementa um subconjunto de requisitos dos manuais FFIEC. Para obter mais informações sobre os requisitos do FFIEC e esta solução, consulte a secção de documentação de conformidade .

Esta Azure Security and Compliance Blueprint Automation implementa uma arquitetura de referência de aplicação web PaaS com controlos de segurança pré-configurados para ajudar os clientes a alcançar o cumprimento dos requisitos do FFIEC. A solução consiste em modelos de Resource Manager Azure e scripts PowerShell que guiam a implementação e configuração de recursos.

Esta arquitetura destina-se a servir de base para que os clientes se adaptem às suas necessidades específicas e não devem ser utilizados como um ambiente de produção. A aplicação de uma aplicação neste ambiente sem modificação não é suficiente para satisfazer completamente os requisitos dos objetivos do FFIEC. Tenha em atenção o seguinte:

- Esta arquitetura fornece uma linha de base para ajudar os clientes a usar o Azure de forma compatível com o FFIEC.

- Os clientes são responsáveis pela realização de uma avaliação adequada da segurança e conformidade de qualquer solução construída com esta arquitetura, uma vez que os requisitos podem variar em função das especificidades da implementação de cada cliente.

A obtenção do cumprimento do FFIEC requer que os auditores qualificados certifiquem uma solução de cliente de produção. As auditorias são supervisionadas por examinadores das agências membros da FFIEC, incluindo o Conselho de Governadores do Sistema de Reserva Federal (FRB), a Federal Deposit Insurance Corporation (FDIC), a National Credit Union Administration (NCUA), o Office of the Comptroller of the Currency (OCC) e o Consumer Financial Protection Bureau (CFPB). Estes examinadores certificam que as auditorias são completadas por avaliadores que mantêm a independência da instituição auditada. Os clientes são responsáveis pela realização de avaliações adequadas de segurança e conformidade de qualquer solução construída com esta arquitetura, uma vez que os requisitos podem variar em função das especificidades da implementação de cada cliente.

Clique aqui para obter instruções de implementação.

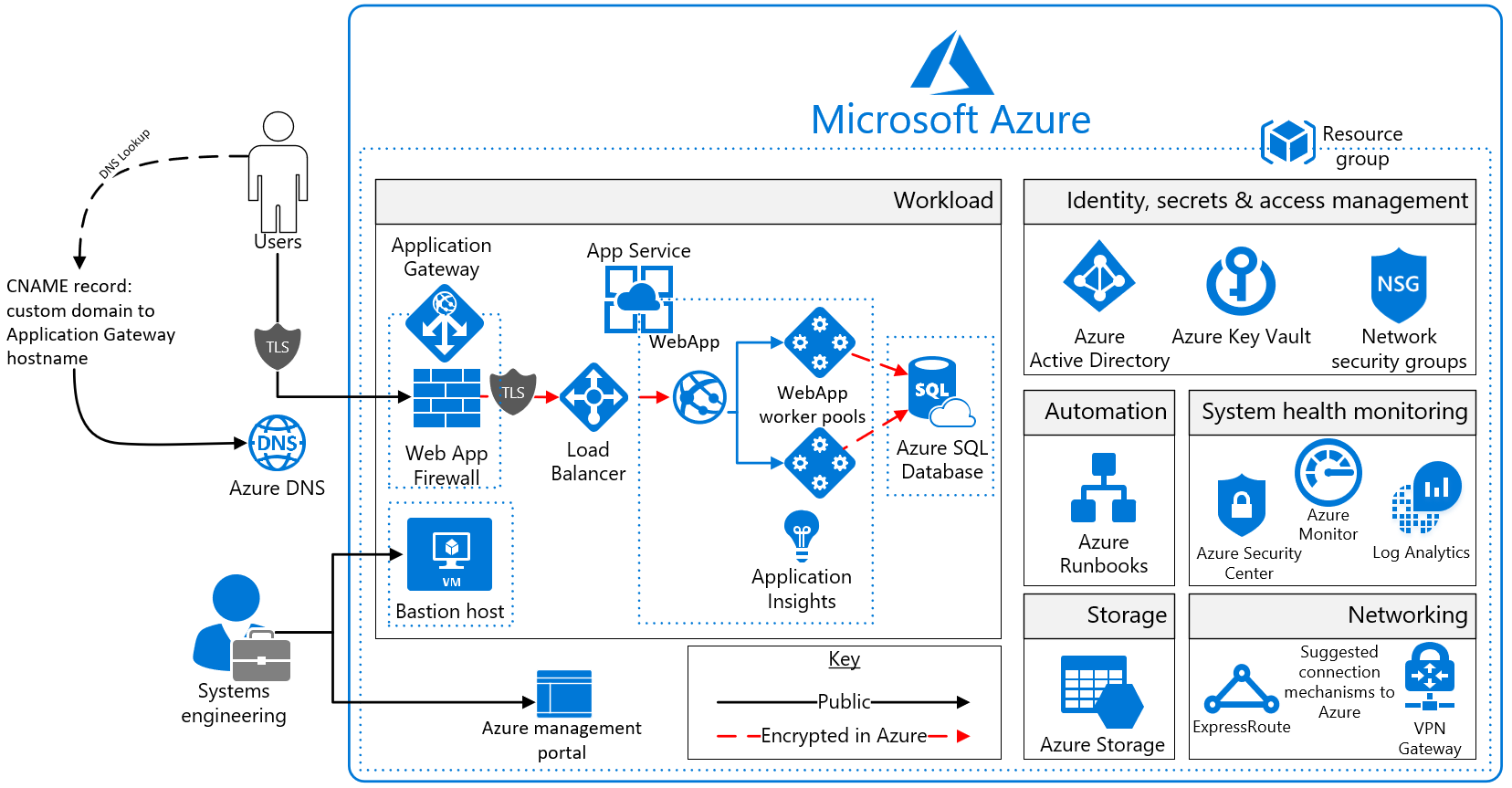

Diagrama de arquitetura e componentes

Esta Azure Security and Compliance Blueprint Automation implementa uma arquitetura de referência para uma aplicação web PaaS com um backend SQL do Azure Database. A aplicação web está hospedada num ambiente de Serviço de Aplicações do Azure isolado, que é um ambiente privado e dedicado num datacenter Azure. A carga ambiental equilibra o tráfego para a aplicação web através de máquinas virtuais geridas pela Azure. Esta arquitetura também inclui grupos de segurança de rede, um Gateway de Aplicação, Azure DNS, e Balanceador de Carga.

Para análises e relatórios melhorados, SQL do Azure bases de dados podem ser configuradas com índices de lojas de colunas. SQL do Azure bases de dados podem ser dimensionadas ou desligadas ou desligadas completamente em resposta ao uso do cliente. Todo o tráfego SQL é encriptado com SSL através da inclusão de certificados auto-assinados. Como uma boa prática, a Azure recomenda a utilização de uma autoridade de certificados de confiança para uma maior segurança.

A solução utiliza contas de Armazenamento Azure, que os clientes podem configurar para usar a Encriptação do Serviço de Armazenamento para manter a confidencialidade dos dados em repouso. O Azure armazena três cópias de dados dentro do datacenter selecionado de um cliente para resiliência. O armazenamento redundante geográfico garante que os dados serão replicados num centro de dados secundário a centenas de milhas de distância e armazenados novamente como três cópias dentro desse datacenter, impedindo que um evento adverso no centro de dados primário do cliente resulte numa perda de dados.

Para uma maior segurança, todos os recursos nesta solução são geridos como um grupo de recursos através do Azure Resource Manager. O controlo de acesso baseado em funções do Azure Ative Directory é utilizado para controlar o acesso a recursos implantados, incluindo as suas chaves em Azure Key Vault. A saúde do sistema é monitorizada através do Monitor Azure. Os clientes configuram ambos os serviços de monitorização para capturar registos e exibir a saúde do sistema num único painel de instrumentos facilmente navegável.

SQL do Azure Database é geralmente gerido através de SQL Server Management Studio, que funciona a partir de uma máquina local configurada para aceder à Base de Dados SQL do Azure através de uma ligação VPN ou ExpressRoute segura.

Além disso, o Application Insights fornece gestão e análise de desempenho de aplicações em tempo real através de registos do Azure Monitor. A Microsoft recomenda a configuração de uma ligação VPN ou ExpressRoute para gestão e importação de dados na sub-rede de arquitetura de referência.

Esta solução utiliza os seguintes serviços Azure. Os detalhes da arquitetura de implantação estão na secção de arquitetura de implantação .

- Gateway de Aplicação

- Firewall de aplicações Web

- Modo firewall: prevenção

- Conjunto de regras: OWASP

- Porta de escuta: 443

- Firewall de aplicações Web

- Application Insights

- Azure Active Directory

- Aplicação Azure Ambiente de Serviço v2

- Automatização do Azure

- DNS do Azure

- Azure Key Vault

- Balanceador de Carga do Azure

- Monitor Azure (troncos)

- Azure Resource Manager

- Centro de Segurança do Azure

- Base de Dados SQL do Azure

- Storage do Azure

- Rede Virtual do Azure

- (1) /16 Rede

- (4) /24 Redes

- Grupos de segurança de rede

- Serviço de Aplicações do Azure

Arquitetura de implantação

A secção seguinte detalha os elementos de implantação e implementação.

Azure Resource Manager: A azure Resource Manager permite que os clientes trabalhem com os recursos na solução como grupo. Os clientes podem implementar, atualizar ou eliminar todos os recursos para a solução numa única operação coordenada. Os clientes usam um modelo para implantação e esse modelo pode funcionar para diferentes ambientes, tais como testes, encenação e produção. Resource Manager fornece funcionalidades de segurança, auditoria e marcação para ajudar os clientes a gerir os seus recursos após a implantação.

Bastion host: O hospedeiro de bastião é o único ponto de entrada que permite aos utilizadores aceder aos recursos implantados neste ambiente. O hospedeiro de bastião fornece uma ligação segura aos recursos implantados, permitindo apenas o tráfego remoto a partir de endereços IP públicos numa lista segura. Para permitir o tráfego de desktop remoto (PDR), a fonte do tráfego precisa de ser definida no grupo de segurança da rede.

Esta solução cria uma máquina virtual como um hospedeiro de bastião ligado ao domínio com as seguintes configurações:

- Extensão antimalware

- Extensão do Diagnóstico do Azure

- Encriptação do disco Azure usando Azure Key Vault

- Uma política de encerramento automático para reduzir o consumo de recursos de máquinas virtuais quando não está a ser utilizada

- Windows Defender Guarda Credencial habilitado para que credenciais e outros segredos funcionem num ambiente protegido que está isolado do sistema operativo em execução

Ambiente do Serviço de Aplicações v2: O ambiente Serviço de Aplicações do Azure é uma característica Serviço de Aplicações que proporciona um ambiente totalmente isolado e dedicado para uma execução segura Serviço de Aplicações aplicações em grande escala. Esta função de isolamento é necessária para satisfazer os requisitos de conformidade do FFIEC.

Serviço de Aplicações Ambientes são isolados para executar apenas as aplicações de um único cliente e são sempre implantados numa rede virtual. Esta característica de isolamento permite que a arquitetura de referência tenha um isolamento completo do inquilino, retirando-a do ambiente multi-inquilino de Azure, proibindo os multi-inquilinos de enumerarem os recursos Ambiente do Serviço de Aplicações implantados. Os clientes têm um controlo fino sobre o tráfego da rede de aplicações de entrada e saída, e as aplicações podem estabelecer ligações seguras de alta velocidade sobre redes virtuais para recursos corporativos no local. Os clientes podem "auto-escalar" com Ambiente do Serviço de Aplicações com base em métricas de carga, orçamento disponível ou um horário definido.

A utilização de Ambiente do Serviço de Aplicações para esta arquitetura permite as seguintes configurações:

- Hospedar dentro de uma rede virtual Azure segura e regras de segurança de rede

- Certificado de balançador interno auto-assinado para comunicação HTTPS. Como uma boa prática, a Microsoft recomenda a utilização de uma autoridade de certificados de confiança para uma maior segurança.

- Modo de equilíbrio interno de carga

- Desativar TLS 1.0

- Alterar cifra TLS

- Controle as portas N/W de tráfego de entrada

- Firewall de aplicações web – restringir dados

- Permitir tráfego de base de dados de SQL do Azure

Serviço de Aplicações do Azure: Serviço de Aplicações do Azure permite que os clientes construam e acolham aplicações web na linguagem de programação da sua escolha sem gerir infraestruturas. Este serviço garante dimensionamento automático e elevada disponibilidade, suporta Windows e Linux e permite implementações automáticas a partir do GitHub, DevOps do Azure ou de qualquer repositório de Git.

Rede Virtual

A arquitetura define uma rede virtual privada com um espaço de endereço de 10.200.0.0/16.

Grupos de segurança da rede: Os grupos de segurança da rede contêm listas de controlo de acesso que permitem ou negam o tráfego dentro de uma rede virtual. Os grupos de segurança da rede podem ser utilizados para proteger o tráfego a um nível de sub-rede ou de uma máquina virtual individual. Existem os seguintes grupos de segurança da rede:

- 1 grupo de segurança de rede para Gateway de Aplicação

- 1 grupo de segurança de rede para Ambiente do Serviço de Aplicações

- 1 grupo de segurança de rede para SQL do Azure Base de Dados

- 1 grupo de segurança de rede para anfitrião de bastião

Cada um dos grupos de segurança da rede tem portas e protocolos específicos abertos para que a solução possa funcionar de forma segura e correta. Além disso, as seguintes configurações são ativadas para cada grupo de segurança de rede:

- Registos e eventos de diagnóstico são ativados e armazenados numa conta de armazenamento

- Os registos do Monitor Azure estão ligados aos registos de diagnóstico do grupo de segurança da rede

Sub-redes: Cada sub-rede está associada ao seu grupo de segurança de rede correspondente.

Azure DNS: O Sistema de Nome de Domínio, ou DNS, é responsável por traduzir (ou resolver) um nome de website ou serviço para o seu endereço IP. Azure DNS é um serviço de hospedagem para domínios DNS que fornece resolução de nome usando a infraestrutura Azure. Ao hospedar domínios em Azure, os utilizadores podem gerir registos dns usando as mesmas credenciais, APIs, ferramentas e faturação como outros serviços Azure. O Azure DNS também suporta domínios DNS privados.

Balanceador de Carga do Azure: Balanceador de Carga do Azure permite que os clientes dimensionem as suas aplicações e criem uma elevada disponibilidade para serviços. Balanceador de Carga suporta cenários de entrada, bem como cenários de saída, e fornece baixa latência, alta produção, e escala até milhões de fluxos para todas as aplicações de TCP e UDP.

Dados em trânsito

O Azure encripta todas as comunicações de e para centros de dados Azure por padrão. Todas as transações para Azure Storage através do portal do Azure ocorrem via HTTPS.

Dados inativos

A arquitetura protege os dados em repouso através da encriptação, auditoria de bases de dados e outras medidas.

Armazenamento Azure: Para satisfazer dados encriptados nos requisitos de repouso, todo o Azure Storage utiliza encriptação do serviço de armazenamento. Isto ajuda a proteger e salvaguardar dados de apoio aos compromissos de segurança organizacionais e aos requisitos de conformidade definidos pela FFIEC.

Encriptação do disco Azure: A azure Disk Encryption aproveita a funcionalidade BitLocker do Windows para fornecer encriptação de volume para discos de dados. A solução integra-se com o Azure Key Vault para ajudar a controlar e gerir as chaves de encriptação do disco.

SQL do Azure Base de Dados: A SQL do Azure de bases de dados utiliza as seguintes medidas de segurança da base de dados:

- A autenticação e autorização do Ative Directory permite a gestão de identidade dos utilizadores da base de dados e outros serviços da Microsoft numa localização central.

- A auditoria da base de dados SQL rastreia os eventos da base de dados e escreve-os para um registo de auditoria numa conta de armazenamento Azure.

- SQL do Azure Database está configurado para utilizar encriptação de dados transparentes, que executa encriptação e desencriptação em tempo real da base de dados, cópias de segurança associadas e ficheiros de registo de transações para proteger a informação em repouso. A encriptação transparente de dados garante que os dados armazenados não foram sujeitos a acesso não autorizado.

- As regras de firewall impedem todo o acesso aos servidores de bases de dados até que sejam concedidas permissões adequadas. A firewall concede acesso a bases de dados com base no endereço IP de origem de cada pedido.

- A Deteção de Ameaças SQL permite a deteção e resposta a potenciais ameaças à medida que ocorrem, fornecendo alertas de segurança para atividades suspeitas de base de dados, potenciais vulnerabilidades, ataques de injeção de SQL e padrões de acesso a bases de dados anómalas.

- Colunas encriptadas garantem que os dados sensíveis nunca aparecem como texto simples dentro do sistema de base de dados. Depois de permitir a encriptação de dados, apenas as aplicações do cliente ou servidores de aplicações com acesso às teclas podem aceder a dados de texto simples.

- Base de Dados SQL máscara de dados dinâmico limita a exposição sensível aos dados, mascarando os dados a utilizadores ou aplicações não privilegiados. A mascaragem dinâmica de dados pode automaticamente descobrir dados potencialmente sensíveis e sugerir as máscaras apropriadas a serem aplicadas. Isto ajuda a identificar e reduzir o acesso a dados de forma a não sair da base de dados através de acesso não autorizado. Os clientes são responsáveis por ajustar as definições dinâmicas de mascaramento de dados para aderir ao seu esquema de base de dados.

Gestão de identidades

As seguintes tecnologias fornecem capacidades para gerir o acesso aos dados no ambiente Azure:

- O Azure Ative Directory é o serviço de diretório e gestão de identidade baseado em multi-inquilinos da Microsoft. Todos os utilizadores para esta solução são criados no Azure Ative Directory, incluindo utilizadores que acedam à Base de Dados SQL do Azure.

- A autenticação da aplicação é realizada através do Diretório Ativo Azure. Para mais informações, consulte a integração de aplicações com o Azure Ative Directory. Além disso, a encriptação da coluna de base de dados utiliza o Azure Ative Directory para autenticar a aplicação para SQL do Azure Base de Dados. Para mais informações, consulte como proteger dados sensíveis na base de dados SQL do Azure.

- O controlo de acesso baseado em funções Azure permite que os administradores definam permissões de acesso de grãos finos para conceder apenas a quantidade de acesso que os utilizadores precisam para desempenhar os seus trabalhos. Em vez de dar a cada utilizador uma permissão sem restrições para os recursos do Azure, os administradores podem permitir apenas determinadas ações de acesso aos dados. O acesso à subscrição é limitado ao administrador de subscrição.

- Azure Ative Directory Privileged Identity Management permite aos clientes minimizar o número de utilizadores que têm acesso a determinadas informações. Os administradores podem usar Azure Ative Directory Privileged Identity Management para descobrir, restringir e monitorizar identidades privilegiadas e o seu acesso aos recursos. Esta funcionalidade também pode ser utilizada para impor o acesso administrativo a pedido e just-in-time quando necessário.

- A Azure Ative Directory Identity Protection deteta potenciais vulnerabilidades que afetam as identidades de uma organização, configura respostas automatizadas para detetar ações suspeitas relacionadas com as identidades de uma organização, e investiga incidentes suspeitos para tomar as medidas adequadas para resolvê-las.

Segurança

Gestão de segredos: A solução utiliza o Azure Key Vault para a gestão de chaves e segredos. O cofre de chave do Azure ajuda a salvaguardar as chaves criptográficas e os segredos utilizados pelas aplicações em nuvem e pelos serviços. As seguintes capacidades de Key Vault Azure ajudam os clientes a proteger e aceder a esses dados:

- As políticas avançadas de acesso são configuradas numa base de necessidade.

- Key Vault políticas de acesso são definidas com permissões mínimas necessárias para chaves e segredos.

- Todas as chaves e segredos Key Vault têm datas de validade.

- Todas as chaves em Key Vault estão protegidas por módulos de segurança de hardware especializados. O tipo chave é uma chave RSA protegida de 2048 bits HSM.

- A todos os utilizadores e identidades são concedidas permissões mínimas necessárias usando o controlo de acesso baseado em funções.

- Os registos de diagnóstico para Key Vault são ativados com um período de retenção de pelo menos 365 dias.

- As operações criptográficas permitidas para as chaves estão restritas às necessárias.

Centro de Segurança do Azure: Com Centro de Segurança do Azure, os clientes podem aplicar e gerir políticas de segurança centralmente através de cargas de trabalho, limitar a exposição a ameaças e detetar e responder a ataques. Além disso, Centro de Segurança do Azure acede às configurações existentes dos serviços Azure para fornecer recomendações de configuração e serviço para ajudar a melhorar a postura de segurança e proteger os dados.

Centro de Segurança do Azure usa uma variedade de capacidades de deteção para alertar os clientes de potenciais ataques direcionados para os seus ambientes. Estes alertas contêm informações valiosas sobre o que acionou o alerta, os recursos afetados e a origem do ataque. Centro de Segurança do Azure tem um conjunto de alertas de segurança predefinidos, que são desencadeados quando ocorre uma ameaça, ou atividade suspeita. As regras de alerta personalizados em Centro de Segurança do Azure permitem aos clientes definir novos alertas de segurança com base em dados que já são recolhidos do seu ambiente.

Centro de Segurança do Azure fornece alertas de segurança prioritários e incidentes, tornando mais simples para os clientes descobrir e abordar potenciais problemas de segurança. Um relatório de inteligência de ameaça é gerado para cada ameaça detetada para ajudar as equipas de resposta a incidentes na investigação e reparação de ameaças.

Gateway de Aplicação do Azure: A arquitetura reduz o risco de vulnerabilidades de segurança usando um Gateway de Aplicação do Azure com uma firewall de aplicação web configurada, e o conjunto de regras OWASP ativado. As capacidades adicionais incluem:

- SSL de ponta a ponta

- Ativar o descarregamento do SSL

- Desativar TLS v1.0 e v1.1

- Firewall de aplicação web (modo de prevenção)

- Modo de prevenção com regras OWASP 3.0

- Ativar a registo de diagnósticos

- Sondas de saúde personalizadas

- Centro de Segurança do Azure e Azure Advisor fornecem proteção adicional e notificações. Centro de Segurança do Azure também fornece um sistema de reputação.

Registo e auditoria

Serviços Azure extensivamente log system e atividade do utilizador, bem como saúde do sistema:

- Registos de atividade:Os registos de atividade fornecem informações sobre as operações realizadas em recursos numa subscrição. Os registos de atividade podem ajudar a determinar o iniciador de uma operação, o tempo de ocorrência e o estado.

- Registos de diagnóstico: Os registos de diagnóstico incluem todos os registos emitidos por cada recurso. Estes registos incluem registos do sistema de eventos Windows, registos de armazenamento Azure, registos de auditoria Key Vault e Gateway de Aplicação acesso e registos de firewall. Todos os registos de diagnóstico escrevem para uma conta de armazenamento Azure centralizada e encriptada para arquivo. A retenção é configurável pelo utilizador, até 730 dias, para satisfazer os requisitos de retenção específicos da organização.

Registos do Monitor Azure: Estes registos estão consolidados nos registos do Monitor Azure para processamento, armazenamento e reporte de dashboard. Uma vez recolhidos, os dados são organizados em tabelas separadas para cada tipo de dados dentro dos espaços de trabalho do Log Analytics, o que permite que todos os dados sejam analisados em conjunto, independentemente da sua origem original. Além disso, Centro de Segurança do Azure integra-se com registos do Azure Monitor permitindo que os clientes utilizem consultas kusto para aceder aos seus dados de eventos de segurança e combiná-lo com dados de outros serviços.

As seguintes soluções de monitorização do Azure estão incluídas como parte desta arquitetura:

- Avaliação do Diretório Ativo: A solução Ative Directory Health Check avalia o risco e a saúde dos ambientes dos servidores num intervalo regular e fornece uma lista prioritária de recomendações específicas para a infraestrutura do servidor implantado.

- Avaliação SQL: A solução SQL Health Check avalia o risco e a saúde dos ambientes dos servidores num intervalo regular e fornece aos clientes uma lista prioritária de recomendações específicas para a infraestrutura de servidores implantados.

- Agente Saúde: A solução de Saúde do Agente informa quantos agentes estão destacados e a sua distribuição geográfica, bem como quantos agentes não respondem e o número de agentes que estão a enviar dados operacionais.

- Activity Log Analytics: A solução Activity Log Analytics ajuda na análise dos registos de atividade do Azure em todas as subscrições do Azure para um cliente.

Automatização do Azure: Automatização do Azure lojas, corre e gere livros. Nesta solução, os livros de execução ajudam a recolher registos da SQL do Azure Database. A solução Automation Controlo de Alterações permite aos clientes identificar facilmente as mudanças no ambiente.

Azure Monitor: O Azure Monitor ajuda os utilizadores a rastrear o desempenho, manter a segurança e identificar tendências, permitindo que as organizações auditem, criem alertas e arquivam dados, incluindo rastrear chamadas de API nos seus recursos Azure.

Application Insights: Application Insights é um serviço extensível de Gestão de Desempenho de Aplicações para desenvolvedores web em várias plataformas. O Application Insights deteta anomalias de desempenho e os clientes podem usá-lo para monitorizar a aplicação web ao vivo. Inclui ferramentas de análise poderosas para ajudar os clientes a diagnosticar problemas e a entender o que os utilizadores realmente fazem com a sua aplicação. É projetado para ajudar os clientes a melhorar continuamente o desempenho e a usabilidade.

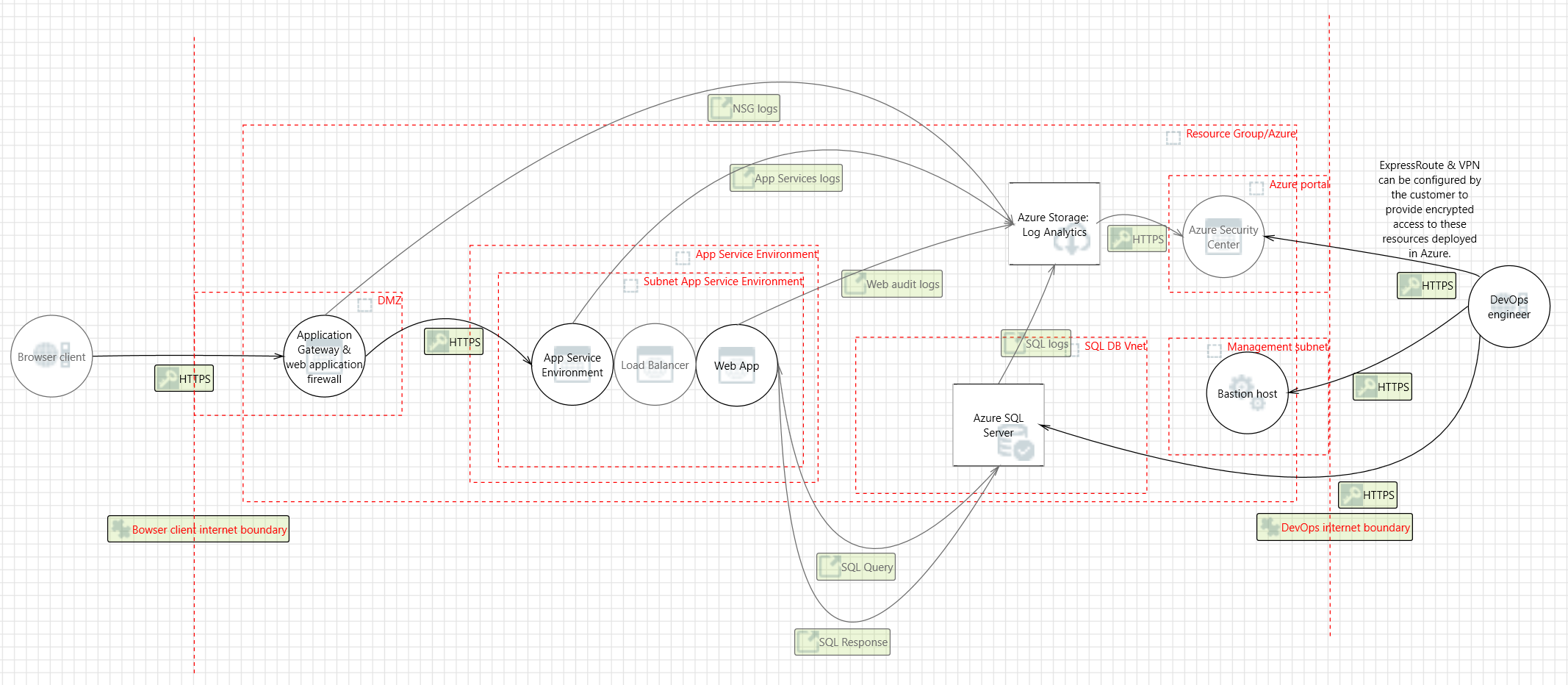

Modelo de ameaça

O diagrama de fluxo de dados para esta arquitetura de referência está disponível para download ou pode ser encontrado abaixo. Este modelo pode ajudar os clientes a compreender os pontos de risco potencial na infraestrutura do sistema ao fazer modificações.

Documentação de conformidade

O Azure Security and Compliance Blueprint – FFIEC Customer Responsibility Matrix lista todos os objetivos de segurança exigidos pela FFIEC. Esta matriz detalha se a implementação de cada objetivo é da responsabilidade da Microsoft, do cliente ou partilhada entre os dois.

O Azure Security and Compliance Blueprint – FFIEC PaaS Web Application Implementation Matrix fornece informações sobre as quais os requisitos do FFIEC são abordados pela arquitetura da aplicação web PaaS, incluindo descrições detalhadas de como a implementação satisfaz os requisitos de cada objetivo coberto.

Implementar esta solução

Esta Automatização de Projeto de Segurança e Conformidade da Azure é composta por ficheiros de configuração JSON e scripts PowerShell que são tratados pelo serviço API da Azure Resource Manager para implantar recursos dentro do Azure. Estão disponíveis instruções detalhadas de implantação aqui.

Início Rápido

Clone ou descarregue este repositório GitHub para a sua estação de trabalho local.

Reveja 0-Setup-AdministrativeAccountAndPermission.md e executar os comandos fornecidos.

Implementar uma solução de teste com dados de amostras contoso ou pilotar um ambiente de produção inicial.

- 1A-ContosoWebStoreDemoAzureResources.ps1

- Este script implementa recursos Azure para uma demonstração de uma webstore usando dados de amostra de Contoso.

- 1-DeployAndConfigureAzureResources.ps1

- Este script implementa os recursos Azure necessários para apoiar um ambiente de produção para uma aplicação web de propriedade do cliente. Este ambiente deve ser ainda personalizado pelo cliente com base em requisitos organizacionais.

- 1A-ContosoWebStoreDemoAzureResources.ps1

Orientações e recomendações

VPN e ExpressRoute

Um túnel VPN seguro ou ExpressRoute precisa de ser configurado para estabelecer uma ligação segura aos recursos implantados como parte desta arquitetura de referência da aplicação web PaaS. Ao configurar adequadamente uma VPN ou ExpressRoute, os clientes podem adicionar uma camada de proteção para dados em trânsito.

Ao implementar um túnel VPN seguro com a Azure, pode ser criada uma ligação privada virtual entre uma rede no local e um Rede Virtual Azure. Esta ligação ocorre através da Internet e permite que os clientes "túnem" de forma segura dentro de uma ligação encriptada entre a rede do cliente e a Azure. A VPN local-a-local é uma tecnologia segura e madura que tem sido implementada por empresas de todos os tamanhos há décadas. O modo túnel IPsec é usado nesta opção como um mecanismo de encriptação.

Como o tráfego dentro do túnel VPN atravessa a Internet com uma VPN site-to-site, a Microsoft oferece outra opção de ligação ainda mais segura. Azure ExpressRoute é uma ligação WAN dedicada entre a Azure e um local no local ou um fornecedor de hospedagem exchange. Como as ligações ExpressRoute não passam pela Internet, estas ligações oferecem mais fiabilidade, velocidades mais rápidas, latências mais baixas e maior segurança do que as ligações típicas através da Internet. Além disso, uma vez que se trata de uma ligação direta do fornecedor de telecomunicações do cliente, os dados não viajam pela Internet e, por conseguinte, não estão expostos a ela.

Estão disponíveis as melhores práticas para a implementação de uma rede híbrida segura que alarga uma rede no local ao Azure.

Disclaimer

- This document is for informational purposes only. A MICROSOFT NÃO TEM GARANTIAS, EXPRESS, IMPLÍCITAS OU ESTATUTÁRIAS, QUANTO À INFORMAÇÃO NESTE DOCUMENTO. Este documento é fornecido "as-is". As informações e opiniões expressas neste documento, incluindo URL e outras referências do site da Internet, podem ser alteradas sem aviso prévio. Os clientes que lêem este documento correm o risco de o utilizar.

- Este documento não fornece aos clientes quaisquer direitos legais sobre qualquer propriedade intelectual em qualquer produto ou soluções da Microsoft.

- Os clientes podem copiar e utilizar este documento para fins de referência interna.

- Algumas recomendações neste documento podem resultar em aumento do uso de dados, rede ou computação em Azure, e podem aumentar a licença Azure de um cliente ou custos de subscrição.

- Esta arquitetura destina-se a servir de base para que os clientes se adaptem às suas necessidades específicas e não devem ser utilizados como um ambiente de produção.

- Este documento é desenvolvido como uma referência e não deve ser usado para definir todos os meios através dos quais um cliente pode cumprir requisitos e regulamentos específicos de conformidade. Os clientes devem procurar apoio jurídico da sua organização sobre implementações aprovadas de clientes.