segurança Confiança Zero

Confiança Zero é um novo modelo de segurança que assume uma falha de segurança e verifica cada pedido como se fosse proveniente de uma rede não controlada. Neste artigo, irá aprender sobre os princípios de orientação do Confiança Zero e encontrar recursos para o ajudar a implementar Confiança Zero.

Princípios de orientação do Confiança Zero

Atualmente, as organizações precisam de um novo modelo de segurança que se adapte eficazmente à complexidade do ambiente moderno, abrace a força de trabalho móvel e proteja pessoas, dispositivos, aplicações e dados onde quer que estejam localizados.

Para abordar este novo mundo da computação, a Microsoft recomenda vivamente o modelo de segurança Confiança Zero, que se baseia nestes princípios de orientação:

- Verificar explicitamente – autentique e autorize sempre com base em todos os pontos de dados disponíveis.

- Utilizar o acesso com menos privilégios – limite o acesso do utilizador com Just-In-Time e Just-Enough-Access (JIT/JEA), políticas adaptáveis baseadas em risco e proteção de dados.

- Assumir a falha – minimize o raio de explosão e o acesso ao segmento. Verifique a encriptação ponto a ponto e utilize a análise para obter visibilidade, deteção de ameaças de unidades e melhorar as defesas.

Para obter mais informações sobre Confiança Zero, consulte Centro de Orientação Confiança Zero da Microsoft.

arquitetura de Confiança Zero

Uma abordagem Confiança Zero estende-se por todo o património digital e serve como uma filosofia de segurança integrada e estratégia ponto a ponto.

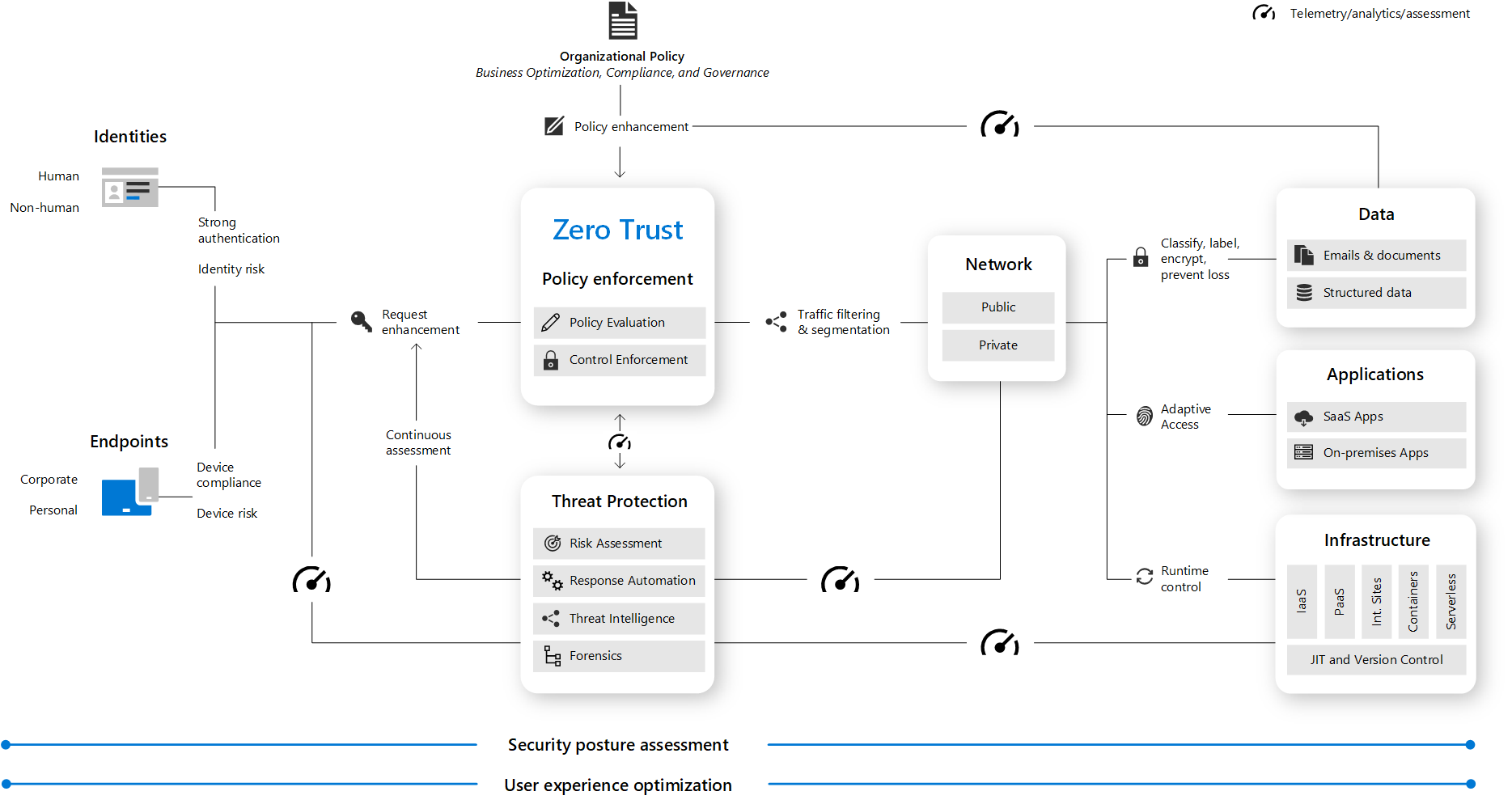

Esta ilustração fornece uma representação dos elementos principais que contribuem para Confiança Zero.

Na ilustração:

- A imposição de políticas de segurança está no centro de uma arquitetura Confiança Zero. Isto inclui a autenticação Multi Factor com acesso condicional que tem em conta o risco da conta de utilizador, o estado do dispositivo e outros critérios e políticas que definiu.

- As identidades, os dispositivos (também denominados pontos finais), os dados, as aplicações, a rede e outros componentes da infraestrutura estão configurados com a segurança adequada. As políticas configuradas para cada um destes componentes são coordenadas com a sua estratégia de Confiança Zero geral. Por exemplo, as políticas de dispositivos determinam os critérios para dispositivos em bom estado de funcionamento e as políticas de acesso condicional requerem dispositivos em bom estado de funcionamento para acesso a aplicações e dados específicos.

- A proteção contra ameaças e inteligência monitoriza o ambiente, apresenta os riscos atuais e toma medidas automatizadas para remediar ataques.

Para obter mais informações sobre a implementação de componentes tecnológicos da arquitetura Confiança Zero, veja Soluções de implementação de Confiança Zero da Microsoft.

Como alternativa à orientação de implementação que fornece passos de configuração para cada um dos componentes de tecnologia protegidos por princípios de Confiança Zero, a orientação do Plano de Modernização Rápida (RaMP) baseia-se em iniciativas e fornece-lhe um conjunto de caminhos de implementação para implementar mais rapidamente camadas chave de proteção.

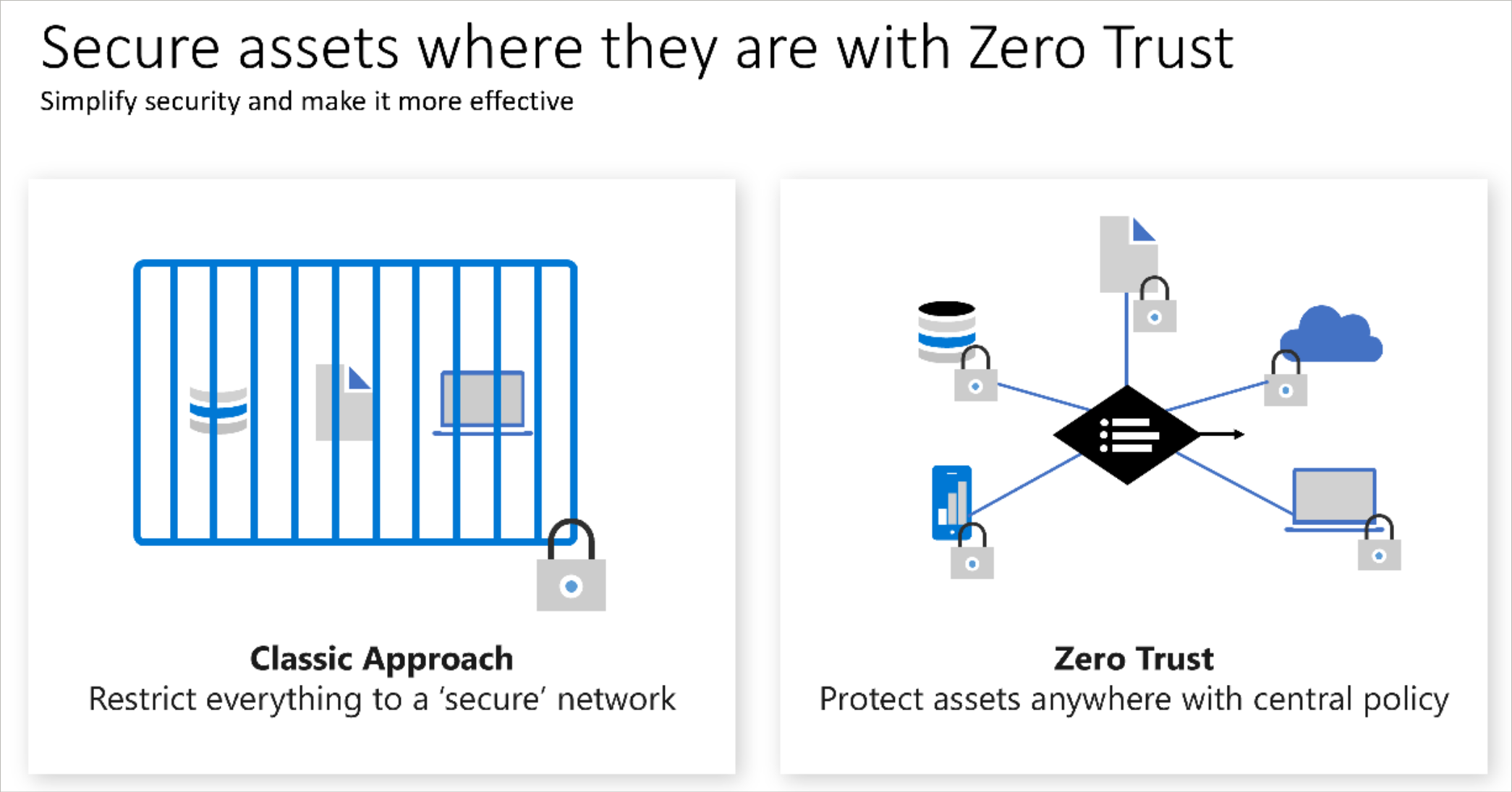

Do perímetro de segurança para o Confiança Zero

A abordagem tradicional do controlo de acesso às TI baseou-se na restrição do acesso a uma rede empresarial e, em seguida, no complemento da mesma com mais controlos conforme adequado. Este modelo restringe todos os recursos a uma ligação de rede pertencente à empresa e tornou-se demasiado restritivo para satisfazer as necessidades de uma empresa dinâmica.

As organizações têm de adotar uma abordagem Confiança Zero ao controlo de acesso à medida que adotam o trabalho remoto e utilizam a tecnologia da cloud para transformar digitalmente o seu modelo de negócio, modelo de envolvimento com o cliente, envolvimento dos colaboradores e modelo de capacitação.

Os princípios de confiança zero ajudam a estabelecer e melhorar continuamente as garantias de segurança, mantendo a flexibilidade para acompanhar este novo mundo. A maioria dos percursos de confiança zero começa com o controlo de acesso e foca-se na identidade como um controlo preferencial e primário enquanto continuam a adotar a tecnologia de segurança de rede como um elemento chave. A tecnologia de rede e a tática de perímetro de segurança ainda estão presentes num modelo de controlo de acesso moderno, mas não são a abordagem dominante e preferida numa estratégia de controlo de acesso completa.

Para obter mais informações sobre a transformação Confiança Zero do controlo de acesso, veja o controlo de acesso do Cloud Adoption Framework.

Acesso condicional com Confiança Zero

A abordagem da Microsoft ao Confiança Zero inclui o Acesso Condicional como motor de política principal. O Acesso Condicional é utilizado como motor de política para uma arquitetura de Confiança Zero que abrange a definição de política e a imposição de políticas. Com base em vários sinais ou condições, o Acesso Condicional pode bloquear ou conceder acesso limitado aos recursos.

Para saber mais sobre como criar um modelo de acesso com base no Acesso Condicional que está alinhado com os princípios de orientação do Confiança Zero, veja Acesso Condicional para Confiança Zero.

Desenvolver aplicações com princípios de Confiança Zero

Confiança Zero é uma arquitetura de segurança que não depende da confiança implícita concedida às interações por trás de um perímetro de rede seguro. Em vez disso, utiliza os princípios de verificação explícita, acesso com menos privilégios e pressupõe uma falha de segurança para manter os utilizadores e os dados seguros, ao mesmo tempo que permite cenários comuns, como o acesso a aplicações fora do perímetro de rede.

Enquanto programador, é essencial que utilize Confiança Zero princípios para manter os utilizadores seguros e os dados seguros. Os programadores de aplicações podem melhorar a segurança das aplicações, minimizar o impacto das falhas de segurança e garantir que as aplicações cumprem os requisitos de segurança dos clientes ao adotarem Confiança Zero princípios.

Para obter mais informações sobre a chave de melhores práticas para manter as suas aplicações seguras, consulte:

- Criar aplicações da Microsoft com uma abordagem Confiança Zero à identidade

- Criar aplicações preparadas para Confiança Zero com funcionalidades e ferramentas plataforma de identidades da Microsoft

Confiança Zero e Microsoft 365

O Microsoft 365 foi criado com muitas funcionalidades de proteção de informações e segurança para o ajudar a criar Confiança Zero no seu ambiente. Muitas das capacidades podem ser expandidas para proteger o acesso a outras aplicações SaaS que a sua organização utiliza e os dados nestas aplicações. Consulte implementar Confiança Zero para o Microsoft 365 para saber mais.

Para saber mais sobre recomendações e conceitos fundamentais para implementar políticas e configurações seguras de e-mail, documentos e aplicações para Confiança Zero acesso ao Microsoft 365, consulte configurações de identidade e acesso de dispositivos Confiança Zero.

Passos seguintes

- Para saber como melhorar as suas soluções de segurança através da integração com produtos Microsoft, consulte Integrar nas soluções de Confiança Zero da Microsoft