Caça a ameaças no Microsoft Sentinel

Como analistas e investigadores de segurança, você quer ser proativo na busca de ameaças à segurança, mas seus vários sistemas e dispositivos de segurança geram montanhas de dados que podem ser difíceis de analisar e filtrar em eventos significativos. O Microsoft Sentinel tem poderosas ferramentas de pesquisa, pesquisa e consulta para procurar ameaças à segurança nas fontes de dados da sua organização. Para ajudar os analistas de segurança a procurar proativamente novas anomalias que não são detetadas pelas suas aplicações de segurança ou mesmo pelas suas regras de análise agendadas, as consultas de caça incorporadas do Microsoft Sentinel orientam-no a fazer as perguntas certas para encontrar problemas nos dados que já tem na sua rede.

Por exemplo, uma consulta interna fornece dados sobre os processos mais incomuns em execução em sua infraestrutura. Você não gostaria de um alerta cada vez que eles são executados. Podem ser totalmente inocentes. Mas você pode querer dar uma olhada na consulta de vez em quando para ver se há algo incomum.

Nota

Para obter informações sobre a disponibilidade de recursos em nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em Disponibilidade de recursos de nuvem para clientes do governo dos EUA.

Importante

O Microsoft Sentinel está disponível como parte da visualização pública da plataforma unificada de operações de segurança no portal Microsoft Defender. Para obter mais informações, consulte Microsoft Sentinel no portal do Microsoft Defender.

Utilizar consultas incorporadas

O painel de busca fornece exemplos de consulta prontos projetados para você começar e familiarizá-lo com as tabelas e a linguagem de consulta. As consultas são executadas em dados armazenados em tabelas de log, como para criação de processos, eventos DNS ou outros tipos de eventos.

As consultas de caça integradas são desenvolvidas por pesquisadores de segurança da Microsoft em uma base contínua, adicionando novas consultas e ajustando as consultas existentes para fornecer um ponto de entrada para procurar novas deteções e descobrir por onde começar a procurar o início de novos ataques.

Use consultas antes, durante e depois de um compromisso para executar as seguintes ações:

Antes de ocorrer um incidente: aguardar as deteções não é suficiente. Tome medidas proativas executando quaisquer consultas de caça a ameaças relacionadas aos dados que você está ingerindo em seu espaço de trabalho pelo menos uma vez por semana.

Os resultados de sua busca proativa fornecem informações iniciais sobre eventos que podem confirmar que um compromisso está em processo ou, pelo menos, mostrar áreas mais fracas em seu ambiente que estão em risco e precisam de atenção.

Durante um compromisso: use a transmissão ao vivo para executar uma consulta específica constantemente, apresentando os resultados à medida que eles chegam. Use a transmissão ao vivo quando precisar monitorar ativamente os eventos do usuário, como se precisar verificar se um compromisso específico ainda está ocorrendo, para ajudar a determinar a próxima ação de um agente de ameaça e no final de uma investigação para confirmar se o compromisso realmente terminou.

Após um compromisso: após a ocorrência de um compromisso ou incidente, certifique-se de melhorar sua cobertura e perceção para evitar incidentes semelhantes no futuro.

Modifique suas consultas existentes ou crie novas consultas para ajudar na deteção precoce, com base nas informações obtidas a partir de seu comprometimento ou incidente.

Se você descobriu ou criou uma consulta de caça que fornece informações de alto valor sobre possíveis ataques, crie regras de deteção personalizadas com base nessa consulta e apresente essas informações como alertas para seus socorristas de incidentes de segurança.

Exiba os resultados da consulta e selecione Nova regra>de alerta Criar alerta do Microsoft Sentinel. Use o assistente de regras do Google Analytics para criar uma nova regra com base na sua consulta. Para obter mais informações, consulte Criar regras de análise personalizadas para detetar ameaças.

Você também pode criar consultas de caça e transmissão ao vivo sobre dados armazenados no Azure Data Explorer. Para obter mais informações, consulte detalhes da construção de consultas entre recursos na documentação do Azure Monitor.

Use recursos da comunidade, como o repositório GitHub do Microsoft Sentinel, para encontrar mais consultas e fontes de dados.

Usar o painel de caça

O painel de caça permite que você execute todas as suas consultas, ou um subconjunto selecionado, em uma única seleção. No portal Microsoft Sentinel, selecione Hunting.

A tabela mostrada lista todas as consultas escritas pela equipe de analistas de segurança da Microsoft e qualquer consulta extra criada ou modificada. Cada consulta fornece uma descrição do que procura e em que tipo de dados é executada. Essas consultas são agrupadas por suas táticas MITRE ATT&CK. Os ícones à direita categorizam o tipo de ameaça, como acesso inicial, persistência e exfiltração. As técnicas MITRE ATT&CK são mostradas na coluna Técnicas e descrevem o comportamento específico identificado pela consulta de caça.

Use o painel de caça para identificar por onde começar a caçar, observando a contagem de resultados, picos ou a alteração na contagem de resultados durante um período de 24 horas. Classifique e filtre por favoritos, fonte de dados, tática ou técnica MITRE ATT&CK, resultados, delta de resultados ou porcentagem delta de resultados. Exiba consultas que ainda precisam de fontes de dados conectadas e obtenha recomendações sobre como habilitar essas consultas.

A tabela a seguir descreve ações detalhadas disponíveis no painel de caça:

| Ação | Descrição |

|---|---|

| Veja como as consultas se aplicam ao seu ambiente | Selecione o botão Executar todas as consultas ou selecione um subconjunto de consultas usando as caixas de seleção à esquerda de cada linha e selecione o botão Executar consultas selecionadas . A execução de suas consultas pode levar de alguns segundos a muitos minutos, dependendo de quantas consultas são selecionadas, do intervalo de tempo e da quantidade de dados que estão sendo consultados. |

| Exibir as consultas que retornaram resultados | Depois que as consultas forem concluídas, exiba as consultas que retornaram resultados usando o filtro Resultados : - Ordenar para ver quais consultas tiveram mais ou menos resultados. - Veja as consultas que não estão de todo ativas no seu ambiente, selecionando N/D no filtro Resultados . - Passe o cursor sobre o ícone de informações (i) ao lado do N/D para ver quais fontes de dados são necessárias para tornar essa consulta ativa. |

| Identificar picos nos seus dados | Identifique picos nos dados classificando ou filtrando em Delta de resultados ou Porcentagem de delta de resultados. Compara os resultados das últimas 24 horas com os resultados das últimas 24-48 horas, destacando quaisquer grandes diferenças ou diferenças relativas no volume. |

| Ver consultas mapeadas para a tática MITRE ATT&CK | A barra tática MITRE ATT&CK, no topo da tabela, lista quantas consultas são mapeadas para cada tática MITRE ATT&CK. A barra tática é atualizada dinamicamente com base no conjunto atual de filtros aplicados. Permite que você veja quais táticas MITRE ATT&CK aparecem quando você filtra por uma determinada contagem de resultados, um delta de resultado alto, resultados N/D ou qualquer outro conjunto de filtros. |

| Ver consultas mapeadas para técnicas MITRE ATT&CK | As consultas também podem ser mapeadas para as técnicas MITRE ATT&CK. Você pode filtrar ou classificar por técnicas MITRE ATT&CK usando o filtro Técnica . Ao abrir uma consulta, você pode selecionar a técnica para ver a descrição MITRE ATT&CK da técnica. |

| Guardar uma consulta nos seus favoritos | As consultas guardadas nos seus favoritos são executadas automaticamente sempre que a página de Caça é acedida. Você pode criar sua própria consulta de caça ou clonar e personalizar um modelo de consulta de caça existente. |

| Executar consultas | Selecione Executar consulta na página de detalhes da consulta de busca para executar a consulta diretamente da página de busca. O número de correspondências é exibido dentro da tabela, na coluna Resultados . Reveja a lista de consultas de caça e as suas correspondências. |

| Rever uma consulta subjacente | Execute uma revisão rápida da consulta subjacente no painel de detalhes da consulta. Você pode ver os resultados clicando no link Exibir resultados da consulta (abaixo da janela da consulta) ou no botão Exibir resultados (na parte inferior do painel). A consulta abre a página Logs (Log Analytics) e, abaixo da consulta, você pode revisar as correspondências da consulta. |

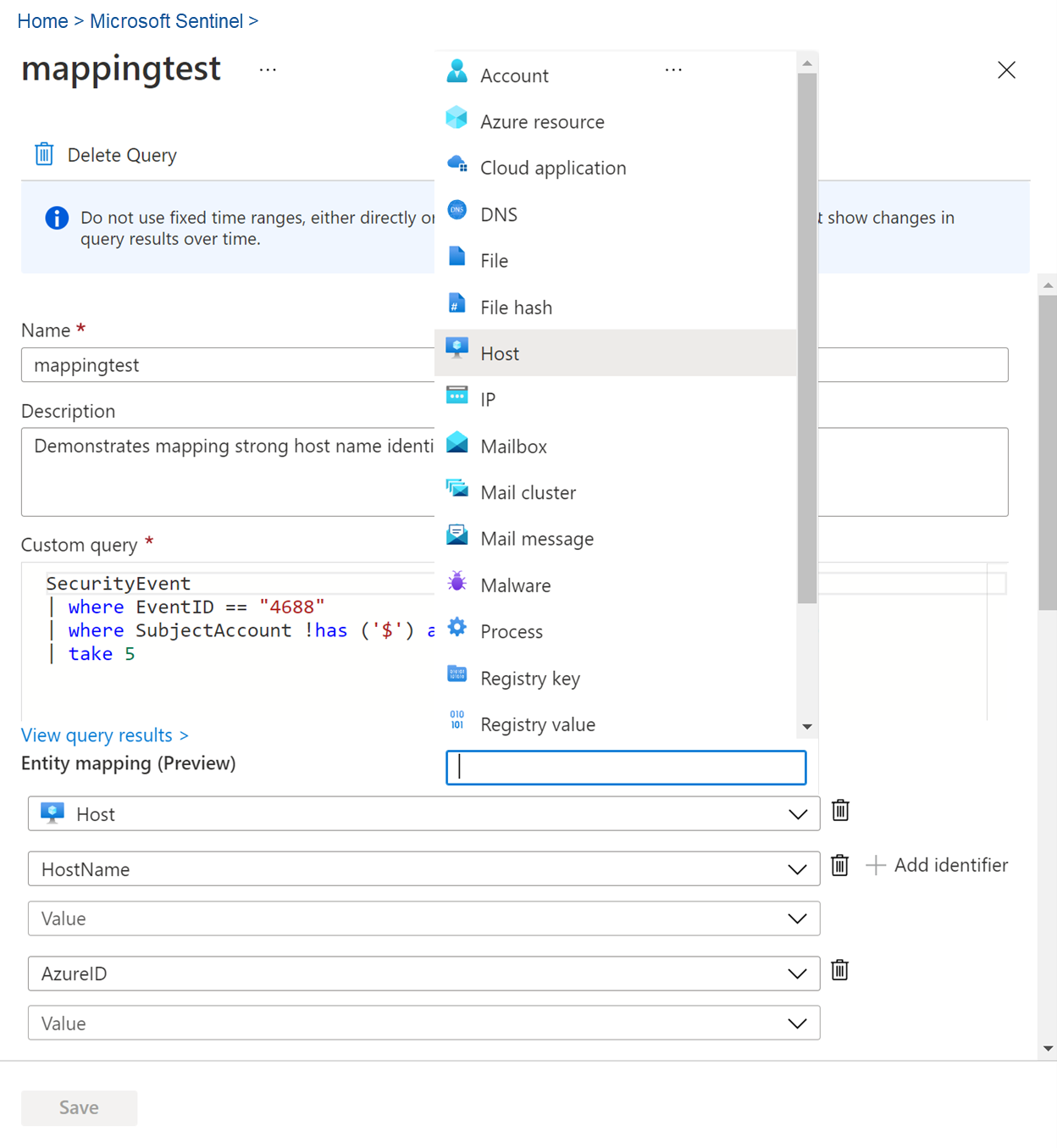

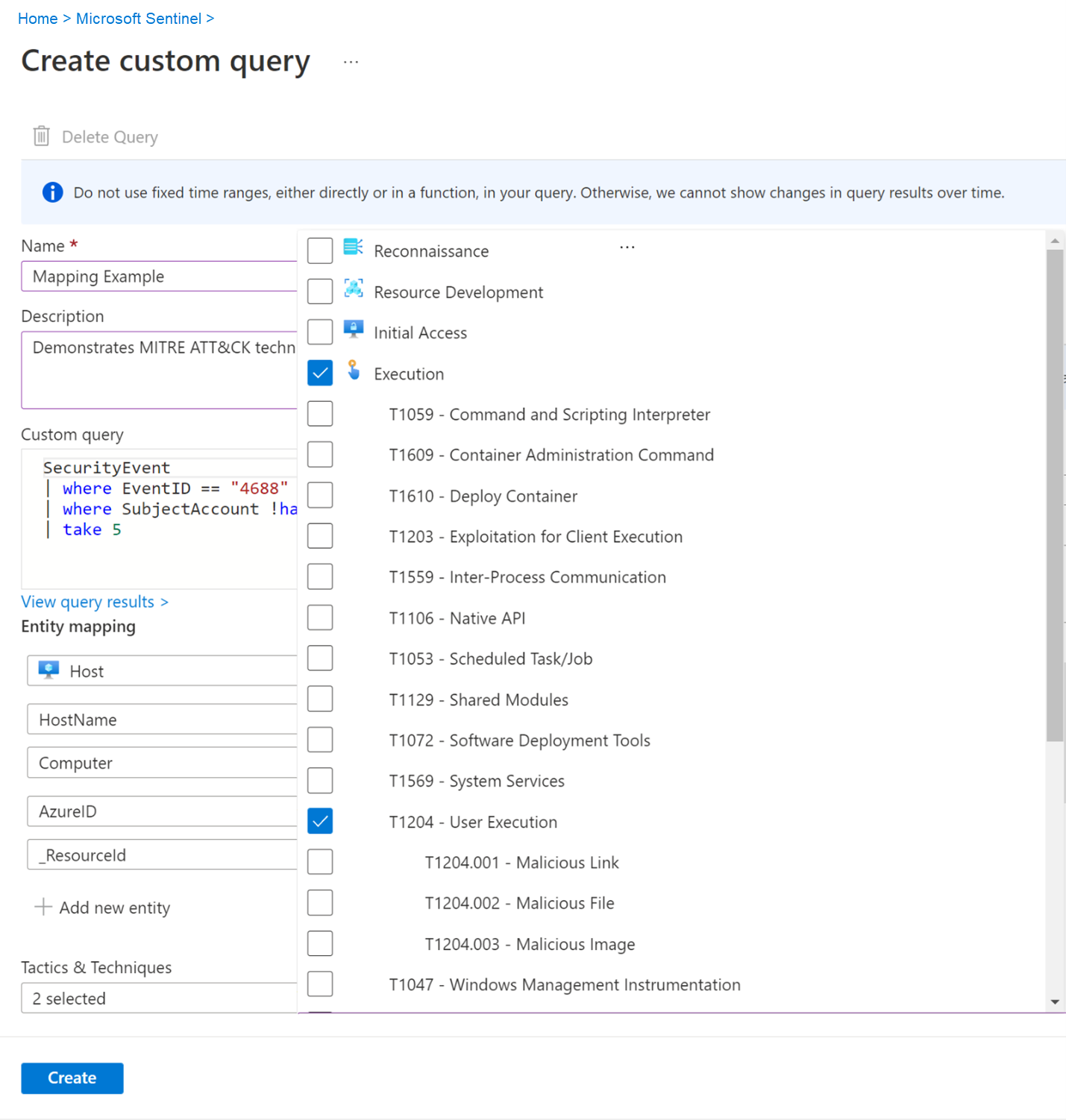

Criar uma consulta de caça personalizada

Crie ou modifique uma consulta e salve-a como sua própria consulta ou compartilhe-a com usuários que estão no mesmo locatário.

Para criar uma nova consulta:

Selecione Nova consulta.

Preencha todos os campos em branco e selecione Criar.

Para clonar e modificar uma consulta existente:

Na tabela, selecione a consulta de caça que deseja modificar.

Selecione as reticências (...) na linha da consulta que deseja modificar e selecione Clonar consulta.

Modifique a consulta e selecione Criar.

Para modificar uma consulta personalizada existente:

Na tabela, selecione a consulta de caça que deseja modificar. Apenas as consultas de uma fonte de conteúdo personalizada podem ser editadas. Outras fontes de conteúdo têm de ser editadas nessa fonte.

Selecione as reticências (...) na linha da consulta que deseja modificar e selecione Editar consulta.

Modifique o campo Consulta personalizada com a consulta atualizada. Você também pode modificar o mapeamento de entidade e as técnicas, conforme explicado na seção "Para criar uma nova consulta" desta documentação.

Consulta de exemplo

Uma consulta típica começa com um nome de tabela ou analisador seguido por uma série de operadores separados por um caractere de pipe ("|").

No exemplo acima, comece com o nome da tabela SecurityEvent e adicione elementos canalizados conforme necessário.

Defina um filtro de tempo para revisar apenas os registros dos sete dias anteriores.

Adicione um filtro na consulta para mostrar apenas a ID de evento 4688.

Adicione um filtro na consulta na linha de comando para conter apenas instâncias de cscript.exe.

Projete apenas as colunas que você está interessado em explorar e limite os resultados a 1000 e selecione Executar consulta.

Selecione o triângulo verde e execute a consulta. Você pode testar a consulta e executá-la para procurar um comportamento anômalo.

Recomendamos que sua consulta use um analisador ASIM (Advanced Security Information Model) e não uma tabela interna. Isso garante que a consulta dará suporte a qualquer fonte de dados relevante atual ou futura, em vez de uma única fonte de dados.

Criar marcadores

Durante o processo de busca e investigação, você pode se deparar com resultados de consulta que parecem incomuns ou suspeitos. Marque esses itens como favoritos para fazer referência a eles no futuro, como ao criar ou enriquecer um incidente para investigação. Eventos como potenciais causas profundas, indicadores de comprometimento ou outros eventos notáveis devem ser levantados como um marcador. Se um evento-chave marcado por você for grave o suficiente para justificar uma investigação, escale-o para um incidente.

Nos resultados, marque as caixas de seleção das linhas que deseja preservar e selecione Adicionar marcador. Isso cria um registro para cada linha marcada, um indicador, que contém os resultados da linha e a consulta que criou os resultados. Pode adicionar as suas próprias etiquetas e notas a cada marcador.

- Assim como acontece com as regras de análise agendada, você pode enriquecer seus favoritos com mapeamentos de entidade para extrair vários tipos de entidade e identificadores e mapeamentos MITRE ATT&CK para associar táticas e técnicas específicas.

- Os marcadores usam como padrão a mesma entidade e mapeamentos da técnica MITRE ATT&CK que a consulta de caça que produziu os resultados marcados.

Veja todas as descobertas marcadas clicando na guia Favoritos na página principal de Caça. Adicione tags aos favoritos para classificá-los para filtragem. Por exemplo, se estiver a investigar uma campanha de ataque, pode criar uma etiqueta para a campanha, aplicá-la a quaisquer marcadores relevantes e, em seguida, filtrar todos os marcadores com base na campanha.

Investigue uma única localização marcada selecionando o marcador e clicando em Investigar no painel de detalhes para abrir a experiência de investigação. Você também pode selecionar diretamente uma entidade listada para exibir a página de entidade correspondente dessa entidade.

Você também pode criar um incidente a partir de um ou mais marcadores ou adicionar um ou mais marcadores a um incidente existente. Marque uma caixa de seleção à esquerda de quaisquer favoritos que você deseja usar e, em seguida, selecione Ações>de incidente Criar novo incidente ou Adicionar a incidente existente. Faça a triagem e investigue o incidente como qualquer outro.

Para obter mais informações, consulte Usar marcadores na caça.

Use blocos de anotações para potencializar investigações

Quando a caça e as investigações se tornarem mais complexas, use os blocos de anotações do Microsoft Sentinel para aprimorar sua atividade com aprendizado de máquina, visualizações e análise de dados.

Os notebooks fornecem uma espécie de sandbox virtual, completa com seu próprio kernel, onde você pode realizar uma investigação completa. Seu bloco de anotações pode incluir os dados brutos, o código executado nesses dados, os resultados e suas visualizações. Salve seus blocos de anotações para que você possa compartilhá-los com outras pessoas para reutilizá-los em sua organização.

Os blocos de notas podem ser úteis quando a sua caça ou investigação se torna demasiado grande para se lembrar facilmente, ver detalhes ou quando precisa de guardar consultas e resultados. Para ajudá-lo a criar e compartilhar blocos de anotações, o Microsoft Sentinel fornece o Jupyter Notebooks, um ambiente de desenvolvimento interativo e de código aberto e manipulação de dados, integrado diretamente na página Blocos de Anotações do Microsoft Sentinel.

Para obter mais informações, consulte:

- Utilizar o Jupyter Notebook para investigar ameaças de segurança

- A documentação do Projeto Jupyter

- Documentação introdutória do Jupyter.

- O Infosec Jupyter Book

- Tutoriais reais de Python

A tabela a seguir descreve alguns métodos de usar blocos de anotações Jupyter para ajudar seus processos no Microsoft Sentinel:

| Método | Description |

|---|---|

| Persistência, repetibilidade e backtracking de dados | Se você estiver trabalhando com muitas consultas e conjuntos de resultados, é provável que tenha alguns becos sem saída. Você precisa decidir quais consultas e resultados manter e como acumular os resultados úteis em um único relatório. Use o Jupyter Notebooks para salvar consultas e dados à medida que avança, use variáveis para executar novamente consultas com valores ou datas diferentes ou salve suas consultas para executar novamente em investigações futuras. |

| Scripts e programação | Use o Jupyter Notebooks para adicionar programação às suas consultas, incluindo: - Linguagens declarativas como Kusto Query Language (KQL) ou SQL, para codificar sua lógica em uma única instrução, possivelmente complexa. - Linguagens de programação processuais , para executar lógica em uma série de etapas. Divida sua lógica em etapas para ajudá-lo a ver e depurar resultados intermediários, adicione funcionalidades que podem não estar disponíveis na linguagem de consulta e reutilize resultados parciais em etapas de processamento posteriores. |

| Ligações para dados externos | Embora as tabelas do Microsoft Sentinel tenham a maioria dos dados de telemetria e eventos, os Blocos de Anotações Jupyter podem ser vinculados a quaisquer dados acessíveis pela rede ou a partir de um arquivo. O uso do Jupyter Notebooks permite incluir dados como: - Dados em serviços externos que você não possui, como dados de geolocalização ou fontes de inteligência de ameaças - Dados confidenciais armazenados apenas dentro da sua organização, como bancos de dados de recursos humanos ou listas de ativos de alto valor - Dados que você ainda não migrou para a nuvem. |

| Ferramentas especializadas de processamento de dados, aprendizagem automática e visualização | O Jupyter Notebooks oferece mais visualizações, bibliotecas de aprendizado de máquina e recursos de processamento e transformação de dados. Por exemplo, use o Jupyter Notebooks com os seguintes recursos do Python : - Pandas para processamento, limpeza e engenharia de dados - Matplotlib, HoloViews e Plotly para visualização - NumPy e SciPy para processamento numérico e científico avançado - scikit-learn para aprendizado de máquina - TensorFlow, PyTorch e Keras para aprendizagem profunda Dica: o Jupyter Notebooks suporta vários kernels de idiomas. Use magias para misturar idiomas dentro do mesmo caderno, permitindo a execução de células individuais usando outro idioma. Por exemplo, você pode recuperar dados usando uma célula de script do PowerShell, processar os dados em Python e usar JavaScript para renderizar uma visualização. |

Ferramentas de segurança MSTIC, Jupyter e Python

O Microsoft Threat Intelligence Center (MSTIC) é uma equipe de analistas e engenheiros de segurança da Microsoft que criam deteções de segurança para várias plataformas da Microsoft e trabalham na identificação e investigação de ameaças.

A MSTIC criou o MSTICPy, uma biblioteca para investigações de segurança da informação e caça em Jupyter Notebooks. O MSTICPy fornece funcionalidade reutilizável que visa acelerar a criação de blocos de notas e tornar mais fácil para os utilizadores lerem blocos de notas no Microsoft Sentinel.

Por exemplo, o MSTICPy pode:

- Consultar dados de log de várias fontes.

- Enriqueça os dados com informações sobre ameaças, geolocalizações e dados de recursos do Azure.

- Extraia Indicadores de Atividade (IoA) de logs e descompacte dados codificados.

- Faça análises sofisticadas, como deteção de sessão anômala e decomposição de séries temporais.

- Visualize dados usando linhas do tempo interativas, árvores de processo e gráficos morfológicos multidimensionais.

O MSTICPy também inclui algumas ferramentas de bloco de anotações que economizam tempo, como widgets que definem limites de tempo de consulta, selecionam e exibem itens de listas e configuram o ambiente do bloco de anotações.

Para obter mais informações, consulte:

- Documentação MSTICPy

- Tutorial: Introdução aos blocos de anotações Jupyter e MSTICPy no Microsoft Sentinel

- Configurações avançadas para notebooks Jupyter e MSTICPy no Microsoft Sentinel

Operadores e funções úteis

As consultas de caça são construídas em Kusto Query Language (KQL), uma poderosa linguagem de consulta com a linguagem IntelliSense que lhe dá o poder e a flexibilidade de que você precisa para levar a caça para o próximo nível.

É a mesma linguagem usada pelas consultas em suas regras de análise e em outros lugares no Microsoft Sentinel. Para obter mais informações, consulte Referência de linguagem de consulta.

Os operadores a seguir são especialmente úteis em consultas de caça do Microsoft Sentinel:

em que - Filtre uma tabela para o subconjunto de linhas que satisfazem um predicado.

summarize - Produz uma tabela que agrega o conteúdo da tabela de entrada.

join - Mescle as linhas de duas tabelas para formar uma nova tabela combinando valores das colunas especificadas de cada tabela.

count - Retorna o número de registros no conjunto de registros de entrada.

top - Retorna os primeiros N registros classificados pelas colunas especificadas.

limit - Retorna até o número especificado de linhas.

project - Selecione as colunas a serem incluídas, renomeie ou solte e insira novas colunas computadas.

extend - Crie colunas calculadas e acrescente-as ao conjunto de resultados.

makeset - Retorna uma matriz dinâmica (JSON) do conjunto de valores distintos que Expr recebe no grupo

find - Encontre linhas que correspondam a um predicado em um conjunto de tabelas.

adx() - Esta função executa consultas entre recursos de fontes de dados do Azure Data Explorer a partir da experiência de caça do Microsoft Sentinel e do Log Analytics. Para obter mais informações, consulte Consulta entre recursos do Azure Data Explorer usando o Azure Monitor.

Próximos passos

Neste artigo, você aprendeu como executar uma investigação de caça com o Microsoft Sentinel.

Para obter mais informações, consulte:

- Usar blocos de anotações para executar campanhas de caça automatizadas

- Use marcadores para salvar informações interessantes durante a caça

Aprenda com um exemplo de uso de regras de análise personalizadas ao monitorar o Zoom com um conector personalizado.