Recuperação após desastre para uma base de dados Oracle Database 12c num ambiente do Azure

Aplica-se a: ✔️ VMs do Linux

Pressupostos

- Tem uma compreensão do design do Oracle Data Guard e dos ambientes do Azure.

Objetivos

- Crie a topologia e a configuração que cumprem os seus requisitos de recuperação após desastre (DR).

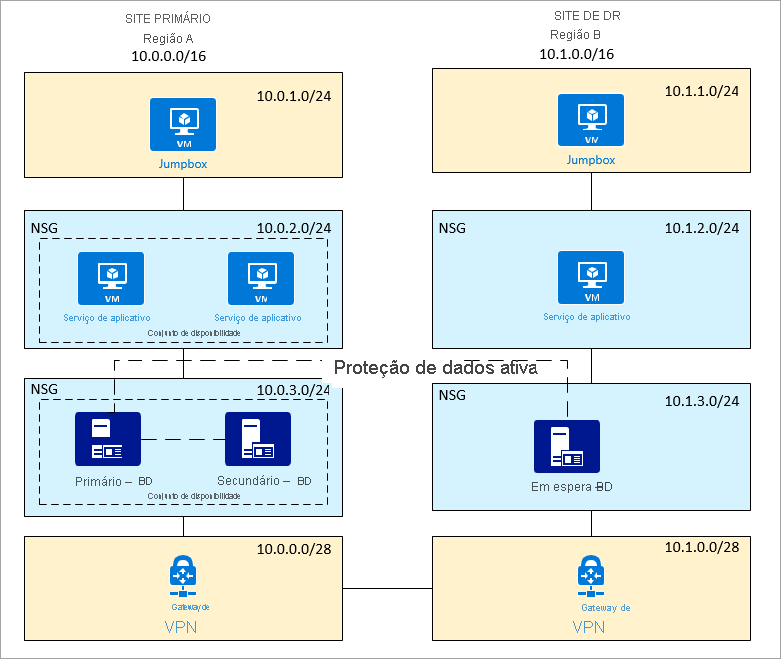

Cenário 1: Sites primários e de DR no Azure

Um cliente tem uma base de dados Oracle configurada no site primário. Um site de DR está numa região diferente. O cliente utiliza o Oracle Data Guard para uma recuperação rápida entre estes sites. O site primário também tem uma base de dados secundária para relatórios e outras utilizações.

Topologia

Eis um resumo da configuração do Azure:

- Dois sites (um site primário e um site de DR)

- Duas redes virtuais

- Duas bases de dados Oracle com o Data Guard (principal e em modo de espera)

- Duas bases de dados Oracle com Golden Gate ou Data Guard (apenas site primário)

- Dois serviços de aplicações, um primário e outro no site de DR

- Um conjunto de disponibilidade, que é utilizado para a base de dados e o serviço de aplicações no site primário

- Uma jumpbox em cada site, que restringe o acesso à rede privada e só permite o início de sessão por um administrador

- Uma jumpbox, serviço de aplicação, base de dados e gateway de VPN em sub-redes separadas

- NSG imposto nas sub-redes da aplicação e da base de dados

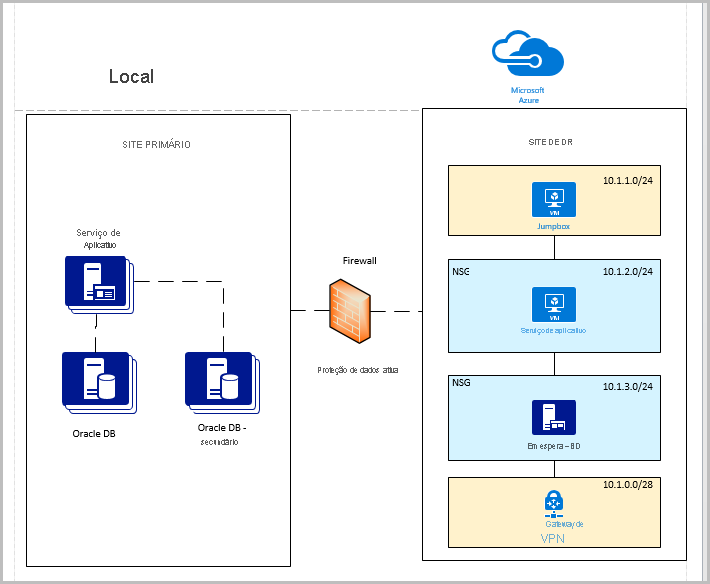

Cenário 2: site primário no local e site de DR no Azure

Um cliente tem uma configuração de base de dados Oracle no local (site primário). Um site de DR está no Azure. O Oracle Data Guard é utilizado para uma recuperação rápida entre estes sites. O site primário também tem uma base de dados secundária para relatórios e outras utilizações.

Existem duas abordagens para esta configuração.

Abordagem 1: ligações diretas entre o local e o Azure, que requerem portas TCP abertas na firewall

Não recomendamos ligações diretas porque expõem as portas TCP ao mundo exterior.

Topologia

Segue-se um resumo da configuração do Azure:

- Um site de DR

- Uma rede virtual

- Uma base de dados Oracle com o Data Guard (ativo)

- Um serviço de aplicação no site de DR

- Uma jumpbox, que restringe o acesso à rede privada e só permite o início de sessão por um administrador

- Uma jumpbox, serviço de aplicação, base de dados e gateway de VPN em sub-redes separadas

- NSG imposto nas sub-redes da aplicação e da base de dados

- Uma política/regra NSG para permitir a porta TCP de entrada 1521 (ou uma porta definida pelo utilizador)

- Uma política/regra do NSG para restringir apenas o endereço IP/endereços no local (BD ou aplicação) para aceder à rede virtual

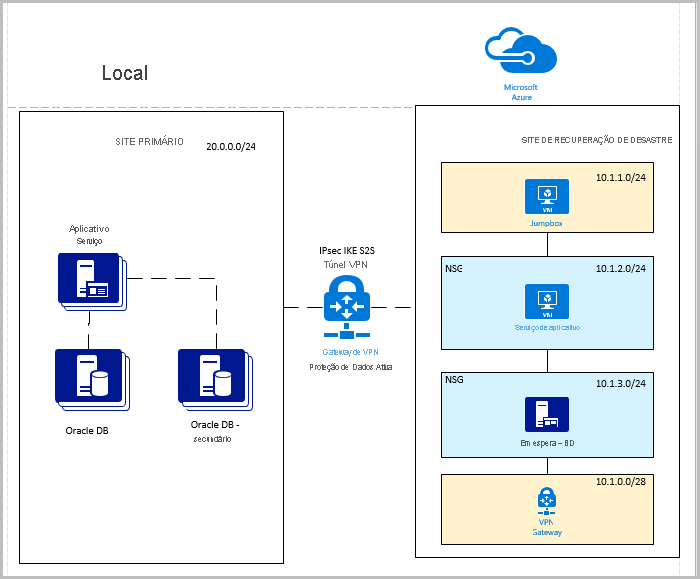

Abordagem 2: VPN site a site

A VPN site a site é uma abordagem melhor. Para obter mais informações sobre como configurar uma VPN, veja Criar uma rede virtual com uma ligação de Rede de VPNs com a CLI.

Topologia

Segue-se um resumo da configuração do Azure:

- Um site de DR

- Uma rede virtual

- Uma base de dados Oracle com o Data Guard (ativo)

- Um serviço de aplicação no site de DR

- Uma jumpbox, que restringe o acesso à rede privada e só permite o início de sessão por um administrador

- Uma jumpbox, um serviço de aplicação, uma base de dados e um gateway de VPN estão em sub-redes separadas

- NSG imposto nas sub-redes da aplicação e da base de dados

- Ligação VPN site a site entre o local e o Azure

Leitura adicional

- Estruturar e implementar uma base de dados Oracle no Azure

- Configurar o Oracle Data Guard

- Configurar o Oracle Golden Gate

- Cópia de segurança e recuperação do Oracle