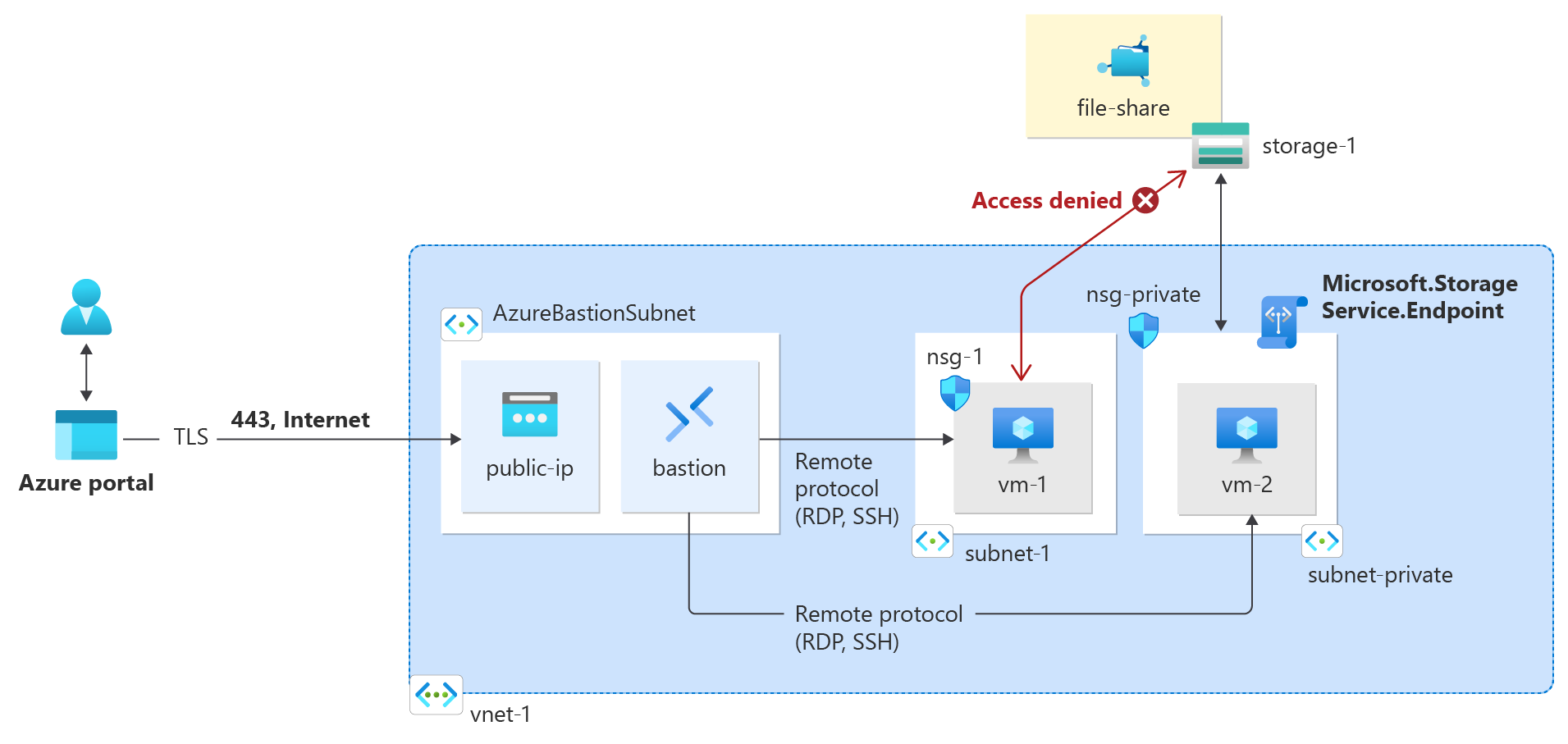

Tutorial: Restringir o acesso de rede para recursos de PaaS com pontos finais de serviço de rede virtual através do portal do Azure

Os pontos finais de serviço de rede virtual permitem-lhe limitar o acesso de rede a alguns recursos de serviços do Azure a uma sub-rede de rede virtual. Também pode remover o acesso à Internet aos recursos. Os pontos finais de serviço proporcionam uma ligação direta a partir da sua rede virtual a serviços do Azure suportados, o que lhe permite utilizar o espaço de endereços privados da sua rede virtual para aceder aos serviços do Azure. O tráfego destinado aos recursos do Azure através de pontos finais de serviço permanece sempre na rede backbone do Microsoft Azure.

Neste tutorial, irá aprender a:

- Criar uma rede virtual com uma sub-rede

- Adicionar uma sub-rede e ativar um ponto final de serviço

- Criar um recurso do Azure e permitir o acesso de rede ao mesmo apenas a partir de uma sub-rede

- Implementar uma máquina virtual (VM) em cada sub-rede

- Confirmar o acesso a um recurso a partir de uma sub-rede

- Confirmar que o acesso é negado a um recurso a partir de uma sub-rede e da Internet

Este tutorial usa o portal do Azure. Você também pode concluí-lo usando a CLI do Azure ou o PowerShell.

Pré-requisitos

- Uma conta do Azure com uma subscrição ativa. Crie um gratuitamente.

Iniciar sessão no Azure

Inicie sessão no portal do Azure.

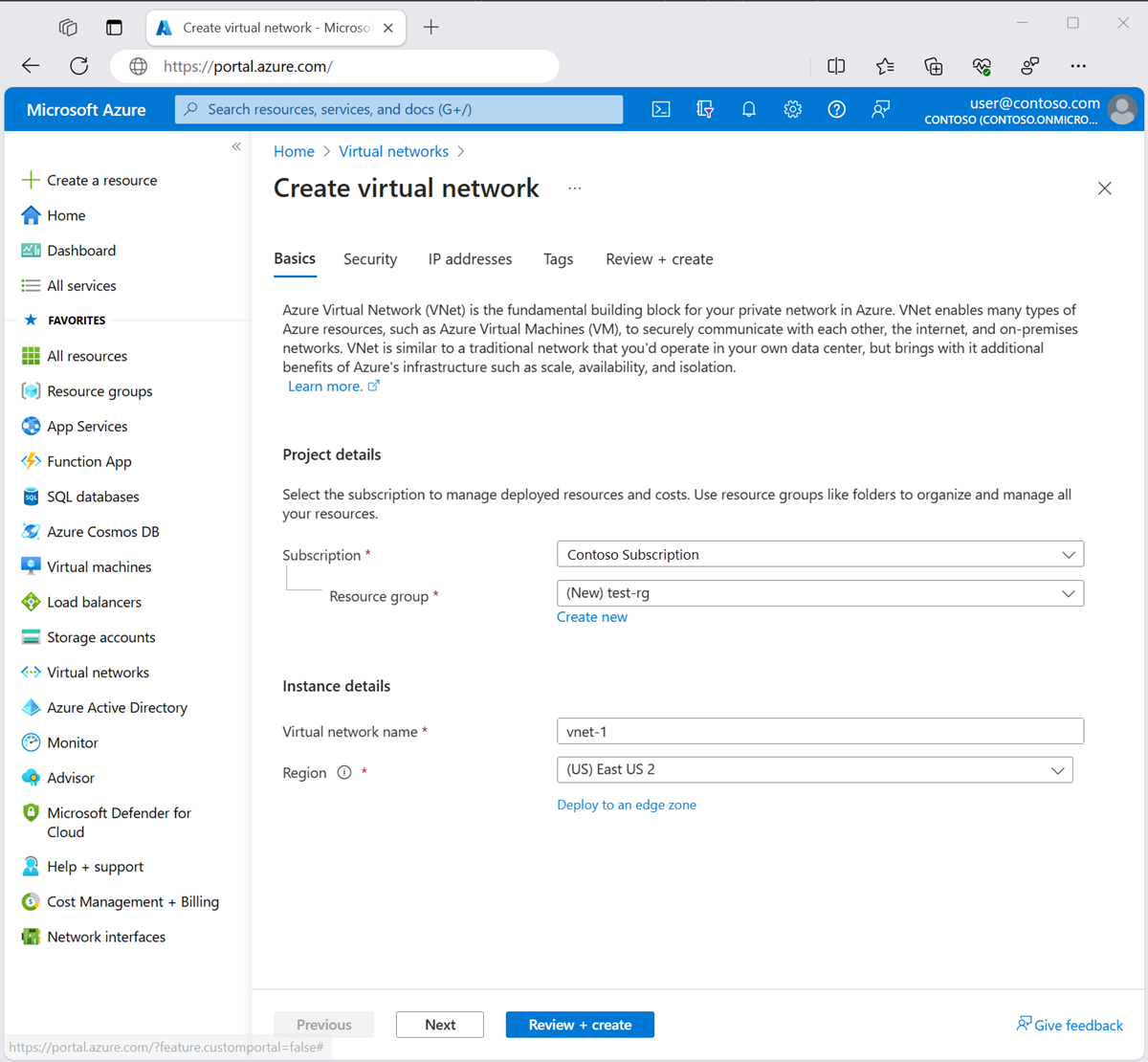

Criar uma rede virtual e um host do Azure Bastion

O procedimento a seguir cria uma rede virtual com uma sub-rede de recurso, uma sub-rede do Azure Bastion e um host Bastion:

No portal, pesquise e selecione Redes virtuais.

Na página Redes virtuais, selecione + Criar.

Na guia Noções básicas de Criar rede virtual, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione Criar novo. Digite test-rg para o nome. Selecione OK. Detalhes da instância Nome Digite vnet-1. País/Região Selecione E.U.A. Leste 2.

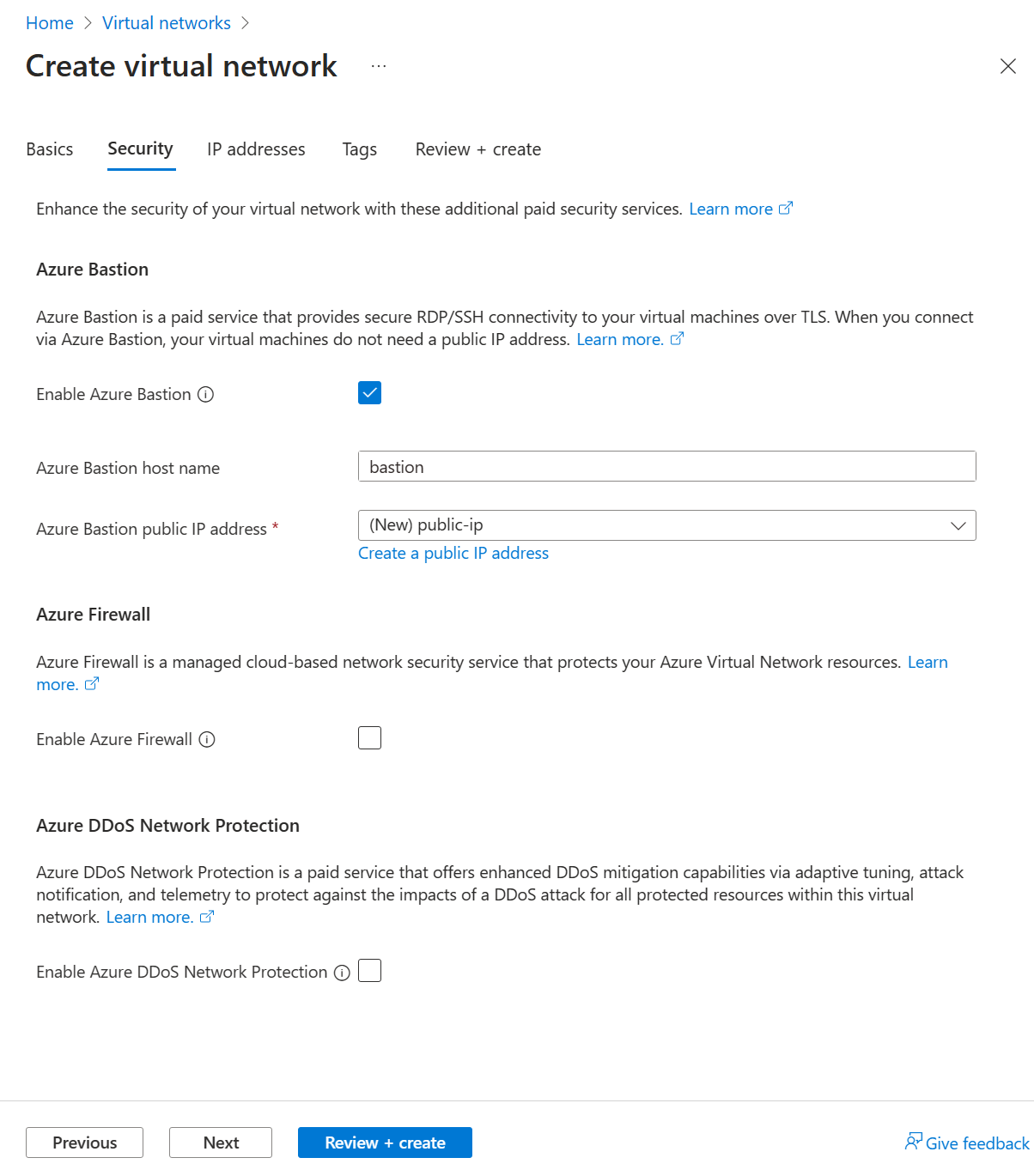

Selecione Avançar para prosseguir para a guia Segurança .

Na seção Bastião do Azure, selecione Habilitar Bastião.

Bastion usa seu navegador para se conectar a VMs em sua rede virtual através de Secure Shell (SSH) ou Remote Desktop Protocol (RDP) usando seus endereços IP privados. As VMs não precisam de endereços IP públicos, software cliente ou configuração especial. Para obter mais informações, consulte O que é o Azure Bastion?.

Nota

O preço por hora começa a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para obter mais informações, consulte Preços e SKUs. Se você estiver implantando o Bastion como parte de um tutorial ou teste, recomendamos excluir esse recurso depois de terminar de usá-lo.

No Azure Bastion, insira ou selecione as seguintes informações:

Definição Value Nome do host do Azure Bastion Entre no bastião. Endereço IP público do Azure Bastion Selecione Criar um endereço IP público. Digite public-ip-bastion em Name. Selecione OK.

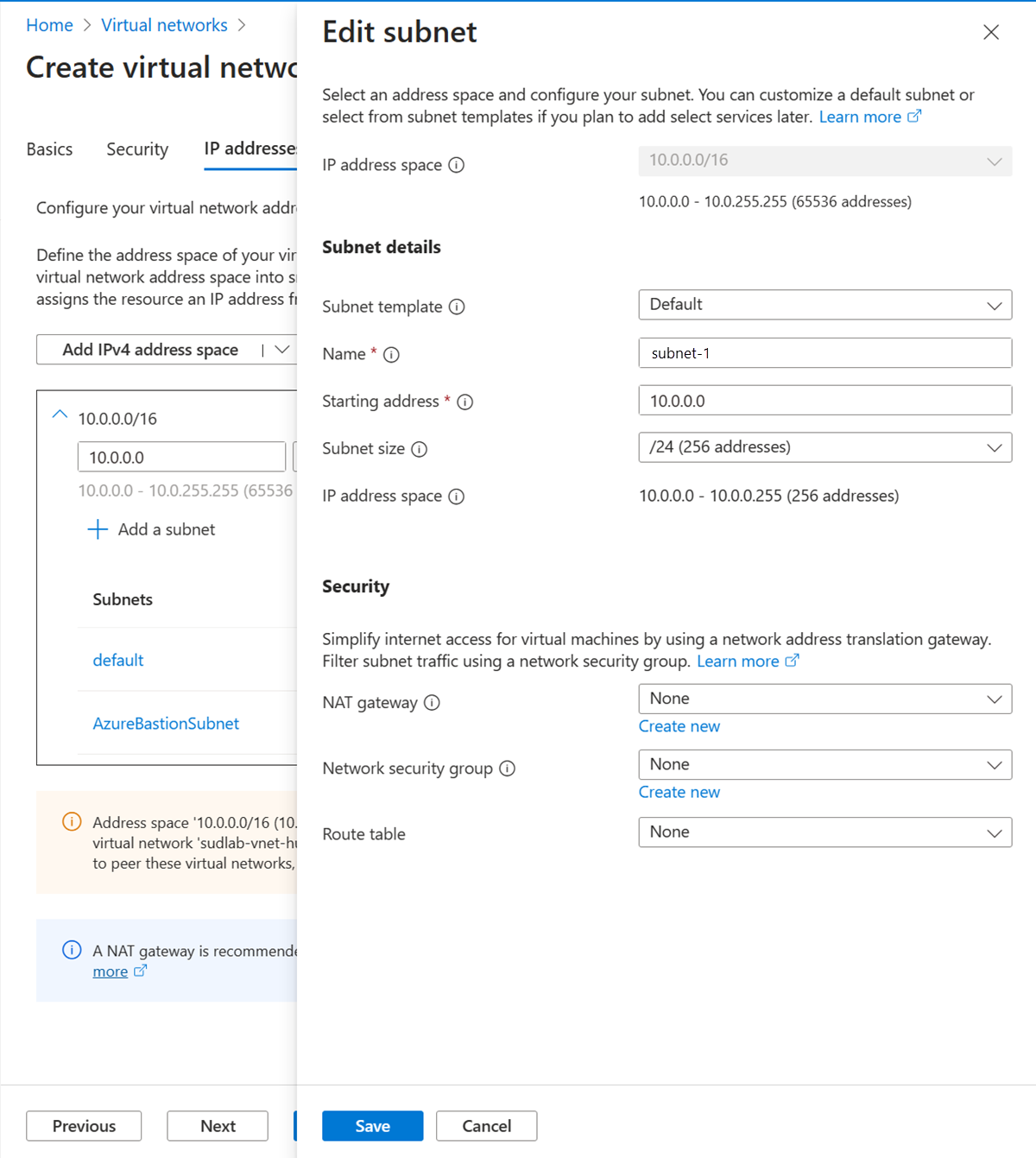

Selecione Avançar para prosseguir para a guia Endereços IP .

Na caixa de espaço de endereço em Sub-redes, selecione a sub-rede padrão .

Em Editar sub-rede, insira ou selecione as seguintes informações:

Definição Value Detalhes da sub-rede Modelo de sub-rede Deixe o padrão de Default. Nome Digite subnet-1. Endereço inicial Deixe o padrão de 10.0.0.0. Tamanho da sub-rede Deixe o padrão de /24 (256 endereços).

Selecione Guardar.

Selecione Rever + criar na parte inferior da janela. Quando a validação for aprovada, selecione Criar.

Ativar um ponto final de serviço

Os pontos finais de serviço são ativados por serviço, por sub-rede.

Na caixa de pesquisa na parte superior da página do portal, procure por Rede virtual. Selecione Redes virtuais nos resultados da pesquisa.

Em Redes virtuais, selecione vnet-1.

Na seção Configurações do vnet-1, selecione Sub-redes.

Selecione + Sub-rede.

Na página Adicionar sub-rede, insira ou selecione as seguintes informações:

Definição Valor Nome sub-rede-privada Intervalo de endereços da sub-rede Deixe o padrão de 10.0.2.0/24. PONTOS DE EXTREMIDADE DE SERVIÇO Serviços Selecione Microsoft.Storage Selecione Guardar.

Atenção

Antes de ativar um ponto final de serviço para uma sub-rede existente que tem recursos, veja Alterar definições da sub-rede.

Restringir o acesso de rede a uma sub-rede

Por padrão, todas as instâncias de máquina virtual em uma sub-rede podem se comunicar com quaisquer recursos. Pode limitar a comunicação de e para todos os recursos numa sub-rede através da criação de um grupo de segurança de rede e associá-lo à sub-rede.

Na caixa de pesquisa na parte superior da página do portal, procure por Grupo de segurança de rede. Selecione Grupos de segurança de rede nos resultados da pesquisa.

Em Grupos de segurança de rede, selecione + Criar.

Na guia Noções básicas de Criar grupo de segurança de rede, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da instância Nome Digite nsg-storage. País/Região Selecione E.U.A. Leste 2. Selecione Rever + criar e, em seguida, selecione Criar.

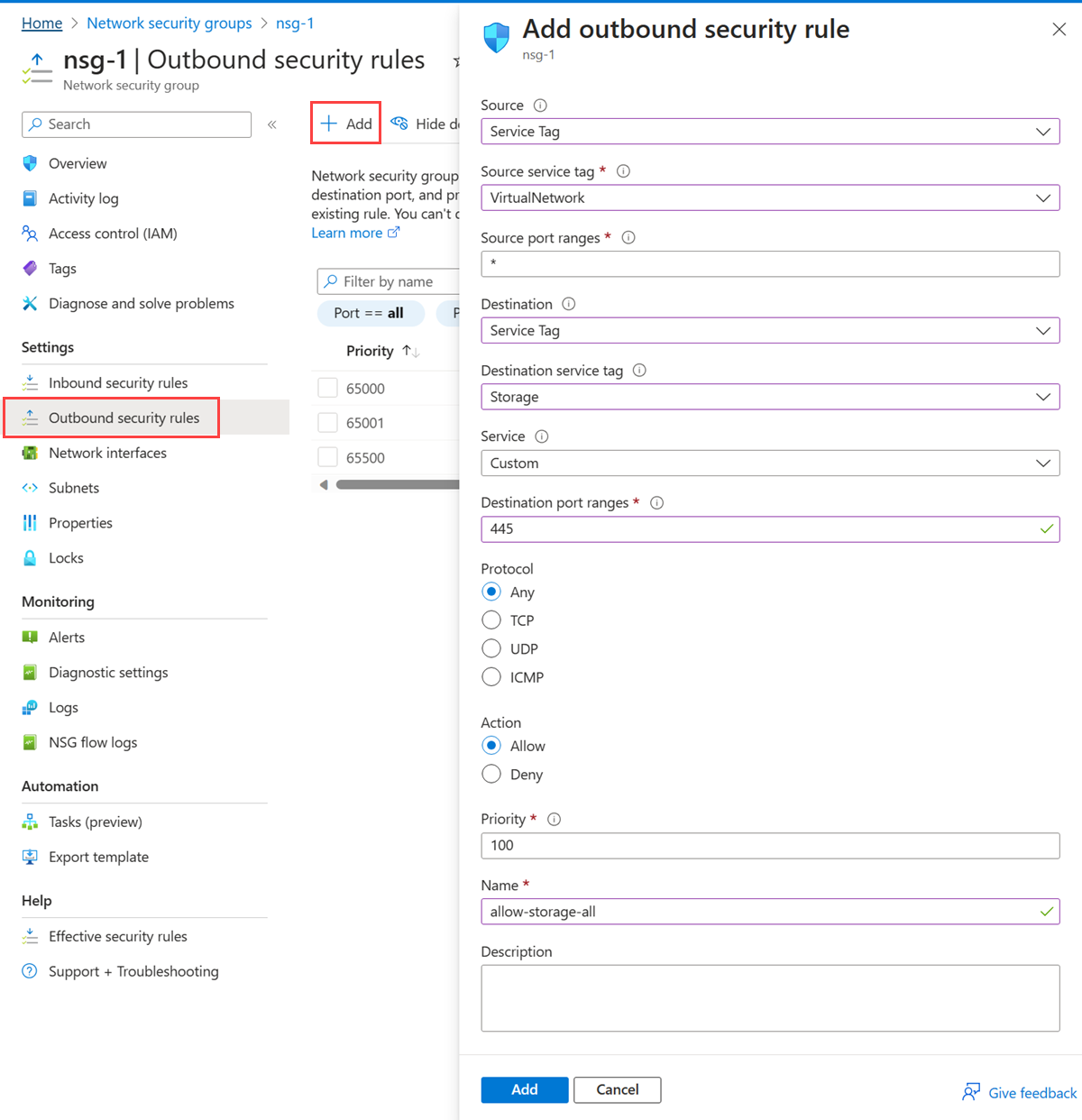

Criar regras NSG de saída

Na caixa de pesquisa na parte superior da página do portal, procure por Grupo de segurança de rede. Selecione Grupos de segurança de rede nos resultados da pesquisa.

Selecione nsg-storage.

Selecione Regras de segurança de saída em Configurações.

Selecione + Adicionar.

Crie uma regra que permita comunicações de saída para o serviço de Armazenamento do Azure. Insira ou selecione as seguintes informações em Adicionar regra de segurança de saída:

Definição Value Source Selecione Etiqueta de serviço. Etiqueta de serviço de origem Selecione VirtualNetwork. Intervalo de portas de origem Deixe o padrão de *. Destino Selecione Etiqueta de serviço. Etiqueta do serviço de destino Selecione Armazenamento. Serviço Deixe o padrão de Personalizado. Intervalos de portas de destino Digite 445. O protocolo SMB é usado para se conectar a um compartilhamento de arquivos criado em uma etapa posterior. Protocolo Selecione Qualquer. Ação Selecione Permitir. Prioridade Deixe o padrão de 100. Nome Digite allow-storage-all.

Selecione + Adicionar.

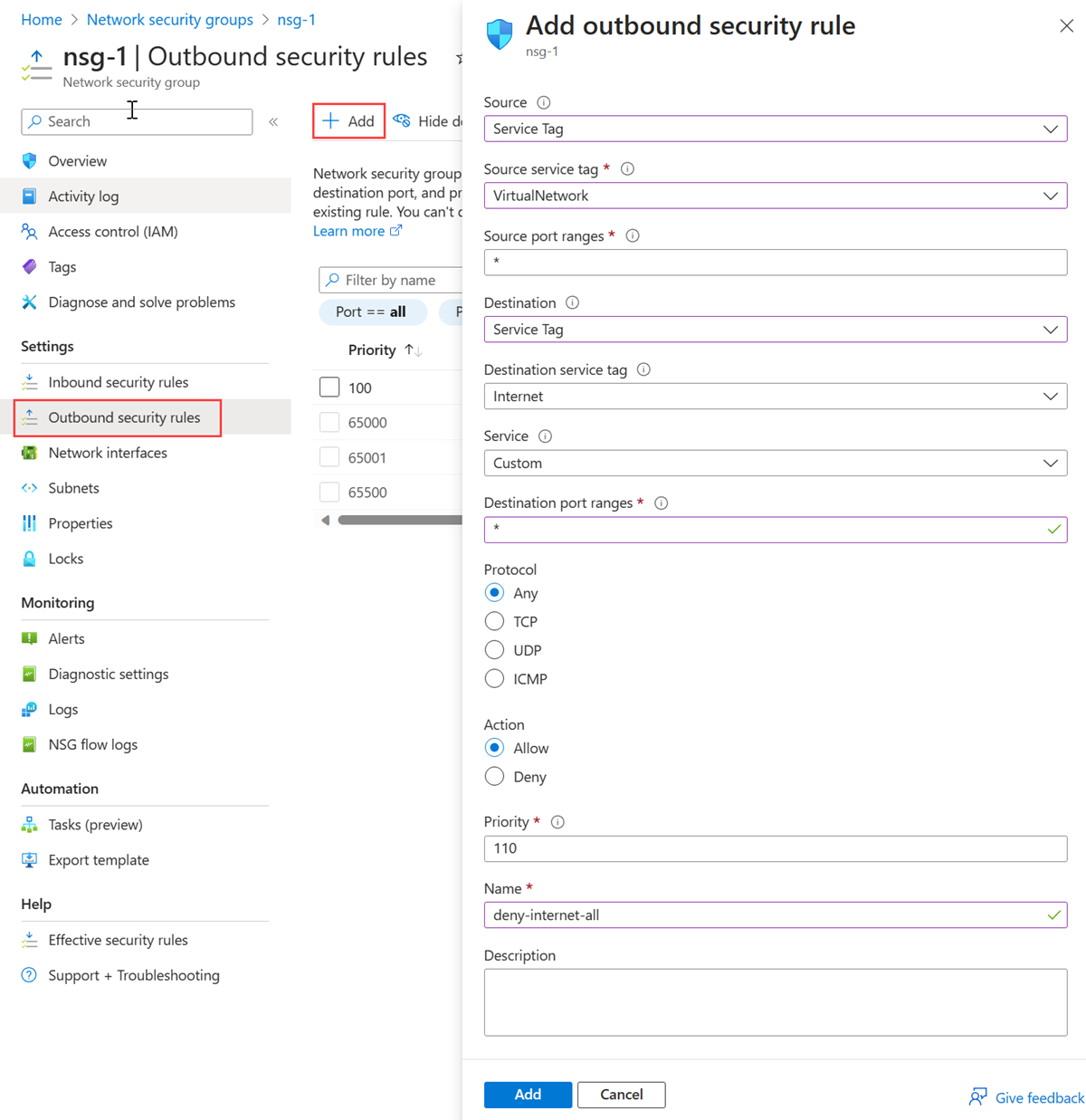

Crie outra regra de segurança de saída que negue a comunicação à Internet. Esta regra substitui a regra predefinida em todos os grupos de segurança de rede que permite a comunicação de saída para a Internet. Conclua as etapas anteriores com os seguintes valores em Adicionar regra de segurança de saída:

Definição Value Source Selecione Etiqueta de serviço. Etiqueta de serviço de origem Selecione VirtualNetwork. Intervalo de portas de origem Deixe o padrão de *. Destino Selecione Etiqueta de serviço. Etiqueta do serviço de destino Selecione Internet. Serviço Deixe o padrão de Personalizado. Intervalos de portas de destino Introduzir *. Protocolo Selecione Qualquer. Ação Selecione Negar. Prioridade Deixe o padrão 110. Nome Digite deny-internet-all.

Selecione Adicionar.

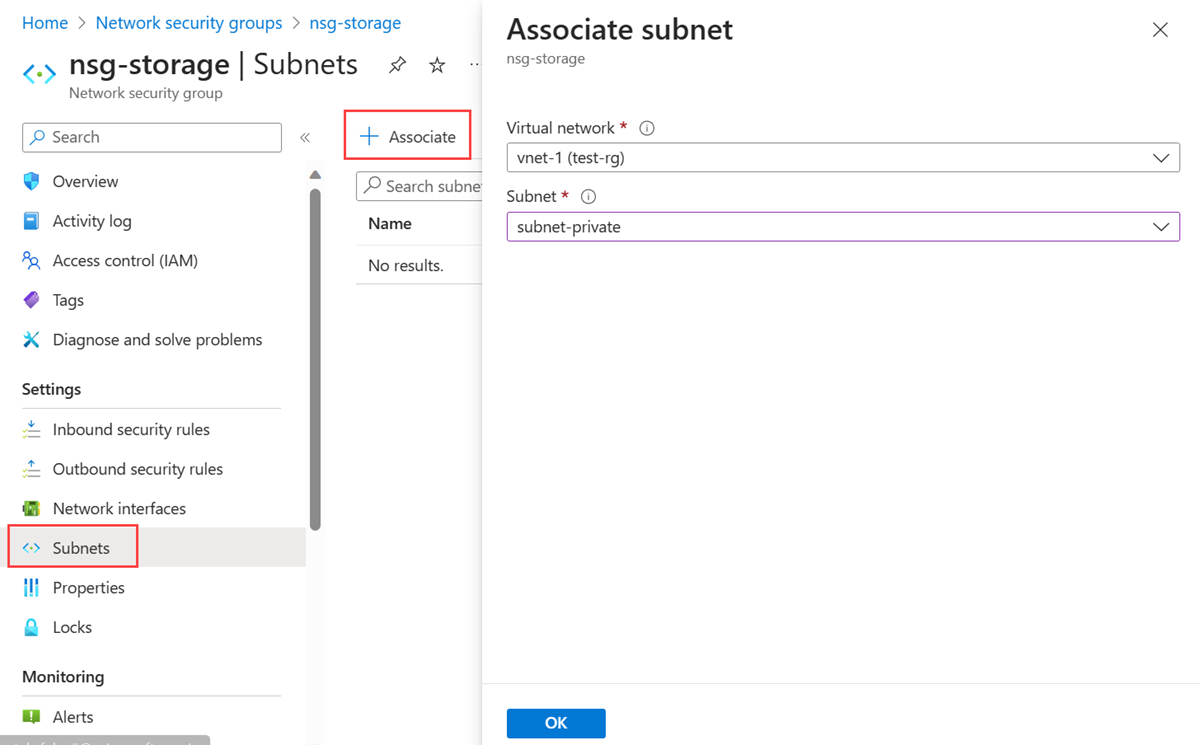

Associar o grupo de segurança de rede a uma sub-rede

Na caixa de pesquisa na parte superior da página do portal, procure por Grupo de segurança de rede. Selecione Grupos de segurança de rede nos resultados da pesquisa.

Selecione nsg-storage.

Selecione Sub-redes em Configurações.

Selecione + Associado.

Em Sub-rede associada, selecione vnet-1 em Rede virtual. Selecione sub-rede-privada em Sub-rede.

Selecione OK.

Restringir o acesso de rede a um recurso

As etapas necessárias para restringir o acesso à rede a recursos criados por meio dos serviços do Azure, que são habilitados para pontos de extremidade de serviço, variam entre os serviços. Veja a documentação relativa aos serviços individuais para obter os passos específicos dos mesmos. O restante deste tutorial inclui etapas para restringir o acesso à rede para uma conta de Armazenamento do Azure, como exemplo.

Criar uma conta de armazenamento

Crie uma conta de Armazenamento do Azure para as etapas neste artigo. Se você já tiver uma conta de armazenamento, poderá usá-la.

Na caixa de pesquisa na parte superior do portal, insira Conta de armazenamento. Selecione Contas de armazenamento nos resultados da pesquisa.

Selecione + Criar.

Na guia Noções básicas de Criar uma conta de armazenamento, insira ou selecione as seguintes informações:

Definição Value Detalhes do Projeto Subscrição Selecione a subscrição do Azure. Grupo de Recursos Selecione test-rg. Detalhes da instância Nome da conta de armazenamento Insira o armazenamento1. Se o nome não estiver disponível, insira um nome exclusivo. Location Selecione (EUA) Leste dos EUA 2. Desempenho Deixe o padrão padrão. Redundância Selecione Armazenamento com redundância local (LRS). Selecionar Rever.

Selecione Criar.

Criar uma partilha de ficheiros na conta de Armazenamento

Na caixa de pesquisa na parte superior do portal, insira Conta de armazenamento. Selecione Contas de armazenamento nos resultados da pesquisa.

Em Contas de armazenamento, selecione a conta de armazenamento criada na etapa anterior.

Em Armazenamento de dados, selecione Compartilhamentos de arquivos.

Selecione + Partilha de ficheiros.

Insira ou selecione as seguintes informações em Novo compartilhamento de arquivos:

Definição Valor Nome Insira o compartilhamento de arquivos. Escalão de serviço Deixe o padrão de Transação otimizado. Selecione Next: Backup.

Desmarque Ativar backup.

Selecione Rever + criar e, em seguida, selecione Criar.

Restringir o acesso de rede a uma sub-rede

Por predefinição, as contas de armazenamento aceitam ligações de rede de clientes em qualquer rede, incluindo a Internet. Você pode restringir o acesso à rede a partir da Internet e de todas as outras sub-redes em todas as redes virtuais (exceto a sub-rede privada na rede virtual vnet-1 .)

Para restringir o acesso à rede a uma sub-rede:

Na caixa de pesquisa na parte superior do portal, insira Conta de armazenamento. Selecione Contas de armazenamento nos resultados da pesquisa.

Selecione a sua conta de armazenamento.

Em Segurança + rede, selecione Rede.

Na guia Firewalls e redes virtuais, selecione Habilitado a partir de redes virtuais e endereços IP selecionados em Acesso à rede pública.

Em Redes virtuais, selecione + Adicionar rede virtual existente.

Em Adicionar redes, insira ou selecione as seguintes informações:

Definição Value Subscrição Selecione a sua subscrição. Redes virtuais Selecione vnet-1. Sub-redes Selecione sub-rede-privada.

Selecione Adicionar.

Selecione Salvar para salvar as configurações de rede virtual.

Criar máquinas virtuais

Para testar o acesso à rede a uma conta de armazenamento, implante uma máquina virtual em cada sub-rede.

Criar máquina virtual de teste

O procedimento a seguir cria uma máquina virtual (VM) de teste chamada vm-1 na rede virtual.

No portal, procure e selecione Máquinas virtuais.

Em Máquinas virtuais, selecione + Criar e, em seguida , Máquina virtual do Azure.

Na guia Noções básicas de Criar uma máquina virtual, insira ou selecione as seguintes informações:

Definição Value Detalhes do projeto Subscrição Selecione a sua subscrição. Grupo de recursos Selecione test-rg. Detalhes da instância Virtual machine name Digite vm-1. País/Região Selecione E.U.A. Leste 2. Opções de disponibilidade Selecione Sem necessidade de redundância de infraestrutura. Tipo de segurança Deixe o padrão de Padrão. Image Selecione Windows Server 2022 Datacenter - x64 Gen2. Arquitetura VM Deixe o padrão de x64. Tamanho Selecione um tamanho. Conta de administrador Authentication type Selecione Senha. Username Digite azureuser. Palavra-passe Introduza uma palavra-passe. Confirme a palavra-passe Reintroduza a palavra-passe. Regras de porta de entrada Portas de entrada públicas Selecione Nenhuma. Selecione a guia Rede na parte superior da página.

Insira ou selecione as seguintes informações na guia Rede :

Definição Value Interface de Rede Rede virtual Selecione vnet-1. Sub-rede Selecione sub-rede-1 (10.0.0.0/24). IP público Selecione Nenhuma. Grupo de segurança de rede NIC Selecione Avançadas. Configurar grupo de segurança de rede Selecione Criar novo. Digite nsg-1 para o nome. Deixe o restante nos padrões e selecione OK. Deixe o restante das configurações nos padrões e selecione Revisar + criar.

Revise as configurações e selecione Criar.

Nota

As máquinas virtuais em uma rede virtual com um host bastion não precisam de endereços IP públicos. Bastion fornece o IP público, e as VMs usam IPs privados para se comunicar dentro da rede. Você pode remover os IPs públicos de qualquer VM em redes virtuais hospedadas por bastion. Para obter mais informações, consulte Dissociar um endereço IP público de uma VM do Azure.

Nota

O Azure fornece um IP de acesso de saída padrão para VMs que não recebem um endereço IP público ou estão no pool de back-end de um balanceador de carga básico interno do Azure. O mecanismo IP de acesso de saída padrão fornece um endereço IP de saída que não é configurável.

O IP de acesso de saída padrão é desativado quando um dos seguintes eventos acontece:

- Um endereço IP público é atribuído à VM.

- A VM é colocada no pool de back-end de um balanceador de carga padrão, com ou sem regras de saída.

- Um recurso do Gateway NAT do Azure é atribuído à sub-rede da VM.

As VMs que você cria usando conjuntos de dimensionamento de máquina virtual no modo de orquestração flexível não têm acesso de saída padrão.

Para obter mais informações sobre conexões de saída no Azure, consulte Acesso de saída padrão no Azure e Usar SNAT (Conversão de Endereço de Rede de Origem) para conexões de saída.

Criar a segunda máquina virtual

Repita as etapas na seção anterior para criar uma segunda máquina virtual. Substitua os seguintes valores em Criar uma máquina virtual:

Definição Value Virtual machine name Digite vm-private. Sub-rede Selecione sub-rede-privada. IP público Selecione Nenhuma. Grupo de segurança de rede NIC Selecione Nenhuma. Aviso

Não continue para a próxima etapa até que a implantação seja concluída.

Confirmar o acesso à conta de Armazenamento

A máquina virtual criada anteriormente atribuída à sub-rede privada da sub-rede é usada para confirmar o acesso à conta de armazenamento. A máquina virtual criada na seção anterior atribuída à sub-rede 1 é usada para confirmar que o acesso à conta de armazenamento está bloqueado.

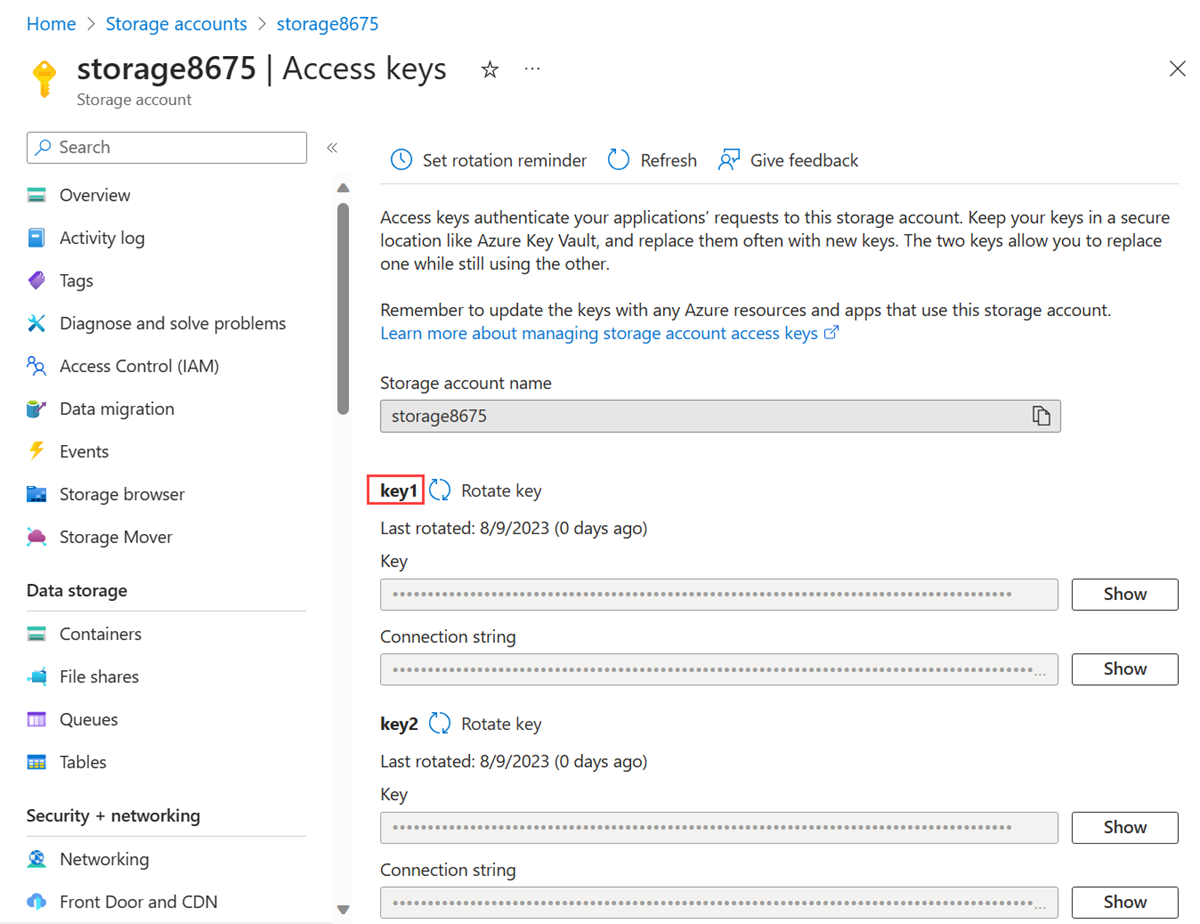

Obter chave de acesso à conta de armazenamento

Na caixa de pesquisa na parte superior do portal, insira Conta de armazenamento. Selecione Contas de armazenamento nos resultados da pesquisa.

Em Contas de armazenamento, selecione sua conta de armazenamento.

Em Segurança + rede, selecione Chaves de acesso.

Copie o valor de key1. Talvez seja necessário selecionar o botão Mostrar para exibir a chave.

Na caixa de pesquisa na parte superior do portal, digite Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione vm-private.

Selecione Bastião em Operações.

Digite o nome de usuário e a senha que você especificou ao criar a máquina virtual. Selecione Ligar.

Abra o Windows PowerShell. Use o script a seguir para mapear o compartilhamento de arquivos do Azure para a unidade Z.

Substitua

<storage-account-key>pela chave copiada na etapa anterior.Substitua

<storage-account-name>pelo nome de sua conta de armazenamento. Neste exemplo, é storage8675.

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapO PowerShell devolve resultados semelhantes à saída de exemplo seguinte:

Name Used (GB) Free (GB) Provider Root ---- --------- --------- -------- ---- Z FileSystem \\storage8675.file.core.windows.net\f...A partilha de ficheiros do Azure mapeada com êxito para a unidade Z.

Feche a conexão Bastion para vm-private.

Confirmar que o acesso à conta de Armazenamento é negado

De vm-1

Na caixa de pesquisa na parte superior do portal, digite Máquina virtual. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione vm-1.

Selecione Bastião em Operações.

Digite o nome de usuário e a senha que você especificou ao criar a máquina virtual. Selecione Ligar.

Repita o comando anterior para tentar mapear a unidade para o compartilhamento de arquivos na conta de armazenamento. Talvez seja necessário copiar a chave de acesso da conta de armazenamento novamente para este procedimento:

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapDeverá receber a seguinte mensagem de erro:

New-PSDrive : Access is denied At line:1 char:5 + New-PSDrive @map + ~~~~~~~~~~~~~~~~ + CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception + FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommandFeche a conexão Bastion para vm-1.

A partir de uma máquina local:

Na caixa de pesquisa na parte superior do portal, insira Conta de armazenamento. Selecione Contas de armazenamento nos resultados da pesquisa.

Em Contas de armazenamento, selecione sua conta de armazenamento.

Em Armazenamento de dados, selecione Compartilhamentos de arquivos.

Selecione compartilhamento de arquivos.

Selecione Procurar no menu à esquerda.

Deverá receber a seguinte mensagem de erro:

Nota

O acesso é negado porque o computador não está na sub-rede privada da rede virtual vnet-1 .

Clean up resources (Limpar recursos)

Quando terminar de usar os recursos criados, você poderá excluir o grupo de recursos e todos os seus recursos:

No portal do Azure, procure e selecione Grupos de recursos.

Na página Grupos de recursos, selecione o grupo de recursos test-rg.

Na página test-rg, selecione Excluir grupo de recursos.

Digite test-rg em Digite o nome do grupo de recursos para confirmar a exclusão e selecione Excluir.

Próximos passos

Neste tutorial:

Você habilitou um ponto de extremidade de serviço para uma sub-rede de rede virtual.

Aprendeu que pode ativar os pontos finais de serviço para os recursos implementados a partir de vários serviços do Azure.

Você criou uma conta de Armazenamento do Azure e restringiu o acesso à rede à conta de armazenamento apenas para recursos dentro de uma sub-rede de rede virtual.

Para saber mais sobre os pontos finais de serviço, veja Descrição geral dos pontos finais de serviço e Manage subnets (Gerir sub-redes).

Se você tiver várias redes virtuais em sua conta, convém estabelecer conectividade entre elas para que os recursos possam se comunicar entre si. Para saber como ligar redes virtuais, avance para o próximo tutorial.