O que é uma lista de controlo de acesso a pontos finais?

Importante

O Azure tem dois modelos de implementação diferentes para criar e trabalhar com recursos: Resource Manager e clássico. Este artigo cobre a utilização do modelo de implementação clássica. A Microsoft recomenda que a maioria das novas implementações utilize o modelo de implementação Resource Manager.

Uma lista de controlo de acesso a pontos finais (ACL) é uma melhoria de segurança disponível para a implementação do Azure. Uma ACL fornece a capacidade de permitir ou negar seletivamente o tráfego para um ponto final de máquina virtual. Esta capacidade de filtragem de pacotes fornece uma camada adicional de segurança. Pode especificar ACLs de rede apenas para pontos finais. Não pode especificar uma ACL para uma rede virtual ou uma sub-rede específica contida numa rede virtual. Recomenda-se a utilização de grupos de segurança de rede (NSGs) em vez de ACLs, sempre que possível. Ao utilizar NSGs, a lista de controlo de acesso a pontos finais será substituída e deixará de ser imposta. Para saber mais sobre os NSGs, veja Descrição geral do grupo de segurança de rede

As ACLs podem ser configuradas com o PowerShell ou o portal do Azure. Para configurar uma ACL de rede com o PowerShell, veja Gerir listas de controlo de acesso para pontos finais com o PowerShell. Para configurar uma ACL de rede com o portal do Azure, veja Como configurar pontos finais para uma máquina virtual.

Ao utilizar ACLs de Rede, pode fazer o seguinte:

- Permitir ou negar seletivamente o tráfego de entrada com base no intervalo de endereços IPv4 da sub-rede remota para um ponto final de entrada de máquina virtual.

- Endereços IP da lista de bloqueios

- Criar várias regras por ponto final de máquina virtual

- Utilize a ordenação de regras para garantir que o conjunto correto de regras é aplicado num determinado ponto final de máquina virtual (mais baixo para o mais alto)

- Especifique uma ACL para um endereço IPv4 de sub-rede remota específico.

Veja o artigo Limites do Azure para os limites da ACL.

Como funcionam as ACLs

Uma ACL é um objeto que contém uma lista de regras. Quando cria uma ACL e a aplica a um ponto final de máquina virtual, a filtragem de pacotes ocorre no nó de anfitrião da VM. Isto significa que o tráfego de endereços IP remotos é filtrado pelo nó de anfitrião para corresponder as regras da ACL em vez de na VM. Isto impede que a VM gaste os preciosos ciclos de CPU na filtragem de pacotes.

Quando uma máquina virtual é criada, é implementada uma ACL predefinida para bloquear todo o tráfego de entrada. No entanto, se for criado um ponto final para (porta 3389), a ACL predefinida é modificada para permitir todo o tráfego de entrada para esse ponto final. O tráfego de entrada de qualquer sub-rede remota é então permitido para esse ponto final e não é necessário aprovisionar a firewall. Todas as outras portas são bloqueadas para o tráfego de entrada, a menos que sejam criados pontos finais para essas portas. O tráfego de saída é permitido por predefinição.

Tabela ACL Predefinida de Exemplo

| Regra # | Sub-rede Remota | Ponto final | Permitir/Negar |

|---|---|---|---|

| 100 | 0.0.0.0/0 | 3389 | Permitir |

Permitir e negar

Pode permitir ou negar seletivamente o tráfego de rede para um ponto final de entrada de máquina virtual ao criar regras que especifiquem "permitir" ou "negar". É importante ter em atenção que, por predefinição, quando é criado um ponto final, todo o tráfego é permitido para o ponto final. Por esse motivo, é importante compreender como criar regras de permissão/negação e colocá-las na ordem de precedência adequada se quiser um controlo granular sobre o tráfego de rede que optar por permitir para aceder ao ponto final da máquina virtual.

Pontos a considerar:

- Sem ACL – Por predefinição, quando é criado um ponto final, permitimos todos para o ponto final.

- Permitir - Quando adiciona um ou mais intervalos de "autorização", está a negar todos os outros intervalos por predefinição. Apenas os pacotes do intervalo de IP permitido poderão comunicar com o ponto final da máquina virtual.

- Negar - Quando adiciona um ou mais intervalos de "negar", está a permitir todos os outros intervalos de tráfego por predefinição.

- Combinação de Permitir e Negar - Pode utilizar uma combinação de "permitir" e "negar" quando quiser criar um intervalo de IP específico para ser permitido ou negado.

Regras e precedência de regras

As ACLs de rede podem ser configuradas em pontos finais de máquinas virtuais específicos. Por exemplo, pode especificar uma ACL de rede para um ponto final RDP criado numa máquina virtual que bloqueia o acesso a determinados endereços IP. A tabela abaixo mostra uma forma de conceder acesso a IPs virtuais públicos (VIPs) de um determinado intervalo para permitir o acesso ao RDP. Todos os outros IPs remotos são negados. Seguimos uma ordem de regras de precedência mais baixa .

Várias regras

No exemplo abaixo, se quiser permitir o acesso ao ponto final RDP apenas a partir de dois intervalos de endereços IPv4 públicos (65.0.0.0/8 e 159.0.0.0/8), pode fazê-lo ao especificar duas regras de Autorização . Neste caso, uma vez que o RDP é criado por predefinição para uma máquina virtual, poderá querer bloquear o acesso à porta RDP com base numa sub-rede remota. O exemplo abaixo mostra uma forma de conceder acesso a IPs virtuais públicos (VIPs) de um determinado intervalo para permitir o acesso ao RDP. Todos os outros IPs remotos são negados. Isto funciona porque as ACLs de rede podem ser configuradas para um ponto final de máquina virtual específico e o acesso é negado por predefinição.

Exemplo – Múltiplas regras

| Regra # | Sub-rede Remota | Ponto final | Permitir/Negar |

|---|---|---|---|

| 100 | 65.0.0.0/8 | 3389 | Permitir |

| 200 | 159.0.0.0/8 | 3389 | Permitir |

Ordem das regras

Uma vez que podem ser especificadas múltiplas regras para um ponto final, tem de haver uma forma de organizar regras para determinar que regra tem precedência. A ordem das regras especifica precedência. As ACLs de rede seguem uma ordem de regras de precedência mais baixa . No exemplo abaixo, o ponto final na porta 80 tem acesso seletivamente concedido apenas a determinados intervalos de endereços IP. Para configurar isto, temos uma regra de negação (Regra n.º 100) para endereços no espaço 175.1.0.1/24. Em seguida, é especificada uma segunda regra com precedência 200 que permite o acesso a todos os outros endereços em 175.0.0.0/8.

Exemplo – Precedência de regras

| Regra # | Sub-rede Remota | Ponto final | Permitir/Negar |

|---|---|---|---|

| 100 | 175.1.0.1/24 | 80 | Negar |

| 200 | 175.0.0.0/8 | 80 | Permitir |

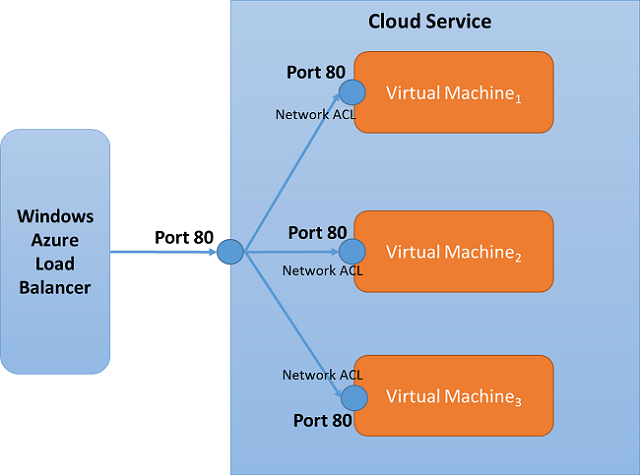

ACLs de rede e conjuntos com balanceamento de carga

As ACLs de rede podem ser especificadas num ponto final de conjunto com balanceamento de carga. Se for especificada uma ACL para um conjunto com balanceamento de carga, a ACL de rede é aplicada a todas as máquinas virtuais nesse conjunto com balanceamento de carga. Por exemplo, se for criado um conjunto com balanceamento de carga com "Porta 80" e o conjunto de balanceamento de carga contiver 3 VMs, a ACL de rede criada no ponto final "Porta 80" de uma VM será automaticamente aplicada às outras VMs.

Passos Seguintes

Gerir listas de controlo de acesso para pontos finais com o PowerShell