Criar um inquilino do Microsoft Entra para ligações de protocolo P2S OpenVPN

Ao conectar-se à sua rede virtual, você pode usar a autenticação baseada em certificado ou a autenticação RADIUS. No entanto, quando você usa o protocolo Open VPN, você também pode usar a autenticação Microsoft Entra. Se quiser que um conjunto diferente de usuários possa se conectar a gateways diferentes, você pode registrar vários aplicativos no AD e vinculá-los a gateways diferentes.

Este artigo ajuda você a configurar um locatário do Microsoft Entra para autenticação P2S OpenVPN e criar e registrar vários aplicativos no Microsoft Entra ID para permitir acesso diferente para diferentes usuários e grupos.

Nota

A autenticação Microsoft Entra é suportada apenas para conexões de protocolo OpenVPN®.

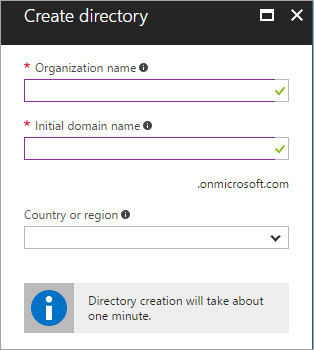

1. Crie o locatário do Microsoft Entra

Crie um locatário do Microsoft Entra usando as etapas no artigo Criar um novo locatário :

Nome organizacional

Nome de domínio inicial

Exemplo:

2. Criar usuários locatários

Nesta etapa, você cria dois usuários locatários do Microsoft Entra: uma conta de administrador global e uma conta de usuário mestre. A conta de usuário mestre é usada como sua conta de incorporação mestre (conta de serviço). Ao criar uma conta de usuário locatário do Microsoft Entra, você ajusta a função Diretório para o tipo de usuário que deseja criar. Use as etapas neste artigo para criar pelo menos dois usuários para seu locatário do Microsoft Entra. Certifique-se de alterar a função de diretório para criar os tipos de conta:

- Admin Global

- User

3. Registre o cliente VPN

Registre o cliente VPN no locatário do Microsoft Entra.

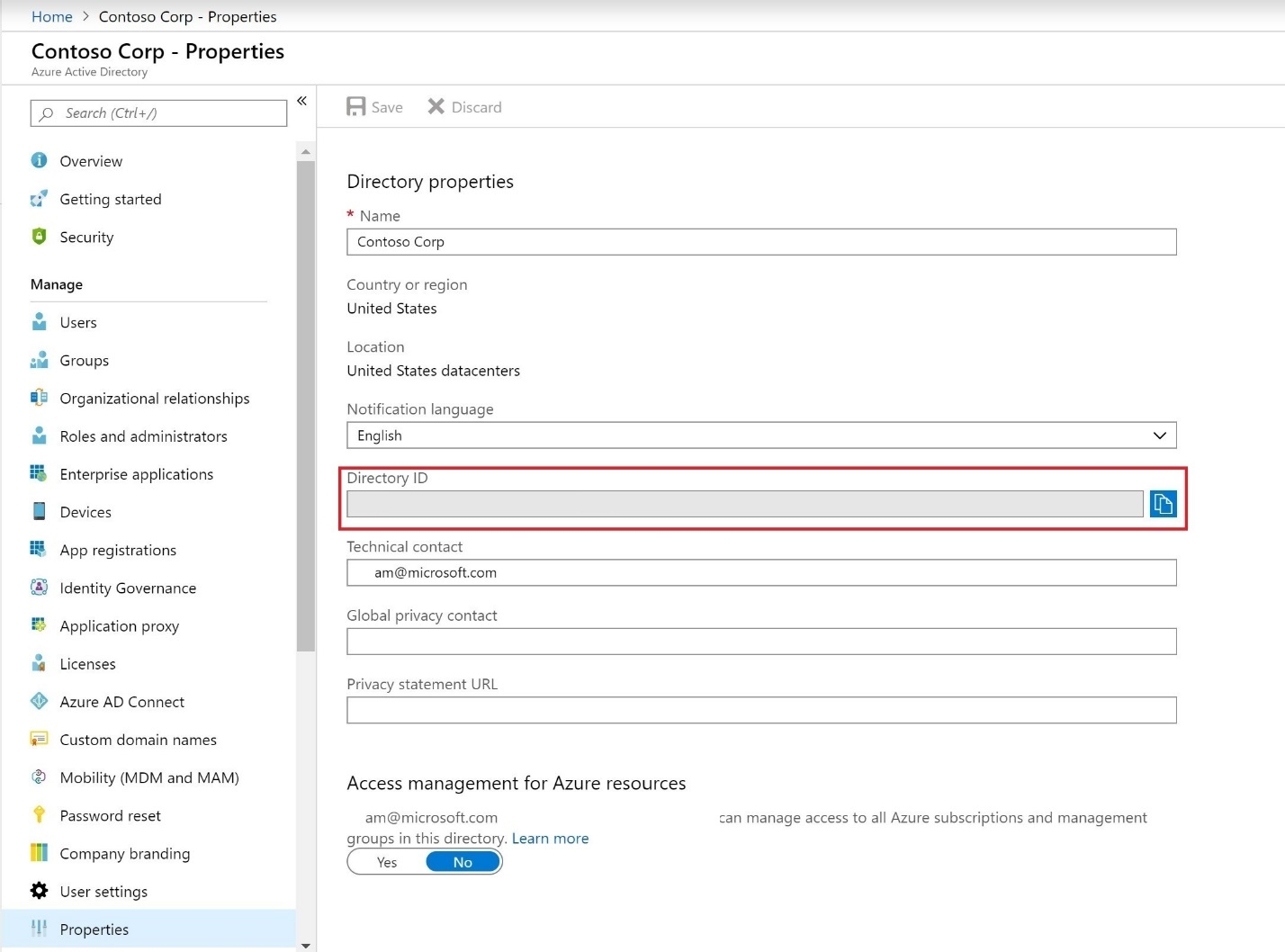

Localize a ID do diretório que você deseja usar para autenticação. Ele está listado na seção de propriedades da página do Ative Directory.

Copie o ID do Diretório.

Entre no portal do Azure como um usuário ao qual é atribuída a função de administrador Global.

Em seguida, dê o consentimento do administrador. Copie e cole o URL que pertence ao seu local de implantação na barra de endereço do navegador:

Pública

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Alemanha

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure operado pela 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consent

Nota

Se você estiver usando uma conta de administrador global que não seja nativa do locatário do Microsoft Entra para fornecer consentimento, substitua "comum" pelo ID do diretório do Microsoft Entra na URL. Você também pode ter que substituir "comum" pelo seu ID de diretório em alguns outros casos também.

Selecione a conta de administrador global, se solicitado.

Na página Permissões solicitadas, selecione Aceitar para conceder permissões ao aplicativo.

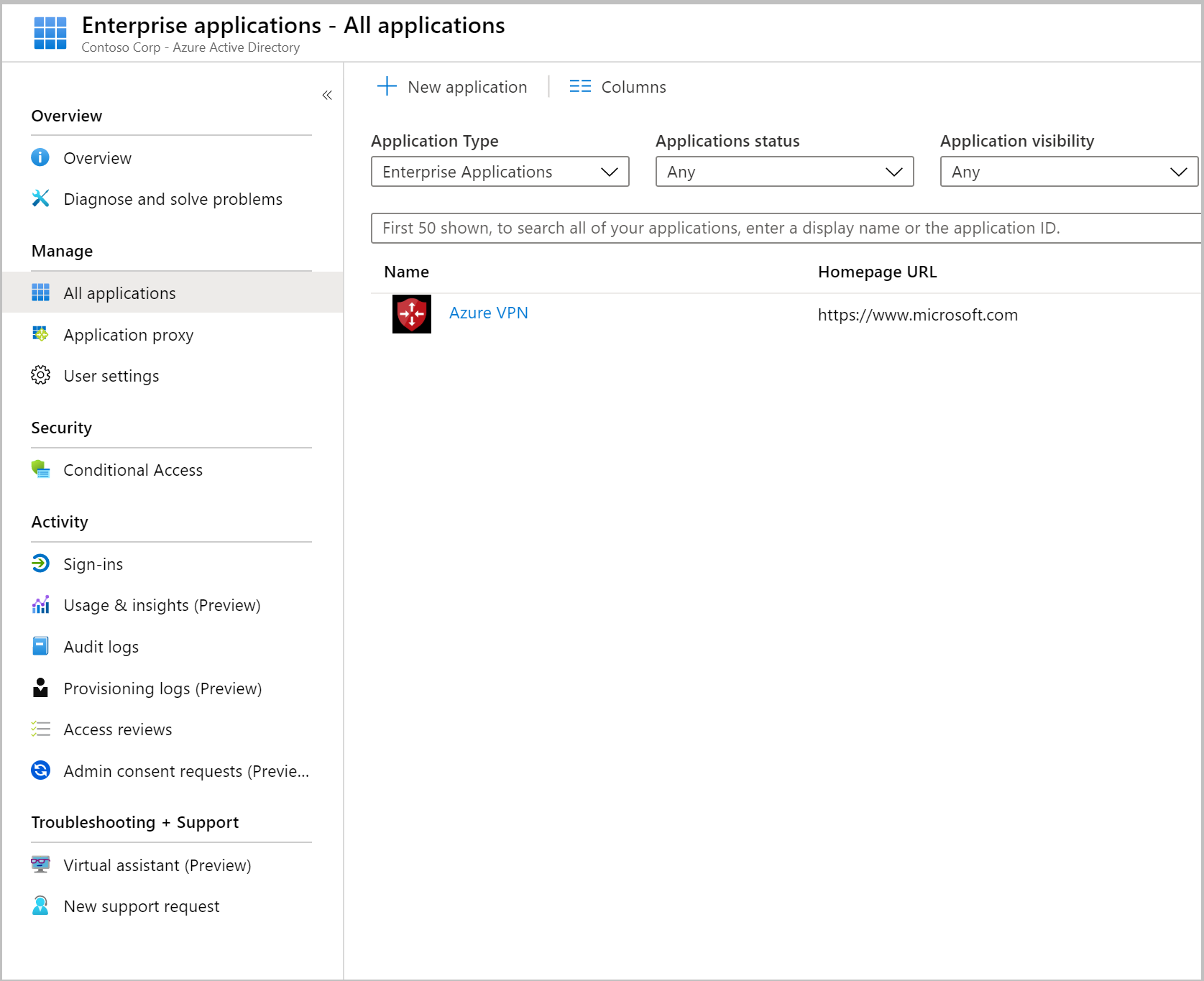

Em sua ID do Microsoft Entra, em Aplicativos corporativos, você verá a VPN do Azure listada.

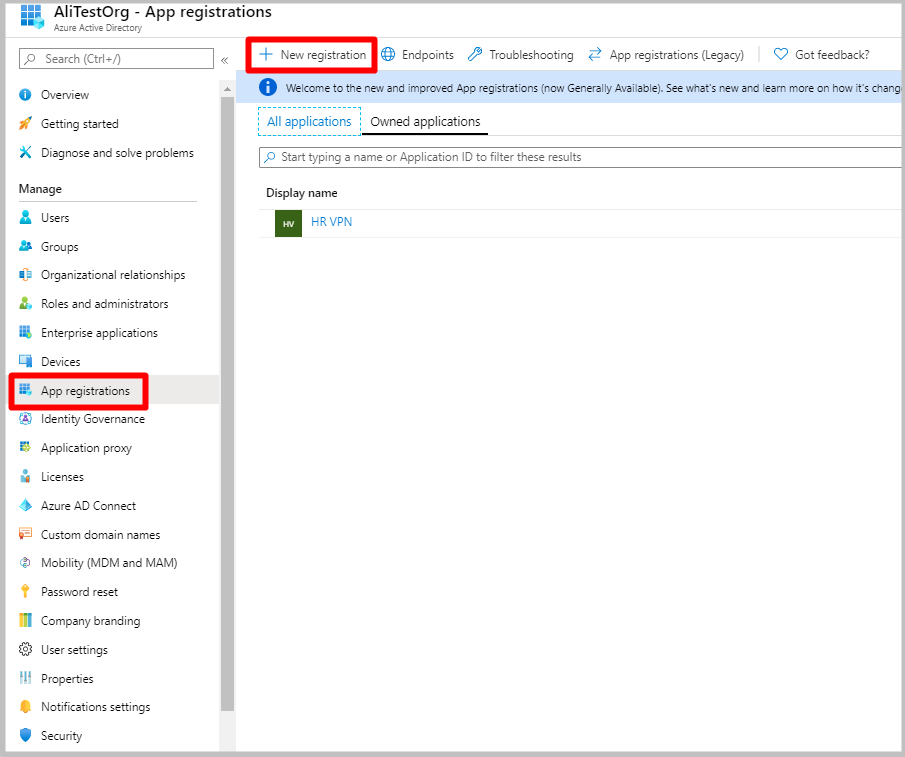

4. Registar candidaturas adicionais

Nesta etapa, você registra aplicativos adicionais para vários usuários e grupos.

Em sua ID do Microsoft Entra, clique em Registros de aplicativos e, em seguida, em + Novo registro.

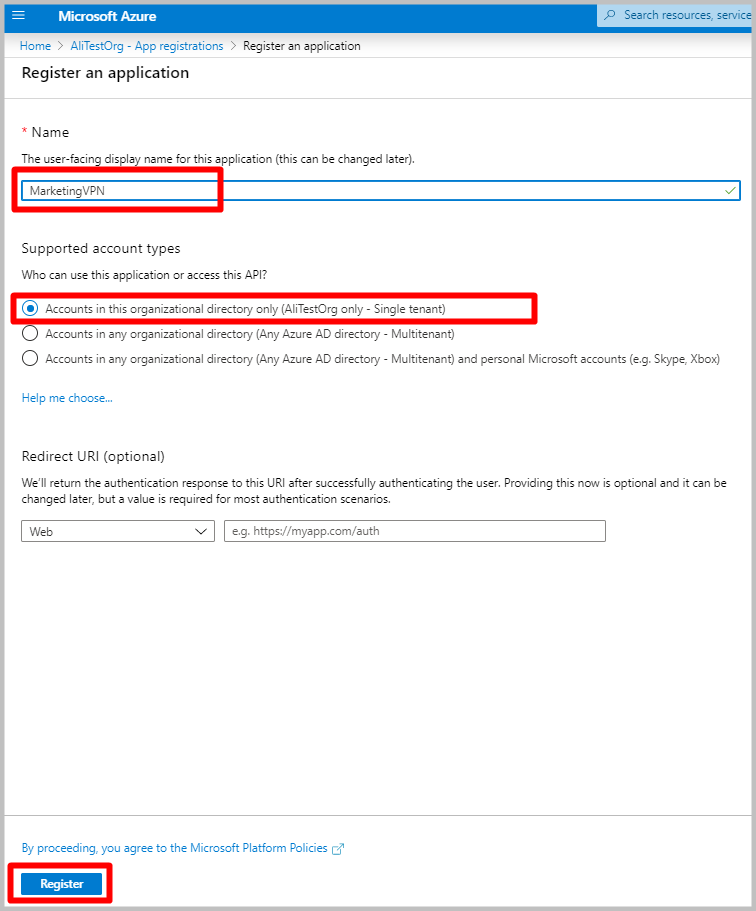

Na página Registar uma candidatura, introduza o Nome. Selecione os tipos de conta suportados desejados e clique em Registrar.

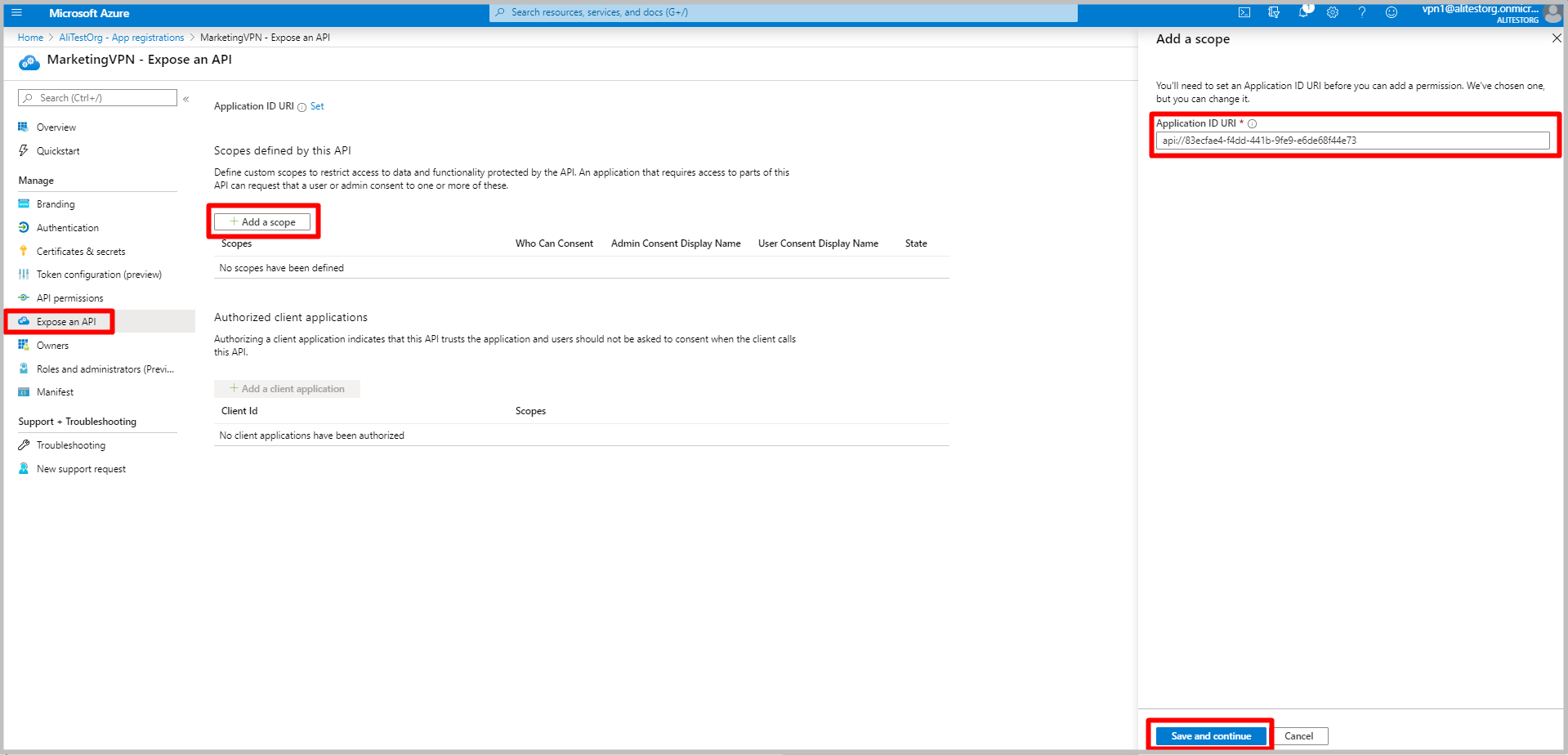

Depois que o novo aplicativo for registrado, clique em Expor uma API na folha do aplicativo.

Clique em + Adicionar um escopo.

Deixe o URI de ID do aplicativo padrão. Clique em Salvar e continuar.

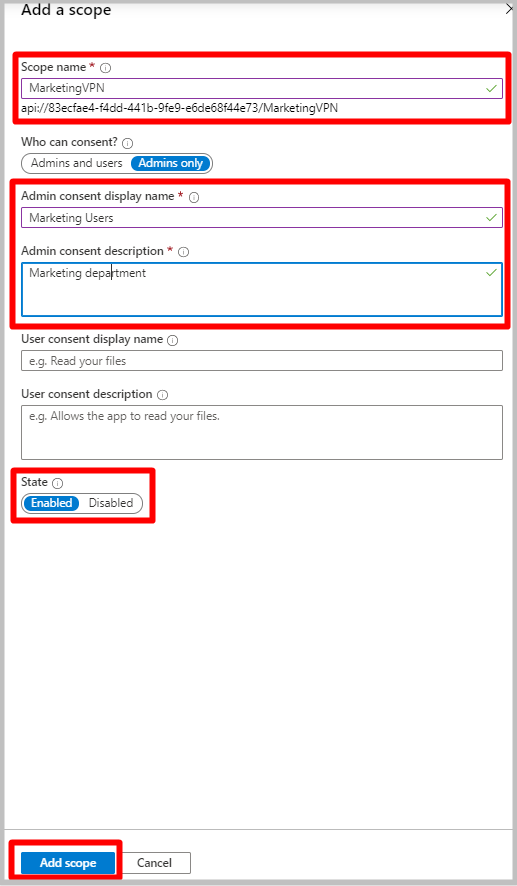

Preencha os campos obrigatórios e certifique-se de que o Estado está Ativado. Clique em Adicionar escopo.

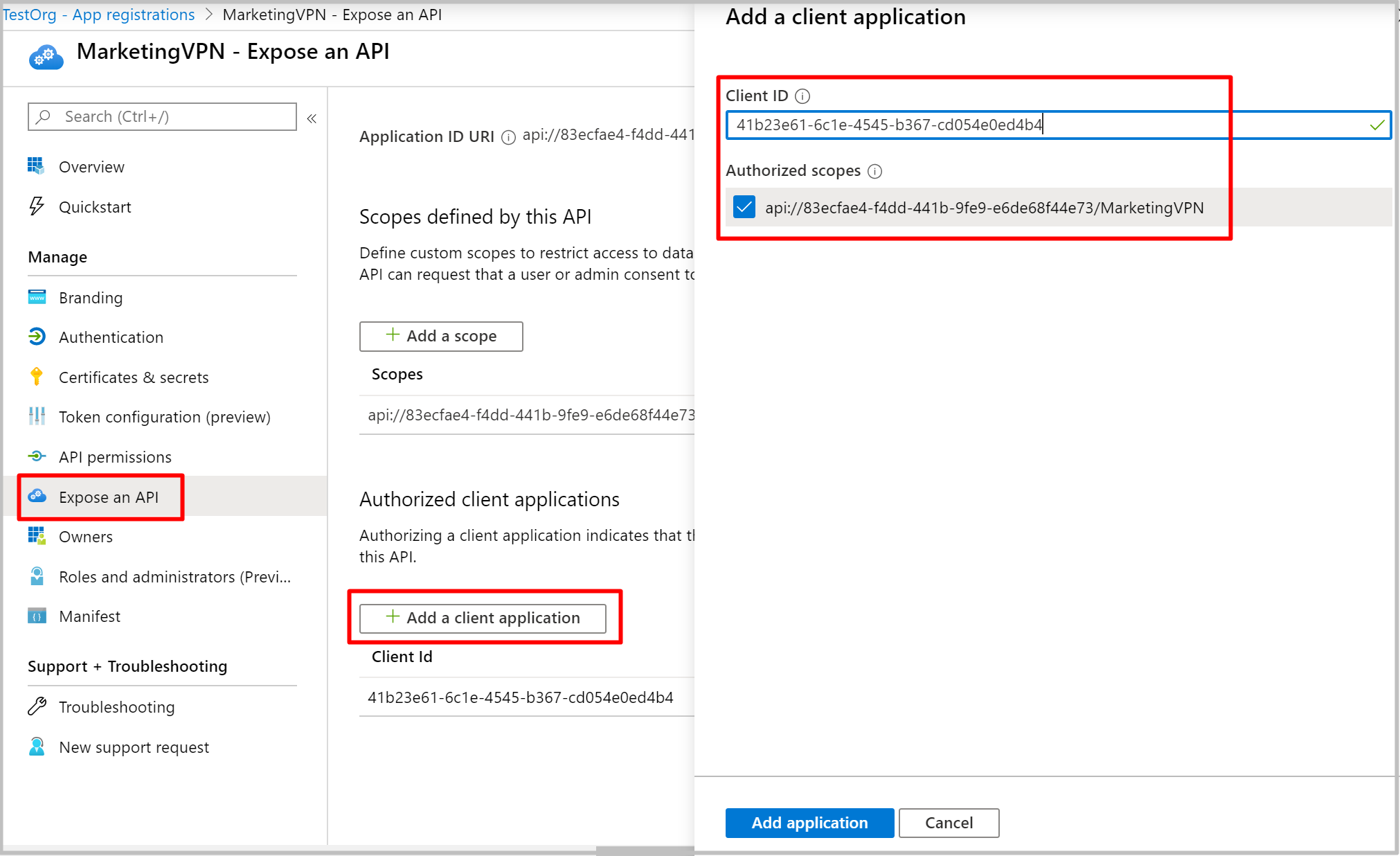

Clique em Expor uma API e, em seguida, em + Adicionar um aplicativo cliente. Para ID do cliente, insira os seguintes valores, dependendo da nuvem:

- Digite 41b23e61-6c1e-4545-b367-cd054e0ed4b4 para Azure Public

- Digite 51bb15d4-3a4f-4ebf-9dca-40096fe32426 para Azure Government

- Digite 538ee9e6-310a-468d-afef-ea97365856a9 para Azure Alemanha

- Digite 49f817b6-84ae-4cc0-928c-73f27289b3aa para Azure China 21Vianet

Clique em Adicionar aplicativo.

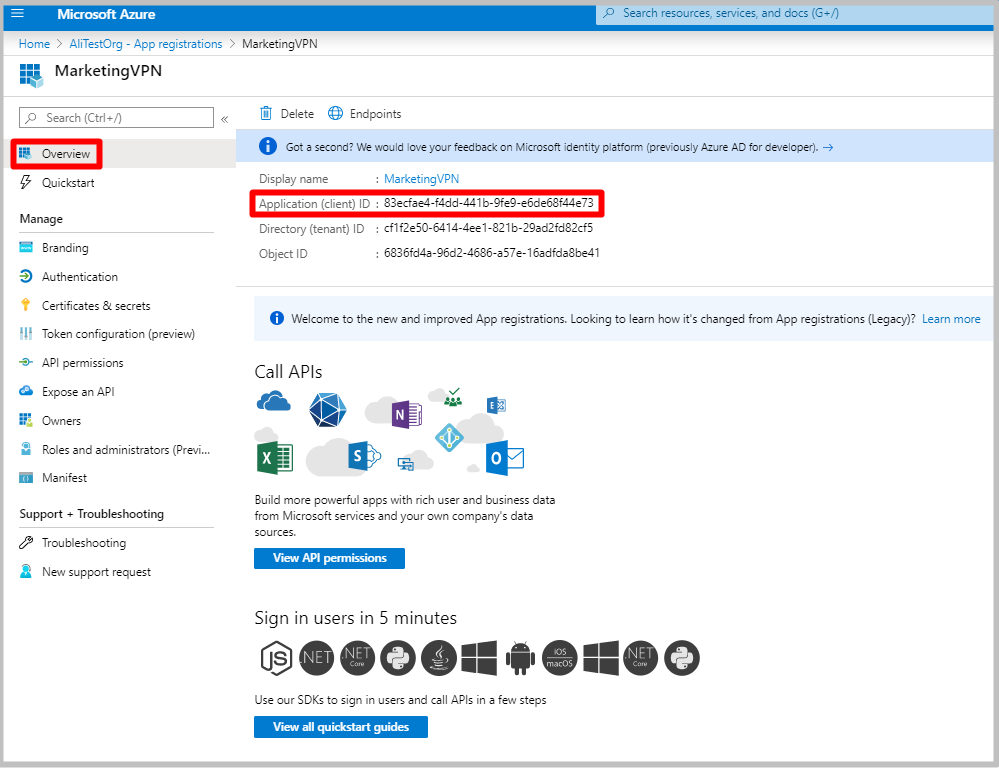

Copie o ID do aplicativo (cliente) da página Visão geral. Você precisará dessas informações para configurar o(s) seu(s) gateway(s) VPN.

Repita as etapas nesta seção de registro de aplicativos adicionais para criar quantos aplicativos forem necessários para seu requisito de segurança. Cada aplicativo será associado a um gateway VPN e pode ter um conjunto diferente de usuários. Apenas um aplicativo pode ser associado a um gateway.

5. Atribuir usuários a aplicativos

Atribua os usuários aos seus aplicativos.

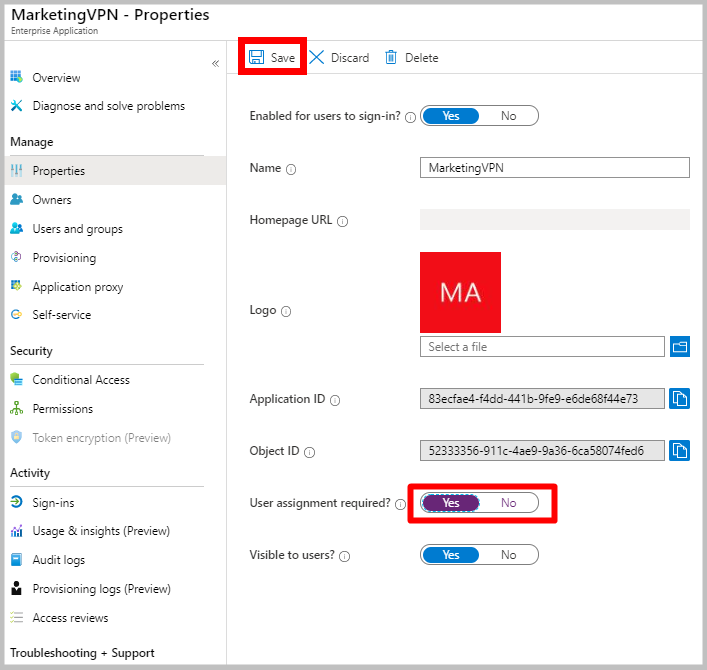

Em Microsoft Entra ID - Enterprise applications, selecione o aplicativo recém-registrado> e clique em Propriedades. Certifique-se de que a atribuição de usuário necessária? está definida como sim. Clique em Guardar.

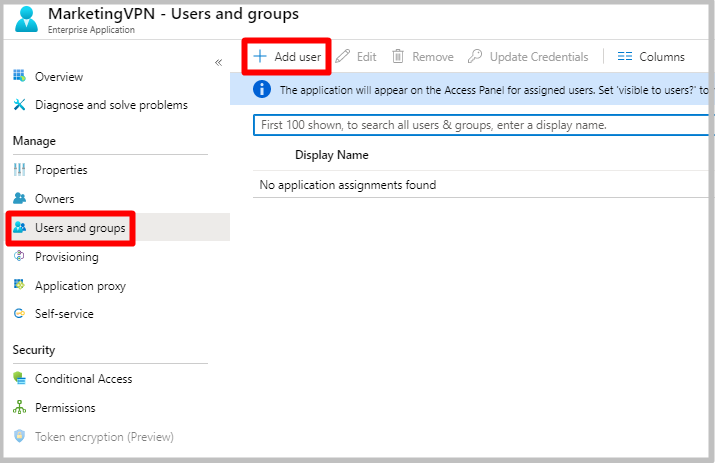

Na página da aplicação, clique em Utilizadores e grupos e, em seguida, clique em +Adicionar utilizador.

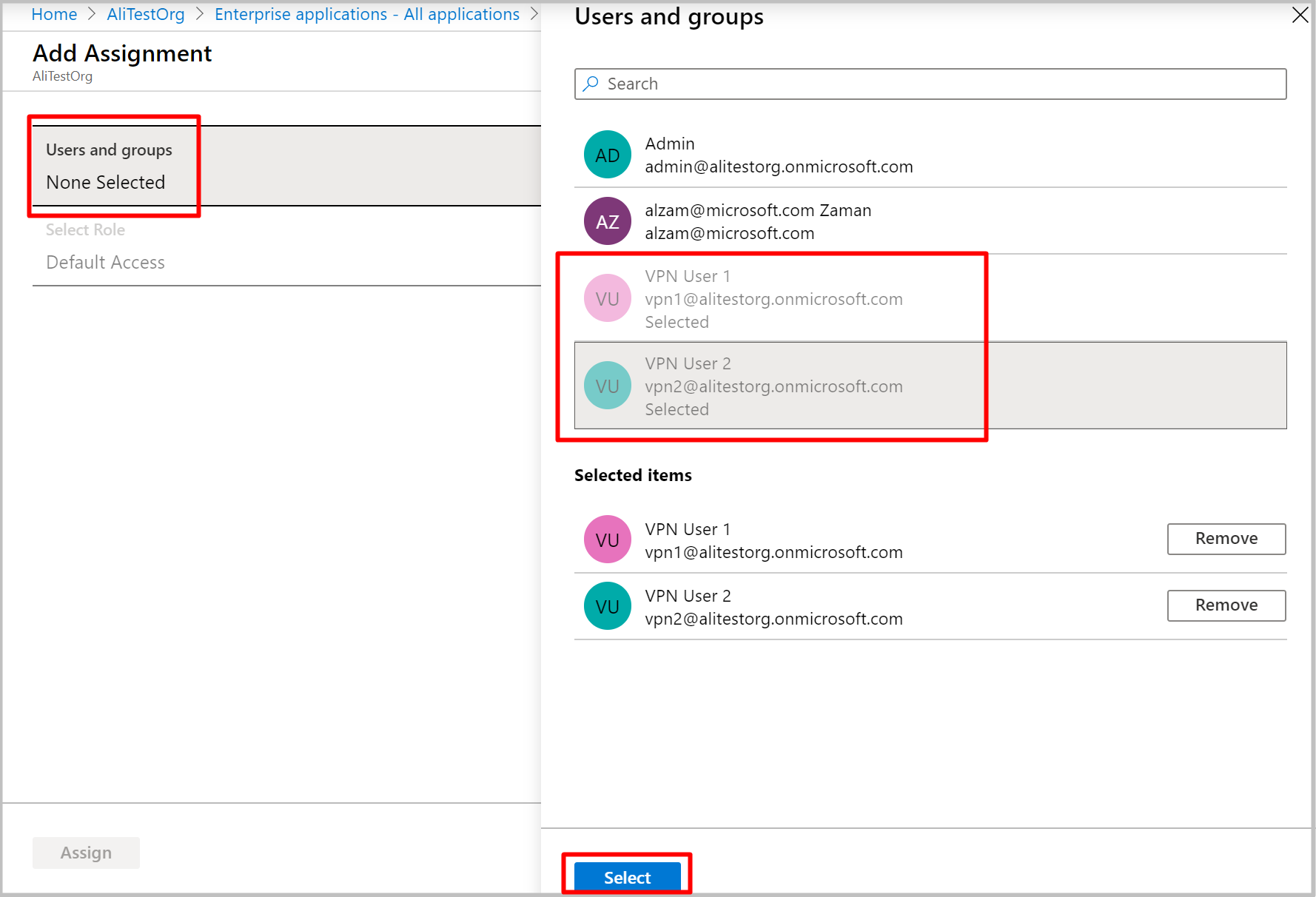

Em Adicionar Atribuição, clique em Usuários e grupos. Selecione os usuários que você deseja poder acessar este aplicativo VPN. Clique em Selecionar.

6. Crie uma nova configuração P2S

Uma configuração P2S define os parâmetros para ligar clientes remotos.

Defina as variáveis a seguir, substituindo valores conforme necessário para seu ambiente.

$aadAudience = "00000000-abcd-abcd-abcd-999999999999" $aadIssuer = "https://sts.windows.net/00000000-abcd-abcd-abcd-999999999999/" $aadTenant = "https://login.microsoftonline.com/00000000-abcd-abcd-abcd-999999999999"Execute os seguintes comandos para criar a configuração:

$aadConfig = New-AzVpnServerConfiguration -ResourceGroupName <ResourceGroup> -Name newAADConfig -VpnProtocol OpenVPN -VpnAuthenticationType AAD -AadTenant $aadTenant -AadIssuer $aadIssuer -AadAudience $aadAudience -Location westcentralusNota

Não use a ID do aplicativo do cliente VPN do Azure nos comandos acima: ele concederá a todos os usuários acesso ao gateway. Utilize o ID da(s) aplicação(ões) registada(s).

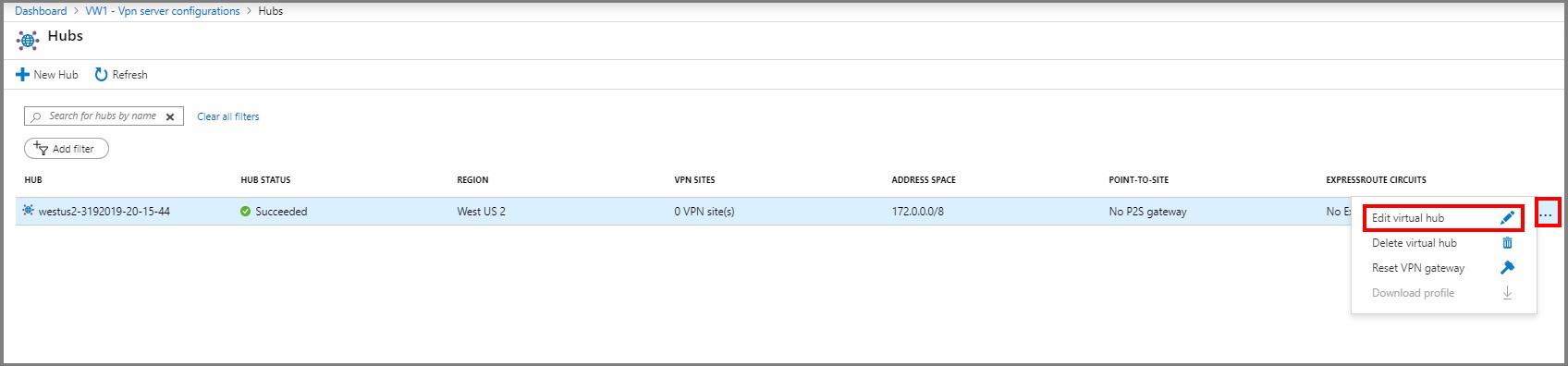

7. Editar atribuição de hub

Navegue até a folha Hubs sob a WAN virtual.

Selecione o hub ao qual deseja associar a configuração do servidor vpn e clique nas reticências (...).

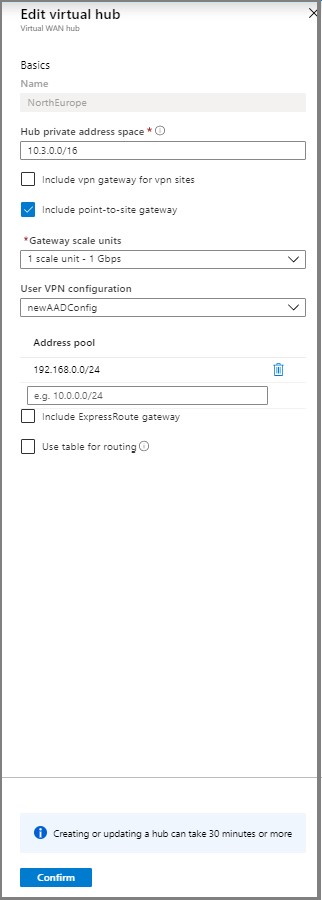

Clique em Editar hub virtual.

Marque a caixa de seleção Incluir gateway ponto a site e escolha a unidade de escala de gateway desejada.

Insira o pool de endereços a partir do qual os clientes VPN receberão endereços IP.

Clique em Confirmar.

A operação pode levar até 30 minutos para ser concluída.

8. Faça o download do perfil VPN

Utilize o perfil VPN para configurar os seus clientes.

Na página da WAN virtual, clique em Configurações de VPN do usuário.

Na parte superior da página, clique em Baixar configuração de VPN do usuário.

Após a conclusão da criação do ficheiro, pode clicar na ligação para transferi-lo.

Use o arquivo de perfil para configurar os clientes VPN.

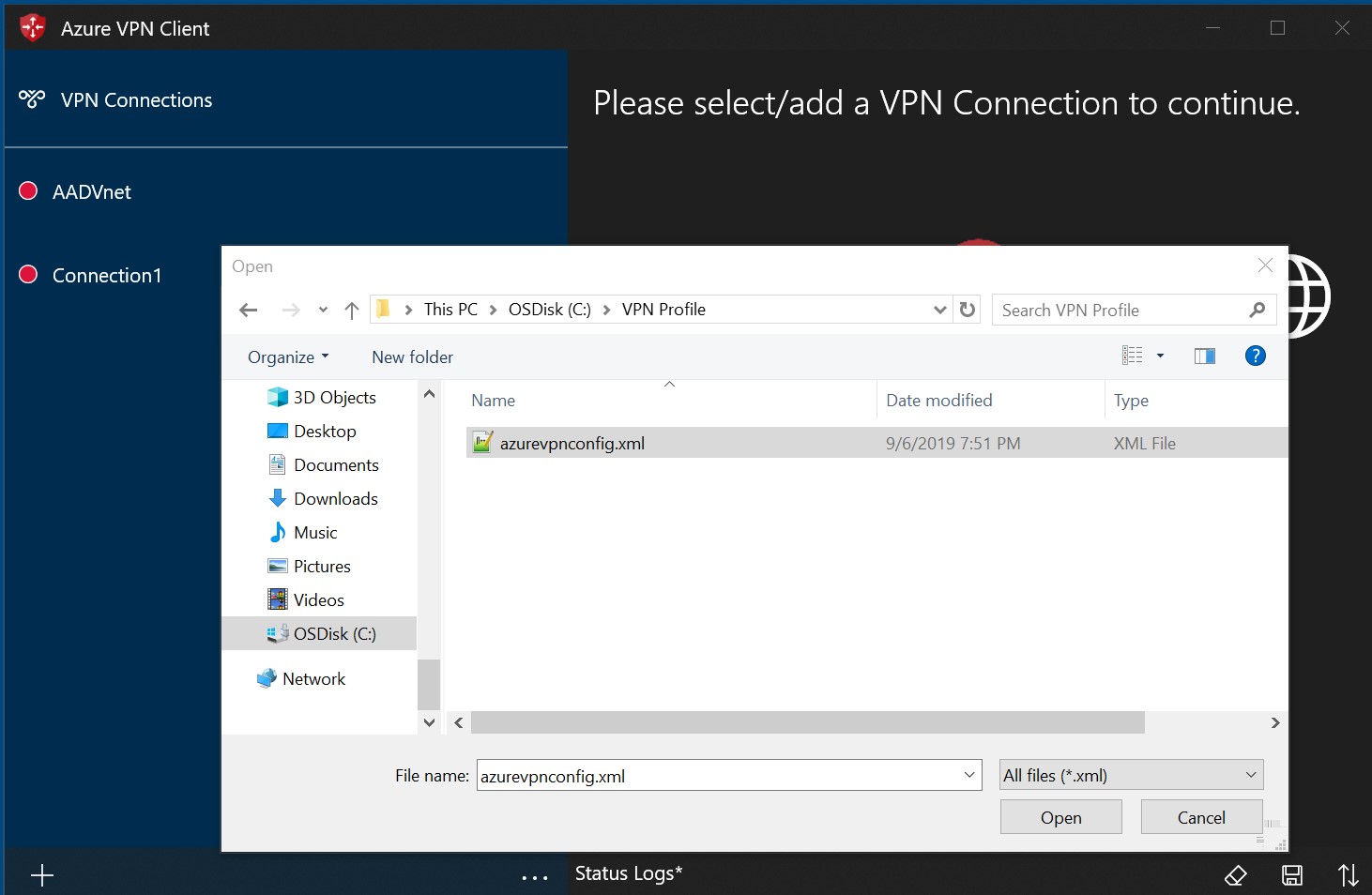

Extraia o arquivo zip baixado.

Navegue até a pasta "AzureVPN" descompactada.

Anote o local do arquivo "azurevpnconfig.xml". O azurevpnconfig.xml contém a configuração para a conexão VPN e pode ser importado diretamente para o aplicativo Cliente VPN do Azure. Você também pode distribuir esse arquivo para todos os usuários que precisam se conectar via e-mail ou outros meios. O usuário precisará de credenciais válidas do Microsoft Entra para se conectar com êxito.

9. Configurar clientes VPN de usuário

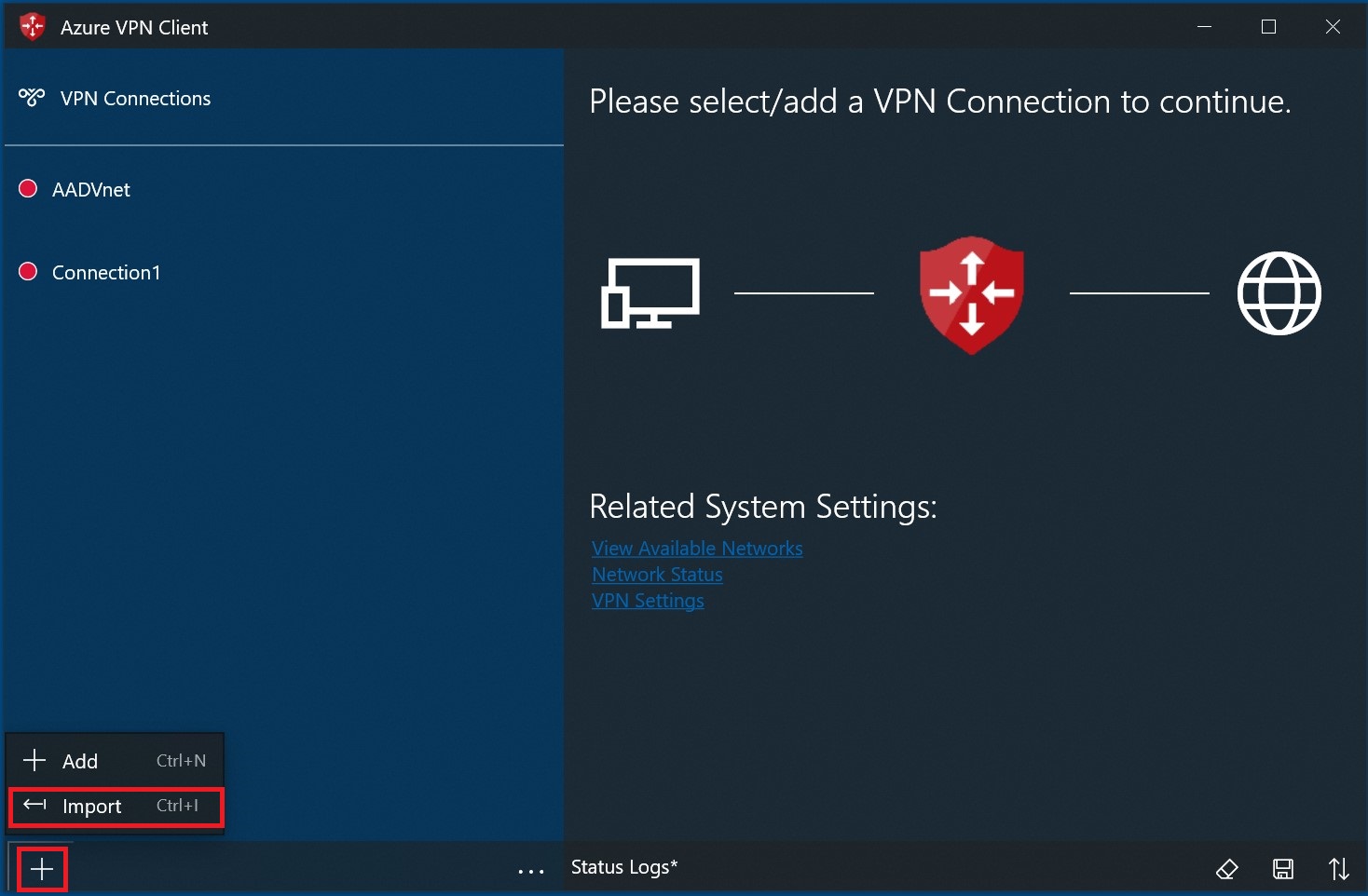

Para se conectar, você precisa baixar o Cliente VPN do Azure e importar o perfil do cliente VPN que foi baixado nas etapas anteriores em todos os computadores que desejam se conectar à rede virtual.

Nota

A autenticação Microsoft Entra é suportada apenas para conexões de protocolo OpenVPN®.

Para baixar o cliente VPN do Azure

Use este link para baixar o Cliente VPN do Azure.

Para importar um perfil de cliente

Na página, selecione Importar.

Navegue até o arquivo xml do perfil e selecione-o. Com o arquivo selecionado, selecione Abrir.

Especifique o nome do perfil e selecione Salvar.

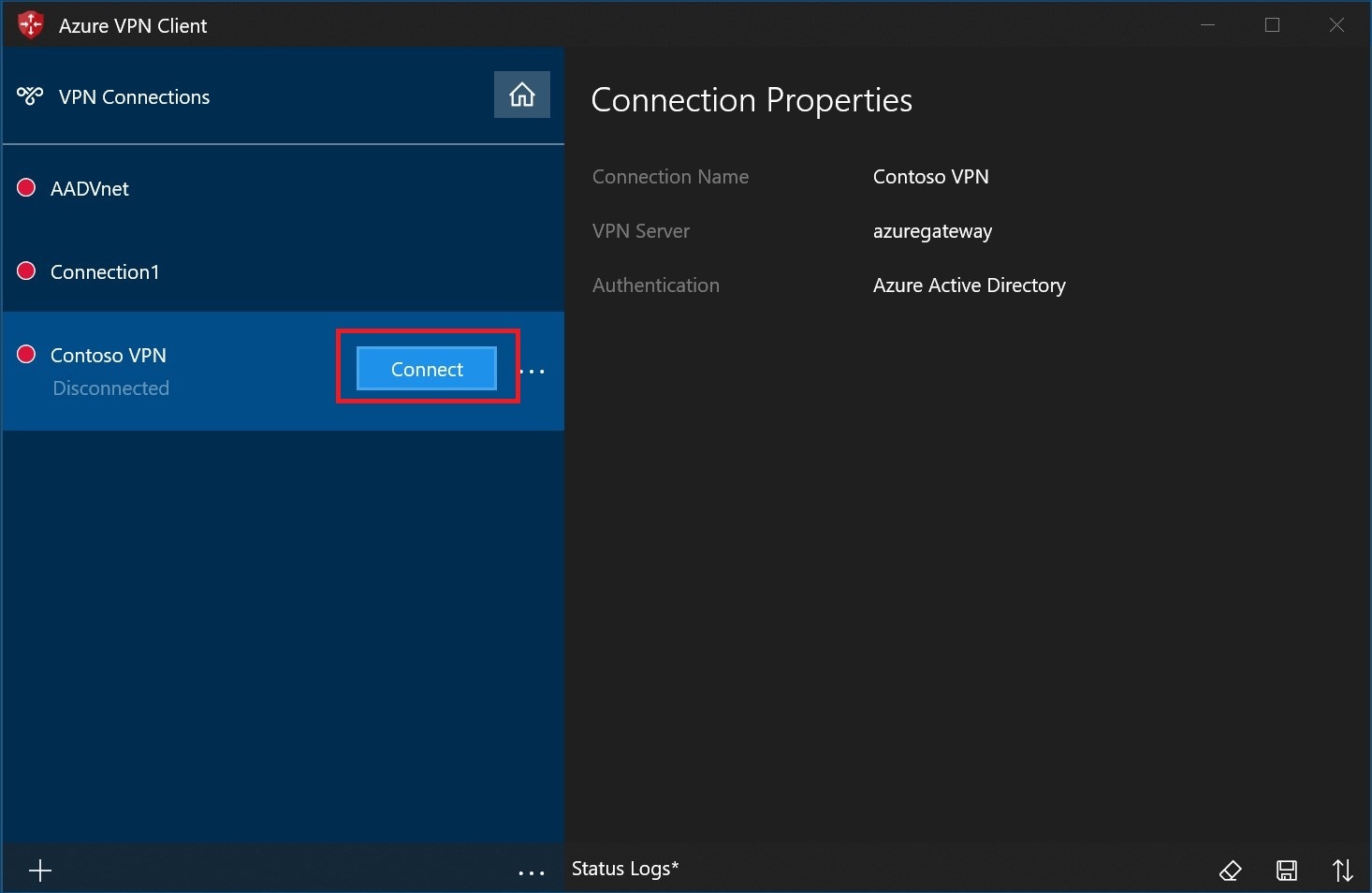

Selecione Conectar para se conectar à VPN.

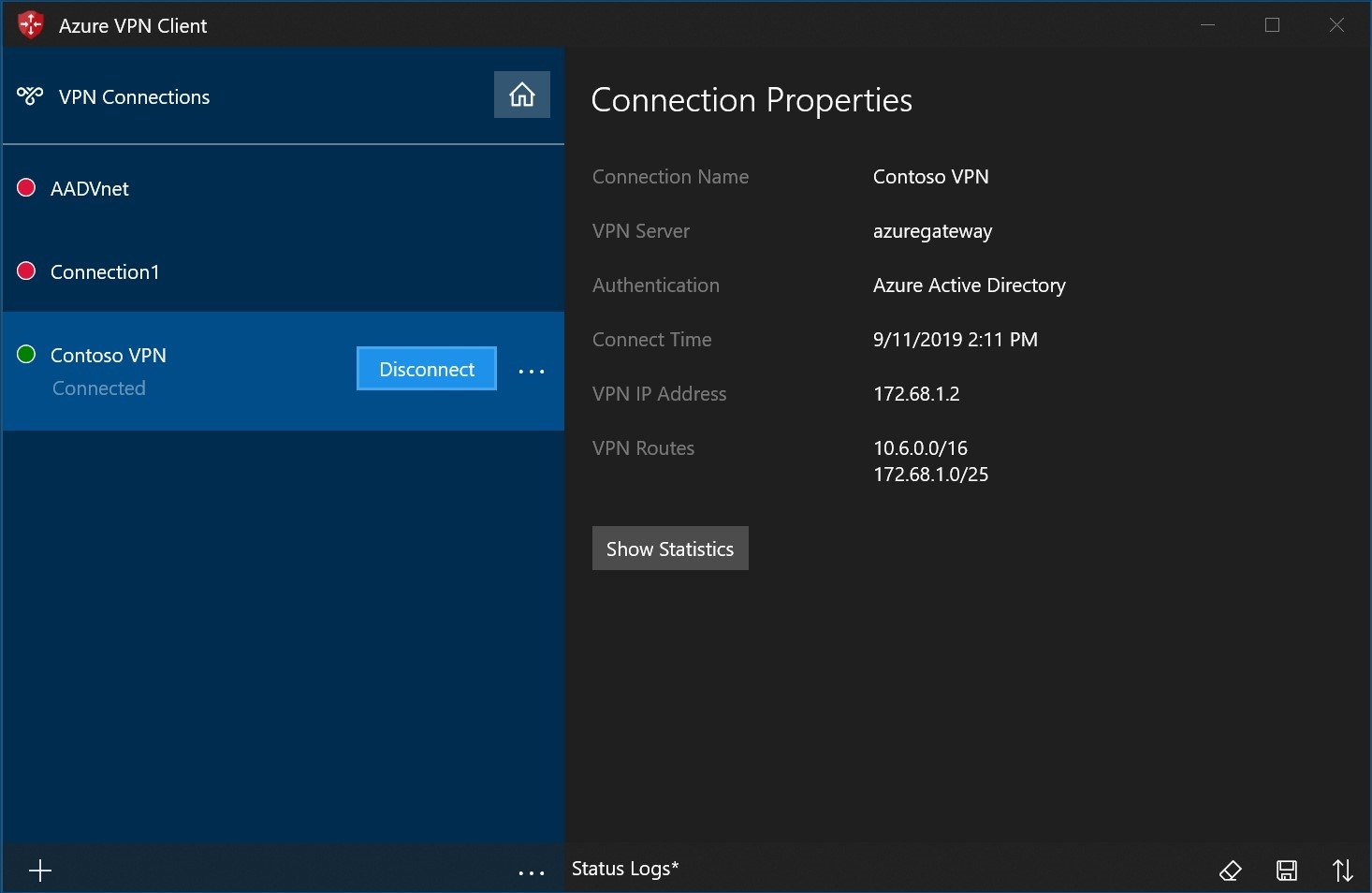

Uma vez conectado, o ícone ficará verde e dirá Conectado.

Para excluir um perfil de cliente

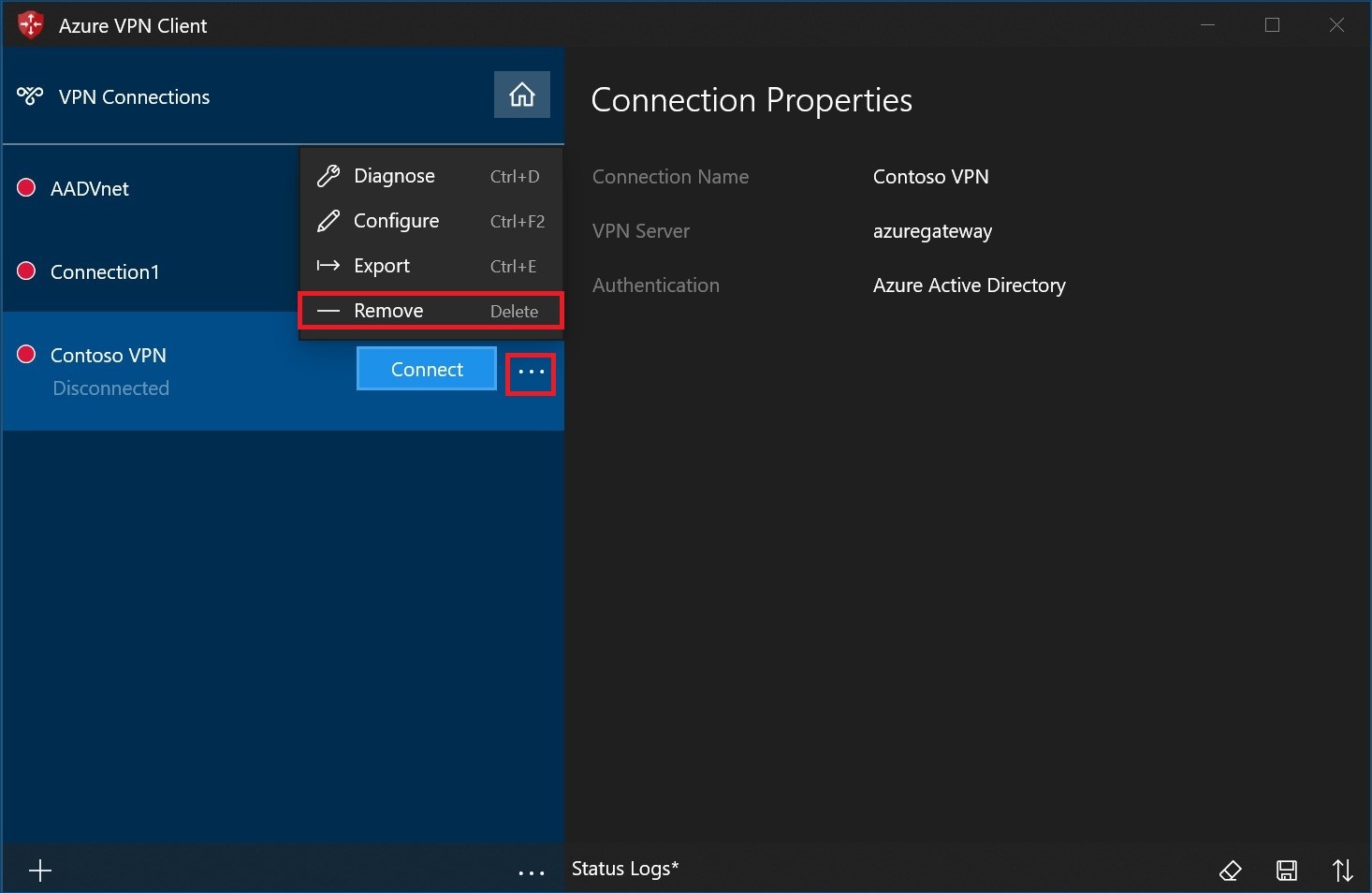

Selecione as reticências (...) ao lado do perfil do cliente que você deseja excluir. Em seguida, selecione Remover.

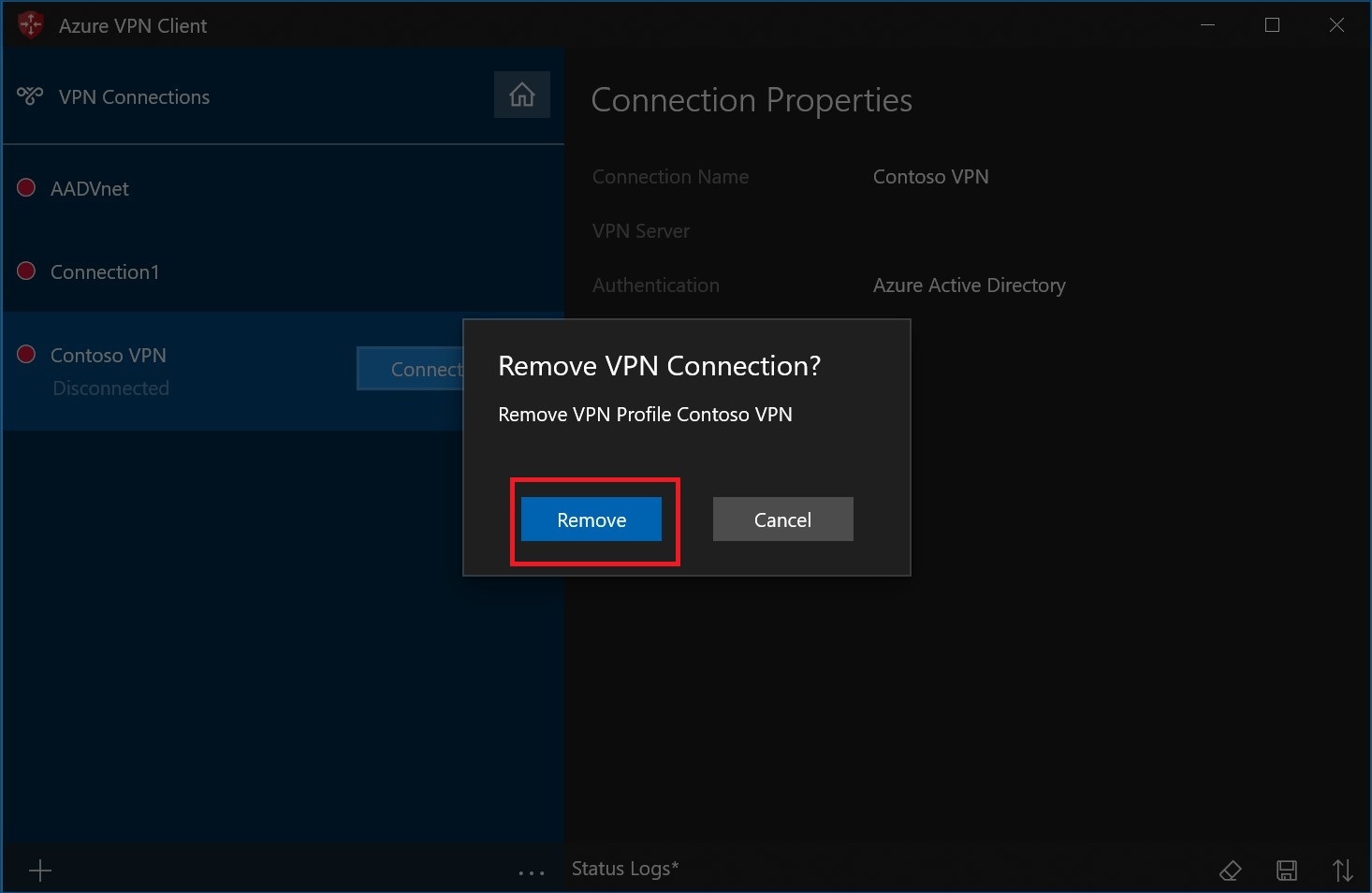

Selecione Remover para excluir.

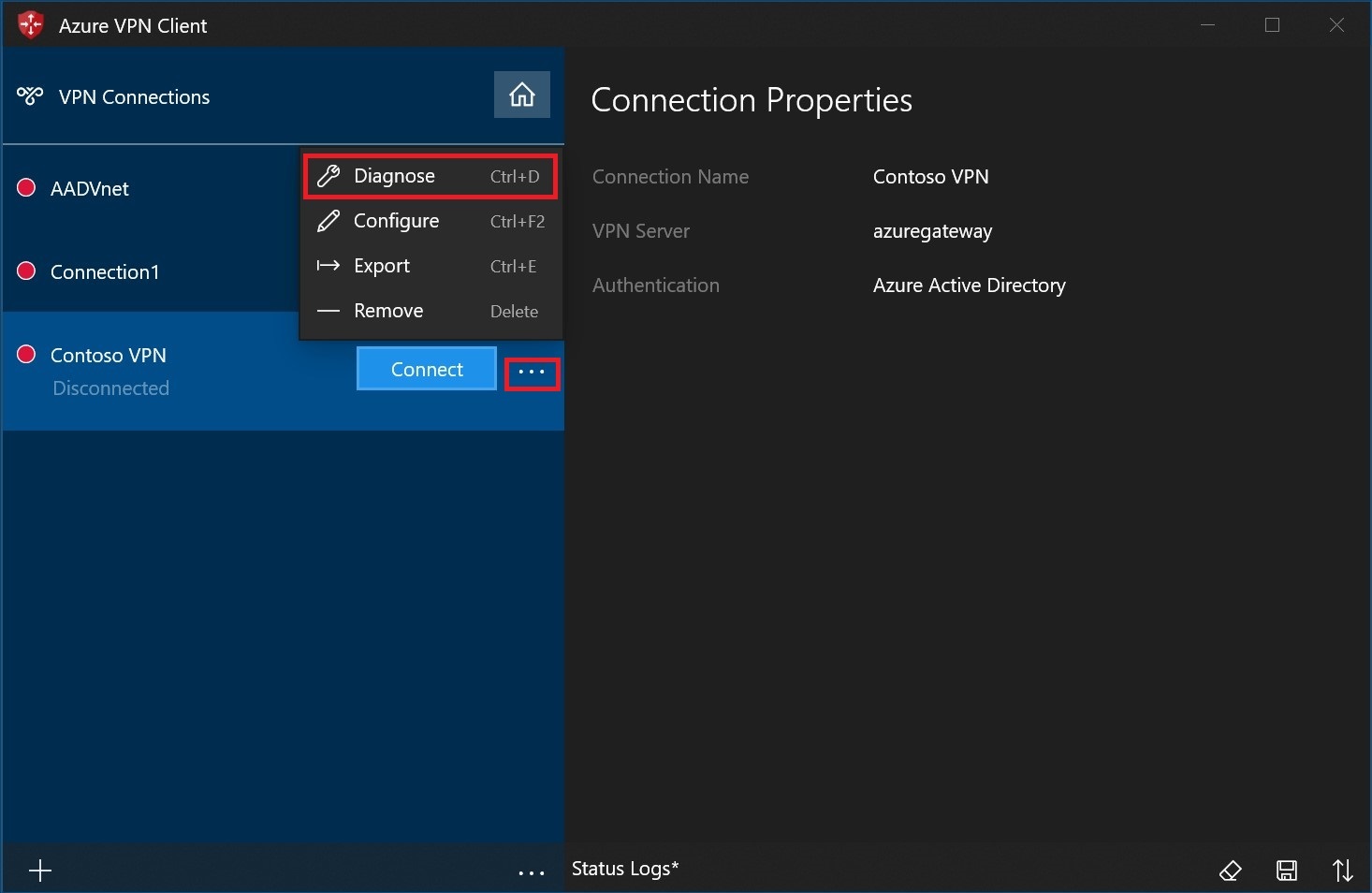

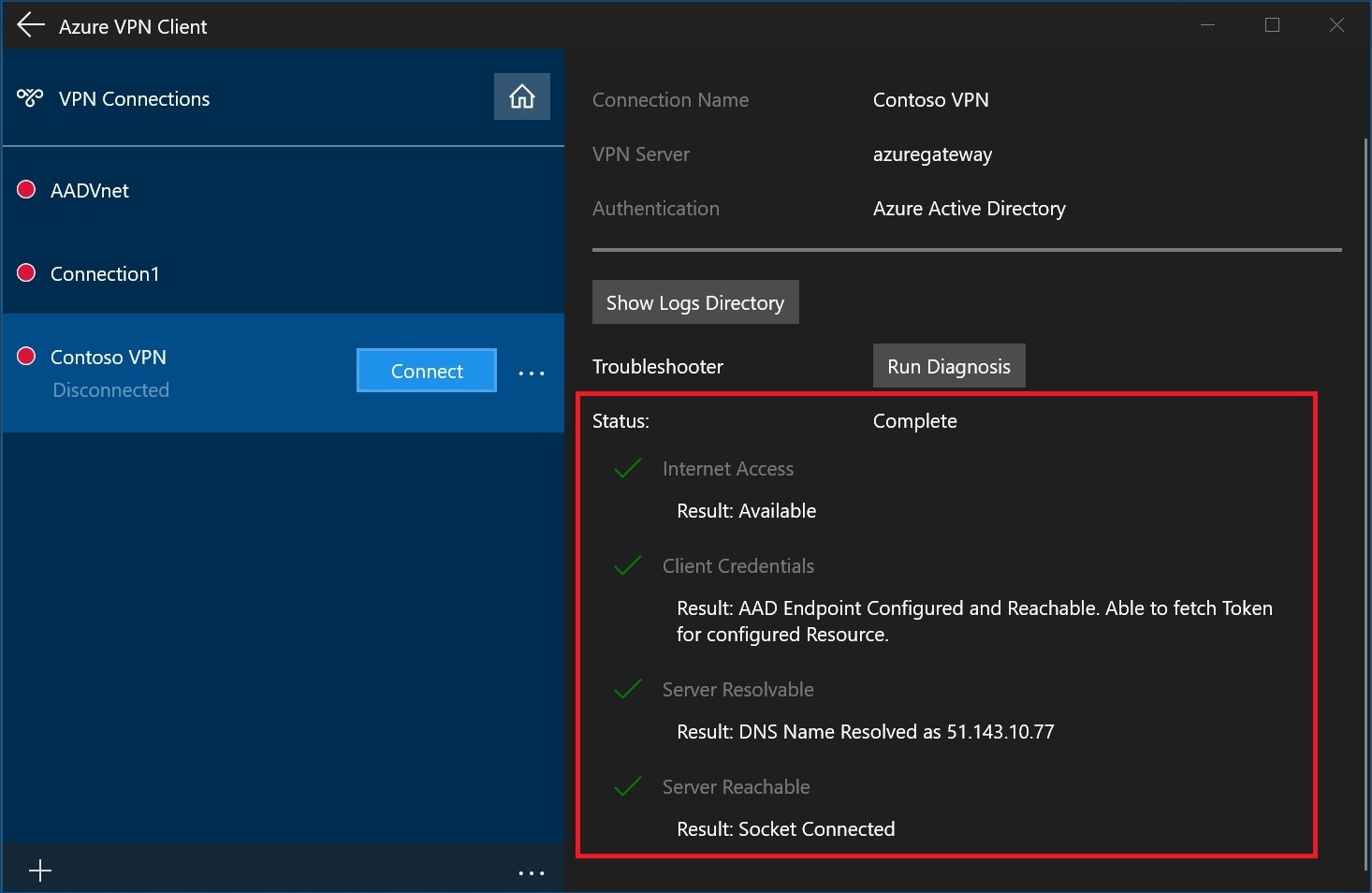

Para diagnosticar problemas de conexão

Para diagnosticar problemas de conexão, você pode usar a ferramenta Diagnosticar . Selecione as reticências (...) ao lado da conexão VPN que você deseja diagnosticar para revelar o menu. Em seguida, selecione Diagnosticar.

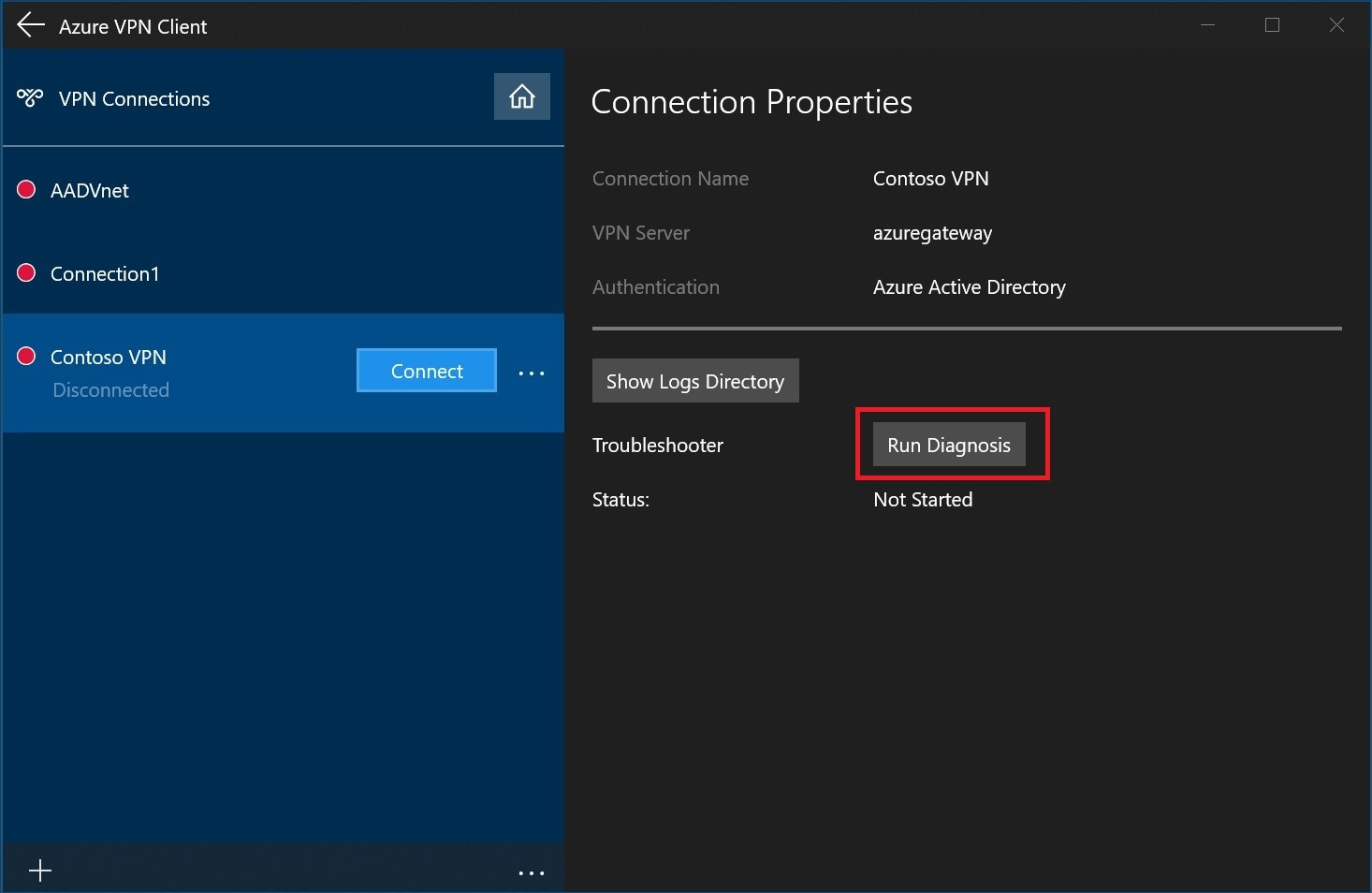

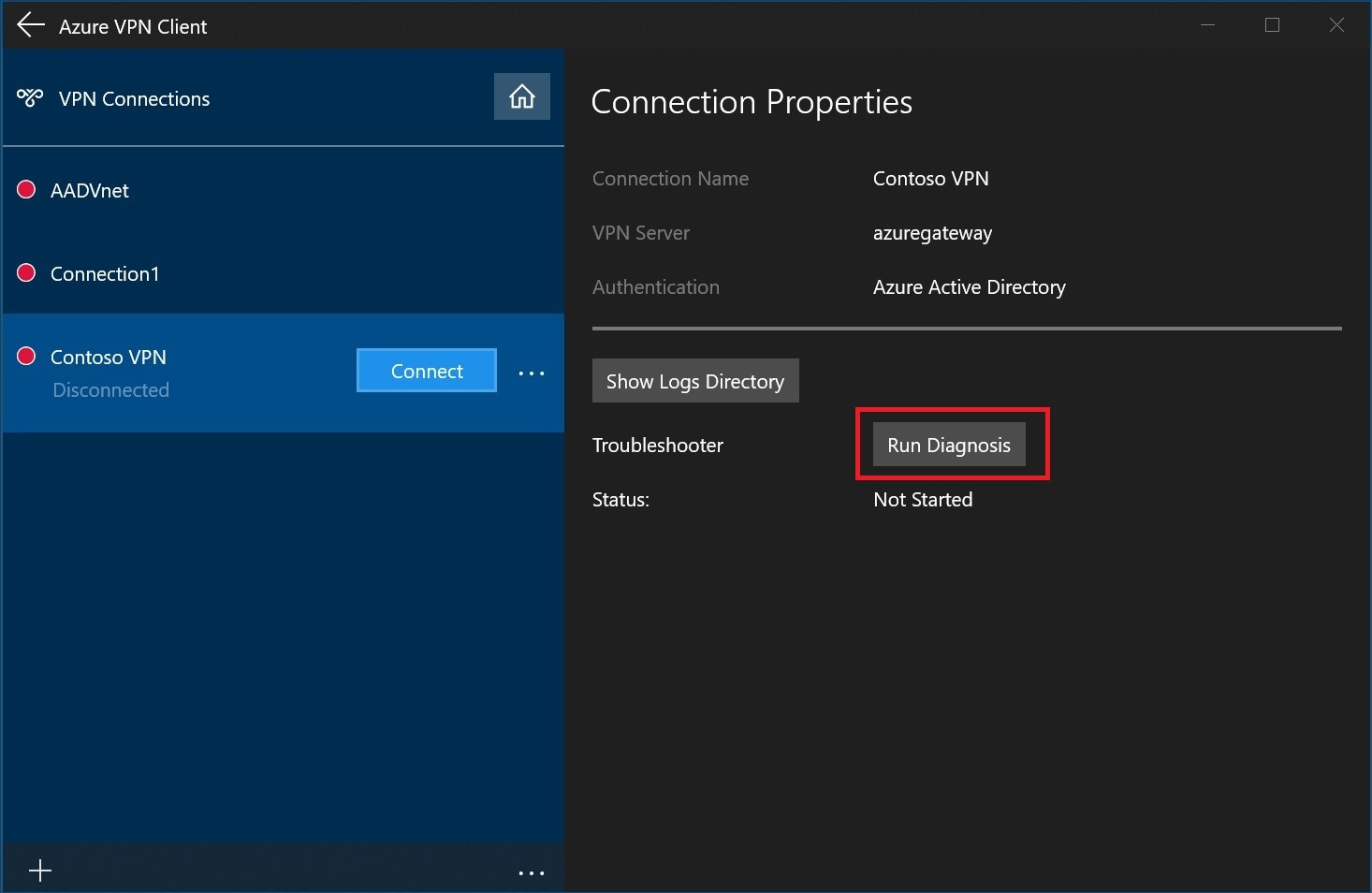

Na página Propriedades da Conexão, selecione Executar Diagnóstico.

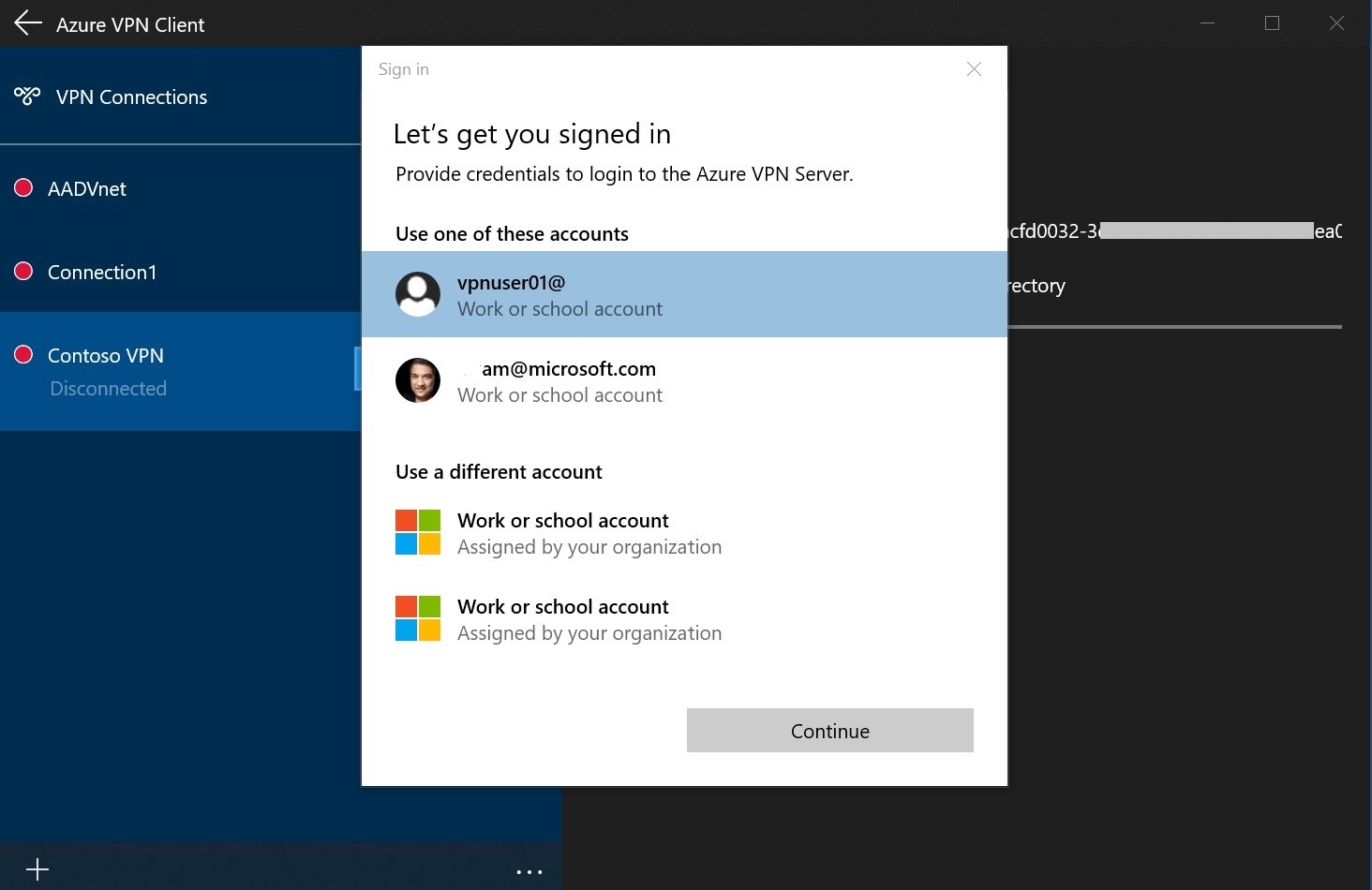

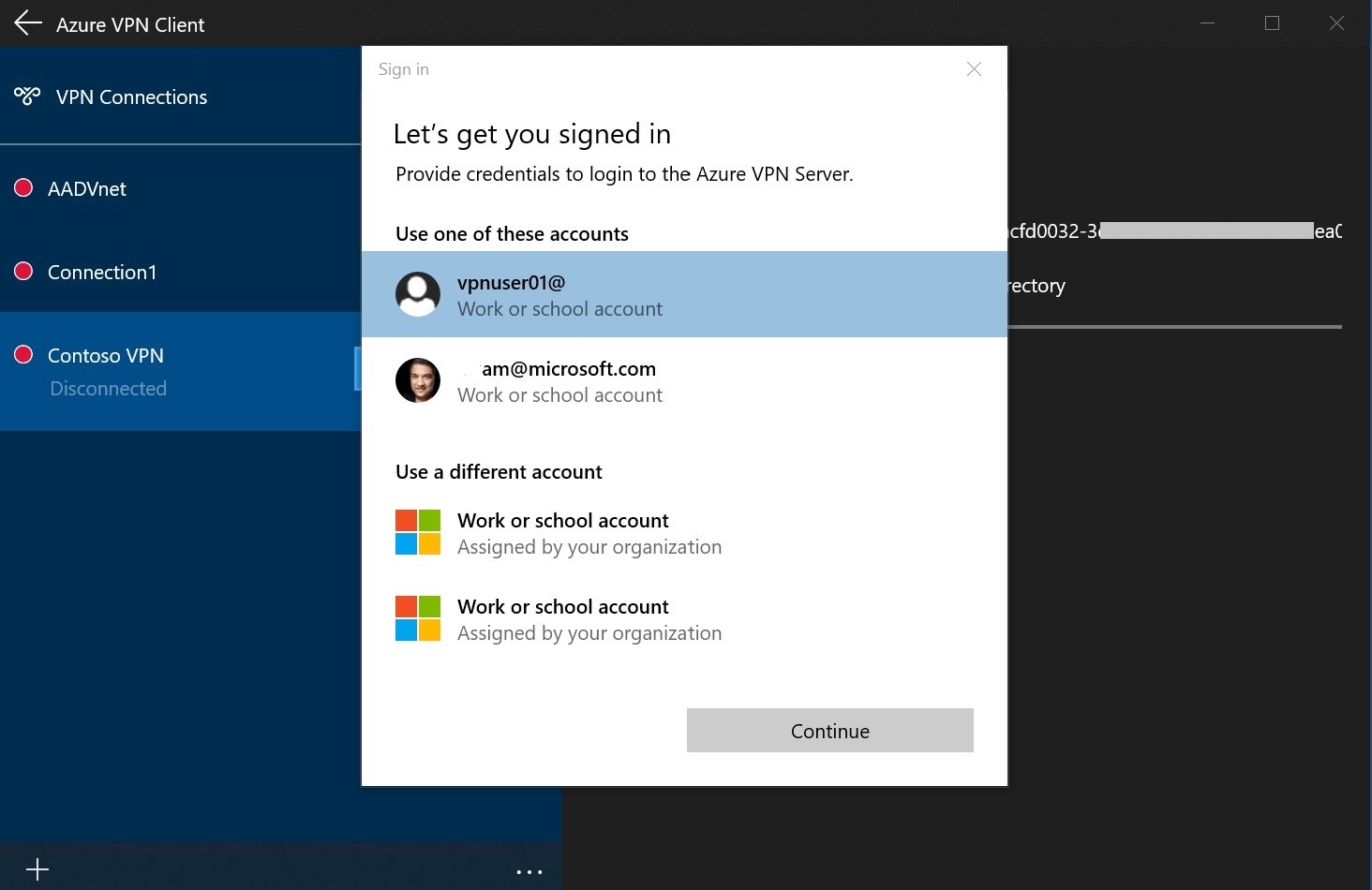

Inicie sessão com as suas credenciais.

Veja os resultados do diagnóstico.

Inicie sessão com as suas credenciais.

Veja os resultados do diagnóstico.

10. Veja a sua WAN virtual

Navegue para a WAN virtual.

Na página Overview, cada ponto no mapa representa um hub.

Na secção Hubs e ligações, pode ver o estado do hub, o site, a região, o estado da ligação VPN e os bytes de entrada e saída.

Clean up resources (Limpar recursos)

Quando já não precisar desses recursos, pode utilizar Remove-AzureRmResourceGroup para remover o grupo de recursos e todos os recursos que o mesmo contém. Substitua "myResourceGroup" pelo nome do grupo de recursos e execute o seguinte comando do PowerShell:

Remove-AzureRmResourceGroup -Name myResourceGroup -Force

Próximos passos

Para saber mais sobre a WAN Virtual, veja a página Virtual WAN Overview (Descrição Geral da WAN Virtual).