Acerca da VPN Ponto a Site

Uma ligação de gateway de VPN Ponto a Site (P2S) permite-lhe criar uma ligação segura à sua rede virtual a partir de um computador cliente individual. É estabelecida uma ligação P2S ao iniciá-la a partir do computador cliente. Esta solução é útil para as pessoas que trabalham à distância que queiram ligar às VNets do Azure a partir de uma localização remota, como, por exemplo, a partir de casa ou de uma conferência. Uma VPN P2S também é uma solução útil para utilizar em vez de uma VPN S2S, quando são poucos os clientes que precisam de ligar a uma VNet. Este artigo se aplica ao modelo de implantação do Resource Manager.

Nota

As configurações ponto a site exigem um tipo de VPN baseado em rota. Para obter mais informações sobre tipos de VPN, consulte Sobre as configurações do Gateway VPN.

What protocol does P2S use? (Que protocolo utiliza a P2S?)

VPN ponto a site pode usar um dos seguintes protocolos:

OpenVPN® Protocol, um protocolo VPN baseado em SSL/TLS. Uma solução TLS VPN pode penetrar firewalls, uma vez que a maioria dos firewalls abre a porta TCP 443 de saída, que o TLS usa. O OpenVPN pode ser usado para se conectar a partir de dispositivos Android, iOS (versões 11.0 e superiores), Windows, Linux e Mac (macOS versões 10.13 e superiores).

Secure Socket Tunneling Protocol (SSTP), um protocolo VPN proprietário baseado em TLS. Uma solução TLS VPN pode penetrar firewalls, uma vez que a maioria dos firewalls abre a porta TCP 443 de saída, que o TLS usa. SSTP só é suportado em dispositivos Windows. O Azure suporta todas as versões do Windows que têm SSTP e suportam TLS 1.2 (Windows 8.1 e posterior).

IKEv2 VPN, uma solução VPN IPsec baseada em padrões. O IKEv2 VPN pode ser usado para se conectar a partir de dispositivos Mac (macOS versões 10.11 e superiores).

Nota

O IKEv2 e o OpenVPN para P2S estão disponíveis apenas para o modelo de implantação do Resource Manager. Eles não estão disponíveis para o modelo de implantação clássico.

Como os clientes VPN P2S são autenticados?

Antes de o Azure aceitar uma ligação VPN P2S, o utilizador tem de ser autenticado primeiro. Há dois mecanismos que o Azure oferece para autenticar um usuário conectado.

Autenticação de certificados

Ao usar a autenticação de certificado nativa do Azure, um certificado de cliente presente no dispositivo é usado para autenticar o usuário que se conecta. Os certificados de cliente são gerados a partir de um certificado raiz confiável e, em seguida, instalados em cada computador cliente. Você pode usar um certificado raiz que foi gerado usando uma solução Enterprise ou pode gerar um certificado autoassinado.

A validação do certificado do cliente é realizada pelo gateway VPN e acontece durante o estabelecimento da conexão VPN P2S. O certificado raiz é necessário para a validação e deve ser carregado no Azure.

Autenticação do Microsoft Entra

A autenticação do Microsoft Entra permite que os usuários se conectem ao Azure usando suas credenciais do Microsoft Entra. A autenticação nativa do Microsoft Entra só é suportada para o protocolo OpenVPN e também requer o uso do Cliente VPN do Azure. Os sistemas operativos de cliente suportados são o Windows 10 ou posterior e o macOS.

Com a autenticação nativa do Microsoft Entra, você pode usar os recursos de Acesso Condicional do Microsoft Entra e autenticação multifator (MFA) para VPN.

Em um alto nível, você precisa executar as seguintes etapas para configurar a autenticação do Microsoft Entra:

Baixe a versão mais recente dos arquivos de instalação do Cliente VPN do Azure usando um dos seguintes links:

- Instale usando os arquivos de instalação do cliente: https://aka.ms/azvpnclientdownload.

- Instale diretamente, quando conectado em um computador cliente: Microsoft Store.

Servidor de Domínio Ative Directory (AD)

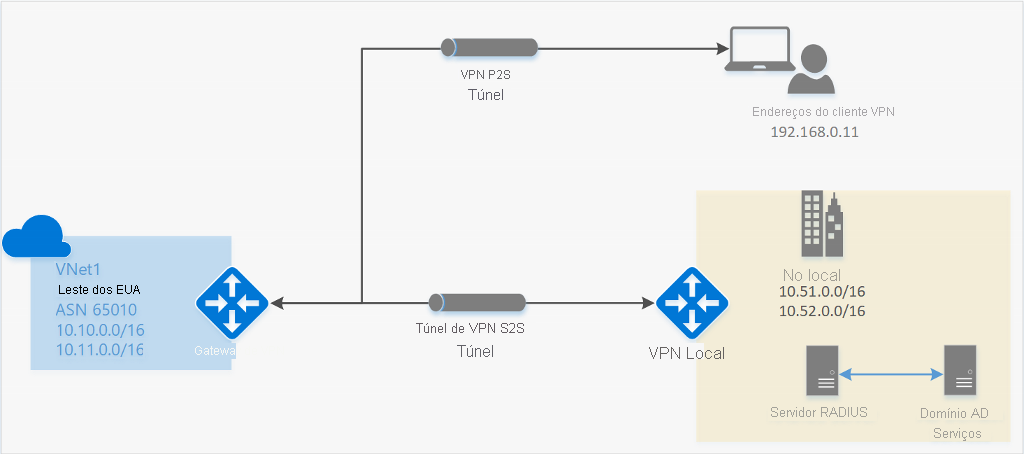

A autenticação de Domínio do AD permite que os usuários se conectem ao Azure usando suas credenciais de domínio da organização. Requer um servidor RADIUS que se integre com o servidor AD. As organizações também podem usar sua implantação RADIUS existente.

O servidor RADIUS pode ser implantado no local ou em sua rede virtual do Azure. Durante a autenticação, o Gateway de VPN do Azure atua como uma passagem e encaminhamento de mensagens de autenticação entre o servidor RADIUS e o dispositivo de conexão. Portanto, a acessibilidade do Gateway ao servidor RADIUS é importante. Se o servidor RADIUS estiver presente no local, uma conexão VPN S2S do Azure com o site local será necessária para a acessibilidade.

O servidor RADIUS também pode integrar-se com os serviços de certificados do AD. Isso permite que você use o servidor RADIUS e sua implantação de certificado corporativo para autenticação de certificado P2S como uma alternativa à autenticação de certificado do Azure. A vantagem é que você não precisa carregar certificados raiz e certificados revogados no Azure.

Um servidor RADIUS também pode integrar-se com outros sistemas de identidade externos. Isso abre muitas opções de autenticação para VPN P2S, incluindo opções multifator.

What are the client configuration requirements? (Quais são os requisitos de configuração do cliente?)

Os requisitos de configuração do cliente variam, com base no cliente VPN que você usa, no tipo de autenticação e no protocolo. A tabela a seguir mostra os clientes disponíveis e os artigos correspondentes para cada configuração.

| Autenticação | Tipo de túnel | Gerar arquivos de configuração | Configurar cliente VPN |

|---|---|---|---|

| Certificado do Azure | IKEv2, SSTP | Windows | Cliente VPN nativo |

| Certificado do Azure | OpenVPN | Windows | - Cliente OpenVPN - Cliente VPN do Azure |

| Certificado do Azure | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Certificado do Azure | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS - certificado | - | Artigo | Artigo |

| RADIUS - palavra-passe | - | Artigo | Artigo |

| RADIUS - outros métodos | - | Artigo | Artigo |

Importante

A partir de 1 de julho de 2018, o suporte será removido para o TLS 1.0 e 1.1 do Gateway de VPN do Azure. O Gateway de VPN irá suportar apenas o TLS 1.2. Apenas as conexões ponto-a-site são afetadas; As conexões site a site não serão afetadas. Se você estiver usando TLS para VPNs ponto a site em clientes Windows 10 ou posteriores, não precisará tomar nenhuma ação. Se você estiver usando TLS para conexões ponto a site em clientes Windows 7 e Windows 8, consulte as Perguntas frequentes sobre o Gateway VPN para obter instruções de atualização.

Que SKU de gateway suporta a VPN P2S?

A tabela a seguir mostra SKUs de gateway por túnel, conexão e taxa de transferência. Para obter tabelas adicionais e mais informações sobre essa tabela, consulte a seção SKUs de gateway do artigo Configurações do gateway VPN.

| VPN Gateway Geração |

SKU | S2S/VNet-to-VNet Túneis |

P2S Conexões SSTP |

P2S Conexões IKEv2/OpenVPN |

Agregado Benchmark de taxa de transferência |

BGP | Zona redundante | Número suportado de VMs na rede virtual |

|---|---|---|---|---|---|---|---|---|

| Geração1 | Básica | Máx. 10 | Máx. 128 | Não suportado | 100 Mbps | Não suportado | Não | 200 |

| Geração1 | VpnGw1 | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Suportado | Não | 450 |

| Geração1 | VpnGw2 | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Suportado | Não | 1300 |

| Geração1 | VpnGw3 | Máx. 30 | Máx. 128 | Máx. 1000 | 1,25 Gbps | Suportado | Não | 4000 |

| Geração1 | VpnGw1AZ | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Suportado | Sim | 1000 |

| Geração1 | VpnGw2AZ | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Suportado | Sim | 2000 |

| Geração1 | VpnGw3AZ | Máx. 30 | Máx. 128 | Máx. 1000 | 1,25 Gbps | Suportado | Sim | 5000 |

| Geração2 | VpnGw2 | Máx. 30 | Máx. 128 | Máx. 500 | 1,25 Gbps | Suportado | Não | 685 |

| Geração2 | VpnGw3 | Máx. 30 | Máx. 128 | Máx. 1000 | 2,5 Gbps | Suportado | Não | 2240 |

| Geração2 | VpnGw4 | Máx. 100* | Máx. 128 | Máx. 5000 | 5 Gbps | Suportado | Não | 5300 |

| Geração2 | VpnGw5 | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Suportado | Não | 6700 |

| Geração2 | VpnGw2AZ | Máx. 30 | Máx. 128 | Máx. 500 | 1,25 Gbps | Suportado | Sim | 2000 |

| Geração2 | VpnGw3AZ | Máx. 30 | Máx. 128 | Máx. 1000 | 2,5 Gbps | Suportado | Sim | 3300 |

| Geração2 | VpnGw4AZ | Máx. 100* | Máx. 128 | Máx. 5000 | 5 Gbps | Suportado | Sim | 4400 |

| Geração2 | VpnGw5AZ | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Suportado | Sim | 9000 |

Nota

O Basic SKU tem limitações e não suporta autenticação IKEv2, IPv6 ou RADIUS. Consulte o artigo Configurações do Gateway VPN para obter mais informações.

Quais políticas IKE/IPsec são configuradas em gateways VPN para P2S?

As tabelas nesta seção mostram os valores para as políticas padrão. No entanto, eles não refletem os valores com suporte disponíveis para políticas personalizadas. Para políticas personalizadas, consulte os valores Accepted listados no cmdlet New-AzVpnClientIpsecParameter PowerShell.

IKEv2

| Cifra | Integridade | PRF | Grupo DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Cifra | Integridade | Grupo PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Quais políticas TLS são configuradas em gateways VPN para P2S?

TLS

| Políticas |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

Como faço para configurar uma conexão P2S?

Uma configuração P2S requer algumas etapas específicas. Os artigos a seguir contêm as etapas para orientá-lo pelas etapas comuns de configuração do P2S.

Para remover a configuração de uma conexão P2S

Você pode remover a configuração de uma conexão usando o PowerShell ou a CLI. Para obter exemplos, consulte as Perguntas frequentes.

Como funciona o roteamento P2S?

Consulte os seguintes artigos:

FAQs

Existem várias secções de FAQ para P2S, com base na autenticação.

Passos Seguintes

- Configurar uma conexão P2S - autenticação de certificado do Azure

- Configurar uma conexão P2S - autenticação RADIUS

"OpenVPN" é uma marca comercial da OpenVPN Inc.