Configurar políticas de conexão IPsec/IKE personalizadas para VPN S2S e VNet-to-VNet: PowerShell

Este artigo orienta você pelas etapas para configurar uma política IPsec/IKE personalizada para conexões VPN Site to Site Gateway ou VNet-to-VNet usando o PowerShell.

Fluxo de trabalho

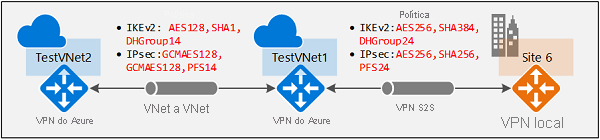

As instruções neste artigo ajudam a configurar políticas IPsec/IKE, conforme mostrado no diagrama a seguir.

- Crie uma rede virtual e um gateway VPN.

- Crie um gateway de rede local para conexão entre locais ou outra rede virtual e gateway para conexão VNet-to-VNet.

- Crie uma política IPsec/IKE com algoritmos e parâmetros selecionados.

- Crie uma conexão (IPsec ou VNet2VNet) com a diretiva IPsec/IKE.

- Adicione/atualize/remova uma política IPsec/IKE para uma conexão existente.

Parâmetros de políticas

O padrão de protocolo IPsec e IKE suporta uma ampla gama de algoritmos criptográficos em várias combinações. Consulte Sobre requisitos criptográficos e gateways de VPN do Azure para ver como isso pode ajudar a garantir conectividade entre locais e VNet-to-VNet para satisfazer seus requisitos de conformidade ou segurança. Esteja ciente das seguintes considerações:

- A política IPsec/IKE só funciona nas seguintes SKUs de gateway:

- VpnGw1~5 e VpnGw1AZ~5AZ

- Padrão e Alto Desempenho

- Só pode especificar uma combinação de políticas para uma determinada ligação.

- Você deve especificar todos os algoritmos e parâmetros para IKE (Modo Principal) e IPsec (Modo Rápido). A especificação parcial da política não é permitida.

- Consulte as especificações do fornecedor do dispositivo VPN para garantir que a política seja suportada em seus dispositivos VPN locais. As conexões S2S ou VNet-to-VNet não podem estabelecer se as políticas são incompatíveis.

Algoritmos criptográficos e principais pontos fortes

A tabela a seguir lista os algoritmos criptográficos configuráveis suportados e os pontos fortes das chaves.

| IPsec/IKEv2 | Opções |

|---|---|

| Encriptação IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integridade do IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Grupo DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, Nenhum |

| Encriptação do IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Nenhum |

| Integridade do IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grupo PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Nenhum |

| Duração de SA QM | (Opcional: os valores padrão são usados se não forem especificados) Segundos (número inteiro; mín. 300 /predefinição de 27000 segundos) KBytes (número inteiro; mín. 1024 /predefinição de 102400000 KBytes) |

| Seletor de tráfego | UsePolicyBasedTrafficSelectors** ($True/$False; Opcional, padrão $False se não especificado) |

| Tempo limite do DPD | Segundos (inteiro: min. 9/máx. 3600; padrão 45 segundos) |

A configuração de dispositivo VPN local deve corresponder ou deve conter os seguintes algoritmos e parâmetros que especificar na política de IPsec/IKE do Azure:

- Algoritmo de encriptação IKE (Modo Principal / Fase 1)

- Algoritmo de integridade IKE (Modo Principal / Fase 1)

- Grupo DH (Modo Principal / Fase 1)

- Algoritmo de encriptação IPsec (Modo Rápido / Fase 2)

- Algoritmo de integridade IPsec (Modo Rápido / Fase 2)

- Grupo PFS (Modo Rápido / Fase 2)

- Seletor de tráfego (se UsePolicyBasedTrafficSelectors for usado)

- Os tempos de vida da SA são apenas especificações locais e não precisam corresponder.

Se o GCMAES for usado como para o algoritmo de criptografia IPsec, você deverá selecionar o mesmo algoritmo GCMAES e o comprimento da chave para integridade IPsec; por exemplo, usando GCMAES128 para ambos.

Na tabela Algoritmos e chaves:

- O IKE corresponde ao Modo Principal ou à Fase 1.

- IPsec corresponde ao Modo Rápido ou Fase 2.

- O Grupo DH especifica o Grupo Diffie-Hellman usado no Modo Principal ou na Fase 1.

- O Grupo PFS especificou o Grupo Diffie-Hellman usado no Modo Rápido ou na Fase 2.

O tempo de vida da SA do Modo Principal IKE é fixado em 28.800 segundos nos gateways de VPN do Azure.

'UsePolicyBasedTrafficSelectors' é um parâmetro opcional na conexão. Se você definir UsePolicyBasedTrafficSelectors para $True em uma conexão, ele configurará o gateway de VPN do Azure para se conectar ao firewall VPN baseado em política localmente. Se você habilitar PolicyBasedTrafficSelectors, precisará garantir que seu dispositivo VPN tenha os seletores de tráfego correspondentes definidos com todas as combinações de seus prefixos de rede local (gateway de rede local) de/para os prefixos de rede virtual do Azure, em vez de qualquer para qualquer. O gateway de VPN do Azure aceita qualquer seletor de tráfego proposto pelo gateway de VPN remoto, independentemente do que está configurado no gateway de VPN do Azure.

Por exemplo, se os prefixos de rede local são 10.1.0.0/16 e 10.2.0.0/16, e os prefixos de rede virtual são 192.168.0.0/16 e 172.16.0.0/16, tem de especificar os seletores de tráfego seguintes:

- 10.1.0.0/16 ====> 192.168.0.0/16 <

- 10.1.0.0/16 ====> 172.16.0.0/16 <

- 10.2.0.0/16 ====> 192.168.0.0/16 <

- 10.2.0.0/16 ====> 172.16.0.0/16 <

Para obter mais informações sobre seletores de tráfego baseados em políticas, consulte Conectar vários dispositivos VPN locais baseados em políticas.

Tempo limite do DPD - O valor padrão é 45 segundos nos gateways de VPN do Azure. Definir o tempo limite para períodos mais curtos fará com que o IKE rechaveie de forma mais agressiva, fazendo com que a conexão pareça estar desconectada em alguns casos. Isso pode não ser desejável se seus locais locais estiverem mais distantes da região do Azure onde o gateway VPN reside ou se a condição de link físico puder incorrer em perda de pacote. A recomendação geral é definir o tempo limite entre 30 a 45 segundos.

Nota

IKEv2 Integrity é usado para integridade e PRF (função pseudoaleatória). Se o algoritmo de criptografia IKEv2 especificado for GCM*, o valor passado em IKEv2 Integrity será usado apenas para PRF e, implicitamente, definimos IKEv2 Integrity como GCM*. Em todos os outros casos, o valor passado em IKEv2 Integrity é usado para IKEv2 Integrity e PRF.

Grupos Diffie-Hellman

A tabela a seguir lista os grupos Diffie-Hellman correspondentes suportados pela política personalizada:

| Grupo Diffie-Hellman | DHGroup | PFSGroup | Comprimento da chave |

|---|---|---|---|

| 5 | DHGroup1 | PFS1 | MODP de 768 bits |

| 2 | DHGroup2 | PFS2 | MODP de 1024 bits |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP de 2048 bits |

| 19 | ECP256 | ECP256 | ECP de 256 bits |

| 20 | ECP384 | ECP384 | ECP de 384 bits |

| 24 | DHGroup24 | PFS24 | MODP de 2048 bits |

Consulte RFC3526 e RFC5114 para obter mais detalhes.

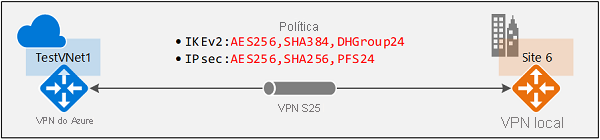

Criar uma conexão VPN S2S com política IPsec/IKE

Esta seção orienta você pelas etapas de criação de uma conexão VPN S2S com uma política IPsec/IKE. As etapas a seguir criam a conexão conforme mostrado no diagrama:

Consulte Criar uma conexão VPN S2S para obter instruções passo a passo mais detalhadas para criar uma conexão VPN S2S.

Você pode executar as etapas para este exercício usando o Azure Cloud Shell em seu navegador. Se você quiser usar o PowerShell diretamente do seu computador, instale os cmdlets do PowerShell do Azure Resource Manager. Para obter mais informações sobre como instalar os cmdlets do PowerShell, veja How to install and configure Azure PowerShell (Como instalar e configurar o Azure PowerShell) .

Etapa 1 - Criar a rede virtual, o gateway VPN e os recursos do gateway de rede local

Se você usar o Azure Cloud Shell, se conectará automaticamente à sua conta e não precisará executar o seguinte comando.

Se você usa o PowerShell do seu computador, abra o console do PowerShell e conecte-se à sua conta. Para obter mais informações, veja Utilizar o Windows PowerShell com o Resource Manager. Utilize o seguinte exemplo para o ajudar na ligação:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Declare suas variáveis

Para este exercício, começamos por declarar variáveis. Você pode substituir as variáveis por suas próprias variáveis antes de executar os comandos.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Crie a rede virtual, o gateway VPN e o gateway de rede local

Os exemplos a seguir criam a rede virtual, TestVNet1, com três sub-redes e o gateway VPN. Quando estiver a substituir os valores, é importante que dê sempre à sub-rede do gateway o nome específico GatewaySubnet. Se der outro nome, a criação da gateway falha. Pode levar 45 minutos ou mais para o gateway de rede virtual criar. Durante esse período, se você estiver usando o Azure Cloud Shell, sua conexão poderá atingir o tempo limite. Isso não afeta o comando gateway create.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Crie o gateway de rede local. Talvez seja necessário reconectar e declarar as seguintes variáveis novamente se o Shell do Azure Cloud atingir o tempo limite.

Declare variáveis.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Crie o gateway de rede local Site6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Etapa 2 - Criar uma conexão VPN S2S com uma política IPsec/IKE

1. Crie uma política IPsec/IKE

O script de exemplo a seguir cria uma diretiva IPsec/IKE com os seguintes algoritmos e parâmetros:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS Nenhum, SA Tempo de vida 14400 segundos & 102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Se você usar GCMAES para IPsec, deverá usar o mesmo algoritmo GCMAES e o mesmo comprimento de chave para criptografia e integridade IPsec. Por exemplo, acima, os parâmetros correspondentes serão "-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256" ao usar GCMAES256.

2. Crie a conexão VPN S2S com a política IPsec/IKE

Crie uma conexão VPN S2S e aplique a política IPsec/IKE criada anteriormente.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

Opcionalmente, você pode adicionar "-UsePolicyBasedTrafficSelectors $True" ao cmdlet create connection para permitir que o gateway de VPN do Azure se conecte a dispositivos VPN locais baseados em políticas.

Importante

Depois que uma política IPsec/IKE é especificada em uma conexão, o gateway de VPN do Azure só enviará ou aceitará a proposta IPsec/IKE com algoritmos criptográficos especificados e pontos fortes de chave nessa conexão específica. Certifique-se de que seu dispositivo VPN local para a conexão usa ou aceita a combinação exata de políticas, caso contrário, o túnel VPN S2S não será estabelecido.

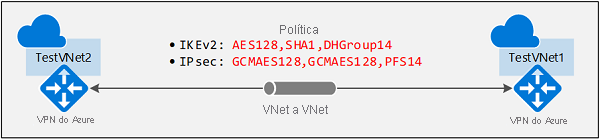

Criar uma conexão VNet-to-VNet com a política IPsec/IKE

As etapas de criação de uma conexão VNet-to-VNet com uma política IPsec/IKE são semelhantes às de uma conexão VPN S2S. Os scripts de exemplo a seguir criam a conexão conforme mostrado no diagrama:

Consulte Criar uma conexão VNet-to-VNet para obter etapas mais detalhadas para criar uma conexão VNet-to-VNet.

Etapa 1: Criar a segunda rede virtual e gateway VPN

1. Declare suas variáveis

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Crie a segunda rede virtual e gateway VPN

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

Pode levar cerca de 45 minutos ou mais para criar o gateway VPN.

Etapa 2: Criar uma conexão VNet-toVNet com a política IPsec/IKE

Semelhante à conexão VPN S2S, crie uma política IPsec/IKE e aplique a política à nova conexão. Se você usou o Azure Cloud Shell, sua conexão pode ter expirado. Em caso afirmativo, reconecte-se e indique as variáveis necessárias novamente.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Crie a política IPsec/IKE

O script de exemplo seguinte cria uma política IPsec/IKE diferente com os seguintes parâmetros e algoritmos:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, SA Tempo de vida 14400 segundos & 102400000KB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Crie conexões VNet-to-VNet com a política IPsec/IKE

Crie uma conexão VNet-to-VNet e aplique a política IPsec/IKE que você criou. Neste exemplo, ambos os gateways estão na mesma assinatura. Portanto, é possível criar e configurar ambas as conexões com a mesma política IPsec/IKE na mesma sessão do PowerShell.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Importante

Depois que uma política IPsec/IKE é especificada em uma conexão, o gateway de VPN do Azure só enviará ou aceitará a proposta IPsec/IKE com algoritmos criptográficos especificados e pontos fortes de chave nessa conexão específica. Verifique se as políticas IPsec para ambas as conexões são as mesmas, caso contrário, a conexão VNet-to-VNet não será estabelecida.

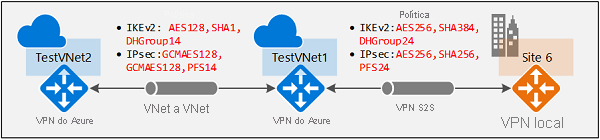

Depois de concluir essas etapas, a conexão é estabelecida em alguns minutos e você terá a seguinte topologia de rede, conforme mostrado no início:

Atualizar a política IPsec/IKE para uma conexão

A última seção mostra como gerenciar a política IPsec/IKE para uma conexão S2S ou VNet-to-VNet existente. O exercício a seguir orienta você pelas seguintes operações em uma conexão:

- Mostrar a política IPsec/IKE de uma conexão

- Adicionar ou atualizar a política IPsec/IKE a uma conexão

- Remover a política IPsec/IKE de uma conexão

As mesmas etapas se aplicam às conexões S2S e VNet-to-VNet.

Importante

A política IPsec/IKE é suportada apenas em gateways VPN baseados em rota Standard e HighPerformance . Ele não funciona no SKU do gateway básico ou no gateway VPN baseado em política.

1. Mostrar uma política IPsec/IKE para uma ligação

O exemplo a seguir mostra como obter a diretiva IPsec/IKE configurada em uma conexão. Os roteiros também continuam a partir dos exercícios acima.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

O último comando lista a diretiva IPsec/IKE atual configurada na conexão, se existir. O exemplo a seguir é uma saída de exemplo para a conexão:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Se não houver uma política IPsec/IKE configurada, o comando (PS> $connection 6. IpsecPolicies) obtém um retorno vazio. Isso não significa que o IPsec/IKE não esteja configurado na conexão, mas que não há nenhuma política IPsec/IKE personalizada. A conexão real usa a política padrão negociada entre seu dispositivo VPN local e o gateway de VPN do Azure.

2. Adicionar ou atualizar uma política IPsec/IKE para uma conexão

As etapas para adicionar uma nova política ou atualizar uma política existente em uma conexão são as mesmas: criar uma nova política e aplicar a nova política à conexão.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Para habilitar "UsePolicyBasedTrafficSelectors" ao se conectar a um dispositivo VPN local baseado em política, adicione o parâmetro "-UsePolicyBaseTrafficSelectors" ao cmdlet ou defina-o como $False para desabilitar a opção:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Semelhante a "UsePolicyBasedTrafficSelectors", a configuração do tempo limite do DPD pode ser executada fora da política IPsec que está sendo aplicada:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

As opções de tempo limite do seletor de tráfego baseado em política e do DPD podem ser especificadas com a política Padrão, sem uma política IPsec/IKE personalizada, se desejado.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

Você pode obter a conexão novamente para verificar se a política está atualizada. Para verificar a conexão para a política atualizada, execute o seguinte comando.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Saída de exemplo:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Remover uma política IPsec/IKE de uma ligação

Depois de remover a política personalizada de uma conexão, o gateway de VPN do Azure reverte para a lista padrão de propostas IPsec/IKE e renegocia novamente com seu dispositivo VPN local.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

Você pode usar o mesmo script para verificar se a política foi removida da conexão.

Perguntas frequentes sobre a política de IPsec/IKE

Para ver as perguntas frequentes, vá para a seção Política IPsec/IKE das Perguntas frequentes sobre o Gateway VPN.

Próximos passos

Consulte Conectar vários dispositivos VPN locais baseados em políticas para obter mais detalhes sobre seletores de tráfego baseados em políticas.