Adicionar uma conexão Site a Site a uma VNet com uma conexão de gateway VPN existente (clássica)

Este artigo orienta você pelo uso do PowerShell para adicionar conexões Site-to-Site (S2S) a um gateway VPN que tenha uma conexão existente usando o modelo de implantação clássico (legado). Este tipo de ligação é por vezes referido como uma configuração "multi-site". Estas etapas não se aplicam às configurações de conexão coexistentes de Rota Expressa/Site a Site.

As etapas neste artigo se aplicam ao modelo de implantação clássico (legado) e não se aplicam ao modelo de implantação atual, o Gerenciador de Recursos. A menos que você queira trabalhar no modelo de implantação clássico especificamente, recomendamos que você use a versão deste artigo do Resource Manager.

Nota

Este artigo foi escrito para o modelo de implantação clássico (legado). Recomendamos que você use o modelo de implantação mais recente do Azure. O modelo de implantação do Resource Manager é o modelo de implantação mais recente e oferece mais opções e compatibilidade de recursos do que o modelo de implantação clássico. Para entender a diferença entre esses dois modelos de implantação, consulte Noções básicas sobre modelos de implantação e o estado de seus recursos.

Se pretender utilizar uma versão diferente deste artigo, utilize o índice no painel esquerdo.

Sobre a conexão

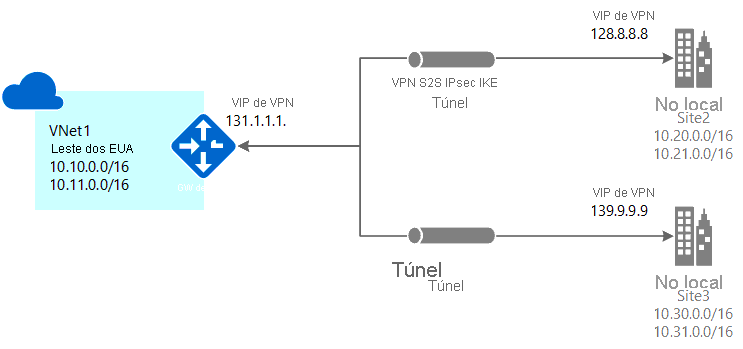

Você pode conectar vários sites locais a uma única rede virtual. Isso é especialmente atraente para a criação de soluções de nuvem híbrida. Criar uma conexão multissite com seu gateway de rede virtual do Azure é semelhante à criação de outras conexões Site a Site. Na verdade, você pode usar um gateway de VPN do Azure existente, desde que o gateway seja dinâmico (baseado em rota).

Se você já tiver um gateway estático conectado à sua rede virtual, poderá alterar o tipo de gateway para dinâmico sem a necessidade de reconstruir a rede virtual para acomodar vários locais. Antes de alterar o tipo de roteamento, verifique se o gateway VPN local oferece suporte a configurações de VPN baseadas em rota.

Pontos a considerar

Você não poderá usar o portal para fazer alterações nessa rede virtual. Você precisa fazer alterações no arquivo de configuração de rede em vez de usar o portal. Se você fizer alterações no portal, elas substituirão suas configurações de referência multisite para essa rede virtual.

Você deve se sentir confortável usando o arquivo de configuração de rede no momento em que tiver concluído o procedimento multissite. No entanto, se você tiver várias pessoas trabalhando em sua configuração de rede, precisará garantir que todos saibam sobre essa limitação. Isso não significa que você não possa usar o portal. Você pode usá-lo para todo o resto, exceto fazer alterações de configuração para essa rede virtual específica.

Antes de começar

Antes de iniciar a configuração, verifique se você tem o seguinte:

- Hardware VPN compatível para cada local local. Verifique Sobre Dispositivos VPN para Conectividade de Rede Virtual para verificar se o dispositivo que você deseja usar é algo conhecido por ser compatível.

- Um endereço IP IPv4 público voltado para o exterior para cada dispositivo VPN. O endereço IP não pode ser localizado atrás de um NAT. Trata-se de um requisito.

- Alguém que seja proficiente na configuração do seu hardware VPN. Você terá que ter um forte entendimento de como configurar seu dispositivo VPN ou trabalhar com alguém que o faça.

- Os intervalos de endereços IP que pretende utilizar para a sua rede virtual (se ainda não tiver criado um).

- Os intervalos de endereços IP para cada um dos sites de rede local aos quais você se conectará. Você precisará garantir que os intervalos de endereços IP para cada um dos sites de rede local aos quais você deseja se conectar não se sobreponham. Caso contrário, o portal ou a API REST rejeitará a configuração que está sendo carregada.

Por exemplo, se você tiver dois sites de rede local que contenham o intervalo de endereços IP 10.2.3.0/24 e tiver um pacote com um endereço de destino 10.2.3.3, o Azure não saberá para qual site deseja enviar o pacote porque os intervalos de endereços estão sobrepostos. Para evitar problemas de roteamento, o Azure não permite que você carregue um arquivo de configuração com intervalos sobrepostos.

Trabalhando com o Azure PowerShell

Ao trabalhar com o modelo de implantação clássico, você não pode usar o Azure Cloud Shell. Em vez disso, você deve instalar a versão mais recente dos cmdlets do PowerShell do Azure Service Management (SM) localmente em seu computador. Esses cmdlets são diferentes dos cmdlets AzureRM ou Az. Para instalar os cmdlets SM, consulte Instalar cmdlets do Service Management. Para obter mais informações sobre o Azure PowerShell em geral, consulte a documentação do Azure PowerShell.

1. Crie uma VPN Site a Site

Se você já tem uma VPN Site-to-Site com um gateway de roteamento dinâmico, ótimo! Você pode prosseguir para Exportar as definições de configuração de rede virtual. Caso contrário, faça o seguinte:

Se você já tiver uma rede virtual Site-to-Site, mas ela tiver um gateway de roteamento estático (baseado em políticas):

- Altere o tipo de gateway para roteamento dinâmico. Uma VPN multissite requer um gateway de roteamento dinâmico (também conhecido como baseado em rota). Para alterar o tipo de gateway, você precisará primeiro excluir o gateway existente e, em seguida, criar um novo.

- Configure seu novo gateway e crie seu túnel VPN. Para obter instruções, consulte Especificar o tipo de SKU e VPN. Certifique-se de especificar o tipo de roteamento como 'Dinâmico'.

Se não tiver uma rede virtual Site-to-Site:

- Crie sua rede virtual Site a Site usando estas instruções: Criar uma rede virtual com uma conexão VPN site a site.

- Configure um gateway de roteamento dinâmico usando estas instruções: Configurar um gateway VPN. Certifique-se de selecionar o roteamento dinâmico para seu tipo de gateway.

2. Exporte o arquivo de configuração de rede

Abra o console do PowerShell com direitos elevados. Para alternar para o gerenciamento de serviços, use este comando:

azure config mode asm

Ligar à sua conta. Utilize o exemplo seguinte para o ajudar na ligação:

Add-AzureAccount

Exporte seu arquivo de configuração de rede do Azure executando o seguinte comando. Você pode alterar o local do arquivo para exportar para um local diferente, se necessário.

Get-AzureVNetConfig -ExportToFile C:\AzureNet\NetworkConfig.xml

3. Abra o arquivo de configuração de rede

Abra o arquivo de configuração de rede que você baixou na última etapa. Use qualquer editor xml que você gosta. O arquivo deve ser semelhante ao seguinte:

<NetworkConfiguration xmlns:xsd="https://www.w3.org/2001/XMLSchema" xmlns:xsi="https://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.microsoft.com/ServiceHosting/2011/07/NetworkConfiguration">

<VirtualNetworkConfiguration>

<LocalNetworkSites>

<LocalNetworkSite name="Site1">

<AddressSpace>

<AddressPrefix>10.0.0.0/16</AddressPrefix>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.2.3.4</VPNGatewayAddress>

</LocalNetworkSite>

<LocalNetworkSite name="Site2">

<AddressSpace>

<AddressPrefix>10.2.0.0/16</AddressPrefix>

<AddressPrefix>10.3.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.4.5.6</VPNGatewayAddress>

</LocalNetworkSite>

</LocalNetworkSites>

<VirtualNetworkSites>

<VirtualNetworkSite name="VNet1" AffinityGroup="USWest">

<AddressSpace>

<AddressPrefix>10.20.0.0/16</AddressPrefix>

<AddressPrefix>10.21.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="FE">

<AddressPrefix>10.20.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="BE">

<AddressPrefix>10.20.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.20.2.0/29</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSites>

</VirtualNetworkConfiguration>

</NetworkConfiguration>

4. Adicione várias referências de site

Ao adicionar ou remover informações de referência do site, você fará alterações de configuração no ConnectionsToLocalNetwork/LocalNetworkSiteRef. Adicionar uma nova referência de site local aciona o Azure para criar um novo túnel. No exemplo abaixo, a configuração de rede é para uma conexão de site único. Salve o arquivo assim que terminar de fazer as alterações.

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

Para adicionar referências de site adicionais (criar uma configuração multissite), basta adicionar linhas adicionais "LocalNetworkSiteRef", conforme mostrado no exemplo abaixo:

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Site2"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

5. Importe o arquivo de configuração de rede

Importe o arquivo de configuração de rede. Quando você importa esse arquivo com as alterações, os novos túneis são adicionados. Os túneis usam o gateway dinâmico que você criou anteriormente. Você pode usar o PowerShell para importar o arquivo.

6. Teclas de download

Depois que os novos túneis forem adicionados, use o cmdlet do PowerShell 'Get-AzureVNetGatewayKey' para obter as chaves pré-compartilhadas IPsec/IKE para cada túnel.

Por exemplo:

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site1"

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site2"

Se preferir, você também pode usar a API REST Get Virtual Network Gateway Shared Key para obter as chaves pré-compartilhadas.

7. Verifique suas conexões

Verifique o status do túnel em vários locais. Depois de baixar as chaves de cada túnel, convém verificar as conexões. Use 'Get-AzureVnetConnection' para obter uma lista de túneis de rede virtual, conforme mostrado no exemplo a seguir. VNet1 é o nome da VNet.

Get-AzureVnetConnection -VNetName VNET1

Exemplo de retorno:

ConnectivityState : Connected

EgressBytesTransferred : 661530

IngressBytesTransferred : 519207

LastConnectionEstablished : 5/2/2014 2:51:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site1' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site1

OperationDescription : Get-AzureVNetConnection

OperationId : 7f68a8e6-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

ConnectivityState : Connected

EgressBytesTransferred : 789398

IngressBytesTransferred : 143908

LastConnectionEstablished : 5/2/2014 3:20:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site2' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site2

OperationDescription : Get-AzureVNetConnection

OperationId : 7893b329-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

Próximos passos

Para saber mais sobre Gateways VPN, consulte Sobre Gateways VPN.