Azure Firewall de Aplicações Web e Azure Policy

O Azure Firewall de Aplicações Web (WAF) combinado com Azure Policy pode ajudar a impor normas organizacionais e a avaliar a conformidade em escala para recursos WAF. Azure Policy é uma ferramenta de governação que fornece uma vista agregada para avaliar o estado geral do ambiente, com a capacidade de desagregar para a granularidade por recurso e por política. Azure Policy também ajuda a colocar os seus recursos em conformidade através da remediação em massa dos recursos existentes e da remediação automática de novos recursos.

Azure Policy para Firewall de Aplicações Web

Existem várias definições de Azure Policy incorporadas para gerir recursos WAF. Uma discriminação das definições de política e das respetivas funcionalidades é a seguinte:

Ativar Firewall de Aplicações Web (WAF)

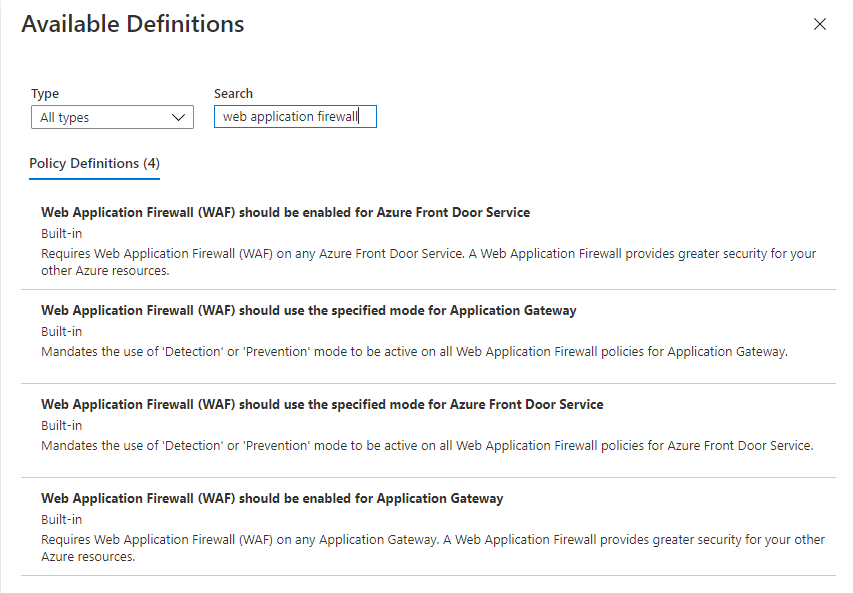

O Azure Firewall de Aplicações Web deve ser ativado para os pontos de entrada do Azure Front Door: os Serviços do Azure Front Door são avaliados se existe ou não uma WAF presente. A definição de política tem três efeitos: Auditoria, Negar e Desativar. A auditoria controla quando um Azure Front Door Service não tem uma WAF e permite que os utilizadores vejam o que o Azure Front Door Service não cumpre. Negar impede que qualquer Azure Front Door Service seja criado se uma WAF não estiver anexada. Desativado desativa a atribuição de política.

Firewall de Aplicações Web (WAF) devem ser ativados para Gateway de Aplicação: os Gateways de Aplicação são avaliados em se existe uma WAF presente na criação de recursos. A definição de política tem três efeitos: Auditoria, Negar e Desativar. A auditoria controla quando um Gateway de Aplicação não tem uma WAF e permite que os utilizadores vejam o que Gateway de Aplicação não cumpre. Negar impede que qualquer Gateway de Aplicação seja criada se uma WAF não estiver anexada. Desativado desativa a atribuição de política.

Modo de Deteção ou Prevenção de Mandatos

Firewall de Aplicações Web (WAF) deve utilizar o modo especificado para o Azure Front Door Service: determina que a utilização do modo "Deteção" ou "Prevenção" esteja ativa em todas as políticas de Firewall de Aplicações Web para o Azure Front Door Service. A definição de política tem três efeitos: Auditoria, Negar e Desativar. A auditoria controla quando uma WAF não se ajusta ao modo especificado. Negar impede que qualquer WAF seja criada se não estiver no modo correto. Desativado desativa a atribuição de política.

Firewall de Aplicações Web (WAF) deve utilizar o modo especificado para Gateway de Aplicação: determina a utilização do modo "Deteção" ou "Prevenção" para estar ativo em todas as políticas de Firewall de Aplicações Web para Gateway de Aplicação. A definição de política tem três efeitos: Auditoria, Negar e Desativar. A auditoria controla quando uma WAF não se ajusta ao modo especificado. Negar impede que qualquer WAF seja criada se não estiver no modo correto. Desativado desativa a atribuição de política.

Exigir Inspeção de Pedidos

O Azure Firewall de Aplicações Web no Azure Front Door deve ter a inspeção do corpo do pedido ativada: certifique-se de que as Firewalls de Aplicações Web associadas ao Azure Front Doors têm a Inspeção do corpo do pedido ativada. Esta funcionalidade permite que a WAF inspecione as propriedades no corpo HTTP que podem não ser avaliadas nos cabeçalhos HTTP, cookies ou URI.

O Azure Firewall de Aplicações Web no Gateway de Aplicação do Azure deve ter a inspeção do corpo do pedido ativada: certifique-se de que as Firewalls de Aplicações Web associadas aos Gateways de Aplicação Azure têm a Inspeção do corpo do pedido ativada. Esta funcionalidade permite que a WAF inspecione as propriedades no corpo HTTP que podem não ser avaliadas nos cabeçalhos HTTP, cookies ou URI.

Exigir Registos de Recursos

O Azure Front Door deve ter os Registos de recursos ativados: determina a ativação de Registos de recursos e Métricas no Serviço clássico do Azure Front Door, incluindo WAF. A definição de política tem dois efeitos: AuditIfNotExists e Disable. AuditIfNotExists monitoriza quando um serviço do Front Door não tem registos de recursos, métricas ativadas e notifica o utilizador de que o serviço não está em conformidade. Desativado desativa a atribuição de política.

O Azure Front Door Standard ou Premium (Plus WAF) deve ter os registos de recursos ativados: determina a ativação de Registos de recursos e Métricas nos Serviços premium e standard do Azure Front Door, incluindo WAF. A definição de política tem dois efeitos: AuditIfNotExists e Disable. AuditIfNotExists monitoriza quando um serviço do Front Door não tem registos de recursos, métricas ativadas e notifica o utilizador de que o serviço não está em conformidade. Desativado desativa a atribuição de política.

Gateway de Aplicação do Azure deve ter os Registos de recursos ativados: determina a ativação de Registos de recursos e Métricas em todos os Gateways de Aplicação, incluindo WAF. A definição de política tem dois efeitos: AuditIfNotExists e Disable. AuditIfNotExists monitoriza quando um Gateway de Aplicação não tem registos de recursos, métricas ativadas e notifica o utilizador de que o Gateway de Aplicação não está em conformidade. Desativado desativa a atribuição de política.

Configurações de WAF Recomendadas

Os perfis do Azure Front Door devem utilizar o escalão Premium que suporta regras de WAF geridas e ligação privada: determina que todos os perfis do Azure Front Door estão no escalão premium em vez do escalão standard. O Azure Front Door Premium está otimizado para segurança e dá-lhe acesso aos conjuntos de regras e funcionalidades waf mais atualizados, como a proteção de bots.

Ativar a regra limite de taxa para proteger contra ataques DDoS no Azure Front Door WAF: a limitação de taxa pode ajudar a proteger a sua aplicação contra ataques DDoS. A regra de limite de taxa do Azure Firewall de Aplicações Web (WAF) para o Azure Front Door ajuda a proteger contra DDoS ao controlar o número de pedidos permitidos de um endereço IP de cliente específico para a aplicação durante uma duração de limite de taxa.

Migrar a WAF da Configuração da WAF para a Política de WAF no Gateway de Aplicação: se tiver a Configuração da WAF em vez da Política waF, poderá querer mudar para a nova Política de WAF. Firewall de Aplicações Web (WAF) oferecem um conjunto mais avançado de funcionalidades avançadas através da configuração da WAF, proporcionam uma escala mais elevada, um melhor desempenho e, ao contrário da configuração de WAF legada, as políticas WAF podem ser definidas uma vez e partilhadas em vários gateways, serviços de escuta e caminhos de URL. Daqui para a frente, as funcionalidades mais recentes e as melhorias futuras só estão disponíveis através de políticas WAF.

Criar um Azure Policy

Na home page do Azure, escreva Política na barra de pesquisa e selecione o ícone Azure Policy.

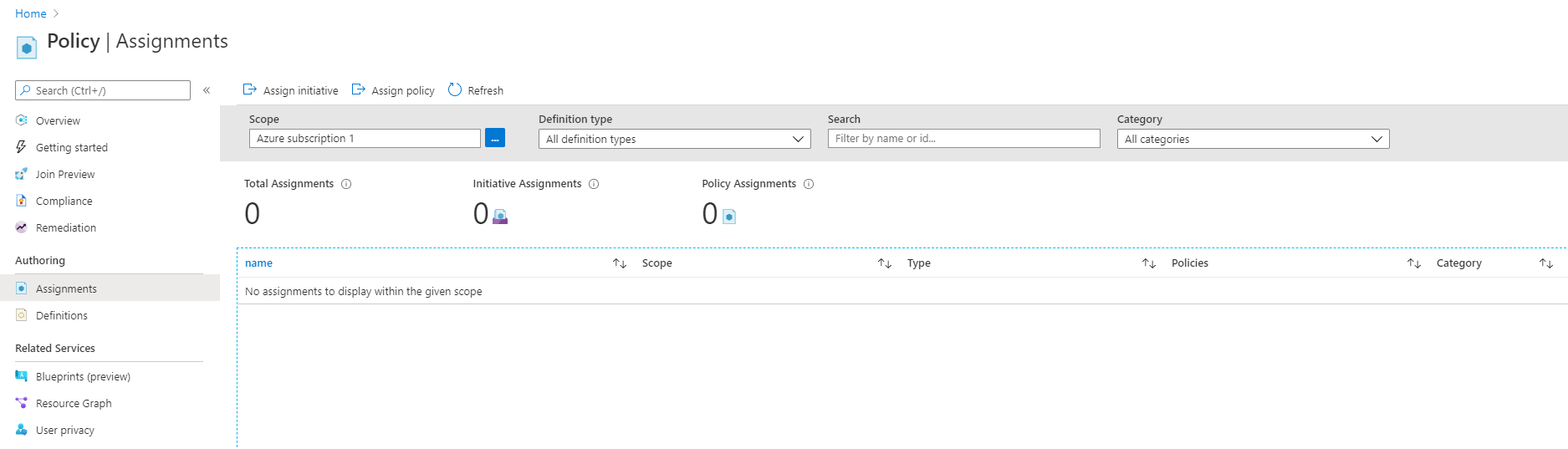

No serviço Azure Policy, em Criação, selecione Atribuições.

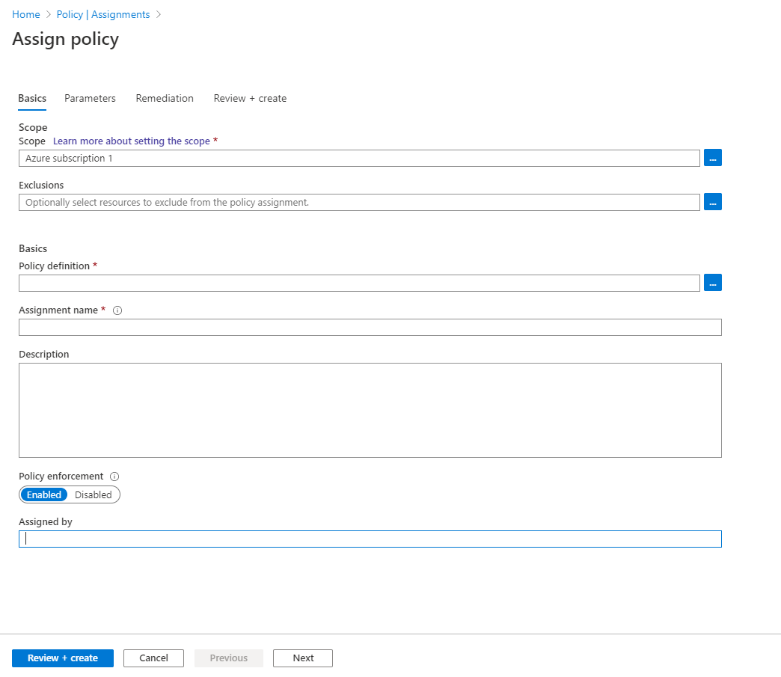

- Na página Atribuições, selecione o ícone Atribuir política na parte superior.

- No separador Noções básicas da página Atribuir Política, atualize os seguintes campos:

- Âmbito: selecione a que subscrições e grupos de recursos do Azure se aplicam as políticas.

- Exclusões: selecione quaisquer recursos do âmbito a excluir da atribuição de política.

- Definição de Política: selecione a definição de política a aplicar ao âmbito com exclusões. Escreva "Firewall de Aplicações Web" na barra de pesquisa para escolher o Firewall de Aplicações Web Azure Policy relevante.

Selecione o separador Parâmetros e atualize os parâmetros de atribuição de políticas. Para esclarecer melhor o que o parâmetro faz, paire o cursor sobre o ícone de informações junto ao nome do parâmetro para obter mais esclarecimentos.

Selecione Rever + criar para finalizar a atribuição de política. A atribuição de política demora aproximadamente 15 minutos até estar ativa para novos recursos.