Controlar aplicativos descobertos usando o Microsoft Defender for Endpoint

A integração do Microsoft Defender for Cloud Apps com o Microsoft Defender for Endpoint fornece uma solução perfeita de visibilidade e controle do Shadow IT. Nossa integração permite que os administradores do Defender for Cloud Apps bloqueiem o acesso de usuários finais a aplicativos em nuvem, integrando nativamente os controles de governança de aplicativos do Defender for Cloud Apps com a proteção de rede do Microsoft Defender for Endpoint. Como alternativa, os administradores podem adotar uma abordagem mais suave de avisar os usuários quando eles acessam aplicativos de nuvem arriscados.

O Defender for Cloud Apps usa a tag de aplicativo não sancionada integrada para marcar aplicativos na nuvem como de uso proibido, disponível nas páginas do catálogo de aplicativos Cloud Discovery e Cloud. Ao habilitar a integração com o Defender for Endpoint, você pode bloquear perfeitamente o acesso a aplicativos não autorizados com um único clique no portal do Defender for Cloud Apps.

Os aplicativos marcados como Não sancionados no Defender for Cloud Apps são sincronizados automaticamente com o Defender for Endpoint. Mais especificamente, os domínios usados por esses aplicativos não sancionados são propagados para dispositivos de ponto de extremidade a serem bloqueados pelo Microsoft Defender Antivírus dentro do SLA de Proteção de Rede.

Nota

A latência de tempo para bloquear um aplicativo via Defender for Endpoint é de até três horas desde o momento em que você marca o aplicativo como não autorizado no Defender for Cloud Apps até o momento em que o aplicativo é bloqueado no dispositivo. Isso se deve a até uma hora de sincronização de aplicativos sancionados/não sancionados do Defender for Cloud Apps com o Defender for Endpoint, e até duas horas para enviar a política para os dispositivos, a fim de bloquear o aplicativo assim que o indicador for criado no Defender for Endpoint.

Pré-requisitos

Uma das seguintes licenças:

- Defender for Cloud Apps (E5, AAD-P1m CAS-D) e Microsoft Defender for Endpoint Plan 2, com endpoints integrados ao Defender for Endpoint

- Microsoft 365 E5

Antivírus Microsoft Defender. Para obter mais informações, consulte:

Um dos seguintes sistemas operativos suportados:

- Windows: Windows versões 10 18.09 (RS5) OS Build 1776.3, 11 e superior

- Android: versão mínima 8.0: Para obter mais informações, consulte: Microsoft Defender for Endpoint no Android

- iOS: versão mínima 14.0: Para obter mais informações, consulte: Microsoft Defender for Endpoint no iOS

- MacOS: versão mínima 11: Para obter mais informações, consulte: Proteção de rede para macOS

- Requisitos do sistema Linux: Para obter mais informações, consulte: Proteção de rede para Linux

Microsoft Defender for Endpoint integrado. Para obter mais informações, consulte Onboard Defender for Cloud Apps with Defender for Endpoint.

Habilite o bloqueio de aplicativos na nuvem com o Defender for Endpoint

Use as seguintes etapas para habilitar o controle de acesso para aplicativos na nuvem:

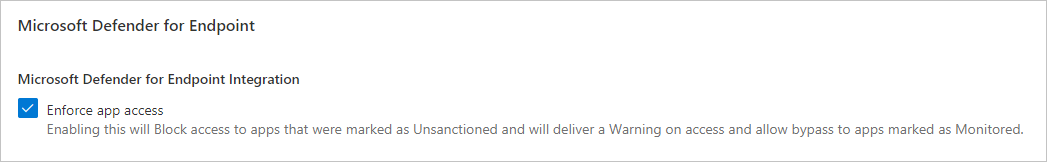

No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps. Em Cloud Discovery, selecione Microsoft Defender for Endpoint e, em seguida, selecione Impor acesso à aplicação.

Nota

Pode levar até 30 minutos para que essa configuração entre em vigor.

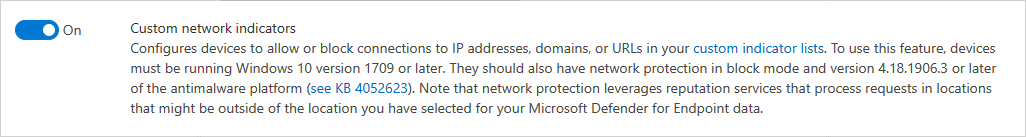

No Microsoft Defender XDR, vá para Configurações>Endpoints>Recursos avançados e, em seguida, selecione Indicadores de rede personalizados. Para obter informações sobre indicadores de rede, consulte Criar indicadores para IPs e URLs/domínios.

Isso permite que você aproveite os recursos de proteção de rede do Microsoft Defender Antivírus para bloquear o acesso a um conjunto predefinido de URLs usando o Defender for Cloud Apps, seja atribuindo manualmente tags de aplicativos a aplicativos específicos ou usando automaticamente uma política de descoberta de aplicativos.

Bloquear aplicações para grupos de dispositivos específicos

Para bloquear o uso de grupos de dispositivos específicos, execute as seguintes etapas:

No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps. Em seguida, em Descoberta na nuvem, selecione Tags de aplicativos e vá para a guia Perfis com escopo.

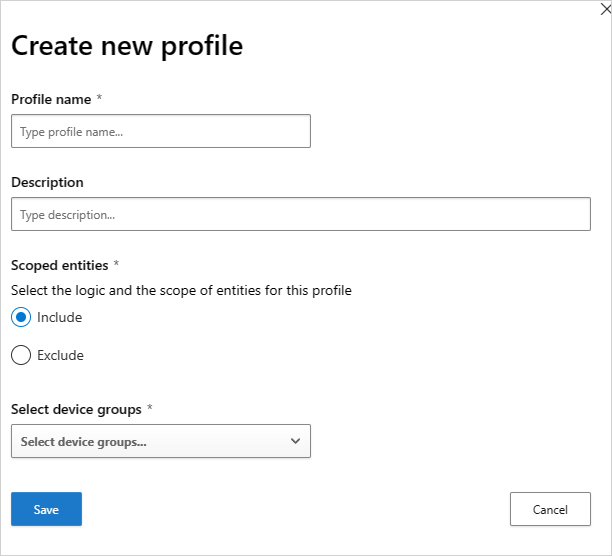

Selecione Adicionar perfil. O perfil define as entidades com escopo para bloquear/desbloquear aplicativos.

Forneça um nome e uma descrição descritivos do perfil.

Escolha se o perfil deve ser um perfil Incluir ou Excluir .

Incluir: apenas o conjunto de entidades incluído será afetado pela imposição de acesso. Por exemplo, o perfil myContoso tem Include para os grupos de dispositivos A e B. Bloquear o aplicativo Y com o perfil myContoso bloqueará o acesso ao aplicativo somente para os grupos A e B.

Excluir: o conjunto de entidades excluídas não será afetado pela imposição de acesso. Por exemplo, o perfil myContoso tem Excluir para os grupos de dispositivos A e B. Bloquear o aplicativo Y com o perfil myContoso bloqueará o acesso ao aplicativo para toda a organização, exceto para os grupos A e B.

Selecione os grupos de dispositivos relevantes para o perfil. Os grupos de dispositivos listados são extraídos do Microsoft Defender for Endpoint. Para obter mais informações, consulte Criar um grupo de dispositivos.

Selecione Guardar.

Para bloquear um aplicativo, siga estas etapas:

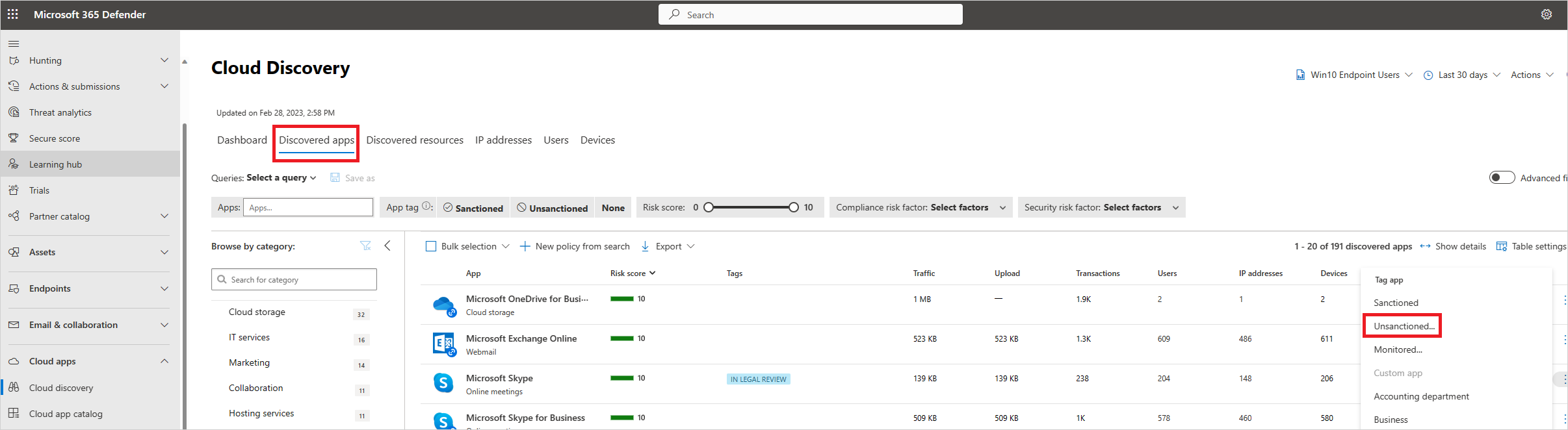

No Portal do Microsoft Defender, em Aplicativos na Nuvem, vá para Descoberta na Nuvem e vá para a guia Aplicativos descobertos.

Selecione o aplicativo que deve ser bloqueado.

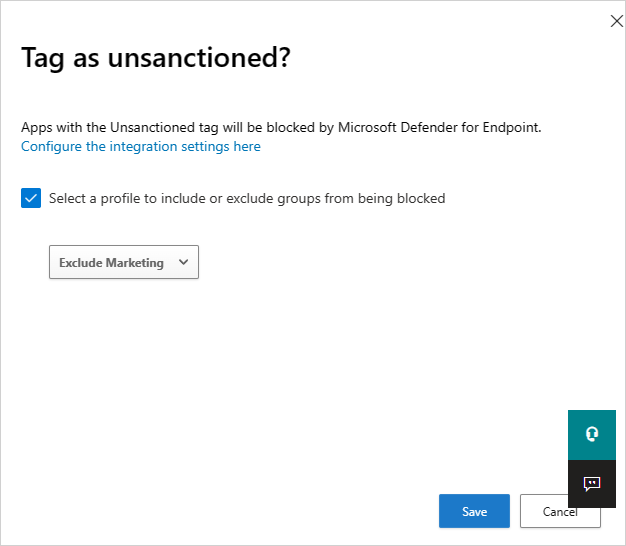

Marque o aplicativo como Não sancionado.

Para bloquear todos os dispositivos na sua organização, selecione Guardar. Para bloquear grupos de dispositivos específicos em suas organizações, selecione Selecione um perfil para incluir ou excluir grupos de serem bloqueados. Em seguida, escolha o perfil para o qual o aplicativo será bloqueado e selecione Salvar.

Nota

- A capacidade de imposição é baseada nos indicadores de URL personalizados do Defender for Endpoint.

- Qualquer escopo organizacional que tenha sido definido manualmente em indicadores criados pelo Defender for Cloud Apps antes do lançamento desse recurso será substituído pelo Defender for Cloud Apps. O escopo necessário deve ser definido a partir da experiência do Defender for Cloud Apps usando a experiência de perfis com escopo.

- Para remover um perfil de escopo selecionado de um aplicativo não sancionado, remova a tag não autorizada e marque o aplicativo novamente com o perfil de escopo necessário.

- Pode levar até duas horas para que os domínios do aplicativo se propaguem e sejam atualizados nos dispositivos de ponto final depois de marcados com a tag e/ou o escopo relevantes.

- Quando um aplicativo é marcado como Monitorado, a opção para aplicar um perfil com escopo é exibida somente se a fonte de dados interna Win10 Endpoint Users tiver recebido dados consistentemente nos últimos 30 dias.

Educar os utilizadores quando acederem a aplicações arriscadas

Os administradores têm a opção de avisar os utilizadores quando acedem a aplicações arriscadas. Em vez de bloquear os usuários, eles recebem uma mensagem fornecendo um link de redirecionamento personalizado para uma página da empresa listando aplicativos aprovados para uso. O prompt fornece opções para que os usuários ignorem o aviso e continuem para o aplicativo. Os administradores também podem monitorar o número de usuários que ignoram a mensagem de aviso.

O Defender for Cloud Apps usa a tag de aplicativo monitorado integrada para marcar aplicativos na nuvem como arriscados para uso. A tag está disponível nas páginas Cloud Discovery e Cloud App Catalog. Ao habilitar a integração com o Defender for Endpoint, você pode avisar perfeitamente os usuários sobre o acesso a aplicativos monitorados com um único clique no portal do Defender for Cloud Apps.

Os aplicativos marcados como monitorados são sincronizados automaticamente com os indicadores de URL personalizados do Defender for Endpoint, geralmente em poucos minutos. Mais especificamente, os domínios usados por aplicativos monitorados são propagados para dispositivos de ponto de extremidade para fornecer uma mensagem de aviso pelo Microsoft Defender Antivirus dentro do SLA de Proteção de Rede.

Configurar o URL de redirecionamento personalizado para a mensagem de aviso

Use as etapas a seguir para configurar uma URL personalizada apontando para uma página da Web da empresa, onde você pode instruir os funcionários sobre por que eles foram avisados e fornecer uma lista de aplicativos aprovados alternativos que aderem à aceitação de risco da sua organização ou já são gerenciados pela organização.

No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps. Em Cloud Discovery, selecione Microsoft Defender for Endpoint.

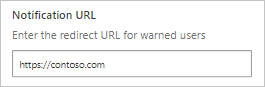

Na caixa URL de notificação, introduza o URL.

Configurando a duração do desvio do usuário

Como os usuários podem ignorar a mensagem de aviso, você pode usar as etapas a seguir para configurar a duração da aplicação do bypass. Uma vez decorrida a duração, os usuários recebem a mensagem de aviso na próxima vez que acessarem o aplicativo monitorado.

No Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Cloud Apps. Em Cloud Discovery, selecione Microsoft Defender for Endpoint.

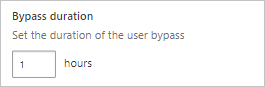

Na caixa Duração do bypass, insira a duração (horas) do desvio do usuário.

Monitorar controles de aplicativo aplicados

Depois que os controles forem aplicados, você poderá monitorar os padrões de uso do aplicativo pelos controles aplicados (acesso, bloqueio, desvio) usando as etapas a seguir.

- No Portal do Microsoft Defender, em Aplicativos na Nuvem, vá para Descoberta na Nuvem e, em seguida, vá para a guia Aplicativos descobertos. Use os filtros para encontrar o aplicativo monitorado relevante.

- Selecione o nome do aplicativo para exibir os controles de aplicativo aplicados na página de visão geral do aplicativo.

Próximos passos

Vídeos relacionados

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do seu produto, abra um ticket de suporte.