Configurar a entrada federada para dispositivos Windows

A partir de Windows 11 SE, versão 22H2 e Windows 11 Pro Edu/Education, versão 22H2 com KB5022913, você pode permitir que seus usuários entrem usando um IdP (provedor de identidade federado) por meio de uma experiência de entrada na Web. Entrar com uma identidade federada pode ser uma ótima maneira de simplificar o processo de entrada para seus usuários: em vez de ter que lembrar um nome de usuário e uma senha definidos em Microsoft Entra ID, eles podem entrar usando suas credenciais existentes do IdP. Por exemplo, alunos e educadores podem usar selos de código QR para entrar.

Benefícios da entrada federada

Uma experiência de entrada federada permite que os alunos entrem em menos tempo e com menos atrito. Com menos credenciais para lembrar e um processo de entrada simplificado, os alunos estão mais engajados e focados na aprendizagem.

Há dois recursos do Windows que habilitam uma experiência de entrada federada:

- Entrada federada, que foi projetada para dispositivos de estudante 1:1. Para uma experiência ideal, você não deve habilitar a entrada federada em dispositivos compartilhados

- A entrada na Web, que fornece uma experiência semelhante à entrada federada, pode ser usada para dispositivos compartilhados

Importante

A entrada federada e o logon da Web exigem configurações diferentes, que são explicadas neste documento.

Pré-requisitos

Para habilitar uma experiência de entrada federada, os seguintes pré-requisitos devem ser atendidos:

Um locatário Microsoft Entra, com um ou vários domínios federados para um IdP de terceiros. Para obter mais informações, consulte O que é federação com Microsoft Entra ID? e Usar um IdP SAML 2.0 para Logon único

Observação

Se sua organização usar uma solução de federação de terceiros, você poderá configurar o logon único para Microsoft Entra ID se a solução for compatível com Microsoft Entra ID. Para obter perguntas sobre compatibilidade, entre em contato com seu provedor de identidade. Se você for um IdP e quiser validar sua solução para interoperabilidade, consulte essas diretrizes.

- Para obter um guia passo a passo sobre como configurar o Google Workspace como um provedor de identidade para Microsoft Entra ID, consulte Configurar federação entre o Google Workspace e Microsoft Entra ID

- Para obter um guia passo a passo sobre como configurar o Clever como um provedor de identidade para Microsoft Entra ID, consulte Guia de instalação de selos no Windows e Microsoft Entra ID

Contas IdP individuais criadas: cada usuário requer uma conta definida na plataforma IdP de terceiros

Contas de Microsoft Entra individuais criadas: cada usuário requer uma conta correspondente definida em Microsoft Entra ID. Essas contas geralmente são criadas por meio de soluções automatizadas, por exemplo:

- SDS (Sincronização de Dados Escolares)

- Microsoft Entra Conectar Sincronização para o ambiente com o AD DS local

- Scripts do PowerShell que chamam o Microsoft API do Graph

- ferramentas de provisionamento oferecidas pelo IdP

Para obter mais informações sobre correspondência de identidade, consulte Correspondência de identidade em Microsoft Entra ID.

Licenças atribuídas às contas de usuário Microsoft Entra. É recomendável atribuir licenças a um grupo dinâmico: quando novos usuários são provisionados em Microsoft Entra ID, as licenças são atribuídas automaticamente. Para obter mais informações, consulte Atribuir licenças aos usuários por associação de grupo em Microsoft Entra ID

Habilitar a entrada federada ou a entrada da Web nos dispositivos Windows, dependendo se os dispositivos forem compartilhados ou atribuídos a um único aluno

Para usar a entrada federada ou a entrada na Web, os dispositivos devem ter acesso à Internet. Esses recursos não funcionam sem ele, pois a autenticação é feita pela Internet.

Importante

WS-Fed é o único protocolo federado com suporte para ingressar em um dispositivo para Microsoft Entra ID. Se você tiver um IdP SAML 2.0, é recomendável concluir o processo de junção Microsoft Entra usando um dos seguintes métodos:

- Pacotes de provisionamento (PPKG)

- Modo de autoimplantação do Windows Autopilot

Edição do Windows e requisitos de licenciamento

A tabela a seguir lista as edições do Windows que dão suporte à entrada federada:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Educação do Windows |

|---|---|---|---|

| Não | Não | Sim | Sim |

Os direitos de licença de entrada federados são concedidos pelas seguintes licenças:

| Windows Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Sim | Não | Não | Sim | Sim |

Para obter mais informações sobre o licenciamento do Windows, consulte Visão geral do licenciamento do Windows.

Há suporte para entrada federada nas seguintes edições e versões do Windows:

- Windows 11 SE, versão 22H2 e posterior

- Windows 11 Pro Edu/Education, versão 22H2 com KB5022913

Há suporte para entrada na Web a partir de Windows 11 SE/Pro Edu/Education, versão 22H2 com KB5026446.

Configurar uma experiência de entrada federada

Você pode configurar uma experiência de entrada federada para dispositivos atribuídos pelo aluno (1:1) ou dispositivos compartilhados de alunos:

- Quando a entrada federada é configurada para dispositivos atribuídos pelo aluno (1:1), você usa um recurso do Windows chamado Entrada Federada. O primeiro usuário que entra no dispositivo com uma identidade federada torna-se o usuário principal. O usuário primário é sempre exibido no canto inferior esquerdo da tela de entrada

- Quando a entrada federada é configurada para dispositivos compartilhados de alunos, você usa um recurso do Windows chamado Entrada da Web. Com o logon da Web não há nenhum usuário primário, e a tela de entrada exibe, por padrão, o último usuário que entrou no dispositivo

A configuração é diferente para cada cenário e é descrita nas seções a seguir.

Configurar a entrada federada para dispositivos atribuídos ao aluno (1:1)

Examine as instruções a seguir para configurar seus dispositivos usando Microsoft Intune ou um PPKG (pacote de provisionamento).

Para configurar dispositivos com Microsoft Intune, crie uma política de catálogo de configurações e use as seguintes configurações:

| Categoria | Nome da configuração | Valor |

|---|---|---|

| Education | É o Ambiente de Educação | Habilitada |

| Autenticação federada | Habilitar a entrada da Web para o usuário primário | Habilitada |

| Authentication | Configurar urls permitidas de entrada da Web | Semicolon separou a lista de domínios, por exemplo: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

| Authentication | Configurar nomes de domínio de acesso da webcam | Essa configuração é opcional e deve ser configurada se você precisar usar a webcam durante o processo de entrada. Especifique a lista de domínios que podem usar a webcam durante o processo de entrada, separados por um ponto e vírgula. Por exemplo: clever.com |

Atribua a política a um grupo que contém como membros os dispositivos ou usuários que você deseja configurar.

Como alternativa, você pode configurar dispositivos usando uma política personalizada com as seguintes configurações:

| Configuração |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironmentTipo de dados: int Valor: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/FederatedAuthentication/EnableWebSignInForPrimaryUserTipo de dados: int Valor: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrlsTipo de dados: Cadeia de caracteres Valor: lista separada de ponto e vírgula de domínios, por exemplo: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNames** Tipo de dados: Cadeia de caracteres Valor: essa configuração é opcional e deve ser configurada se você precisar usar a webcam durante o processo de entrada. Especifique a lista de domínios que podem usar a webcam durante o processo de entrada, separados por um ponto e vírgula. Por exemplo: clever.com |

Configurar a entrada da Web para dispositivos compartilhados de alunos

Examine as instruções a seguir para configurar seus dispositivos compartilhados usando Microsoft Intune ou um PPKG (pacote de provisionamento).

Para configurar dispositivos com Microsoft Intune, crie uma política de catálogo de configurações e use as seguintes configurações:

| Categoria | Nome da configuração | Valor |

|---|---|---|

| Education | É o Ambiente de Educação | Habilitado |

| SharedPC | Habilitar o modo de computador compartilhado com a sincronização do OneDrive | True |

| Authentication | Habilitar o Logon da Web | Habilitada |

| Authentication | Configurar urls permitidas de entrada da Web | Semicolon separou a lista de domínios, por exemplo: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

| Authentication | Configurar nomes de domínio de acesso da webcam | Essa configuração é opcional e deve ser configurada se você precisar usar a webcam durante o processo de entrada. Especifique a lista de domínios que podem usar a webcam durante o processo de entrada, separados por um ponto e vírgula. Por exemplo: clever.com |

Atribua a política a um grupo que contém como membros os dispositivos ou usuários que você deseja configurar.

Como alternativa, você pode configurar dispositivos usando uma política personalizada com as seguintes configurações:

| Configuração |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironmentTipo de dados: int Valor: 1 |

OMA-URI: ./Vendor/MSFT/SharedPC/EnableSharedPCModeWithOneDriveSyncTipo de dados: booliano Valor: True |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/EnableWebSignInTipo de dados: Inteiro Valor: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrlsTipo de dados: Cadeia de caracteres Valor: lista separada de ponto e vírgula de domínios, por exemplo: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNamesTipo de dados: Cadeia de caracteres Valor: essa configuração é opcional e deve ser configurada se você precisar usar a webcam durante o processo de entrada. Especifique a lista de domínios que podem usar a webcam durante o processo de entrada, separados por um ponto e vírgula. Por exemplo: clever.com |

Como usar a entrada federada

Depois que os dispositivos são configurados, uma nova experiência de entrada fica disponível.

À medida que os usuários inserem seu nome de usuário, eles são redirecionados para a página de entrada do provedor de identidade. Depois que o Idp autentica os usuários, eles são conectados. Na animação a seguir, você pode observar como o primeiro processo de entrada funciona para um dispositivo atribuído por um aluno (1:1):

Importante

Para dispositivos atribuídos ao aluno (1:1), depois que a política estiver habilitada, o primeiro usuário que entrar no dispositivo também definirá a página de desambiguação para o domínio do provedor de identidade no dispositivo. Isso significa que o dispositivo será padrão para esse IdP. O usuário pode sair do fluxo de entrada federado pressionando Ctrl+Alt+Delete para voltar à tela de entrada padrão do Windows. O comportamento é diferente para dispositivos compartilhados de alunos, em que a página de desambiguação é sempre mostrada, a menos que o nome do locatário Microsoft Entra preferencial seja configurado.

Considerações importantes

Problemas conhecidos que afetam dispositivos atribuídos ao aluno (1:1)

A entrada federada para dispositivos atribuídos pelo aluno (1:1) não funciona com as seguintes configurações habilitadas:

- EnableSharedPCMode ou EnableSharedPCModeWithOneDriveSync, que fazem parte do CSP do SharedPC

- Logon interativo: não exiba a última entrada, que é uma parte da política de segurança do CSP da política

- Faça um teste no modo de quiosque, pois ele usa a política de segurança acima

Problemas conhecidos que afetam dispositivos compartilhados de alunos

Os seguintes problemas são conhecidos por afetar dispositivos compartilhados de alunos:

- Usuários não federados não podem entrar nos dispositivos, incluindo contas locais

- Faça um teste no modo de quiosque, pois ele usa uma conta de convidado local para entrar

Gerenciamento de contas

Para dispositivos compartilhados de alunos, é recomendável configurar as políticas de gerenciamento de conta para excluir automaticamente os perfis de usuário após um determinado período de inatividade ou níveis de disco. Para obter mais informações, consulte Configurar um dispositivo Windows compartilhado ou convidado.

Nome do locatário Microsoft Entra preferencial

Para melhorar a experiência do usuário, você pode configurar o recurso de nome de locatário de Microsoft Entra preferencial.

Ao usar Microsoft Entra nome de locatário preferencial, os usuários ignoram a página de desambiguação e são redirecionados para a página de entrada do provedor de identidade. Essa configuração pode ser especialmente útil para dispositivos compartilhados de alunos, em que a página de desambiguação sempre é mostrada.

Para obter mais informações sobre o nome do locatário preferencial, consulte Autenticação CSP – PreferredAadTenantDomainName.

Correspondência de identidade em Microsoft Entra ID

Quando um usuário Microsoft Entra é federado, a identidade do usuário do IdP deve corresponder a um objeto de usuário existente no Microsoft Entra ID. Depois que o token enviado pelo IdP é validado, Microsoft Entra ID pesquisa um objeto de usuário correspondente no locatário usando um atributo chamado ImmutableId.

Observação

O ImmutableId é um valor de cadeia de caracteres que deve ser exclusivo para cada usuário no locatário e não deve ser alterado ao longo do tempo. Por exemplo, o ImmutableId pode ser a ID do aluno ou a ID do SIS. O valor ImmutableId deve ser baseado na configuração e configuração da federação com seu IdP, portanto, confirme com seu IdP antes de defini-lo.

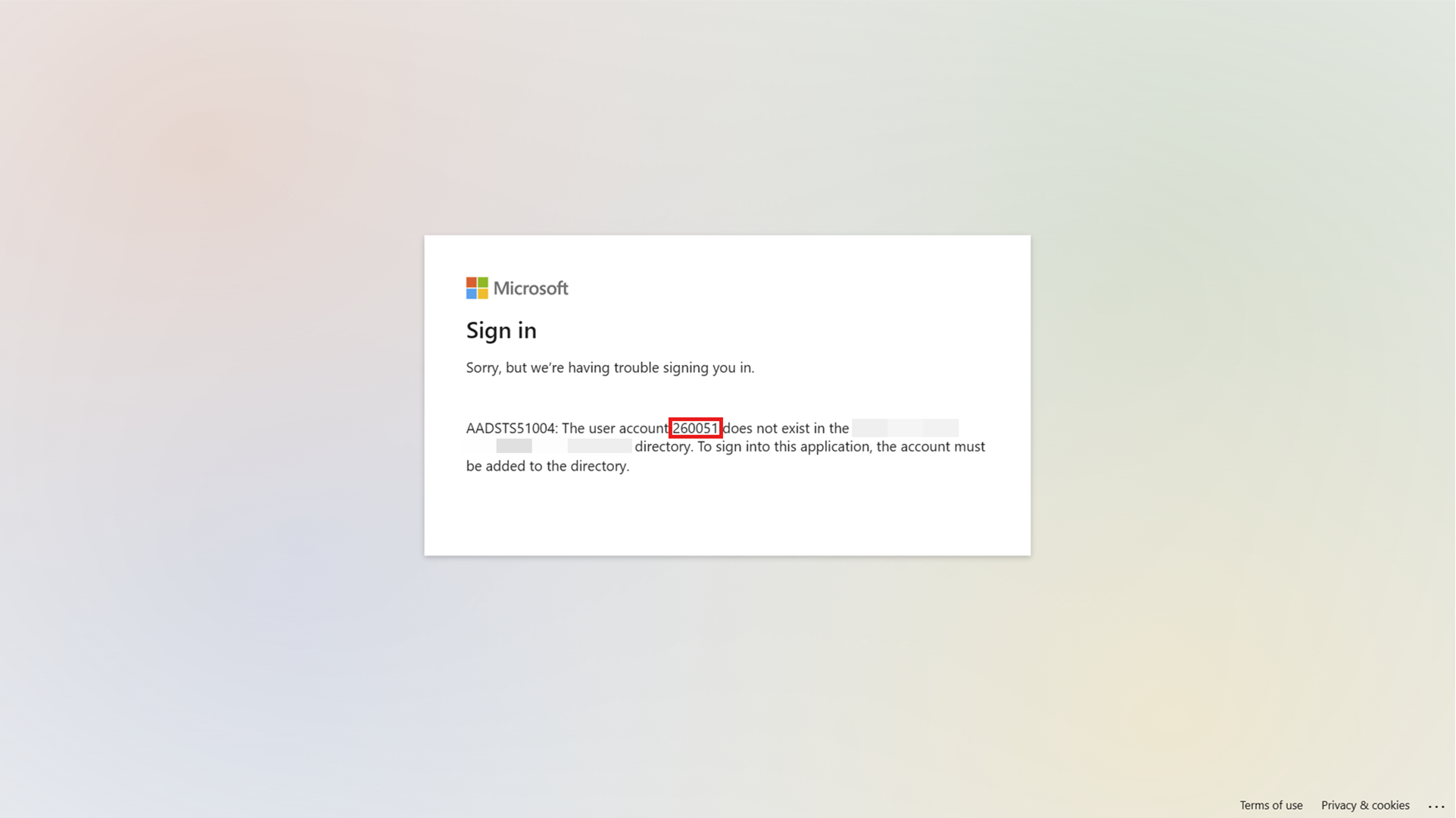

Se o objeto correspondente for encontrado, o usuário será conectado. Caso contrário, o usuário será apresentado com uma mensagem de erro. A imagem a seguir mostra que um usuário com o 260051 ImmutableId não pode ser encontrado:

Importante

A correspondência ImmutableId é sensível a casos.

O ImmutableId normalmente é configurado quando o usuário é criado em Microsoft Entra ID, mas também pode ser atualizado posteriormente.

Em um cenário em que um usuário é federado e você deseja alterar o ImmutableId, você deve:

- Converter o usuário federado em um usuário somente na nuvem (atualizar o UPN para um domínio não federado)

- Atualizar o ImmutableId

- Converter o usuário de volta em um usuário federado

Aqui está um exemplo do PowerShell para atualizar o ImmutableId para um usuário federado:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

Connect-MgGraph -Scopes 'User.Read.All', 'User.ReadWrite.All'

#1. Convert the user from federated to cloud-only

Update-MgUser -UserId alton@example.com -UserPrincipalName alton@example.onmicrosoft.com

#2. Convert the user back to federated, while setting the immutableId

Update-MgUser -UserId alton@example.onmicrosoft.com -UserPrincipalName alton@example.com -OnPremisesImmutableId '260051'

Solução de problemas

- O usuário pode sair do fluxo de entrada federado pressionando Ctrl+Alt+Delete para voltar à tela de entrada padrão do Windows

- Selecione o botão Outro Usuário e as credenciais de nome de usuário/senha padrão estão disponíveis para fazer logon no dispositivo

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários