Configuração e definições do SDK do Microsoft Information Protection (MIP)

Os artigos Guia de início rápido e Tutorial são centrados na criação de aplicativos que usam as bibliotecas e APIs do MIP SDK. Este artigo mostra como instalar e configurar sua assinatura do Microsoft 365 e estação de trabalho cliente, em preparação para usar o SDK.

Pré-requisitos

Certifique-se de revisar os seguintes tópicos antes de começar:

- Portal de conformidade do Microsoft Purview

- What is Azure Information Protection? (O que é o Azure Information Protection?)

- Como funciona a proteção na Proteção de Informações do Azure?

Importante

Para honrar a privacidade do usuário, você deve pedir ao usuário para consentir antes de ativar o registro automático. O exemplo a seguir é uma mensagem padrão que a Microsoft usa para registrar a notificação:

Ao ativar o Registo de Erros e Desempenho, está a concordar em enviar Dados de Erro e Desempenho para a Microsoft. A Microsoft recolherá dados de erro e desempenho através da Internet ("Dados"). A Microsoft utiliza estes Dados para fornecer e melhorar a qualidade, segurança e integridade dos produtos e serviços Microsoft. Por exemplo, analisamos o desempenho e a confiabilidade, como quais recursos você usa, a rapidez com que os recursos respondem, o desempenho do dispositivo, as interações da interface do usuário e quaisquer problemas que você tenha com o produto. Os dados também incluirão informações sobre a configuração do seu software, como o software que você está executando no momento, e o endereço IP.

Inscreva-se para obter uma assinatura do Office 365

Muitos dos exemplos de SDK exigem acesso a uma assinatura do Office 365. Se ainda não o fez, certifique-se de que se inscreve num dos seguintes tipos de subscrição:

| Nome | Inscrição |

|---|---|

| Versão de avaliação do Office 365 Enterprise E3 (avaliação gratuita de 30 dias) | https://go.microsoft.com/fwlink/p/?LinkID=403802 |

| Office 365 Enterprise E3 ou E5 | https://www.microsoft.com/microsoft-365/enterprise/office-365-e3 |

| Mobilidade e Segurança Empresarial E3 ou E5 | https://www.microsoft.com/security |

| Azure Information Protection Premium P1 ou P2 | Diretrizes de licenciamento do Microsoft 365 para segurança e conformidade |

| Microsoft 365 E3, E5 ou F1 | https://www.microsoft.com/microsoft-365/enterprise/microsoft365-plans-and-pricing |

Configurar rótulos de sensibilidade

Se estiver atualmente a utilizar a Proteção de Informações do Azure, tem de migrar as suas etiquetas para o Centro de Conformidade e Segurança do Office 365. Para obter mais informações sobre o processo, consulte Como migrar rótulos da Proteção de Informações do Azure para o Centro de Conformidade e Segurança do Office 365.

Configurar a estação de trabalho cliente

Em seguida, conclua as etapas a seguir para garantir que o computador cliente esteja configurado corretamente.

Se estiver a utilizar uma estação de trabalho Windows 10:

Usando o Windows Update, atualize sua máquina para o Windows 10 Fall Creators Update (versão 1709) ou posterior. Para verificar a sua versão atual:

- Clique no ícone do Windows no canto inferior esquerdo.

- Digite "Sobre o seu PC" e pressione a tecla "Enter".

- Role para baixo até as especificações do Windows e procure em Versão.

Se estiver a utilizar uma estação de trabalho Windows 11 ou Windows 10:

Certifique-se de que o "Modo de Programador" está ativado na sua estação de trabalho:

- Clique no ícone do Windows no canto inferior esquerdo.

- Digite "Usar recursos do desenvolvedor" e pressione a tecla "Enter", quando você vir o item Usar recursos do desenvolvedor mostrar.

- Na caixa de diálogo Configurações, guia Para desenvolvedores, em "Usar recursos do desenvolvedor", selecione a opção Modo de desenvolvedor.

- Feche o diálogo de Definições.

Instale o Visual Studio 2019, com as seguintes cargas de trabalho e componentes opcionais:

Carga de trabalho do Windows de desenvolvimento da Plataforma Universal do Windows, além dos seguintes componentes opcionais:

- Ferramentas da Plataforma Universal do Windows C++

- Windows 10 SDK 10.0.16299.0 SDK ou posterior, se não incluído por padrão

Desenvolvimento de desktop com carga de trabalho C++ do Windows, além dos seguintes componentes opcionais:

- Windows 10 SDK 10.0.16299.0 SDK ou posterior, se não incluído por padrão

Instale o módulo ADAL.PS PowerShell:

Como os direitos de administrador são necessários para instalar módulos, primeiro você precisa:

- inicie sessão no computador com uma conta que tenha direitos de Administrador.

- executar a sessão do Windows PowerShell com direitos elevados (Executar como administrador).

Em seguida, execute o

install-module -name adal.pscmdlet:PS C:\WINDOWS\system32> install-module -name adal.ps Untrusted repository You are installing the modules from an untrusted repository. If you trust this repository, change its InstallationPolicy value by running the Set-PSRepository cmdlet. Are you sure you want to install the modules from 'PSGallery'? [Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): A PS C:\WINDOWS\system32>

Baixar arquivos:

O MIP SDK é suportado nas seguintes plataformas, com downloads separados para cada plataforma/idioma suportado:

Sistema operativo Versões Transferências Notas Ubuntu 20.04 Alcatrão C++.gz

Java (Pré-visualização) tar.gz

.NET Core NuGet (Visualização)Ubuntu 22.04 Alcatrão C++.gz

Java (Pré-visualização) tar.gz

.NET Core NuGet (Visualização)Red Hat Enterprise Linux 8º e 9º Alcatrão C++.gz Debian 10 e 11 Alcatrão C++.gz macOS Todas as versões suportadas .zip C++ O desenvolvimento do Xcode requer 13 ou mais. Windows Todas as versões suportadas, 32/64 bit C++

C++/.NET NuGet

Java (Pré-visualização) .zipAndroid 9.0 e posteriores .zip C++ Somente SDKs de proteção e política. iOS Todas as versões suportadas .zip C++ Somente SDKs de proteção e política. Tar.gz/. Downloads zip

Tar.gz e . Os downloads zip contêm arquivos compactados, um para cada API. Os arquivos compactados são nomeados da seguinte forma, onde <API = , ou ,

protectioneupe<OS> =filea plataforma:mip_sdk_<API>_<OS>_1.0.0.0.zip (or .tar.gz)> . Por exemplo, o arquivo para binários e cabeçalhos do SDK de Proteção no Debian seria:mip_sdk_protection_debian9_1.0.0.0.tar.gz. Cada .tar.gz/.zip contido é dividido em três diretórios:- Bins: binários compilados para cada arquitetura de plataforma, quando aplicável.

- Incluem: Arquivos de cabeçalho (C++).

- Exemplos: código-fonte para aplicativos de exemplo.

Pacotes NuGet

Se você estiver desenvolvendo o Visual Studio, o SDK também poderá ser instalado por meio do Console do Gerenciador de Pacotes NuGet:

Install-Package Microsoft.InformationProtection.File Install-Package Microsoft.InformationProtection.Policy Install-Package Microsoft.InformationProtection.ProtectionSe você não estiver usando o pacote NuGet, adicione os caminhos dos binários do SDK à variável de ambiente PATH. A variável PATH permite que os binários dependentes (DLLs) sejam encontrados em tempo de execução, por aplicativos cliente (OPTIONAL):

Se estiver a utilizar uma estação de trabalho Windows 11 ou Windows 10:

Clique no ícone do Windows no canto inferior esquerdo.

Digite "Path" e pressione a tecla "Enter", quando vir o item Edit the system environment variables show.

Na caixa de diálogo Propriedades do sistema, clique em Variáveis de ambiente.

Na caixa de diálogo Variáveis de Ambiente, clique na linha Variável de caminho em Variáveis de usuário para <usuário> e clique em Editar....

Na caixa de diálogo Editar variável de ambiente, clique em Novo, que cria uma nova linha editável. Usando o caminho completo para cada um dos subdiretórios ,

protection\bins\debug\amd64e , adicioneupe\bins\debug\amd64uma nova linha para cada umfile\bins\debug\amd64. Os diretórios SDK são armazenados em um<API>\bins\<target>\<platform>formato, onde:- <API> =

file, ,protectionupe - <alvo> =

debug,release - <plataforma> =

amd64(x64),x86, etc.

- <API> =

Quando terminar de atualizar a variável Path, clique em OK. Em seguida, clique em OK quando retornar à caixa de diálogo Variáveis de ambiente.

Baixar exemplos de SDK do GitHub (OPCIONAL):

- Se você ainda não tiver um, primeiro crie um perfil no GitHub.

- Em seguida, instale a versão mais recente das ferramentas de cliente Git da Software Freedom Conservancy (Git Bash)

- Usando o Git Bash, faça o download da(s) amostra(s) de interesse:

- Use a seguinte consulta para exibir os repositórios: https://github.com/Azure-Samples?utf8=%E2%9C%93& q=MipSdk.

- Usando o Git Bash, use

git clone https://github.com/azure-samples/<repo-name>para baixar cada repositório de exemplo.

Registrar um aplicativo cliente com o Microsoft Entra ID

Como parte do processo de provisionamento de assinatura do Microsoft 365, um locatário associado do Microsoft Entra é criado. O locatário do Microsoft Entra fornece gerenciamento de identidade e acesso para contas de usuário e contas de aplicativo do Microsoft 365. Os aplicativos que exigem acesso a APIs seguras (como APIs MIP) exigem uma conta de aplicativo.

Para autenticação e autorização em tempo de execução, as contas são representadas por uma entidade de segurança, que é derivada das informações de identidade da conta. As entidades de segurança que representam uma conta de aplicativo são chamadas de entidade de serviço.

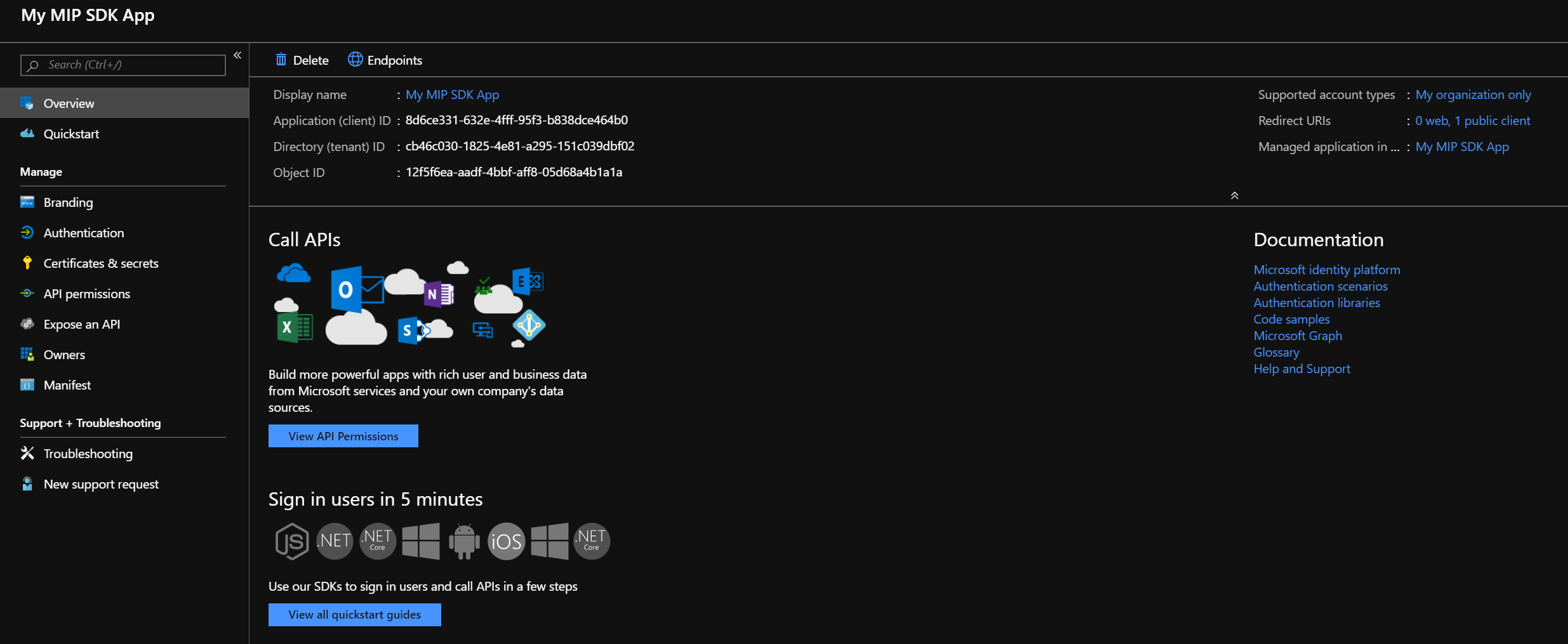

Para registrar uma conta de aplicativo no Microsoft Entra ID para uso com os exemplos de Quickstarts e MIP SDK:

Importante

Para aceder à gestão de inquilinos do Microsoft Entra para a criação de contas, terá de iniciar sessão no portal do Azure com uma conta de utilizador que seja membro da função "Proprietário" na subscrição. Dependendo da configuração do seu locatário, você também pode precisar ser membro da função de diretório "Global Admininstrator" para registrar um aplicativo. Recomendamos testar com uma conta restrita. Certifique-se de que a conta só tem direitos para acessar os pontos de extremidade SCC necessários. As palavras-passe de texto não criptografado transmitidas através da linha de comandos podem ser recolhidas pelos sistemas de registo.

Siga as etapas na seção Registrar um aplicativo com o Microsoft Entra ID, Registrar um novo aplicativo . Para fins de teste, use os seguintes valores para as propriedades fornecidas ao percorrer as etapas do guia:

- Tipos de conta suportados - Selecione "Contas apenas neste diretório organizacional".

- URI de redirecionamento - Defina o tipo de URI de redirecionamento como "Cliente público (móvel ou desktop)". Se o seu aplicativo estiver usando a Microsoft Authentication Library (MSAL), use

http://localhost. Caso contrário, use algo no formato<app-name>://authorize.

Quando terminar, você retornará à página do aplicativo registrado para seu novo registro de aplicativo . Copie e salve o GUID no campo ID do aplicativo (cliente), pois você precisará dele para os inícios rápidos.

Em seguida, clique em Permissões de API para adicionar as APIs e permissões às quais o cliente precisará acessar. Clique em Adicionar uma permissão para abrir a folha "Solicitar permissões da API".

Agora você adicionará as APIs MIP e as permissões que o aplicativo exigirá em tempo de execução:

- Na página Selecionar uma API, clique em Azure Rights Management Services.

- Na página API do Azure Rights Management Services , clique em Permissões delegadas.

- Na seção Selecionar permissões, marque a permissão user_impersonation. Este direito permite que a aplicação crie e aceda a conteúdos protegidos em nome de um utilizador.

- Clique em Adicionar permissões para salvar.

Repita a etapa #4, mas desta vez, quando chegar à página Selecionar uma API, precisará procurar a API .

- Na página Selecionar uma API, clique em APIs que minha organização usa e, na caixa de pesquisa, digite "Serviço de Sincronização do Microsoft Information Protection" e selecione-o.

- Na página API do Serviço de Sincronização da Proteção de Informações da Microsoft, clique em Permissões delegadas.

- Expanda o nó UnifiedPolicy e marque UnifiedPolicy.User.Read

- Clique em Adicionar permissões para salvar.

Quando voltar à página de permissões da API, clique em Conceder consentimento de administrador para (Nome do Locatário) e, em seguida, em Sim. Esta etapa dá pré-consentimento ao aplicativo que usa esse registro, para acessar as APIs sob as permissões especificadas. Se você entrou como administrador global, o consentimento é registrado para todos os usuários no locatário que executa o aplicativo; caso contrário, aplica-se apenas à sua conta de utilizador.

Quando concluído, o registro do aplicativo e as permissões da API devem ser semelhantes aos seguintes exemplos:

Para obter mais informações sobre como adicionar APIs e permissões a um registro, consulte Configurar um aplicativo cliente para acessar APIs da Web. Aqui você encontrará informações sobre como adicionar as APIs e permissões necessárias para um aplicativo cliente.

Solicitar um Acordo de Integração de Proteção de Informações (IPIA)

Antes de poder lançar um aplicativo desenvolvido com MIP para o público, você deve solicitar e concluir um contrato formal com a Microsoft.

Nota

Este contrato não é necessário para aplicações destinadas apenas a uso interno.

Obtenha o seu IPIA enviando um e-mail para com IPIA@microsoft.com as seguintes informações:

Assunto: Pedido de IPIA para o nome da empresa

No corpo do e-mail, inclua:

- Nome do aplicativo e do produto

- Nome e apelido do requerente

- Endereço de e-mail do requerente

Após a receção do seu pedido de IPIA, enviar-lhe-emos um formulário (como um documento Word). Reveja os termos e condições do IPIA e devolva o formulário com IPIA@microsoft.com as seguintes informações:

- Denominação legal da empresa

- Estado/Província (EUA/Canadá) ou País de Incorporação

- URL da empresa

- Endereço de correio eletrónico da pessoa de contacto

- Endereços adicionais da empresa (opcional)

- Nome do pedido da empresa

- Breve Descrição do Pedido

- ID do Locatário do Azure

- ID do aplicativo para o aplicativo

- Contatos da empresa, e-mail e telefone para correspondência em situação crítica

Quando recebermos o seu formulário, enviar-lhe-emos o link final do IPIA para assinar digitalmente. Após a sua assinatura, ele será assinado pelo representante apropriado da Microsoft, completando o contrato.

Já tem um IPIA assinado?

Se você já tem um IPIA assinado e deseja adicionar um novo ID de aplicativo para um aplicativo que está liberando, envie um e-mail e IPIA@microsoft.com nos forneça as seguintes informações:

- Nome do pedido da empresa

- Breve Descrição do Pedido

- Azure Tenant ID (mesmo que o mesmo que antes)

- ID do aplicativo para o aplicativo

- Contatos da empresa, e-mail e telefone para correspondência em situação crítica

Após o envio do e-mail, aguarde até 72 horas para um aviso de recebimento.

Verifique se seu aplicativo tem o tempo de execução necessário

Nota

Esta etapa é necessária somente se implantar o aplicativo em uma máquina sem Visual Studio, ou se a instalação do Visual Studio não tiver os componentes de tempo de execução do Visual C++.

Os aplicativos criados com o MIP SDK exigem que o tempo de execução do Visual C++ 2015 ou Visual C++ 2017 sejam instalados, se ainda não estiverem presentes.

- Atualização 3 do Microsoft Visual C++ 2015 Redistributable

- Microsoft Visual C++ Redistribuível para Visual Studio 2017

Eles só funcionarão se o aplicativo tiver sido criado como Release. Se o aplicativo é criado como Debug, então as DLLs de depuração de tempo de execução do Visual C++ devem ser incluídas com o aplicativo ou instaladas na máquina.

Passos Seguintes

- Se você é um desenvolvedor C++

- Certifique-se de ler os conceitos do Observers antes de iniciar a seção Guia de início rápido, para saber mais sobre a natureza assíncrona das APIs C++.

- Quando estiver pronto para obter alguma experiência com o SDK, comece com Guia de início rápido: inicialização de aplicativo cliente (C++).

- Se você for um desenvolvedor C#, quando estiver pronto para obter alguma experiência com o SDK, comece com Guia de início rápido: inicialização de aplicativo cliente (C#).

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários