Utilize o Intune para remediar as vulnerabilidades identificadas pelo Microsoft Defender para o Endpoint

Quando integrar o Intune com o Microsoft Defender para o Endpoint, pode aproveitar o Defender para Gestão de Vulnerabilidades e Ameaças endpoint e utilizar o Intune para corrigir a fraqueza do ponto final identificada pela capacidade de gestão de vulnerabilidade do Defender. Esta integração traz uma abordagem baseada no risco para a descoberta e priorização de vulnerabilidades que podem melhorar o tempo de resposta à remediação em todo o seu ambiente.

A Threat & Vulnerability Management faz parte do Microsoft Defender para Endpoint.

Como funciona a integração

Depois de ligar o Intune ao Microsoft Defender para o Endpoint, o Defender para o Endpoint recebe detalhes de ameaça e vulnerabilidade de dispositivos geridos.

- As vulnerabilidades descobertas não se baseiam em configurações do Intune. Baseiam-se no Microsoft Defender para configurações endpoint e detalhes de digitalização.

- Apenas as questões que podem ser remediadas pelo Intune são levantadas como tarefas de segurança para o Intune.

Na consola Centro de Segurança do Microsoft Defender, o Defender for Endpoint security admins analisam dados sobre vulnerabilidades de ponto final. Os administradores usam então um clique único para criar tarefas de segurança que sinalizam os dispositivos vulneráveis para serem remediados. As tarefas de segurança são imediatamente transmitidas para a consola Intune, onde os administradores intune podem vê-las. A tarefa de segurança identifica o tipo de vulnerabilidade, prioridade, estado e os passos a tomar para remediar a vulnerabilidade. O administrador intune opta por aceitar ou rejeitar a tarefa.

Quando uma tarefa é aceite, o administrador Intune age então para remediar a vulnerabilidade através do Intune, utilizando as orientações fornecidas como parte da tarefa de segurança.

Cada tarefa é identificada por um Tipo de Remediação:

Aplicação – É identificada uma aplicação que tem uma vulnerabilidade ou problema que pode atenuar com o Intune. Por exemplo, o Microsoft Defender for Endpoint identifica uma vulnerabilidade para uma aplicação chamada Contoso Media Player v4– e um administrador cria uma tarefa de segurança para atualizar essa aplicação. O jogador do Contoso Media é uma aplicação não gerido que foi implementada com o Intune, e pode haver uma atualização de segurança ou versão mais recente de uma aplicação que resolve o problema.

Configuração – Vulnerabilidades ou riscos no seu ambiente podem ser atenuados através da utilização de políticas de segurança de ponto final Intune. Por exemplo, o Microsoft Defender for Endpoint identifica que os dispositivos carecem de proteção contra aplicações potencialmente indesejadas (PUA). Um administrador cria uma tarefa de segurança para isso, que identifica uma mitigação de configurar a definição Ação para assumir aplicações potencialmente indesejadas como parte do perfil Antivírus do Microsoft Defender para a política antivírus.

Para problemas de configuração, quando não há uma remediação plausível que o Intune possa fornecer, então o Microsoft Defender para Endpoint não criará uma tarefa de segurança para o mesmo.

As ações comuns de reparação incluem:

- Impedir que uma aplicação seja executada.

- Implemente uma atualização do sistema operativo para mitigar a vulnerabilidade.

- Implementar a política de segurança do ponto final para mitigar a vulnerabilidade.

- Modifique um valor de registo.

- Desativar ou Ativar uma configuração para afetar a vulnerabilidade.

- Requer atenção alerta o administrador para a ameaça quando não há uma recomendação adequada para fornecer.

Segue-se um fluxo de trabalho exemplo para uma aplicação. Este mesmo fluxo de trabalho geral aplica-se a questões de configuração:

Um Microsoft Defender for Endpoint scan identifica uma vulnerabilidade para uma aplicação chamada Contoso Media Player v4, e um administrador cria uma tarefa de segurança para atualizar essa aplicação. O Jogador Contoso Media é uma aplicação não gerido que foi implementada com o Intune.

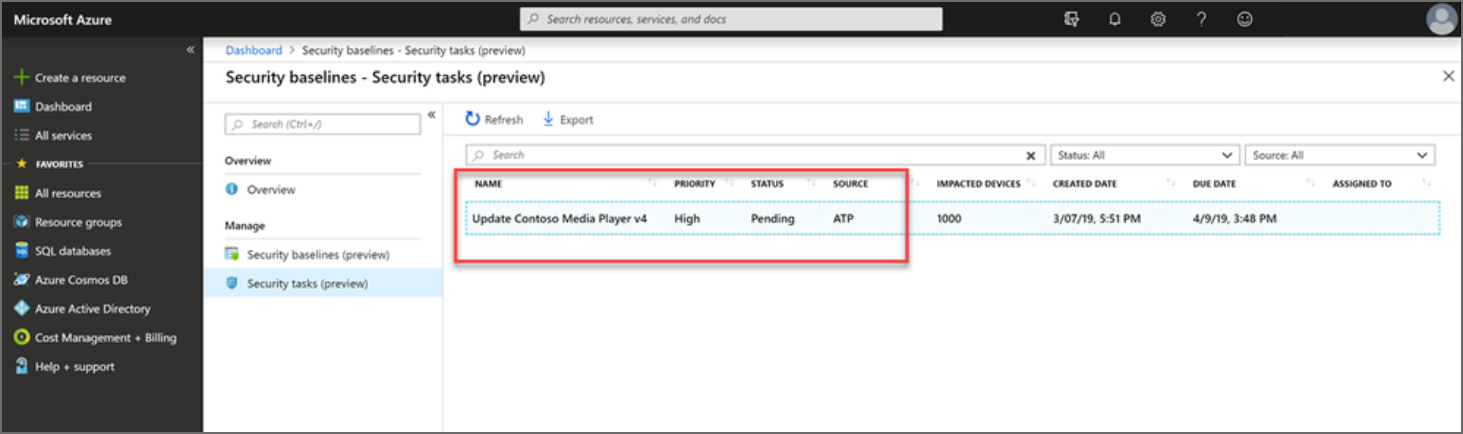

Esta tarefa de segurança aparece na consola Intune com um estatuto de Pendente:

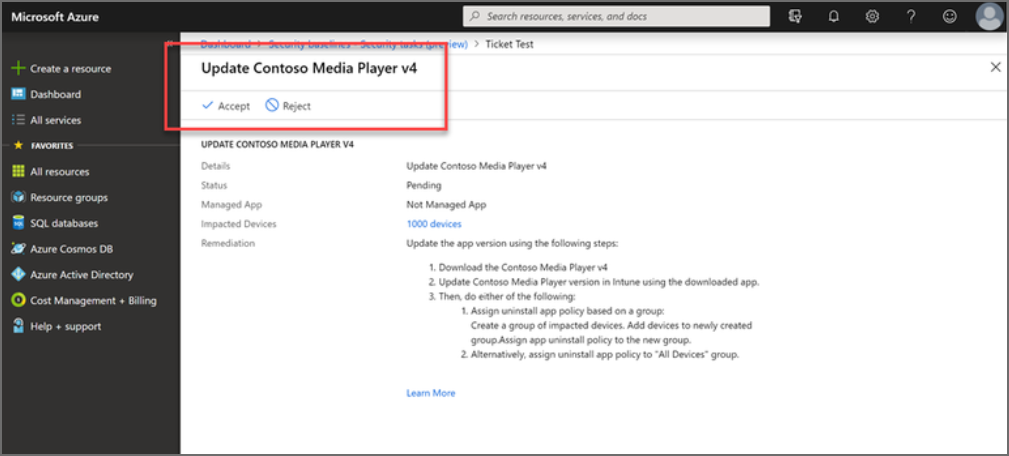

O administrador Intune seleciona a tarefa de segurança para visualizar detalhes sobre a tarefa. Em seguida, o administrador seleciona Accept, que atualiza o estado em Intune, e no Defender for Endpoint a ser aceite.

O administrador remedia então a tarefa com base nas orientações fornecidas. A orientação varia dependendo do tipo de reparação que é necessária. Quando disponível, a orientação de remediação inclui links que abrem painéis relevantes para configurações no Intune.

Como o leitor de media neste exemplo não é uma aplicação gerida, o Intune só pode fornecer instruções de texto. Se a aplicação fosse gerida, o Intune poderia fornecer instruções para descarregar uma versão atualizada e fornecer um link para abrir a implementação da aplicação para que os ficheiros atualizados pudessem ser adicionados à implementação.

Após completar a remediação, o administrador Intune abre a tarefa de segurança e seleciona A Tarefa Completa. O estado de remediação é atualizado para o Intune e no Defender para Endpoint, onde os administradores de segurança confirmam o estado revisto para a vulnerabilidade.

Pré-requisitos

Assinaturas:

- Microsoft Intune

- Microsoft Defender for Endpoint(Inscreva-se para um teste gratuito.)

Configurações intune para Defender para Endpoint:

Configure um serviço de ligação de serviço com o Microsoft Defender para o Endpoint.

Implemente uma política de configuração do dispositivo com um tipo de perfil do Microsoft Defender para Endpoint (Windows 10 Desktop) para dispositivos que terão o risco avaliado pelo Defender para o Endpoint.

Para obter informações sobre como configurar o Intune para trabalhar com o Defender para o Endpoint, consulte a conformidade do Microsoft Defender para Endpoint com Acesso Condicional no Intune.

Trabalhar com tarefas de segurança

Inicie sessão no centro de administração do Microsoft Endpoint Manager.

Selecione > tarefas de segurança endpoint .

Selecione uma tarefa da lista para abrir uma janela de recursos que apresente detalhes adicionais para essa tarefa de segurança.

Ao visualizar a janela do recurso de tarefa de segurança, pode selecionar links adicionais:

- APPS GERIDAS - Ver a aplicação que está vulnerável. Quando a vulnerabilidade se aplica a várias aplicações, verá uma lista filtrada de aplicações.

- DISPOSITIVOS - Veja uma lista dos dispositivos Vulneráveis, a partir dos quais pode ligar-se a uma entrada com mais detalhes sobre a vulnerabilidade naquele dispositivo.

- REQUESTOR - Utilize o link para enviar correio para o administrador que submeteu esta tarefa de segurança.

- NOTAS - Leia as mensagens personalizadas enviadas pelo solicitador ao abrir a tarefa de segurança.

Selecione Aceitar ou Rejeitar enviar notificação ao Defender para o Endpoint para a sua ação planeada. Quando aceita ou rejeita uma tarefa, pode submeter notas, que são enviadas para Defender para Endpoint.

Depois de aceitar uma tarefa, reabre a tarefa de segurança (se fechou) e siga os detalhes da REMEDIAÇÃO para remediar a vulnerabilidade. As instruções fornecidas pelo Defender para Endpoint nos dados da tarefa de segurança variam consoante a vulnerabilidade envolvida.

Quando é possível fazê-lo, as instruções de reparação incluem links que abrem os objetos de configuração relevantes na consola Intune.

Após completar os passos de reparação, abra a tarefa de segurança e selecione Complete Task. Esta ação atualiza o estado da tarefa de segurança tanto no Intune como no Defender para o Endpoint.

Após a remediação ser bem sucedida, a pontuação de exposição ao risco no Microsoft Defender para Endpoint pode cair, com base em novas informações dos dispositivos remediados.

Passos Seguintes

Saiba mais sobre Intune e Microsoft Defender para Endpoint.

Reveja a Defesa de Ameaças Móveis Intune.

Reveja o painel de gestão de vulnerabilidades & ameaça no Microsoft Defender para Endpoint.