Configurações de dispositivos iOS e iPadOS para utilizar funcionalidades comuns do iOS/iPadOS no Intune

O Intune inclui algumas definições incorporadas para permitir que os utilizadores do iOS/iPadOS utilizem diferentes funcionalidades da Apple nos seus dispositivos. Por exemplo, pode controlar as impressoras AirPrint, adicionar aplicações e pastas às páginas da doca e do ecrã inicial, mostrar notificações de aplicações, mostrar detalhes da etiqueta do ativo no ecrã de bloqueio, usar a autenticação de um único sinal e utilizar a autenticação de certificados.

Utilize estas funcionalidades para controlar dispositivos iOS/iPadOS como parte da solução de gestão de dispositivos móveis (MDM).

Este artigo lista estas definições e descreve o que cada definição faz. Para obter mais informações sobre estas funcionalidades, aceda às definições de funcionalidades do dispositivo iOS/iPadOS ou macOS.

Antes de começar

Crie um perfil de configuração de configuração de dispositivos iOS/iPadOS.

Nota

Estas definições aplicam-se a diferentes tipos de matrículas, com algumas configurações aplicáveis a todas as opções de inscrição. Para obter mais informações sobre os diferentes tipos de matrículas, consulte a inscrição iOS/iPadOS.

AirPrint

Definições se aplicam a: Todos os tipos de inscrição

Nota

Certifique-se de adicionar todas as impressoras ao mesmo perfil. A Apple impede que vários perfis AirPrint sejam direcionados para o mesmo dispositivo.

- Endereço IP: Introduza o endereço IPv4 ou IPv6 da impressora. Se utilizar nomes de anfitriões para identificar impressoras, pode obter o endereço IP pingando a impressora no terminal. Obtenha o endereço IP e o caminho (neste artigo) fornece mais detalhes.

- Caminho do recurso: O caminho é normalmente

ipp/printpara impressoras na sua rede. Obtenha o endereço IP e o caminho (neste artigo) fornece mais detalhes. - Porta: Introduza a porta de escuta do destino AirPrint. Se deixar esta propriedade em branco, a AirPrint utiliza a porta predefinido. Disponível no iOS 11.0+, e iPadOS 13.0+.

- Force TLS: Ativa ligações AirPrint seguras com segurança da camada de transporte (TLS). Disponível no iOS 11.0+, e iPadOS 13.0+.

Para adicionar servidores AirPrint, pode:

- Introduza os detalhes da impressora para adicionar um destino AirPrint à lista. Muitos servidores AirPrint podem ser adicionados.

- Importe um ficheiro separado de vírgula (.csv) com esta informação. Ou, Exporte para criar uma lista dos servidores AirPrint que adicionou.

Obtenha endereço IP do servidor, caminho de recurso e porta

Para adicionar servidores AirPrinter, precisa do endereço IP da impressora, do caminho do recurso e da porta. Os passos seguintes mostram-lhe como obter esta informação.

Num Mac que está ligado à mesma rede local (sub-rede) que as impressoras AirPrint, abra o Terminal (de /Aplicações/Utilitários).

No Terminal,

ippfindescreva e selecione entrar.Note a informação da impressora. Por exemplo, pode devolver algo semelhante a

ipp://myprinter.local.:631/ipp/port1. A primeira parte é o nome da impressora. A última parteipp/port1é o caminho dos recursos.No Terminal,

ping myprinter.localescreva e selecione entrar.Note o endereço IP. Por exemplo, pode devolver algo semelhante a

PING myprinter.local (10.50.25.21).Utilize os valores do endereço IP e do caminho dos recursos. Neste exemplo, o endereço IP é

10.50.25.21, e o caminho do recurso é/ipp/port1.

Esquema do ecrã principal

Esta funcionalidade aplica-se a:

- iOS 9.3 ou mais recente

- iPadOS 13.0 e mais recente

- Inscrição automatizada de dispositivos (supervisionado)

Nota

Adicione apenas uma aplicação uma vez à doca, página, pasta numa página ou pasta na doca. A adição da mesma aplicação em dois locais impede que a aplicação apareça nos dispositivos, podendo apresentar erros de reporte.

Por exemplo, se adicionar a aplicação da câmara a uma doca e a uma página, a aplicação da câmara não é mostrada, e a reportagem pode mostrar um erro para a apólice. Para adicionar a aplicação da câmara ao layout do ecrã principal, escolha apenas a doca ou uma página, e não ambas.

Quando aplica um layout de ecrã principal, substitui qualquer layout definido pelo utilizador. Assim, é recomendado usar layouts de ecrã principal em dispositivos sem utilizador.

Pode ter aplicações pré-existentes instaladas no dispositivo que não estão incluídas na configuração do layout do ecrã principal. Estas aplicações são mostradas por ordem alfabética após as aplicações configuradas.

Tela principal

Utilize esta funcionalidade para adicionar aplicações. E, veja como estas aplicações ficam nas páginas, na doca e nas pastas. Também mostra os ícones da aplicação. As aplicações do Programa de Compra de Volume (VPP), aplicações de linha de negócios e aplicações de link web (URLs de aplicativos web) são povoadas das aplicações do cliente que adiciona.

Tamanho do layout: Escolha um tamanho de grelha apropriado para o ecrã principal do dispositivo. Uma aplicação ou pasta ocupa um lugar na grelha. Se o dispositivo alvo não suportar o tamanho selecionado, algumas aplicações podem não caber e serão empurradas para a próxima posição disponível numa nova página. Para referência:

iPhone 6 e mais tarde suporta 4 colunas x 6 linhas

iPhone 5 suporta 4 colunas x 5 linhas

iPads suportam 5 colunas x 6 linhas

+: Selecione o botão adicionar para adicionar aplicações.

Criar pasta ou adicionar aplicativos: Adicione uma App ou uma Pasta:

App: Selecione as aplicações existentes da lista. Esta opção adiciona aplicações ao ecrã principal nos dispositivos. Se não tiver aplicativos, adicione aplicativos ao Intune.

Também pode pesquisar aplicativos pelo nome da aplicação, tais

authenticatordrivecomo. Ou, pesquisar pelo editor de aplicações, tais comoMicrosoftAppleou .Pasta: Adiciona uma pasta ao ecrã principal. Introduza o nome pasta e selecione as aplicações existentes da lista para entrar na pasta. Este nome de pasta é mostrado aos utilizadores nos seus dispositivos.

Também pode pesquisar aplicativos pelo nome da aplicação, tais

authenticatordrivecomo. Ou, pesquisar pelo editor de aplicações, tais comoMicrosoftAppleou .As aplicações são organizadas da esquerda para a direita, e na mesma ordem que mostrado. As aplicações podem ser transferidas para outras posições. Só pode ter uma página numa pasta. Como um trabalho ao redor, adicione nove (9) ou mais aplicações à pasta. As aplicações são automaticamente transferidas para a página seguinte. Pode adicionar qualquer combinação de aplicações VPP, links web (aplicações web), aplicações de loja, aplicações de linha de negócios e aplicações do sistema.

Doca

Adicione até quatro (4) itens para iPhones, e até seis (6) itens para iPads (apps e pastas combinadas) para a doca no ecrã. Muitos dispositivos suportam menos itens. Por exemplo, iPhone dispositivos suportam até quatro itens. Assim, apenas os primeiros quatro itens que adicionar são mostrados.

+: Selecione o botão adicionar para adicionar aplicações ou pastas à doca.

Criar pasta ou adicionar aplicativos: Adicione uma App ou uma Pasta:

App: Selecione as aplicações existentes da lista. Esta opção adiciona aplicações à doca no ecrã. Se não tiver aplicativos, adicione aplicativos ao Intune.

Também pode pesquisar aplicativos pelo nome da aplicação, tais

authenticatordrivecomo. Ou, pesquisar pelo editor de aplicações, tais comoMicrosoftAppleou .Pasta: Adiciona uma pasta à doca no ecrã. Introduza o nome pasta e selecione as aplicações existentes da lista para entrar na pasta. Este nome de pasta é mostrado aos utilizadores nos seus dispositivos.

Também pode pesquisar aplicativos pelo nome da aplicação, tais

authenticatordrivecomo. Ou, pesquisar pelo editor de aplicações, tais comoMicrosoftAppleou .As aplicações são organizadas da esquerda para a direita, e na mesma ordem que mostrado. As aplicações podem ser transferidas para outras posições. Se adicionar mais aplicações do que podem caber numa página, então as aplicações são automaticamente transferidas para outra página. Pode adicionar até 20 páginas numa pasta na doca. Pode adicionar qualquer combinação de aplicações VPP, links web (aplicações web), aplicações de loja, aplicações de linha de negócios e aplicações do sistema.

Nota

Quando utiliza as definições de Layout do Ecrã Inicial para adicionar páginas ou adicionar páginas e aplicações à doca, os ícones no Ecrã Principal e as páginas estão bloqueados. Não podem ser movidos ou apagados. Este comportamento pode ser por design com as políticas de iOS/iPadOS e MDM da Apple.

Exemplo

No exemplo seguinte, o ecrã da doca mostra as aplicações Safari, Mail e Stocks. A aplicação Stocks é selecionada para mostrar as suas propriedades:

Quando atribui a apólice a um iPhone, a doca parece semelhante à seguinte imagem:

Notificações de aplicação

Definições se aplicam a: Inscrição automática de dispositivos (supervisionado)

Adicionar: Adicionar notificações para apps:

- ID do pacote de aplicações : Introduza o ID do Pacote de Aplicações da aplicação que pretende adicionar. Consulte iDs bundle para aplicações iOS/iPadOS incorporadas para alguns exemplos.

- Nome da aplicação: Introduza o nome da aplicação que pretende adicionar. Este nome é usado para a sua referência no centro de administração Microsoft Endpoint Manager. Não é mostrado em dispositivos.

- Publisher: Introduza o editor da aplicação que está a adicionar. Este nome é usado para a sua referência no centro de administração Microsoft Endpoint Manager. Não é mostrado em dispositivos.

- Notificações: Ative ou desativar a aplicação do envio de notificações para dispositivos.

Mostrar no centro de notificações: Permitir que a aplicação apresente notificações no Centro de Notificação do dispositivo. O desativação impede que a aplicação apresente notificações no Centro de Notificação.

Mostrar no ecrã de bloqueio: Ativar notificações de aplicações no ecrã de bloqueio do dispositivo. O desativação impede que a aplicação apresente notificações no ecrã de bloqueio.

Tipo de alerta: Quando os dispositivos estiverem desbloqueados, escolha como a notificação é mostrada. As opções são:

- Nenhum: Não é apresentada qualquer notificação.

- Banner: Um banner é brevemente mostrado com a notificação.

- Modal: A notificação é apresentada e os utilizadores devem descartá-la manualmente antes de continuar a utilizar o dispositivo.

Crachá no ícone da aplicação: Selecione Ative para adicionar um crachá ao ícone da aplicação. O crachá significa que a aplicação enviou uma notificação.

Ativar sons: Selecione Para reproduzir um som quando uma notificação for entregue.

Mostrar antestreias: Mostra uma pré-visualização das notificações recentes da aplicação. Selecione quando mostrar a pré-visualização. O valor que escolhe sobrepõe-se ao valor configurado do utilizador no dispositivo (Definições > Notificações > Visualizações do Show). As opções são:

- Não configurado: Intune não muda ou atualiza esta definição.

- Quando desbloqueado: A pré-visualização só mostra quando o dispositivo está desbloqueado.

- Sempre: A pré-visualização aparece sempre no ecrã de bloqueio.

- Nunca: A pré-estreia nunca aparece.

Esta funcionalidade aplica-se a:

- iOS/iPadOS 14.0 e mais recente

Mensagem de tela de bloqueio

Esta funcionalidade aplica-se a:

- iOS 9.3 e posterior

- iPadOS 13.0 e mais recente

Definições se aplicam a: Inscrição automática de dispositivos (supervisionado)

- "If Lost, Return to..." Mensagem: Se os dispositivos forem perdidos ou roubados, insira uma nota que possa ajudar a devolver o dispositivo se for encontrado. Pode introduzir o texto que quiser. Por exemplo, introduza algo como

If found, call Contoso at ....

O texto introduzido é mostrado no sinal na janela e no ecrã de bloqueio nos dispositivos.

Informações da etiqueta do ativo : Introduza informações sobre a etiqueta de ativos do dispositivo. Por exemplo, introduza:

Owned by Contoso CorpouSerial Number: {{serialnumber}}.Os tokens do dispositivo também podem ser usados para adicionar informações específicas do dispositivo a estes campos. Por exemplo, para mostrar o número de série, insira

Serial Number: {{serialnumber}}ouDevice ID: {{DEVICEID}}. . No ecrã de bloqueio, o texto mostra-se semelhante aSerial Number 123456789ABC. Ao introduzir variáveis, certifique-se de que utiliza suportes encaracolados{{ }}. Os tokens de configuração da aplicação incluem uma lista de variáveis que podem ser usadas. Também pode utilizarDEVICENAMEou qualquer outro valor específico do dispositivo.Nota

As variáveis não são validadas na UI, e são sensíveis a casos. Como resultado, pode ver perfis guardados com uma entrada incorreta. Por exemplo, se introduzir

{{DeviceID}}em vez de{{deviceid}}'{DEVICEID}}', a cadeia literal é mostrada em vez do ID único do dispositivo. Certifique-se de inserir a informação correta. Todas as variáveis minúsculas ou maiúsculas são suportadas, mas não uma mistura.

Início de sessão único

Definições aplicam-se a: Inscrição de dispositivos, inscrição de dispositivo automatizado (supervisionado)

Reino: Introduza a parte de domínio do URL. Por exemplo, introduza

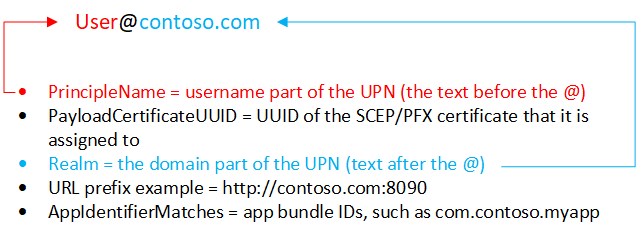

contoso.com.Atributo de nome de utilizador Azure AD: Intune procura este atributo para cada utilizador em Azure AD. Intune então povoa o respetivo campo (como UPN) antes de gerar o XML que é instalado em dispositivos. As opções são:

Não configurado: Intune não muda ou atualiza esta definição. Por predefinição, o SISTEMA irá solicitar aos utilizadores um nome principal da Kerberos quando o perfil for implantado nos dispositivos. É necessário um nome principal para que os MDMs instalem perfis SSO.

Nome principal do utilizador: O nome principal do utilizador (UPN) é analisado da seguinte forma:

Também pode substituir o âmbito pelo texto que introduzir na caixa de texto Âmbito.

Por exemplo, Contoso tem várias regiões, incluindo Europa, Ásia e América do Norte. A Contoso quer que os seus utilizadores asiáticos utilizem sSO, e a aplicação requer a UPN no

username@asia.contoso.comformato. Quando seleciona o Nome Principal do Utilizador, o reino de cada utilizador é retirado do Azure AD, que écontoso.com. Assim, para os utilizadores na Ásia, selecione User Principal Name, e insiraasia.contoso.com. A UPN do utilizador torna-seusername@asia.contoso.com, em vez deusername@contoso.com.ID do dispositivo intune: Intune seleciona automaticamente o ID do dispositivo Intune.

Por predefinição, as aplicações só precisam de utilizar o ID do dispositivo. No entanto, se a sua aplicação utilizar o âmbito e o ID do dispositivo, pode escrever o âmbito na caixa de texto Âmbito.

Nota

Por predefinição, mantenha o âmbito em branco se utilizar o ID do dispositivo.

ID do dispositivo Azure

Nome da conta SAM: Intune povoa o nome da conta do Gestor de Contas de Segurança no local (SAM).

Aplicações: Adicione aplicações em dispositivos dos utilizadores que possam utilizar um único sinal de saúde.

A

AppIdentifierMatchesmatriz deve incluir cordas que combinem iDs de pacote de aplicativos. Estas cordas podem ser partidas exatas, taiscom.contoso.myappcomo, ou introduzir uma correspondência de prefixo no iD do feixe usando o * caractere wildcard. O caractere wildcard deve aparecer após um período de caracteres (.), e pode aparecer apenas uma vez, no final da cadeia, tal comocom.contoso.*. Quando um caráter universal é incluído, todas as aplicações cujo ID da coleção de pacotes começa com o prefixo têm acesso à conta.Utilize o Nome da Aplicação para introduzir um nome simples, para o ajudar a identificar o ID do pacote.

Prefixos URL: Adicione quaisquer URLs na sua organização que exijam autenticação única do utilizador.

Por exemplo, quando um utilizador se conecta a qualquer um destes sites, o dispositivo iOS/iPadOS utiliza as credenciais de inscrição única. Os utilizadores não precisam de introduzir credenciais adicionais. Se a autenticação multi-factor estiver ativada, os utilizadores são obrigados a introduzir a segunda autenticação.

Nota

Estes URLs têm de ter um FQDN formatado adequadamente. A Apple exige que estes estejam no

http://<yourURL.domain>formato.Os padrões de correspondências do URL têm de começar com

http://ouhttps://. Uma simples combinação de cordas é executada, para que ohttp://www.contoso.com/prefixo URL não correspondahttp://www.contoso.com:80/. Com o iOS 10.0+ e o iPadOS 13.0+, um único wildcard * pode ser usado para introduzir todos os valores correspondentes. Por exemplo,http://*.contoso.com/combina com ambos ehttp://store.contoso.com/http://www.contoso.com.Os

http://.comhttps://.compadrões e padrões combinam com todos os URLs HTTP e HTTPS, respectivamente.Certificado de renovação de credencial: Se utilizar certificados de autenticação (não palavras-passe), selecione o certificado SCEP ou PFX existente como certificado de autenticação. Normalmente, este certificado é o mesmo certificado que é implantado para utilizadores para outros perfis, tais como VPN, Wi-Fi ou e-mail.

Filtro de conteúdo web

Definições se aplicam a: Inscrição automática de dispositivos (supervisionado)

Tipo de filtro: Escolha permitir sites específicos. As opções são:

Configure URLs: Use o filtro web incorporado da Apple que procura termos adultos, incluindo profanação e linguagem sexualmente explícita. Esta funcionalidade avalia cada página web à medida que está carregada, identifica e bloqueia conteúdo inadequado. Também pode adicionar URLs que não deseja verificados pelo filtro. Ou bloquear URLs específicos, independentemente das definições de filtro da Apple.

URLs permitidos: Adicione os URLs que pretende permitir. Estes URLs contornam o filtro web da Apple.

Nota

Os URLs que você inseriu são os URLs que você não quer evapulado pelo filtro web Apple. Estes URLs não são uma lista de sites permitidos. Para criar uma lista de websites permitidos, desateia o Tipo de Filtro apenas para sites específicos.

URLs bloqueados: Adicione os URLs que pretende parar de abrir, independentemente das definições do filtro web da Apple.

Apenas websites específicos (apenas para o navegador Web Safari): Estes URLs são adicionados aos favoritos do navegador Safari. Os utilizadores só podem visitar estes sites; nenhum outros sites pode ser aberto. Utilize esta opção apenas se souber a lista exata de URLs aos quais os utilizadores podem aceder.

- URL: Introduza o URL do website que pretende permitir. Por exemplo, introduza

https://www.contoso.com. - Caminho do marcador: A Apple mudou esta definição. Todos os marcadores vão para a pasta de Sites Aprovados. Os favoritos não entram no caminho do marcador.

- Denominação: Introduza um título descritivo para o marcador.

Se não introduzir URLs, os utilizadores não podem aceder a nenhum website exceto

microsoft.com,microsoft.neteapple.com. Estes URLs são automaticamente permitidos pela Intune.- URL: Introduza o URL do website que pretende permitir. Por exemplo, introduza

Extensão de aplicação de inscrição única

Esta funcionalidade aplica-se a:

- iOS 13.0 e mais tarde

- iPadOS 13.0 e mais tarde

Definições se aplicam a: Todos os tipos de inscrição

Tipo de extensão de aplicação SSO: Escolha o tipo de extensão de aplicação SSO. As opções são:

Não configurado: Intune não muda ou atualiza esta definição. Por padrão, o SISTEMA não utiliza extensões de aplicações. Para desativar uma extensão de aplicação, pode mudar o tipo de extensão da aplicação SSO para Não configurado.

Microsoft Azure AD: Utiliza o plug-in Microsoft Enterprise SSO, que é uma extensão de aplicação SSO do tipo redirecionamento. Este plug-in fornece contas SSO para Ative Directory em todas as aplicações que suportam a funcionalidade Enterprise Single Sign-On da Apple. Utilize este tipo de extensão de aplicações SSO para permitir sSO em aplicações da Microsoft, aplicações de organização e websites que autenticam usando Azure AD.

Importante

A extensão SSO Microsoft Azure AD está em pré-visualização pública. Esta versão de pré-visualização é fornecida sem um contrato de nível de serviço (SLA). Não é recomendado para ser usado na produção. Certas funcionalidades podem não ser suportadas, ou podem ter um comportamento restrito. Para obter mais informações, veja Termos Suplementares de Utilização para Pré-visualizações do Microsoft Azure.

O plug-in SSO funciona como um corretor avançado de autenticação que oferece melhorias na segurança e na experiência do utilizador. Todas as aplicações que utilizam a aplicação Microsoft Authenticator para autenticação continuam a obter SSO com o plug-in Microsoft Enterprise SSO para dispositivos Apple.

Importante

Para obter O SSO com o tipo de extensão de aplicação SSO Microsoft Azure AD, instale primeiro a aplicação Microsoft Authenticator iOS/iPadOS nos dispositivos. A aplicação Authenticator fornece o plug-in Microsoft Enterprise SSO aos dispositivos, e as definições de extensão da aplicação MDM SSO ativam o plug-in. Uma vez instalados Authenticator e o perfil de extensão da aplicação SSO nos dispositivos, os utilizadores devem introduzir as suas credenciais para iniciar sessão e estabelecer uma sessão nos seus dispositivos. Esta sessão é então utilizada em diferentes aplicações sem exigir que os utilizadores voltem a autenticar. Para obter mais informações sobre Authenticator, consulte qual é a aplicação Microsoft Authenticator.

Redirecionamento: Utilize uma extensão de aplicação de redirecionamento genérico e personalizável para utilizar sSO com fluxos de autenticação modernos. Certifique-se de que conhece o ID de extensão para a extensão da aplicação da sua organização.

Credencial: Utilize uma extensão de aplicação de credencial genérica e personalizável para utilizar sSO com fluxos de autenticação de desafio e resposta. Certifique-se de que conhece o ID de extensão para a extensão da aplicação da sua organização.

Kerberos: Utilize a extensão Kerberos incorporada da Apple, que está incluída no iOS 13.0+ e iPadOS 13.0+. Esta opção é uma versão específica de Kerberos da extensão da aplicação Credencial.

Dica

Com os tipos de Redirecionamento e Credencial, adiciona os seus próprios valores de configuração para passar através da extensão. Se estiver a utilizar o Credencial, considere utilizar as definições de configuração incorporadas fornecidas pela Apple no tipo Kerberos.

Depois de os utilizadores iniciarem seduções com sucesso na aplicação Authenticator, não são solicitados a iniciar sinais para outras aplicações que utilizam a extensão SSO. A primeira vez que os utilizadores abrem aplicações geridas que não usam a extensão SSO, são solicitados a selecionar a conta que está assinada.

Ativar o modo de dispositivo partilhado (apenas Microsoft Azure AD): Escolha Sim se estiver a implementar o plug-in Microsoft Enterprise SSO para dispositivos iOS/iPadOS configurados para a funcionalidade de modo de dispositivo partilhado do Azure AD. Os dispositivos em modo partilhado permitem a muitos utilizadores iniciar sôs globalmente dentro e fora das aplicações que suportam o modo de dispositivo partilhado. Quando definido para Não configurado, o Intune não altera nem atualiza esta definição. Por padrão, os dispositivos iOS/iPadOS não se destinam a ser partilhados entre vários utilizadores.

Para obter mais informações sobre o modo de dispositivo partilhado e como o permitir, consulte a visão geral do modo de dispositivo partilhado e o modo de dispositivo partilhado para dispositivos iOS.

Esta funcionalidade aplica-se a:

- iOS/iPadOS 13.5 e mais recente

ID de extensão (Redirecionamento e Credencial): Introduza o identificador de pacotes que identifica a extensão da sua aplicação SSO, tal como

com.apple.extensiblesso.ID da equipa (Redirecionamento e Credencial): Introduza o identificador de equipa da extensão da sua aplicação SSO. Um identificador de equipa é uma cadeia alfanumérica de 10 caracteres (números e letras) gerada pela Apple, tal como

ABCDE12345. A identificação da equipa não é necessária.Localizar o seu Team ID (abre o site da Apple) tem mais informações.

Reino (Credencial e Kerberos): Introduza o nome do seu reino de autenticação. O nome do reino deve ser capitalizado, tal

CONTOSO.COMcomo. Tipicamente, o seu nome de reino é o mesmo que o seu nome de domínio DNS, mas em todas as maiúsculas.Domínios (Credencial e Kerberos): Introduza o domínio ou os nomes de anfitrião dos sites que podem autenticar através de SSO. Por exemplo, se o seu website é

mysite.contoso.com, entãomysiteé o nome de anfitrião, e.contoso.comé o nome de domínio. Quando os utilizadores se ligam a qualquer um destes sites, a extensão da aplicação lida com o desafio de autenticação. Esta autenticação permite que os utilizadores utilizem o Face ID, Touch ID ou Apple pincode/senha para iniciar sação.- Todos os domínios da extensão de aplicações de inscrição única Os perfis intune devem ser únicos. Não é possível repetir um domínio em qualquer perfil de extensão de aplicações de assinatura, mesmo que esteja a utilizar diferentes tipos de extensões de aplicações SSO.

- Estes domínios não são sensíveis a casos.

- O domínio deve começar com um período

.().

URLs (Apenas Redirecionamento): Introduza os prefixos URL dos seus fornecedores de identidade em nome de quem a extensão da aplicação de redirecionamento utiliza SSO. Quando os utilizadores são redirecionados para estes URLs, a extensão da aplicação SSO intervém e solicita SSO.

- Todos os URLs nos perfis de extensão de aplicações de inscrição única intune devem ser únicos. Não é possível repetir um domínio em qualquer perfil de extensão de aplicações SSO, mesmo que esteja a utilizar diferentes tipos de extensões de aplicações SSO.

- Os URLs devem começar com

http://ouhttps://. .

Configuração adicional (Microsoft Azure AD, Redirecionamento e Credencial): Introduza dados adicionais específicos de extensão para passar para a extensão da aplicação SSO:

Tecla: Introduza o nome do item que pretende adicionar, tal como

user nameou 'AppAllowList'.Tipo: Introduza o tipo de dados. As opções são:

- String

- Boolean: No valor de configuração, insira

Trueou .False. - Número inteiro: No valor de configuração, introduza um número.

Valor: Introduza os dados.

Adicionar: Selecione para adicionar as suas teclas de configuração.

Bloquear a utilização do chaveiro (apenas Kerberos): Sim, impede que as palavras-passe sejam guardadas e armazenadas no chaveiro. Se estiver bloqueado, os utilizadores não são solicitados a guardar a sua palavra-passe e precisam de reentrar na palavra-passe quando o bilhete Kerberos expirar. Quando definido para Não configurado (predefinição), o Intune não altera ou atualiza esta definição. Por predefinição, o SISTEMA pode permitir que as palavras-passe sejam guardadas e armazenadas no porta-chaves. Os utilizadores não são solicitados a reentrar na sua senha quando o bilhete expirar.

Requerem identificação facial, ID de toque ou código de acesso (apenas Kerberos): Sim força os utilizadores a introduzir o seu Face ID, Touch ID ou código de acesso do dispositivo quando a credencial é necessária para refrescar o bilhete Kerberos. Quando definido para Não configurado (predefinição), o Intune não altera ou atualiza esta definição. Por predefinição, o SISTEMA pode não exigir que os utilizadores utilizem biometria ou código de acesso do dispositivo para atualizar o bilhete Kerberos. Se a utilização do Keychain estiver bloqueada, esta definição não se aplica.

Definido como reino predefinido (apenas Kerberos): Sim define o valor real que inseriu como o reino predefinido. Quando definido para Não configurado (predefinição), o Intune não altera ou atualiza esta definição. Por predefinição, o SISTEMA pode não definir um reino predefinido.

Dica

- Selecione Sim para esta definição se estiver a configurar várias extensões de aplicações Kerberos SSO na sua organização.

- Selecione Sim para esta definição se estiver a utilizar vários reinos. Define o valor real que inseriste como o reino predefinido.

- Se tiver apenas um reino, deixe-o não configurado (predefinido).

Bloquear Autodiscover (apenas Kerberos): Sim impede que a extensão Kerberos utilize automaticamente LDAP e DNS para determinar o nome do site ative directory.

Nome principal (apenas Kerberos): Introduza o nome de utilizador do principal Kerberos. Não precisas de incluir o nome do reino. Por exemplo, em

user@contoso.com, é o nomeuserprincipal, e é o nome docontoso.comreino.Dica

- Também pode utilizar variáveis no nome principal, introduzindo suportes

{{ }}encaracolados. Por exemplo, para mostrar o nome de utilizador, insiraUsername: {{username}}. - No entanto, tenha cuidado com a substituição variável porque as variáveis não são validadas na UI e são sensíveis a casos. Certifique-se de inserir a informação correta.

- Também pode utilizar variáveis no nome principal, introduzindo suportes

Código do site do Diretório Ativo (apenas Kerberos): Introduza o nome do site ative directory que a extensão Kerberos deve utilizar. Pode não precisar de alterar este valor, uma vez que a extensão Kerberos pode automaticamente encontrar o código do site do Ative Directory.

Nome cache (apenas Kerberos): Introduza o nome dos Serviços de Segurança Genéricos (GSS) da cache Kerberos. É provável que não precises de definir este valor.

IDs do pacote de aplicações (Microsoft Azure AD, Kerberos): Introduza os IDs de pacote das aplicações adicionais que devem obter um único sinal através de uma extensão nos seus dispositivos.

Se utilizar o Microsoft Azure AD tipo de extensão de aplicação SSO, então:

Estas aplicações utilizam o plug-in Microsoft Enterprise SSO para autenticar o utilizador sem necessitar de uma sing-in.

Os IDs do pacote de aplicações que você inseriu têm permissão para usar a extensão da aplicação SSO Microsoft Azure AD se não usarem nenhuma biblioteca da Microsoft, como a Microsoft Authentication Library (MSAL).

A experiência destas aplicações pode não ser tão perfeita em comparação com as bibliotecas da Microsoft. As aplicações mais antigas que utilizam a autenticação MSAL, ou aplicações que não utilizem as mais recentes bibliotecas da Microsoft, devem ser adicionadas a esta lista para funcionarem corretamente com a extensão Microsoft Azure da aplicação SSO.

Se utilizar o tipo de extensão da aplicação Kerberos SSO, então estas aplicações:

- Tenha acesso ao bilhete de concessão de bilhetes Kerberos

- Tenha acesso ao bilhete de autenticação

- Autenticar os utilizadores aos serviços a que estão autorizados a aceder

Mapeamento do domínio do domínio (apenas Kerberos): Introduza os sufixos DNS de domínio que devem mapear para o seu reino. Utilize esta definição quando os nomes DNS dos anfitriões não corresponderem ao nome do reino. É provável que não precise de criar este mapeamento personalizado de domínio a reino.

Certificado PKINIT (apenas Kerberos): Selecione o certificado de criptografia da chave pública para autenticação inicial (PKINIT) que pode ser utilizado para a autenticação kerberos. Pode escolher entre certificados PKCS ou SCEP que adicionou no Intune. Para obter mais informações sobre certificados, consulte os certificados de autenticação em Microsoft Intune.

Padrão de Fundo

Pode experimentar um comportamento inesperado quando um perfil sem imagem é atribuído a dispositivos com uma imagem existente. Por exemplo, cria-se um perfil sem imagem. Este perfil é atribuído a dispositivos que já possuem uma imagem. Neste cenário, a imagem pode alterar-se para o dispositivo por defeito, ou a imagem original pode permanecer no dispositivo. Este comportamento é controlado e limitado pela plataforma MDM da Apple.

Definições se aplicam a: Inscrição automática de dispositivos (supervisionado)

- Localização do visor do ecrã do papel de parede: Escolha uma localização nos dispositivos para mostrar a imagem. As opções são:

- Não configurado: Intune não muda ou atualiza esta definição. Uma imagem personalizada não é adicionada aos dispositivos. Por padrão, o SISTEMA pode definir a sua própria imagem.

- Ecrã de bloqueio: Adiciona a imagem ao ecrã de bloqueio.

- Ecrã inicial: Adiciona a imagem ao ecrã principal.

- Ecrã de bloqueio e ecrã principal: Utiliza a mesma imagem no ecrã de bloqueio e no ecrã principal.

- Imagem de papel de parede: Faça upload de uma imagem .png, .jpg ou .jpeg existente que pretende utilizar. Certifique-se de que o tamanho do ficheiro é inferior a 750 KB. Também pode remover uma imagem que adicionou.

Dica

- Ao configurar uma política de papel de parede, a Microsoft recomenda ativar a modificação do bloco da definição de papel de parede. Esta definição impede que os utilizadores mudem o papel de parede.

- Para exibir diferentes imagens no ecrã de bloqueio e no ecrã principal, crie um perfil com a imagem do ecrã de bloqueio. Crie outro perfil com a imagem do ecrã principal. Atribua ambos os perfis aos grupos de utilizador ou dispositivo iOS/iPadOS.

Passos seguintes

Atribua o perfil e monitorize o respetivo estado.

Também é possível criar perfis de funcionalidades do dispositivo para dispositivos macOS.