Considere métodos de conexão de dados

Para implantar o ambiente de prova de conceito, você também deve entender como as conexões que usam agentes diferem dos conectores internos.

Conecte-se a uma variedade de fontes usando agentes Syslog ou CEF

Conecte o Microsoft Sentinel a qualquer fonte de dados que possa executar streaming de log em tempo real usando um agente e o protocolo Syslog.

A maioria dos appliances usa o protocolo Syslog para enviar mensagens de eventos que incluem os dados de log e log. O formato de log varia, mas a maioria dos dispositivos oferece suporte ao formato baseado em CEF para dados de log.

A vantagem do CEF sobre o Syslog é que ele garante que os dados sejam normalizados. Isto torna-o mais útil para análise utilizando o Sentinel. Ao contrário de muitos outros produtos de gerenciamento de eventos e informações de segurança, o Sentinel pode ingerir eventos Syslog não analisados e executar análises neles usando a análise em tempo de consulta.

O agente do Microsoft Sentinel converte logs formatados em CEF em um formato que o Log Analytics pode ingerir. Dependendo do tipo de dispositivo, o agente é instalado diretamente no dispositivo ou em um encaminhador de log dedicado baseado em Linux. O agente do Microsoft Sentinel é, na verdade, o agente do Azure Monitor Log Analytics.

O agente para Linux recebe eventos do daemon Syslog sobre UDP (User Datagram Protocol), a menos que você espere que a máquina Linux colete um grande volume de eventos Syslog. Nesse caso, eles são enviados pelo protocolo TCP (Transmission Control Protocol) do daemon Syslog para o agente. Em seguida, o agente envia os dados para o Log Analytics. O agente armazena dados em cache, o que ajuda a evitar a perda de dados em caso de problemas de comunicação entre o agente e a nuvem.

O agente do Log Analytics pode coletar diferentes tipos de eventos de servidores e endpoints. Depois de habilitado por meio dos conectores de dados do Microsoft Sentinel, os eventos são coletados por cada agente configurado para enviar dados para o espaço de trabalho.

O suporte para conexão através de um agente inclui estes dispositivos e soluções:

- Soluções de prevenção contra perda de dados (DLP)

- Fornecedores de informações sobre ameaças

- Serviços do Sistema de Nomes de Domínio (DNS)

- Logs do MBAM/Bitlocker

- Internet Information Services

- Servidores Linux

- Microsoft Endpoint Configuration Manager

- Microsoft SQL Server

- Monitor do Sistema (Sysmon)

- Outros fornecedores de serviços de computação em nuvem

Firewalls, proxies de internet e endpoints

- Vectra Cognito

- Check Point

- Cisco ASA

- ExtraHop Reveal(x)

- F5 ASM

- Produtos da Forcepoint

- Fortinet

- Palo Alto Networks

- One Identity Safeguard

- Outros aparelhos MIE

- Outros dispositivos Syslog

- Trend Micro Deep Security

- Zscaler

Opções de conexão de aparelhos externos

Para conectar um dispositivo externo ao Microsoft Sentinel, o agente deve implantar em uma máquina virtual (VM) dedicada do Azure ou em um sistema local para dar suporte à comunicação entre o dispositivo e o Microsoft Sentinel. Você pode implantar o agente automaticamente ou manualmente. A implantação automática só estará disponível se sua máquina dedicada for uma nova VM criada no Azure.

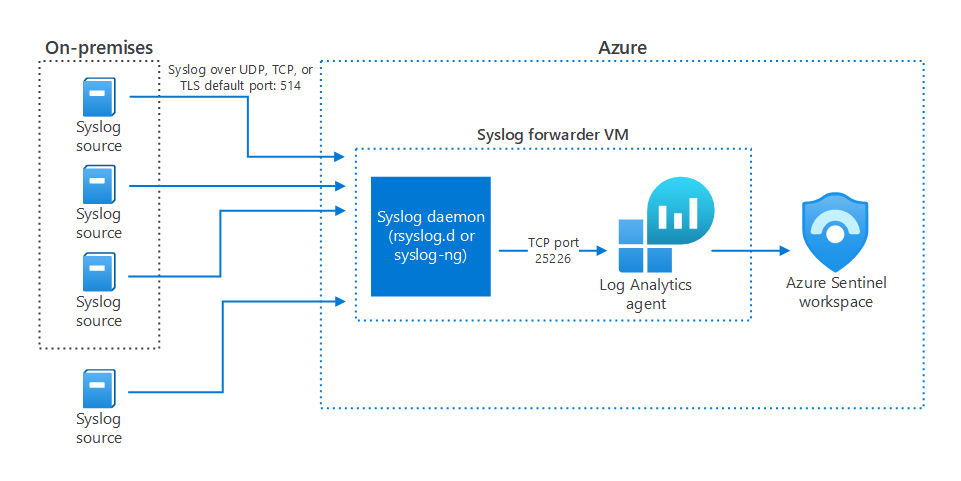

O diagrama a seguir ilustra sistemas locais que enviam dados Syslog para uma VM dedicada do Azure executando o agente Microsoft Sentinel.

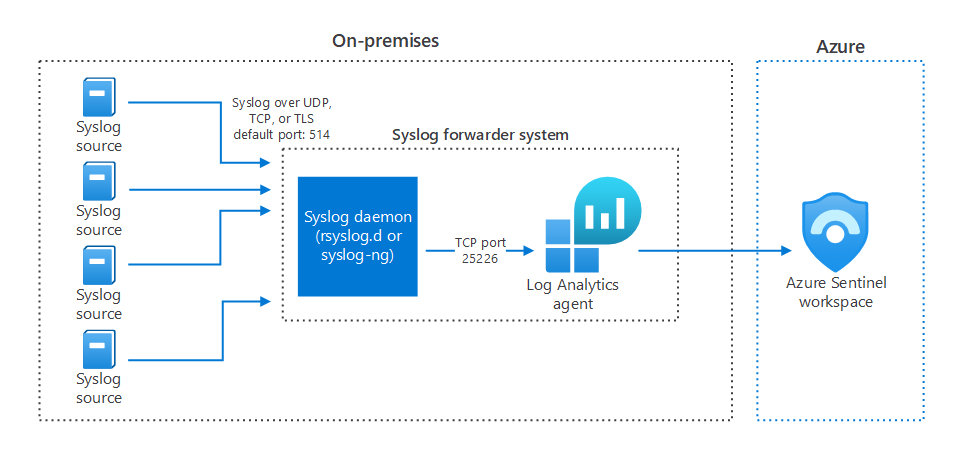

Como alternativa, você pode implantar manualmente o agente em uma VM do Azure existente, em uma VM em outra nuvem ou em uma máquina local. O diagrama a seguir ilustra sistemas locais que enviam dados Syslog para um sistema local dedicado que está executando o agente Microsoft Sentinel.

Considerações de segurança

Certifique-se de configurar a segurança de um sistema de acordo com a política de segurança da sua organização. Para configurar sua rede para se alinhar com uma política de segurança de rede corporativa, altere as portas e os protocolos no daemon para alinhá-la aos seus requisitos.

Alguns serviços e recursos de segurança do Azure que ajudam a proteger suas VMs e dados de armazenamento incluem:

Antimalware: o Microsoft Antimalware para Serviços de Nuvem do Azure e Máquinas Virtuais fornece proteção gratuita e em tempo real que você pode usar para ajudar a identificar e remover vírus, spyware e outros softwares mal-intencionados.

Microsoft Defender for Cloud: o Defender for Cloud ajuda a prevenir, detetar e responder a ameaças às suas VMs.

Criptografia: o Azure Disk Encryption fornece criptografia no nível do sistema operacional e a criptografia do lado do servidor ocorre no nível da plataforma.

Azure Key Vault e chaves SSH: o Azure Key Vault é um serviço que fornece gerenciamento centralizado de segredos, com controle total sobre políticas de acesso e histórico de auditoria.

Identidades gerenciadas para recursos do Azure: as identidades gerenciadas para recursos do Azure fornecem aos serviços do Azure uma identidade gerenciada automaticamente na ID do Microsoft Entra.

Políticas: As políticas permitem que uma organização aplique várias convenções e regras em toda a empresa.

RBAC: O RBAC do Azure permite segregar funções dentro da sua equipe. Você também pode limitar o acesso à sua VM aos usuários que precisam dela para fazer seus trabalhos.