Segurança

As organizações de cuidados de saúde armazenam dados pessoais e potenciais dados confidenciais de clientes. As instituições financeiras armazenam números de contas, saldos e históricos de transações. Os revendedores armazenam o histórico de compras, informações de contas e detalhes demográficos dos clientes. Um incidente de segurança pode expor estes dados confidenciais, o que pode causar constrangimentos pessoais ou prejuízos financeiros. Como você garante a integridade dos dados do seu cliente e garante que seus sistemas estejam seguros?

Nesta unidade, você aprende sobre os elementos importantes do pilar de segurança.

O que é a segurança?

A segurança consiste, em última análise, em proteger os dados que a sua organização utiliza, armazena e transmite. Os dados que a sua organização armazena ou manipula estão no centro dos seus recursos com capacidade de segurança. Estes dados podem ser dados confidenciais sobre os clientes, informações financeiras sobre a sua organização ou dados críticos da linha de negócio que suportam a sua organização. Proteger a infraestrutura na qual os dados existem, juntamente com as identidades usadas para acessá-los, também é extremamente importante.

Os seus dados podem estar sujeitos a requisitos legais e regulamentares mais rigorosos. Esses requisitos extras dependem de onde você está localizado, do tipo de dados que está armazenando ou do setor em que seu aplicativo opera.

Por exemplo, no setor de cuidados de saúde nos Estados Unidos, existe a lei HIPAA (Health Insurance Portability and Accountability Act). No setor financeiro, o PCI DSS (Payment Card Industry Data Security Standard) está preocupado com a manipulação de dados de cartão de crédito. As organizações que armazenam dados aos quais essas leis e normas se aplicam são obrigadas a garantir que certas salvaguardas estejam em vigor para a proteção desses dados. Na Europa, o Regulamento Geral Sobre a Proteção de Dados (RGPD) estabelece as regras para proteção dos dados pessoais e define os direitos dos indivíduos relativamente aos dados armazenados. Alguns países/regiões exigem que certos tipos de dados não saiam das suas fronteiras.

Quando ocorre uma violação de segurança, pode haver um efeito substancial nas finanças e na reputação das organizações e dos clientes. Uma violação de segurança quebra a confiança que os clientes estão dispostos a incutir na sua organização e pode afetar a saúde da organização a longo prazo.

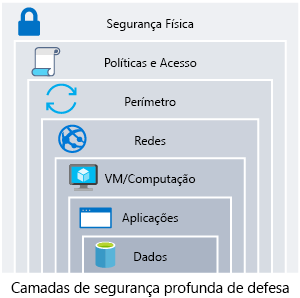

Defesa em profundidade

Uma abordagem em várias camadas para proteger seu ambiente aumenta sua postura de segurança. Normalmente conhecido como defesa em profundidade, podemos dividir as camadas da seguinte forma:

- Dados

- Aplicações

- VM/computação

- Rede

- Perímetro

- Políticas e acesso

- Segurança física

Cada camada se concentra em uma área diferente onde os ataques podem acontecer e cria uma profundidade de proteção se uma camada falhar ou um invasor ignorá-la. Se você se concentrasse em apenas uma camada, um invasor teria acesso irrestrito ao seu ambiente se passasse por essa camada.

Ao abordar a segurança em camadas aumenta o trabalho que um atacante tem de ter para obter acesso aos seus sistemas e dados. Cada camada tem diferentes controles de segurança, tecnologias e recursos que se aplicam. Ao identificar as proteções a aplicar, o custo é sempre uma preocupação. Você precisa equilibrar o custo com os requisitos de negócios e o risco geral para o negócio.

Nenhum sistema de segurança, controle ou tecnologia protege totalmente sua arquitetura. A segurança é muito mais do que apenas tecnologia, pois também está ligada às pessoas e aos processos. Criar um ambiente que olhe holisticamente para a segurança e a torne um requisito por padrão ajuda a garantir que sua organização seja o mais segura possível.

Proteger contra ataques comuns

Em cada camada, existem alguns ataques comuns contra os quais você deseja se proteger. A seguinte lista não é totalmente inclusiva, mas pode dar uma ideia de como cada camada pode ser atacada e dos tipos de proteção que poderá precisar.

Camada de dados: Expor uma chave de criptografia ou usar criptografia fraca pode deixar seus dados vulneráveis se ocorrer acesso não autorizado.

Camada de aplicação: a injeção de código malicioso e a sua execução são marcas características dos ataques à camada de aplicação. Alguns ataques comuns são a injeção de SQL e a criação de scripts entre sites (XSS).

Camada de VM/computação: o software maligno é um método comum de atacar um ambiente, que envolve a execução de código malicioso para comprometer um sistema. Depois que o malware está presente em um sistema, outros ataques podem ocorrer que levam à exposição de credenciais e movimento lateral em todo o ambiente.

Camada de rede: Tirar proveito de portas abertas desnecessárias para a internet é um método comum de ataque. As portas abertas também podem incluir deixar os protocolos SSH ou RDP abertos para máquinas virtuais. Quando estes protocolos estão abertos, podem permitir ataques de força bruta contra os seus sistemas, quando os atacantes tentam obter acesso.

Camada de perímetro: os ataques de negação de serviço (DoS) geralmente acontecem nessa camada. Estes ataques tentam sobrecarregar os recursos de rede ao forçá-los a ficar offline ou ao torná-los incapazes de responder a pedidos legítimos.

Políticas e camada de acesso: esta camada é onde a autenticação ocorre para seu aplicativo. Esta camada pode incluir protocolos de autenticação modernos, como o OpenID Connect, OAuth ou a autenticação baseada em Kerberos, como o Active Directory. A exposição de credenciais é um risco nesta camada e é importante limitar as permissões de identidades. Você também quer ter monitoramento para procurar possíveis contas comprometidas, como logins vindos de lugares incomuns.

Camada física: O acesso não autorizado às instalações através de métodos, como desenho de portas e roubo de crachás de segurança, pode acontecer nesta camada.

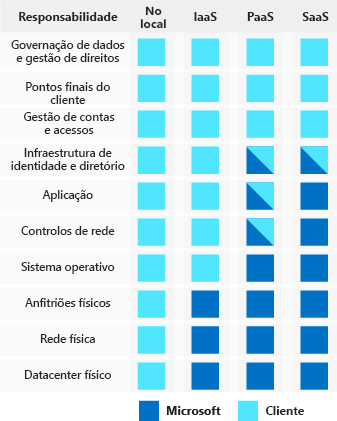

Responsabilidade partilhada de segurança

Revisitando o modelo de responsabilidade partilhada, podemos ressignificar este modelo no contexto da segurança. Dependendo do tipo de serviço selecionado, algumas proteções de segurança são incorporadas ao serviço, enquanto outras permanecem sob sua responsabilidade. É necessária uma avaliação cuidadosa dos serviços e tecnologias selecionados, para garantir que você está fornecendo os controles de segurança adequados para sua arquitetura.