Descrever a autenticação e as identidades

As instalações locais do SQL Server e as instalações do SQL Server nas Máquinas Virtuais do Azure oferecem suporte a dois modos de autenticação: autenticação do SQL Server e Autenticação do Windows. Ao usar a autenticação do SQL Server, as informações de nome de logon e senha específicas do SQL Server são armazenadas no SQL Server, no banco de dados mestre ou, no caso de usuários contidos, no banco de dados do usuário. Usando a Autenticação do Windows, os usuários se conectam ao SQL Server usando a mesma conta do Ative Directory que usam para fazer logon em seus computadores (bem como acessar compartilhamentos de arquivos e aplicativos).

A autenticação do Ative Directory é considerada mais segura porque a autenticação do SQL Server permite que as informações de logon sejam vistas em texto sem formatação enquanto são passadas pela rede. Além disso, a autenticação do Ative Directory facilita o gerenciamento da rotatividade de usuários. Se um usuário sair da empresa e você usar a autenticação do Windows, o administrador só terá que bloquear a única conta do Windows desse usuário, em vez de identificar cada ocorrência de um logon SQL.

O Banco de Dados SQL do Azure também dá suporte a dois modos diferentes de autenticação, a autenticação do SQL Server e a autenticação do Microsoft Entra. A autenticação do SQL Server é o mesmo método de autenticação com suporte no SQL Server desde que foi introduzido pela primeira vez, onde as credenciais do usuário são armazenadas no banco de dados mestre ou no banco de dados do usuário. A autenticação via Microsoft Entra ID permite que o usuário insira o mesmo nome de usuário e senha, que é usado para acessar outros recursos, como o portal do Azure ou o Microsoft 365.

Como mencionado acima, o Microsoft Entra ID pode ser configurado para sincronizar com o Ative Directory local. Essa opção permite que os usuários tenham os mesmos nomes de usuário e senhas para acessar recursos locais, bem como recursos do Azure. O Microsoft Entra ID adiciona medidas de segurança adicionais, permitindo que o administrador configure facilmente a autenticação multifator (MFA).

Com a MFA habilitada em uma conta, depois que o nome de usuário e a senha corretos são fornecidos, um segundo nível de autenticação é necessário. Por padrão, o MFA pode ser configurado para usar o aplicativo Windows Authenticator, que enviará uma notificação por push para o telefone. Opções adicionais para a ação MFA padrão incluem enviar ao destinatário uma mensagem de texto com um código de acesso ou fazer com que o usuário insira um código de acesso que foi gerado com o aplicativo Microsoft Authenticator. Se um usuário tiver MFA habilitado, ele precisará usar a opção Autenticação Universal com MFA no Azure Data Studio e no SQL Server Management Studio.

O Banco de Dados SQL do Azure para SQL Server e o Banco de Dados do Azure para PostgreSQL dão suporte à configuração do servidor que está hospedando o banco de dados para usar a autenticação do Microsoft Entra.

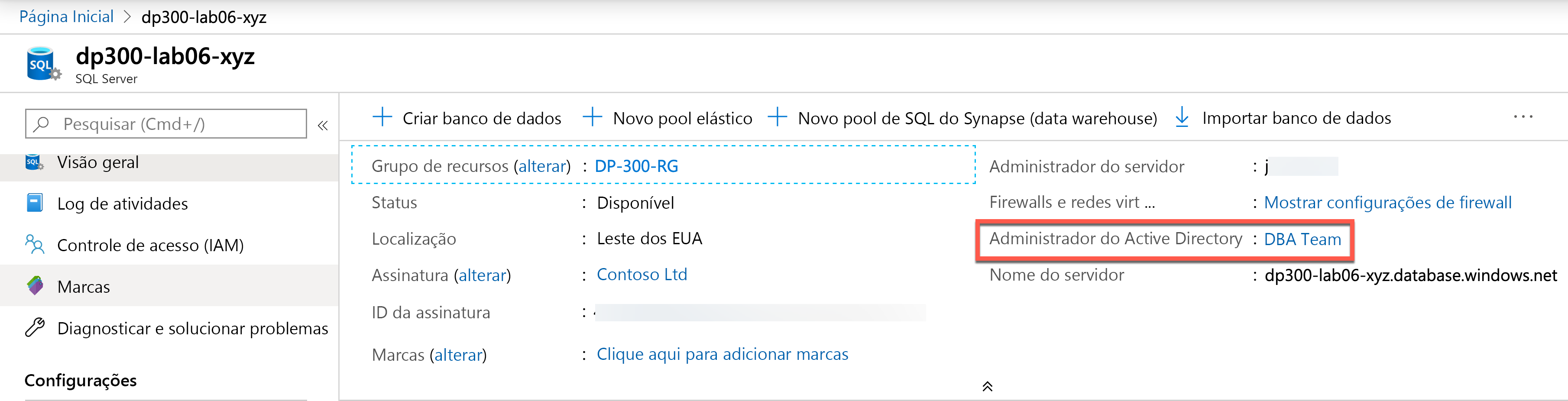

Este login permite que o administrador acesse todos os bancos de dados no servidor. É uma prática recomendada tornar essa conta um grupo do Microsoft Entra, portanto, o acesso não depende de um único login. Na imagem acima, esse grupo foi chamado de equipe DBA. A conta de administrador do Microsoft Entra concede permissões especiais e permite que a conta ou grupo que detém essa permissão tenha acesso sysadmin ao servidor e a todos os bancos de dados dentro do servidor. A conta de administrador só é definida usando o Azure Resource Manager e não no nível do banco de dados. Para alterar a conta ou grupo, você precisa usar o portal do Azure, o PowerShell ou a CLI.