Descrever o modelo Zero Trust

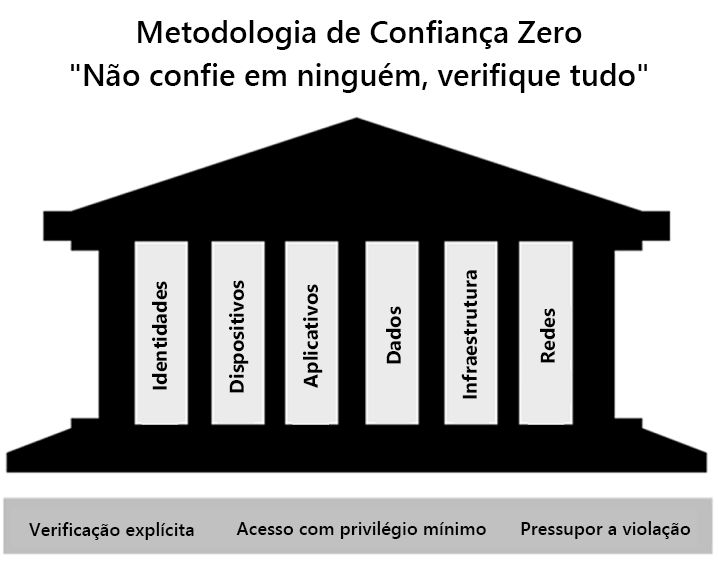

Zero Trust assume que tudo está em uma rede aberta e não confiável, até mesmo recursos por trás dos firewalls da rede corporativa. O modelo Zero Trust opera com base no princípio "não confie em ninguém, verifique tudo".

A capacidade dos atacantes de contornar os controles de acesso convencionais está acabando com qualquer ilusão de que as estratégias de segurança tradicionais são suficientes. Ao deixar de confiar na integridade da rede corporativa, a segurança é reforçada.

Na prática, isso significa que não assumimos mais que uma senha é suficiente para validar um usuário, mas adicionamos autenticação multifator para fornecer verificações adicionais. Em vez de conceder acesso a todos os dispositivos na rede corporativa, os usuários têm acesso apenas aos aplicativos ou dados específicos de que precisam.

Este vídeo apresenta a metodologia Zero Trust:

Princípios orientadores do Zero Trust

O modelo Zero Trust tem três princípios que orientam e sustentam a forma como a segurança é implementada. São eles: verificar explicitamente, minimizar o privilégio de acesso e assumir a violação.

- Verifique explicitamente. Sempre autentique e autorize com base nos pontos de dados disponíveis, incluindo identidade do usuário, localização, dispositivo, serviço ou carga de trabalho, classificação de dados e anomalias.

- Acesso menos privilegiado. Limite o acesso do usuário com just-in-time e just-enough access (JIT/JEA), políticas adaptativas baseadas em risco e proteção de dados para proteger os dados e a produtividade.

- Assuma a violação. Segmente o acesso por rede, usuário, dispositivos e aplicativo. Use criptografia para proteger dados e use análises para obter visibilidade, detetar ameaças e melhorar sua segurança.

Seis pilares fundamentais

No modelo Zero Trust, todos os elementos trabalham juntos para fornecer segurança de ponta a ponta. Estes seis elementos são os pilares fundamentais do modelo Zero Trust:

- As identidades podem ser usuários, serviços ou dispositivos. Quando uma identidade tenta acessar um recurso, ela deve ser verificada com autenticação forte e seguir os princípios de acesso de privilégios mínimos.

- Os dispositivos criam uma grande superfície de ataque à medida que os dados fluem dos dispositivos para cargas de trabalho locais e para a nuvem. O monitoramento de dispositivos para integridade e conformidade é um aspeto importante da segurança.

- Os aplicativos são a maneira como os dados são consumidos. Isso inclui descobrir todos os aplicativos que estão sendo usados, às vezes chamados de Shadow IT, porque nem todos os aplicativos são gerenciados centralmente. Esse pilar também inclui o gerenciamento de permissões e acessos.

- Os dados devem ser classificados, rotulados e criptografados com base em seus atributos. Os esforços de segurança consistem, em última análise, em proteger os dados e garantir que eles permaneçam seguros quando deixam dispositivos, aplicativos, infraestrutura e redes que a organização controla.

- A infraestrutura, seja local ou baseada na nuvem, representa um vetor de ameaça. Para melhorar a segurança, você avalia a versão, a configuração e o acesso ao JIT e usa a telemetria para detetar ataques e anomalias. Isso permite que você bloqueie ou sinalize automaticamente comportamentos de risco e tome ações de proteção.

- As redes devem ser segmentadas, incluindo uma microssegmentação mais profunda na rede. Além disso, a proteção contra ameaças em tempo real, a criptografia de ponta a ponta, o monitoramento e a análise devem ser empregados.

Uma estratégia de segurança que emprega os três princípios do modelo Zero Trust nos seis pilares fundamentais ajuda as empresas a oferecer e reforçar a segurança em toda a organização.