Como funciona o Azure Bastion

RDP e SSH são frequentemente os principais meios usados para se conectar a VMs IaaS remotas, mas expor essas portas de gerenciamento à Internet representa riscos de segurança significativos. Nesta unidade, descrevemos como você pode se conectar com segurança a esses protocolos implantando o Azure Bastion no lado público de sua rede de perímetro. Nesta unidade, você aprende sobre:

- A arquitetura do Azure Bastion.

- Como o Azure Bastion fornece conexões RDP/SSH seguras para VMs hospedadas.

- Os requisitos para o Azure Bastion, para que você possa avaliar sua relevância em sua organização.

Arquitetura do Azure Bastion

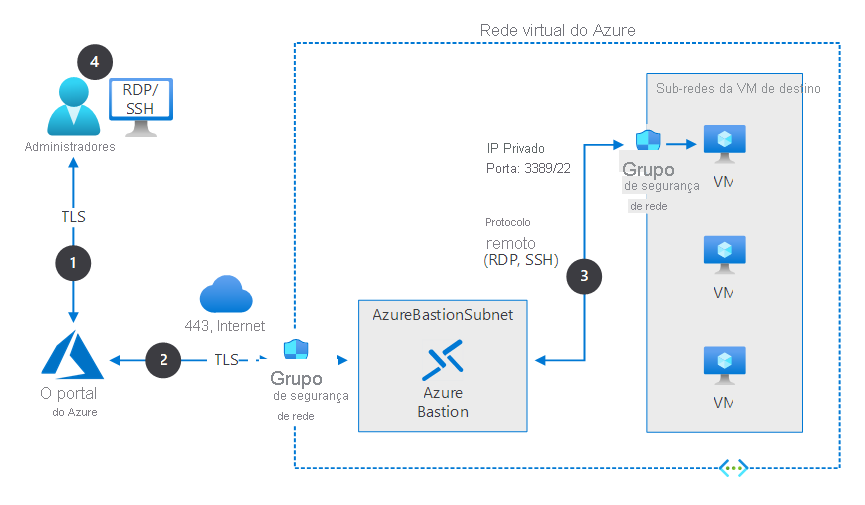

O diagrama a seguir descreve a arquitetura de uma implantação típica do Azure Bastion e descreve o processo de conexão de ponta a ponta. Neste diagrama:

- O Azure Bastion é implantado em uma rede virtual que contém várias VMs do Azure.

- Os NSGs protegem as sub-redes na rede virtual.

- O NSG que protege a sub-rede VM permite o tráfego RDP e SSH da sub-rede do Azure Bastion.

- O Azure Bastion suporta comunicações apenas através da porta TCP 443 a partir do portal do Azure ou através do cliente nativo (não apresentado).

Nota

As VMs protegidas e o host do Azure Bastion estão conectados à mesma rede virtual, embora em sub-redes diferentes.

O processo de conexão típico no Azure Bastion é o seguinte:

- Um administrador se conecta ao portal do Azure usando qualquer navegador HTML5 usando uma conexão protegida com TLS. O administrador seleciona a VM à qual deseja se conectar.

- O portal se conecta por meio de uma conexão segura ao Azure Bastion por meio de um NSG que protege a rede virtual que hospeda a VM de destino.

- O Azure Bastion inicia uma conexão com a VM de destino.

- A sessão RDP ou SSH é aberta no navegador no console do administrador. O Azure Bastion transmite as informações da sessão por meio de pacotes personalizados. Esses pacotes são protegidos por TLS.

Ao usar o Azure Bastion, você ignora a necessidade de expor diretamente o RDP/SSH à Internet em um IP público. Em vez disso, você se conecta ao Azure Bastion com segurança com SSL (Secure Sockets Layer) e ele se conecta às VMs de destino usando um IP privado.

Requisitos de utilização

Os administradores que desejam se conectar a VMs IaaS no Azure por meio do Azure Bastion exigem a função Leitor em:

- A VM de destino.

- A interface de rede com IP privado na VM de destino.

- O recurso Azure Bastion.

Ao implantar o Azure Bastion, você o implanta em sua própria sub-rede dentro de uma rede virtual ou rede virtual emparelhada.

Gorjeta

A sub-rede deve ser chamada AzureBastionSubnet.

Como o Azure Bastion é protegido pelo NSG da rede virtual, seu NSG precisa dar suporte ao seguinte fluxo de tráfego:

- Entrada:

- Conexões RDP e SSH da sub-rede do Azure Bastion para a sub-rede VM de destino

- Acesso à porta TCP 443 da Internet ao IP público do Azure Bastion

- Acesso TCP do Azure Gateway Manager nas portas 443 ou 4443

- Saída:

- Acesso TCP da plataforma Azure na porta 443 para dar suporte ao log de diagnóstico

Nota

O Gestor de Gateway do Azure gere as ligações do portal ao serviço do Azure Bastion.