Explore as Redes Virtuais do Azure

As Redes Virtuais do Azure (VNets) são o bloco de construção fundamental da sua rede privada no Azure. As redes virtuais permitem criar redes virtuais complexas semelhantes a uma rede local, com benefícios adicionais da infraestrutura do Azure, como escala, disponibilidade e isolamento.

Cada VNet que você cria tem seu próprio bloco CIDR e pode ser vinculado a outras VNets e redes locais, desde que os blocos CIDR não se sobreponham. Você também tem controle das configurações do servidor DNS para redes virtuais e segmentação da rede virtual em sub-redes.

Capacidades das Redes Virtuais do Azure

As VNets do Azure permitem que os recursos no Azure se comuniquem com segurança entre si, com a Internet e com as redes locais.

- Comunicação com a internet. Todos os recursos em uma rede virtual podem se comunicar de saída para a Internet, por padrão. Pode comunicar com um recurso à entrada, ao atribuir-lhe um endereço IP público ou um Balanceador de Carga público. Também pode utilizar o IP público ou o Balanceador de Carga público para gerir as suas ligações de saída.

- Comunicação entre recursos do Azure. Há três mecanismos principais por meio dos quais o recurso do Azure pode se comunicar: VNets, pontos de extremidade de serviço VNet e emparelhamento de VNet. As Redes Virtuais podem conectar não apenas VMs, mas outros Recursos do Azure, como o Ambiente do Serviço de Aplicativo, o Serviço Kubernetes do Azure e os Conjuntos de Escala de Máquina Virtual do Azure. Pode utilizar pontos finais de serviço para ligar a outros tipos de recursos do Azure, como as bases de dados SQL do Azure e as contas de armazenamento. Quando você cria uma rede virtual, seus serviços e VMs dentro da rede virtual podem se comunicar diretamente e com segurança uns com os outros na nuvem.

- Comunicação entre recursos locais. Estenda o seu centro de dados em segurança. Você pode conectar seus computadores e redes locais a uma rede virtual usando qualquer uma das seguintes opções: VPN (rede virtual privada) ponto a site, VPN site a site, Rota Expressa do Azure.

- Filtragem do tráfego de rede. Você pode filtrar o tráfego de rede entre sub-redes usando qualquer combinação de grupos de segurança de rede e dispositivos virtuais de rede, como firewalls, gateways, proxies e serviços NAT (Network Address Translation).

- Roteamento de tráfego de rede. O Azure encaminha tráfego entre sub-redes, redes virtuais ligadas, redes no local e na Internet, por predefinição. Você pode implementar tabelas de rotas ou rotas BGP (border gateway protocol) para substituir as rotas padrão criadas pelo Azure.

Considerações de design para Redes Virtuais do Azure

Espaço de endereçamento e sub-redes

Você pode criar várias redes virtuais por região, por assinatura. Você pode criar várias sub-redes dentro de cada rede virtual.

Redes virtuais

Ao criar uma rede virtual, é recomendável usar os intervalos de endereços enumerados no RFC 1918, que foram reservados pelo IETF para espaços de endereços privados não roteáveis:

- 10.0.0.0 - 10.255.255.255 (prefixo 10/8)

- 172.16.0.0 - 172.31.255.255 (prefixo 172.16/12)

- 192.168.0.0 - 192.168.255.255 (prefixo 192.168/16)

Além disso, não é possível adicionar os seguintes intervalos de endereços:

- 224.0.0.0/4 (Multicast)

- 255.255.255.255/32 (Transmissão)

- 127.0.0.0/8 (Loopback)

- 169.254.0.0/16 (Link-local)

- 168.63.129.16/32 (DNS interno)

O Azure atribui recursos em uma rede virtual um endereço IP privado do espaço de endereço que você provisiona. Por exemplo, se você implantar uma VM em uma VNet com espaço de endereço de sub-rede 192.168.1.0/24, a VM receberá um IP privado como 192.168.1.4. O Azure reserva os primeiros quatro e últimos endereços IP para um total de 5 endereços IP em cada sub-rede. Estes são x.x.x.0-x.x.x.3 e o último endereço da sub-rede.

Por exemplo, o intervalo de endereços IP 192.168.1.0/24 tem os seguintes endereços reservados:

- 192.168.1.0 : Endereço de rede

- 192.168.1.1 : Reservado pelo Azure para o gateway padrão

- 192.168.1.2, 192.168.1.3 : Reservado pelo Azure para mapear os IPs DNS do Azure para o espaço VNet

- 192.168.1.255 : Endereço de difusão em rede.

Ao planejar a implementação de redes virtuais, você precisa considerar o seguinte:

- Garanta espaços de endereço não sobrepostos. Certifique-se de que o espaço de endereçamento da rede virtual (bloco CIDR) não se sobreponha aos outros intervalos de rede da sua organização.

- É necessário algum isolamento de segurança?

- Você precisa mitigar quaisquer limitações de endereçamento IP?

- Haverá conexões entre VNets do Azure e redes locais?

- Existe algum isolamento necessário para fins administrativos?

- Você está usando algum serviço do Azure que cria suas próprias redes virtuais?

Sub-redes

Uma sub-rede é um intervalo de endereços IP na rede virtual. Você pode segmentar redes virtuais em sub-redes de tamanhos diferentes, criando quantas sub-redes forem necessárias para organização e segurança dentro do limite de assinatura. Em seguida, você pode implantar recursos do Azure em uma sub-rede específica. Assim como em uma rede tradicional, as sub-redes permitem segmentar seu espaço de endereçamento de rede virtual em segmentos apropriados para a rede interna da organização. Isso também melhora a eficiência da alocação de endereços. A menor sub-rede IPv4 suportada é /29 e a maior é /2 (usando definições de sub-rede CIDR). As sub-redes IPv6 devem ter exatamente /64 de tamanho. Ao planejar a implementação de sub-redes, você precisa considerar o seguinte:

- Cada sub-rede deve ter um intervalo de endereços exclusivo, especificado no formato CIDR (Roteamento entre Domínios sem Classe).

- Determinados serviços do Azure exigem sua própria sub-rede.

- As sub-redes podem ser utilizadas para a gestão do tráfego. Por exemplo, você pode criar sub-redes para rotear o tráfego por meio de um dispositivo virtual de rede.

- Você pode limitar o acesso aos recursos do Azure a sub-redes específicas com um ponto de extremidade de serviço de rede virtual. Você pode criar várias sub-redes e habilitar um ponto de extremidade de serviço para algumas sub-redes, mas não para outras.

Determinar uma convenção de nomenclatura

Como parte do seu design de rede do Azure, é importante planejar sua convenção de nomenclatura para seus recursos. Uma convenção de nomenclatura eficaz compõe nomes de recursos a partir de informações importantes sobre cada recurso. Um nome bem escolhido ajuda você a identificar rapidamente o tipo de recurso, sua carga de trabalho associada, seu ambiente de implantação e a região do Azure que o hospeda. Por exemplo, um recurso IP público para uma carga de trabalho de produção do SharePoint residente na região Oeste dos EUA pode ser pip-sharepoint-prod-westus-001

Todos os tipos de recursos do Azure têm um escopo que define o nível em que os nomes de recursos devem ser exclusivos. Um recurso deve ter um nome exclusivo dentro de seu escopo. Há quatro níveis que você pode especificar um escopo: grupo de gerenciamento, assinatura, grupo de recursos e recurso. Os escopos são hierárquicos, com cada nível de hierarquia tornando o escopo mais específico.

Por exemplo, uma rede virtual tem um escopo de grupo de recursos, o que significa que pode haver apenas uma rede chamada vnet-prod-westus-001 em cada grupo de recursos. Outros grupos de recursos poderiam ter sua própria rede virtual chamada vnet-prod-westus-001. As sub-redes têm como escopo redes virtuais, portanto, cada sub-rede dentro de uma rede virtual deve ter um nome distinto.

Compreender regiões e subscrições

Todos os recursos do Azure são criados em uma região e assinatura do Azure. Um recurso só pode ser criado em uma rede virtual que exista na mesma região e assinatura que o recurso. No entanto, você pode conectar redes virtuais que existem em diferentes assinaturas e regiões. As regiões do Azure são importantes a serem consideradas ao projetar sua rede do Azure em relação à sua infraestrutura, dados, aplicativos e usuários finais.

Você pode implantar quantas redes virtuais precisar em cada assinatura, até o limite de assinatura. Algumas organizações maiores com implantações globais têm várias redes virtuais conectadas entre regiões, por exemplo.

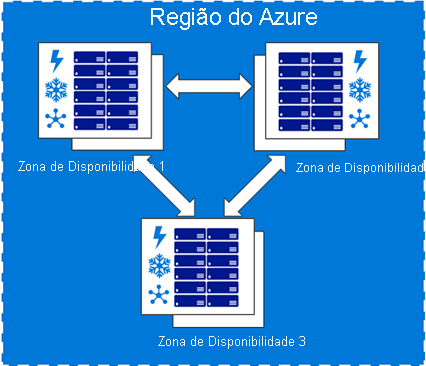

Zonas de Disponibilidade do Azure

Uma Zona de Disponibilidade do Azure permite definir locais físicos exclusivos dentro de uma região. Cada zona é composta por um ou mais datacenters equipados com energia, refrigeração e rede independentes. Projetada para garantir a alta disponibilidade de seus serviços do Azure, a separação física das Zonas de Disponibilidade dentro de uma região protege aplicativos e dados contra falhas no datacenter.

Você deve considerar as zonas de disponibilidade ao projetar sua rede do Azure e planejar serviços que dão suporte a zonas de disponibilidade.

Os serviços do Azure que dão suporte a Zonas de Disponibilidade se enquadram em três categorias:

- Serviços zonais: os recursos podem ser fixados a uma zona específica. Por exemplo, as máquinas virtuais, os discos geridos ou os endereços IP standard podem ser afixados a uma zona específica, o que proporciona mais resiliência, ao ter uma ou mais instâncias dos recursos espalhadas entre zonas.

- Serviços com redundância de zona: os recursos são replicados ou distribuídos entre zonas automaticamente. O Azure replica os dados em três zonas para que uma falha de zona não afete sua disponibilidade.

- Serviços não regionais: os serviços estão sempre disponíveis a partir de geografias do Azure e são resilientes a interrupções em toda a zona, bem como a interrupções em toda a região.