Compreender as firewalls e a segurança de rede

Os atacantes podem explorar uma rede vulnerável para roubar informações e tornar os serviços e recursos inacessíveis. Tal ataque à sua organização pode levar a perdas financeiras e danos à sua reputação.

Nesta unidade, vamos ter acesso a uma descrição geral da segurança de rede e de alguns dos diferentes tipos disponíveis. Também vamos aprender sobre zonas de segurança de rede e firewalls. Por fim, exploraremos as ferramentas de segurança de rede usadas para fortalecer a proteção de rede no Azure.

Descrição geral da segurança de rede

Para diagnosticar e impedir eventos suspeitos, ataques e fraquezas na sua rede, é necessária uma segurança robusta. Há muitas razões pelas quais surgem problemas relacionados à segurança e várias maneiras de lidar com eles. Aqui, vamos explorar os diferentes tipos de estratégias de segurança de rede que você pode empregar para lidar com esses problemas.

Controlo de acesso

Você pode usar o controle de acesso para examinar cada usuário e cliente para determinar se eles têm permissão para acessar sua rede ou seus recursos. Você implementa o controle de acesso configurando políticas de segurança que garantem que o usuário tenha o nível certo de permissões atribuídas para executar ações específicas em sua rede. Pode, por exemplo, querer negar acesso de leitura para alguns recursos quando o utilizador se estiver a ligar fora do seu local.

Ferramentas antimalware

As ferramentas antimalware protegem a sua rede contra malware (software malicioso). Existem várias formas de malware, incluindo:

- Ransomware

- Vírus

- Spyware

- Trojans

Você pode usar ferramentas antimalware e antivírus para monitorar e corrigir malware. Essas ferramentas podem detetar anomalias em seus arquivos, tomar ações para remover partes maliciosas de código e reparar recursos e dispositivos afetados em sua rede.

Segurança de aplicações

Os atacantes podem comprometer aplicações, sejam elas suas ou de propriedade de terceiros. O software pode, inadvertidamente, conter vulnerabilidades ao nível da segurança que um atacante pode aproveitar para aceder a dispositivos e recursos de rede. Se programar uma aplicação internamente, localize e corrija ativamente as vulnerabilidades das quais os atacantes se podem aproveitar. Uma solução é testar seu aplicativo durante seu ciclo de vida de desenvolvimento e implementar as alterações necessárias para corrigir uma vulnerabilidade potencial. Se você estiver lidando com um aplicativo desenvolvido em outro lugar, é uma boa prática aplicar atualizações assim que elas estiverem disponíveis.

Análise comportamental

Você pode usar ferramentas de análise comportamental para estabelecer o uso e o comportamento regulares em toda a sua rede e identificar quaisquer alterações suspeitas.

Imaginemos, por exemplo, que deteta um utilizador que acede à sua rede sem se comportar em conformidade com os respetivos padrões de utilização normais. Normalmente, o utilizador acede à rede a partir de uma localização nos Estados Unidos durante o horário de trabalho. Se, de repente, as credenciais do mesmo forem utilizadas para tentar aceder à rede a partir da Austrália à meia-noite, a tentativa é sinalizada como suspeita.

Para resolver este problema, pode criar políticas de segurança com base nesta análise. Pode negar o acesso até se realizar uma verificação adicional, por exemplo, através do envio de um código secreto para o dispositivo móvel de trabalho do utilizador.

Segurança de e-mails

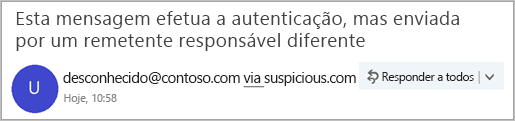

Muitas vezes, os atacantes utilizam o e-mail para aceder à sua rede. Um e-mail que parece ser autêntico poderá pedir que os utilizadores selecionem uma ligação e forneçam detalhes que o atacante utiliza para aceder a recursos e dispositivos na sua rede. Aplicativos de e-mail como o Microsoft Outlook ajudam a identificar mensagens e remetentes suspeitos.

Deteção e prevenção de intrusões

É recomendável adotar uma postura de segurança proativa e preventiva para a sua rede. Quanto mais cedo conseguir identificar a intrusão, melhor. Pode utilizar várias ferramentas de deteção e prevenção de intrusões para monitorizar todo o tráfego da sua rede.

Por exemplo, o Azure Network Watcher pode fornecer dados para um sistema de deteção de intrusão de código aberto. O seu tráfego é analisado a partir deste sistema na sua rede no Azure e é alertado sobre intrusões.

VPN

Uma VPN (rede privada virtual) consegue estabelecer uma ligação encriptada entre duas redes através da Internet. A VPN configura um túnel encriptado que utiliza TLS ou IPSec para proporcionar capacidades de comunicação e de acesso remoto seguras em todas as suas redes.

Segurança da Web

Pode recorrer a ferramentas que protegem a forma como os seus colaboradores utilizam a Web. Por exemplo, você pode usar um filtro da Web para impedir que os usuários acessem determinados tipos de sites que foram sinalizados em vermelho. Essas ferramentas de segurança da Web também permitem que você configure políticas que ajudam a decidir como deseja lidar com diferentes tipos de solicitações da Web em sua rede.

Segurança sem fios

As partes sem fios da sua rede não são tão seguras como as partes com fios. Uma rede sem fio pode ser acessível de fora da sua organização, dependendo da intensidade do sinal sem fio. Estão disponíveis várias ferramentas para analisar e monitorizar a atividade nas partes sem fios da sua rede. O primeiro passo a dar para proteger uma rede sem fios consiste em utilizar o tipo mais forte de encriptação disponível para dispositivos sem fios. Em segundo lugar, configure uma rede sem fio separada para convidados, o que impede que os visitantes usem a rede sem fio destinada a usuários internos.

Zonas de segurança de rede

Uma zona de segurança de rede é um segmento de rede que tem políticas de segurança específicas aplicadas a ela e geralmente é separado de outros segmentos de rede por firewalls. Existem três tipos diferentes de zonas de segurança.

Zonas fidedignas ou privadas

Uma zona fidedigna ou privada contém os recursos e dispositivos que nunca devem estar acessíveis às pessoas fora da sua organização. As impressoras, as estações de trabalho utilizadas por utilizadores internos e os servidores internos são exemplos deste tipo de zonas. Nesta zona, irá configurar os dispositivos com endereços IP privados.

Zonas públicas

Uma zona pública inclui tudo o que está fora da organização. Esta zona faz parte da internet ou de outra rede, e não está sob o controlo da organização.

Rede de perímetro

A rede de perímetro (também conhecida como DMZ e sub-rede filtrada) é uma zona onde os recursos e serviços de terceiros estão disponíveis. Por exemplo, pode utilizar uma rede de perímetro para conceder acesso a uma aplicação, a uma organização parceira ou a um fornecedor.

Políticas de filtragem de zona

As políticas de filtragem de zona lidam com o fluxo de tráfego à medida que ele viaja entre diferentes zonas. Estas políticas incluem:

Rede de dentro para fora e de dentro para perímetro: Este tipo de filtro examina todo o tráfego que se origina do interior e se dirige para a rede de perímetro. Por exemplo, os membros da sua equipe interna podem querer acessar um site público. O tráfego é inspecionado para verificar se o site é confiável.

De fora para dentro: este tipo de filtro bloqueia o tráfego vindo de fora para a sua rede. O único tráfego permitido é o tráfego que é uma resposta direta a uma solicitação originada da zona interna. Por exemplo, quando um colaborador interno pede uma página Web a um servidor, a resposta é permitida (se a fonte for fidedigna) para que o utilizador possa navegar no site.

Rede de fora para perímetro: Este tipo de filtro inspeciona todo o tráfego proveniente do exterior e que vai para a rede de perímetro. O tráfego é permitido ou tem permissão negada. Os tipos de tráfego que podem ser autorizados a passar incluem tráfego de e-mail e HTTPS.

Perímetro-rede-para-exterior. Este tipo de filtro inspeciona o tráfego proveniente da rede de perímetro que sai da sua rede. O tráfego tem permissão para viajar fora da rede com base nas regras da firewall e no recurso ou cliente que inicia o pedido. Por exemplo, um servidor de correio que se encontra na rede de perímetro poderá precisar de se sincronizar com outro servidor que está fora da rede. Neste caso, irá configurar as regras da firewall para decidir o que deve acontecer.

O que é uma firewall de rede?

Um firewall de rede é um dispositivo de segurança que bloqueia ou corrige o acesso não autorizado à sua rede. Os firewalls de rede também monitoram e registram todo o tráfego em sua rede. Você pode usar políticas de segurança para configurar seus firewalls de rede para tomar as medidas apropriadas em todo o tráfego na rede. As firewalls de rede podem ser implementações de hardware ou software.

As firewalls de hardware podem ser um dispositivo físico autónomo ou fazer parte de outro dispositivo na sua rede. Dispositivos físicos como roteadores, por exemplo, já possuem firewalls integrados. A utilização de firewalls de hardware é cara, pelo que é costume encontrar-se este tipo de firewall em organizações de grandes dimensões.

Um firewall de software é instalado e configurado em um dispositivo como uma estação de trabalho ou um servidor. As firewalls de software têm funcionalidades flexíveis e podem ser executadas em muitos dispositivos de forma mais económica do que as firewalls de hardware. Contudo, há algumas falhas de segurança mais sofisticadas que podem comprometer com maior facilidade estes tipos de firewall.

Tipos de firewall

As firewalls podem desempenhar várias funções diferentes na sua rede:

Os firewalls de camada de aplicativo podem ser um dispositivo físico ou baseado em software, como um plug-in ou um filtro. Estes tipos de firewall visam as suas aplicações. Podem, por exemplo, afetar a forma como os pedidos de ligação HTTP são inspecionados em cada uma das suas aplicações.

As Firewalls de filtragem de pacotes escrutinam cada pacote de dados que circula na sua rede. Com base nas regras configuradas, decidem se um pacote específico deve ou não ser bloqueado.

As firewalls de nível de circuito verificam se as ligações TCP e UDP na sua rede são válidas antes de ocorrerem trocas de dados. Por exemplo, este tipo de firewall poderá, em primeiro lugar, verificar se os endereços de origem e de destino, o utilizador, a hora e a data respeitam determinadas regras definidas. Quando estes elementos passarem nas verificações e for iniciada uma sessão, os dados serão trocados entre as partes sem escrutínios adicionais.

As firewalls de servidor proxy controlam as informações que entram e saem de uma rede. As firewalls de servidores proxy proporcionam segurança e proteção ao conceder acesso à Internet a todos os dispositivos existentes numa rede. Isto significa que o servidor pode monitorizar, filtrar e colocar em cache os pedidos de dados de e para a rede.

Os firewalls com monitoração de estado inspecionam as características das conexões na rede. As firewalls também monitorizam pacotes ao longo do tempo e armazenam uma combinação destas informações numa tabela de estado. Quando uma conexão e uma correspondência de pacotes não são reconhecidas com base nas informações mantidas na tabela, o tráfego é bloqueado.

As firewalls da próxima geração desempenham muitas das funções das firewalls com monitorização de estado, mas podem englobar mais funções de outros tipos de firewalls, como a filtragem de pacotes e o suporte de VPN. Este tipo de firewall também investiga pacotes de forma mais minuciosa em comparação com as firewalls com monitorização de estado. Por exemplo, uma firewall de próxima geração pode inspecionar o payload de cada pacote para tentar detetar caraterísticas suspeitas e malware.

A importância das firewalls

As firewalls ajudam a proteger a sua rede do mundo exterior. Se não tiver uma firewall configurada:

- Um atacante pode recorrer a malware para tirar proveito da sua largura de banda.

- Pode ocorrer o furto de informações confidenciais e privadas de colaboradores e clientes.

- Os seus recursos, dispositivos e toda a rede podem ser retidos para resgate.

É importante posicionar as firewalls entre a sua rede e qualquer ligação externa. Pode combinar diferentes tipos de firewalls para obter uma segurança de rede extremamente robusta.

Ferramentas de segurança de rede do Azure

O Azure fornece diversas ferramentas que pode utilizar no âmbito da sua segurança de rede. Cada uma destas ferramentas foi concebida para abordar um aspeto diferente da segurança da sua rede.

Pode criar as suas redes através da Rede Virtual do Azure. Use os Grupos de Segurança de Rede para filtrar o tráfego do Azure e dos recursos locais de e para recursos que fazem parte de suas redes virtuais. Os Grupos de Segurança de Rede filtram o tráfego através de regras de segurança especificadas por si para negar ou permitir o fluxo de diferentes tipos de tráfego nas suas redes.

Também pode registar todo o tráfego dos seus grupos de segurança de rede para fins de análise. Você pode usar o serviço Inspetor de Rede do Azure e habilitar logs de fluxo NSG. Os seus registos serão armazenados para poderem ser utilizados num ficheiro JSON numa conta de armazenamento.

O Azure Firewall é uma firewall totalmente gerida que pode utilizar para proteger os recursos nas suas redes virtuais do Azure. Uma vez que é baseado na cloud, o Azure Firewall tem determinadas vantagens. Não tem de se preocupar com o facto de o Azure Firewall conseguir ou não dimensionar para o número de recursos nas suas redes. Este serviço vem pré-configurado com elevada disponibilidade para evitar que a sua firewall fique inativa.

Você pode conectar sua rede local às suas redes virtuais do Azure configurando uma conexão VPN site a site com o Azure. Utilize um gateway de VPN (que é uma aplicação VPN do Azure) com o seu dispositivo VPN local para estabelecer um túnel VPN para fins de comunicação. Os seus recursos no local e na cloud comunicam através do túnel VPN.

Também pode configurar uma ligação VPN ponto a site entre o Azure e a sua rede no local. Neste caso, cada utilizador e cliente pode ligar aos seus recursos do Azure através de um túnel seguro.

Considerações de segurança de rede do Azure

Há muito que pode fazer para melhorar a segurança de rede no Azure. Eis algumas medidas que deve implementar:

Utilize os dispositivos de segurança de rede do Azure desenvolvidos por parceiros da Microsoft no Azure Marketplace para melhorar a segurança da rede. Este leque de aplicações desempenha várias funções, incluindo:

- Detetar anomalias na sua rede

- Identificação e retificação de vulnerabilidades

- Filtragem Web

- Proteção antivírus

Configure os pontos de extremidade do serviço de rede virtual do Azure para que os serviços críticos do Azure se conectem apenas às suas redes virtuais do Azure e não à Internet pública. Estes serviços incluem:

- Base de Dados SQL do Azure

- Armazenamento do Azure

- Serviço de Aplicações do Azure

- Azure Key Vault

Desative o acesso SSH/RDP sempre que possível. Estes protocolos são utilizados para gerir as suas máquinas virtuais a partir de uma localização remota, mas os atacantes podem tentar atacar se não existirem proteções adequadas implementadas. Crie uma ligação VPN ponto a site antes de ativar o protocolo SSH/RDP para fins de gestão remota.

Recorra ao balanceamento de carga para melhorar o desempenho e a disponibilidade da sua rede. Ao utilizar um balanceador de carga, distribui o tráfego pelas máquinas virtuais existentes na sua rede. Por exemplo, se tiver alguns servidores Web responsáveis por monitorizar um site como parte da sua rede, pode configurar um balanceador de carga para distribuir o tráfego. Desta forma, melhora o desempenho e a disponibilidade do site.

Os ataques denial of service distribuídos (DDoS) sobrecarregam os recursos ou serviços na sua rede e podem torná-los inutilizáveis ou inacessíveis. O Azure DDoS Protection permite monitorizar automaticamente o tráfego e mitigar ataques DDoS. Pode interagir com o serviço e ativar recursos adicionais, como o acesso a peritos em DDoS, ao atualizar para o escalão Standard.