Implementar avaliação contínua de acesso

A expiração e a atualização de tokens são um mecanismo padrão no setor. Quando um aplicativo cliente como o Outlook se conecta a um serviço como o Exchange Online, as solicitações de API são autorizadas usando tokens de acesso OAuth 2.0. Por padrão, os tokens de acesso são válidos por uma hora, quando expiram o cliente é redirecionado para o Microsoft Entra ID para atualizá-los. Esse período de atualização oferece uma oportunidade para reavaliar as políticas de acesso do usuário. Por exemplo: podemos optar por não atualizar o token devido a uma política de Acesso Condicional ou porque o usuário foi desabilitado no diretório.

No entanto, há um atraso entre quando as condições mudam para um usuário e quando as alterações de política são impostas. A resposta oportuna a violações de políticas ou problemas de segurança realmente requer uma "conversa" entre o emissor do token e a terceira parte confiável (aplicativo habilitado). Esta conversa bidirecional dá-nos duas capacidades importantes. A terceira parte confiável pode ver quando as propriedades mudam, como o local da rede, e informar o emissor do token. Ele também dá ao emissor de token uma maneira de dizer à parte confiável para parar de respeitar tokens para um determinado usuário devido ao comprometimento da conta, desativação ou outras preocupações. O mecanismo para esta conversa é a avaliação contínua de acesso (CAE).

Benefícios

Existem vários benefícios fundamentais na avaliação contínua do acesso.

- Rescisão do usuário ou alteração/redefinição de senha: A revogação da sessão do usuário será aplicada quase em tempo real.

- Alteração de local de rede: as políticas de localização de Acesso Condicional serão aplicadas quase em tempo real.

- A exportação de tokens para uma máquina fora de uma rede confiável pode ser impedida com políticas de local de Acesso Condicional.

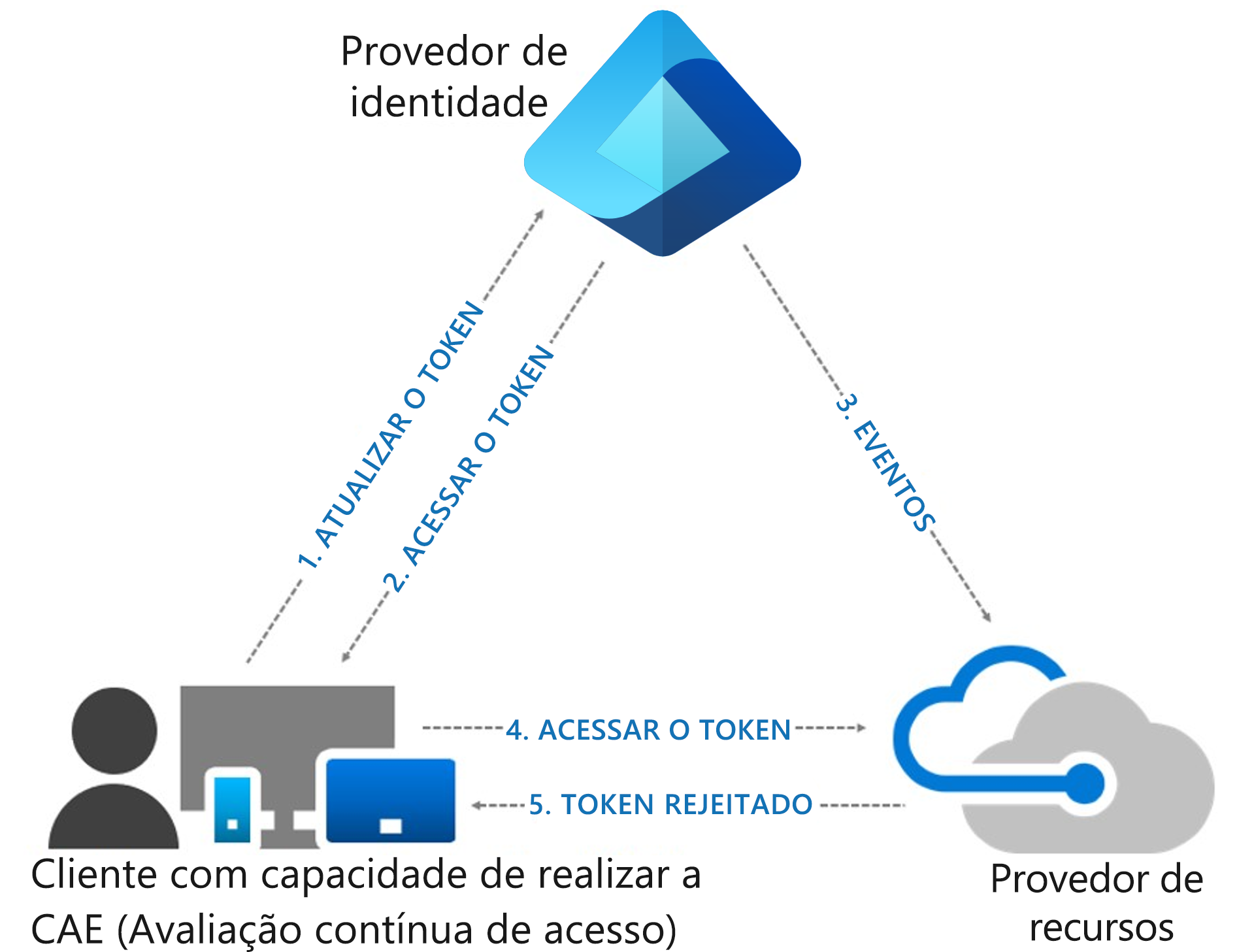

Fluxo do processo de avaliação e revogação

- Um cliente compatível com avaliação de acesso contínuo (CAE) apresenta credenciais ou um token de atualização para o Microsoft Entra ID solicitando um token de acesso para algum recurso.

- Um token de acesso é retornado junto com outros artefatos para o cliente.

- Um administrador revoga explicitamente todos os tokens de atualização para o usuário. Um evento de revogação será enviado para o provedor de recursos a partir do Microsoft Entra ID.

- Um token de acesso é apresentado ao provedor de recursos. O provedor de recursos avalia a validade do token e verifica se há algum evento de revogação para o usuário. O provedor de recursos usa essas informações para decidir conceder acesso ao recurso ou não.

- No caso do diagrama, o provedor de recursos nega o acesso e envia um desafio de declaração 401+ de volta ao cliente.

- O cliente compatível com CAE entende o desafio de reivindicação 401+. Ele ignora os caches e volta para a etapa 1, enviando seu token de atualização junto com o desafio de declaração de volta para o Microsoft Entra ID. O Microsoft Entra ID reavaliará todas as condições e solicitará que o usuário se autentique novamente nesse caso.