Planejar políticas de Acesso Condicional

Planejar a implantação do Acesso Condicional é fundamental para alcançar a estratégia de acesso da sua organização para aplicativos e recursos.

Em um mundo mobile-first, cloud-first, seus usuários acessam os recursos da sua organização de qualquer lugar usando vários dispositivos e aplicativos. Como resultado, focar em quem pode acessar um recurso não é mais suficiente. Você também precisa considerar onde o usuário está, o dispositivo que está sendo usado, o recurso que está sendo acessado e muito mais.

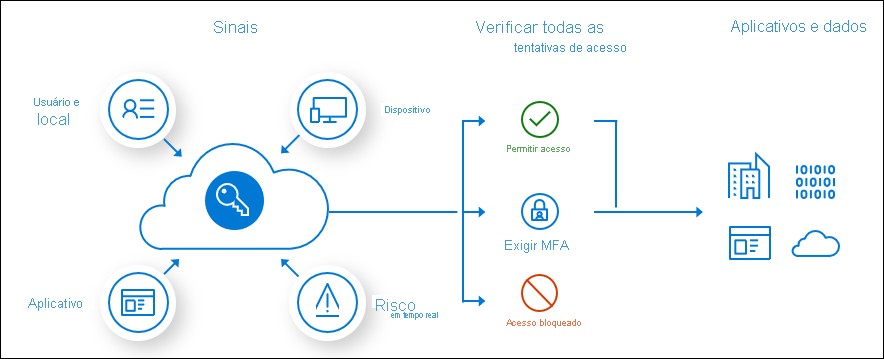

O Microsoft Entra Conditional Access (CA) analisa sinais, como usuário, dispositivo e local, para automatizar decisões e aplicar políticas de acesso organizacional para recursos. Você pode usar políticas de autoridade de certificação para aplicar controles de acesso, como autenticação multifator (MFA). As políticas de autoridade de certificação permitem que você solicite aos usuários MFA quando necessário para segurança e fique fora do caminho dos usuários quando não for necessário.

Embora os padrões de segurança garantam um nível básico de segurança, sua organização precisa de mais flexibilidade do que os padrões de segurança oferecem. Você pode usar a autoridade de certificação para personalizar os padrões de segurança com mais granularidade e configurar novas políticas que atendam às suas necessidades.

Benefícios

Os benefícios da implantação da autoridade de certificação são:

- Aumente a produtividade. Só interrompa os utilizadores com uma condição de início de sessão como MFA quando um ou mais sinais o justificarem. As políticas de autoridade de certificação permitem controlar quando os usuários são solicitados a fornecer MFA, quando o acesso é bloqueado e quando eles devem usar um dispositivo confiável.

- faça a gestão do risco. Automatizar a avaliação de riscos com condições de política significa que as entradas arriscadas são imediatamente identificadas e remediadas ou bloqueadas. O acoplamento do Acesso Condicional com a Proteção de Identidade, que deteta anomalias e eventos suspeitos, permite segmentar quando o acesso aos recursos é bloqueado ou bloqueado.

- Aborde a conformidade e a governança. A autoridade de certificação permite auditar o acesso a aplicativos, apresentar termos de uso para consentimento e restringir o acesso com base em políticas de conformidade.

- Gerencie custos. Mover políticas de acesso para o Microsoft Entra ID reduz a dependência de soluções personalizadas ou locais para CA e seus custos de infraestrutura.

- Confiança zero. O Acesso Condicional ajuda-o a avançar para um ambiente de confiança zero.

Compreender os componentes da política de Acesso Condicional

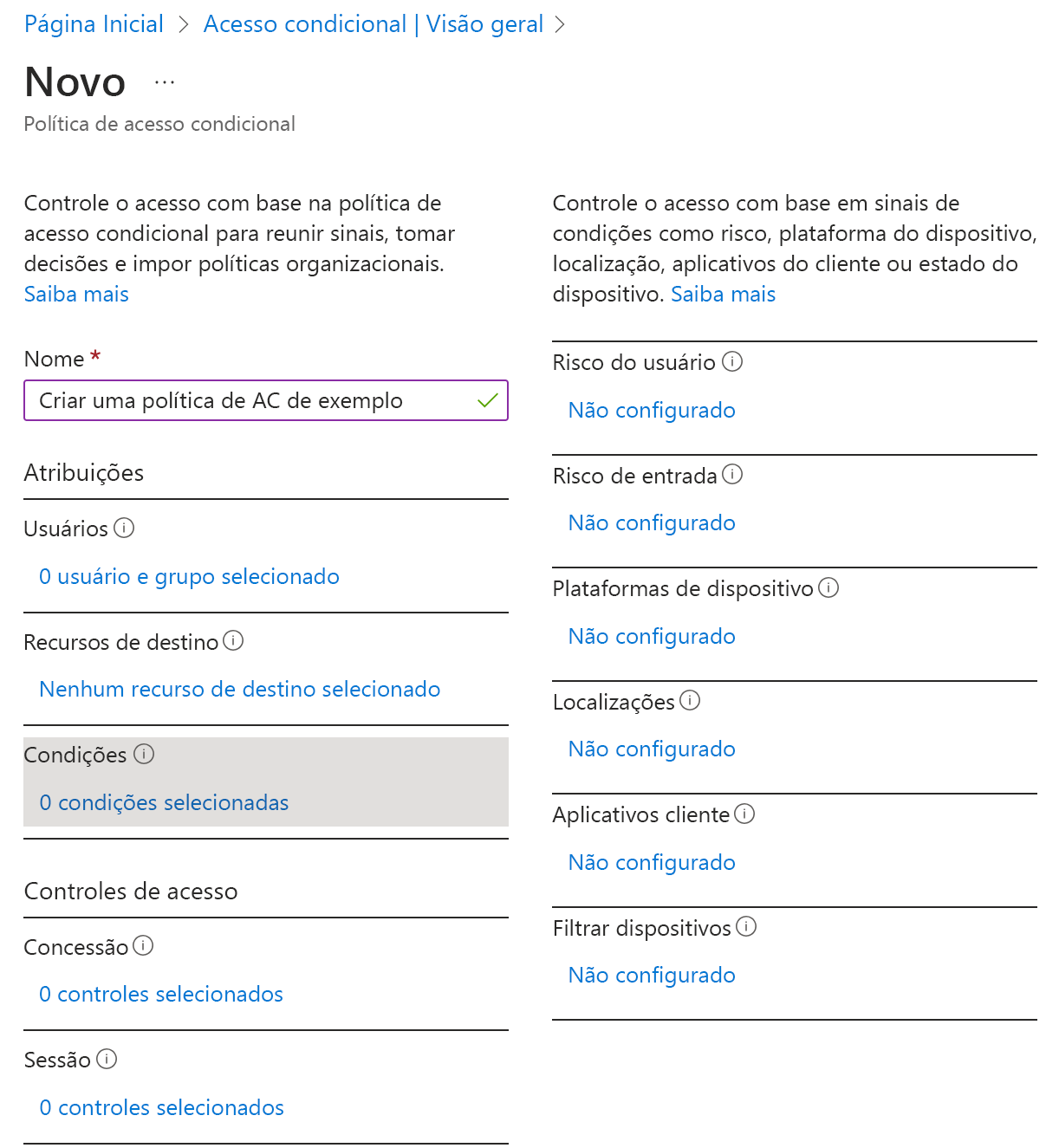

As políticas de autoridade de certificação são instruções if-then: se uma atribuição for atendida, aplique esses controles de acesso. Quando o administrador configura políticas de autoridade de certificação, as condições são chamadas de atribuições. As políticas de autoridade de certificação permitem que você imponha controles de acesso nos aplicativos da sua organização com base em determinadas atribuições.

As atribuições definem os usuários e grupos a serem afetados pela política, os aplicativos ou ações na nuvem aos quais a política será aplicada e as condições sob as quais a política será aplicada. As definições de controlo de acesso concedem ou bloqueiam o acesso a diferentes aplicações na nuvem e podem permitir experiências limitadas em aplicações na nuvem específicas.

Algumas perguntas comuns sobre atribuições, controles de acesso e controles de sessão:

- Usuários e grupos: Quais usuários e grupos serão incluídos ou excluídos da política? Essa política inclui todos os usuários, grupo específico de usuários, funções de diretório ou usuários externos?

- Aplicações ou ações na nuvem: a que aplicação(ões) a política se aplicará? Que ações do utilizador estarão sujeitas a esta política?

- Condições: Que plataformas de dispositivos serão incluídas ou excluídas da política? Quais são os locais confiáveis da organização?

- Controles de acesso: você deseja conceder acesso a recursos implementando requisitos como MFA, dispositivos marcados como compatíveis ou dispositivos associados híbridos do Microsoft Entra?

- Controles de sessão: você deseja controlar o acesso a aplicativos na nuvem implementando requisitos como permissões impostas por aplicativos ou Controle de Aplicativo de Acesso Condicional?

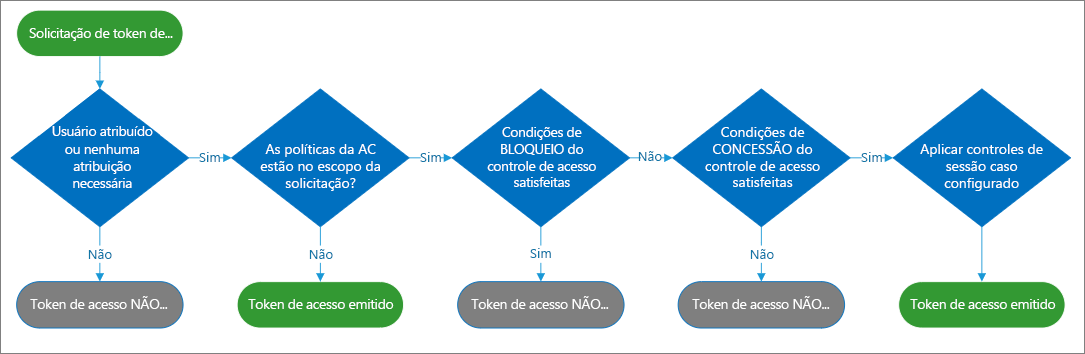

Emissão de token de acesso

Os tokens de acesso permitem que os clientes chamem APIs da Web protegidas com segurança e são usados por APIs da Web para executar autenticação e autorização. De acordo com a especificação OAuth, os tokens de acesso são cadeias de caracteres opacas sem um formato definido. Alguns provedores de identidade (IDPs) usam GUIDs; outros usam blobs criptografados. A plataforma de identidade da Microsoft usa uma variedade de formatos de token de acesso, dependendo da configuração da API que aceita o token.

É importante entender como os tokens de acesso são emitidos.

Nota

Se nenhuma atribuição for necessária e nenhuma política de autoridade de certificação estiver em vigor, o comportamento padrão será emitir um token de acesso.

Por exemplo, considere uma política em que:

SE o usuário estiver no Grupo 1, ENTÃO force o MFA a acessar o Aplicativo 1.

SE um usuário que não está no Grupo 1 tentar acessar o aplicativo, ENTÃO a condição "se" será atendida e um token será emitido. A exclusão de usuários fora do Grupo 1 requer uma política separada para bloquear todos os outros usuários.

Siga as melhores práticas

A estrutura de Acesso Condicional oferece grande flexibilidade de configuração. No entanto, uma grande flexibilidade também significa que deve analisar cuidadosamente cada política de configuração antes de criá-la para evitar resultados indesejáveis.

Configurar contas de acesso de emergência

Se configurar uma política incorretamente, poderá bloquear as organizações fora do portal do Azure. Reduza o bloqueio acidental do administrador criando duas ou mais contas de acesso de emergência na sua organização. Você aprenderá mais sobre contas de acesso de emergência mais adiante neste curso.

Configurar o modo só de relatório

Pode ser difícil prever o número e os nomes dos usuários afetados por iniciativas comuns de implantação, como:

- Bloquear autenticação legada.

- Exigindo AMF.

- Implementação de políticas de risco de início de sessão.

O modo somente relatório permite que os administradores avaliem as políticas de autoridade de certificação antes de habilitá-las em seu ambiente.

Excluir países dos quais nunca espera iniciar sessão

O Microsoft Entra ID permite que você crie locais nomeados. Crie uma localização nomeada que inclua todos os países a partir dos quais nunca esperaria que ocorresse um início de sessão. Em seguida, crie uma política para todos os aplicativos que bloqueie o login a partir desse local nomeado. Certifique-se de isentar os administradores desta política.

Políticas comuns

Ao planejar sua solução de política de autoridade de certificação, avalie se você precisa criar políticas para alcançar os seguintes resultados.

Requer MFA. Casos de uso comuns incluem a exigência de MFA por administradores, para aplicativos específicos, para todos os usuários ou de locais de rede nos quais você não confia.

Responda a contas potencialmente comprometidas. Três políticas padrão podem ser habilitadas: exigir que todos os usuários se registrem para MFA, exigir uma alteração de senha para usuários de alto risco e exigir MFA para usuários com risco de entrada médio ou alto.

Requer dispositivos gerenciados. A proliferação de dispositivos suportados para aceder aos seus recursos na nuvem ajuda a melhorar a produtividade dos seus utilizadores. Você provavelmente não quer que determinados recursos em seu ambiente sejam acessados por dispositivos com um nível de proteção desconhecido. Para esses recursos, exija que os usuários só possam acessá-los usando um dispositivo gerenciado.

Requer aplicativos cliente aprovados. Os funcionários usam seus dispositivos móveis para tarefas pessoais e de trabalho. Para cenários de BYOD, você deve decidir se deseja gerenciar todo o dispositivo ou apenas os dados nele. Se estiver a gerir apenas dados e acessos, pode necessitar de aplicações na nuvem aprovadas que possam proteger os seus dados empresariais.

Bloquear acesso. O bloqueio de acesso substitui todas as outras atribuições de um usuário e tem o poder de impedir que toda a organização faça logon no locatário. Ele pode ser usado, por exemplo, quando você está migrando um aplicativo para o Microsoft Entra ID, mas ainda não está pronto para ninguém entrar nele. Também pode impedir que determinadas localizações de rede acedam às suas aplicações na nuvem ou que as aplicações que utilizam autenticação herdada acedam aos seus recursos de inquilino.

Importante

Se você criar uma política para bloquear o acesso de todos os usuários, certifique-se de excluir contas de acesso de emergência e considere excluir todos os administradores da política.

Criar e testar políticas

Em cada estágio de sua implantação, certifique-se de que você está avaliando se os resultados estão conforme o esperado.

Quando novas políticas estiverem prontas, implante-as em fases no ambiente de produção:

- Fornecer comunicação interna de alterações aos usuários finais.

- Comece com um pequeno conjunto de usuários e verifique se a política se comporta conforme o esperado.

- Quando você expande uma política para incluir mais usuários, continue a excluir todos os administradores. A exclusão de administradores garante que alguém ainda tenha acesso a uma política se for necessária uma alteração.

- Aplique uma política a todos os usuários somente depois que ela for completamente testada. Certifique-se de ter pelo menos uma conta de administrador à qual uma política não se aplica.

Criar usuários de teste

Crie um conjunto de usuários de teste que reflitam os usuários em seu ambiente de produção. A criação de usuários de teste permite que você verifique se as políticas funcionam conforme o esperado antes de aplicar a usuários reais e potencialmente interromper seu acesso a aplicativos e recursos.

Algumas organizações têm locatários de teste para essa finalidade. No entanto, pode ser difícil recriar todas as condições e aplicativos em um locatário de teste para testar totalmente o resultado de uma política.

Criar um plano de teste

O plano de teste é importante para ter uma comparação entre os resultados esperados e os resultados reais. Você deve sempre ter uma expectativa antes de testar algo. A tabela que se segue descreve casos de teste de exemplo. Ajuste os cenários e os resultados esperados com base em como suas políticas de autoridade de certificação são configuradas.

| Nome da política | Cenário | Resultado esperado |

|---|---|---|

| Exigir MFA ao trabalhar | O utilizador autorizado inicia sessão na aplicação enquanto está num local/trabalho fidedigno | O usuário não é solicitado ao MFA. O usuário está autorizado para acesso. O usuário está se conectando a partir de um local confiável. Neste caso, pode optar por requerer a AMF. |

| Exigir MFA ao trabalhar | O utilizador autorizado inicia sessão na aplicação enquanto não está num local/trabalho fidedigno | O usuário é solicitado a MFA e pode entrar com êxito |

| Exigir MFA (para administrador) | Administrador global inicia sessão na aplicação | Admin é solicitado a MFA |

| Inícios de sessão de risco | O utilizador inicia sessão na aplicação utilizando um browser não aprovado | O usuário é solicitado a MFA |

| Gestão de dispositivos | O utilizador autorizado tenta iniciar sessão a partir de um dispositivo autorizado | Acesso concedido |

| Gestão de dispositivos | O utilizador autorizado tenta iniciar sessão a partir de um dispositivo não autorizado | Acesso bloqueado |

| Alteração de senha para usuários arriscados | O utilizador autorizado tenta iniciar sessão com credenciais comprometidas (início de sessão de alto risco) | O usuário é solicitado a alterar a senha ou o acesso é bloqueado com base na sua política |

Requisitos de licença

- Microsoft Entra ID Grátis - Sem Acesso Condicional

- Subscrição gratuita do Office 365 - Sem acesso condicional

- Microsoft Entra ID Premium 1 (ou Microsoft 365 E3 e superior) - Trabalho de acesso condicional baseado em regras padrão

- Microsoft Entra ID Premium 2 - Acesso Condicional, e você também tem a capacidade de usar o login Arriscado, Usuários Arriscados e opções de entrada baseadas em risco (da Proteção de Identidade)