Configurar regras de firewall de servidor e banco de dados

Os firewalls são usados para impedir que usuários não autorizados acessem recursos protegidos. Cada Banco de Dados SQL do Azure mapeia para um endereço IP público, que é hospedado pela Microsoft. Cada região do Azure terá um ou mais endereços IP públicos onde você pode acessar seu gateway de banco de dados, que o levará ao seu banco de dados.

Como funciona a firewall

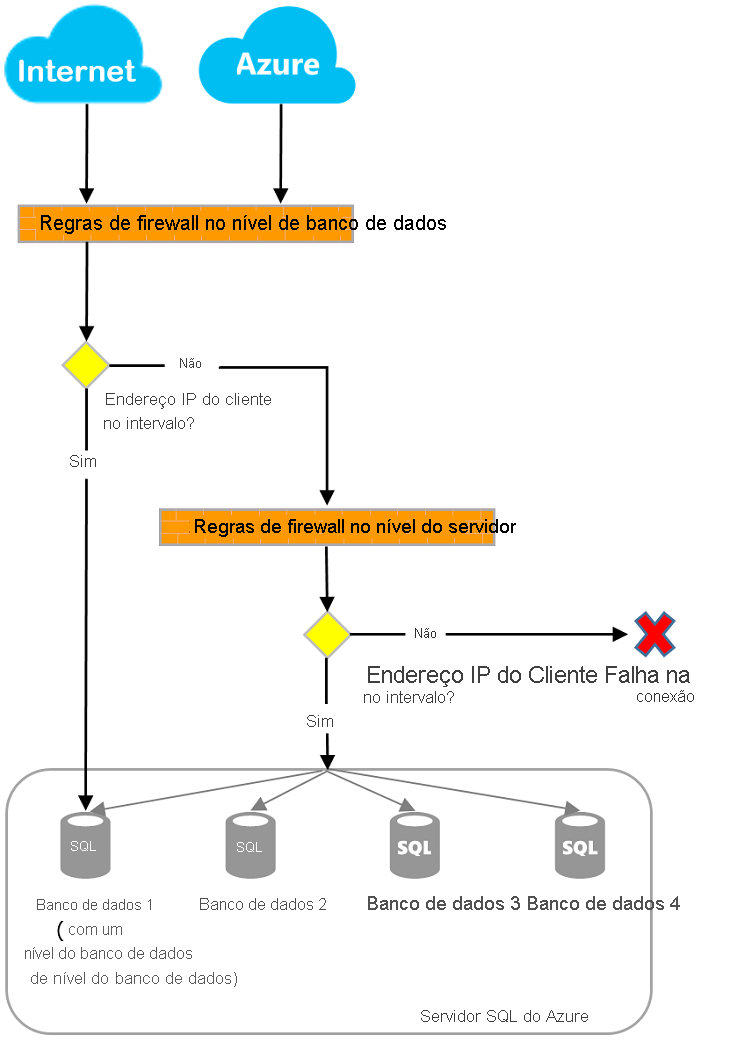

Conforme mostrado no diagrama a seguir, as tentativas de conexão provenientes da Internet e do Azure devem passar pelo firewall antes de chegarem ao seu servidor ou banco de dados.

Como podemos ver na imagem acima, o Azure fornece firewalls internos para limitar o acesso a fim de proteger seu banco de dados e seus dados. No Banco de Dados SQL do Azure, há dois conjuntos distintos de regras de firewall: regras de firewall no nível do servidor e regras de firewall no nível do banco de dados.

Regras de firewall ao nível do servidor

Os firewalls de nível de servidor e banco de dados usam regras de Endereço IP em vez de Logons do SQL Server e permitem que todos os usuários no mesmo Endereço IP público acessem o SQL Server. Para a maioria das empresas, este é o seu endereço IP de saída.

Os firewalls no nível do servidor são configurados para permitir que os usuários se conectem a todos os bancos de dados no servidor. Os firewalls de nível de banco de dados são usados para conceder ou bloquear o acesso de endereços IP específicos a bancos de dados específicos.

As regras de firewall no nível do servidor podem ser configuradas usando o portal do Azure ou usando o sp_set_firewall_rule procedimento armazenado de dentro do banco de dados mestre .

Nota

A configuração Permitir que os Serviços e recursos do Azure acessem este servidor conta como uma única regra de firewall quando habilitada.

Regras de firewall ao nível da base de dados

As regras de firewall no nível de banco de dados são configuradas por meio do T-SQL somente usando o sp_set_database_firewall_rule procedimento armazenado de dentro do banco de dados do usuário.

Após a conexão, o Banco de Dados SQL do Azure procurará primeiro uma regra de firewall no nível de banco de dados para o nome do banco de dados especificado na cadeia de conexão. Se não existir, o firewall verificará as regras de firewall IP no nível do servidor. As regras de firewall IP no nível do servidor aplicam-se a todos os bancos de dados no servidor. Se qualquer um deles existir, a conexão será concluída.

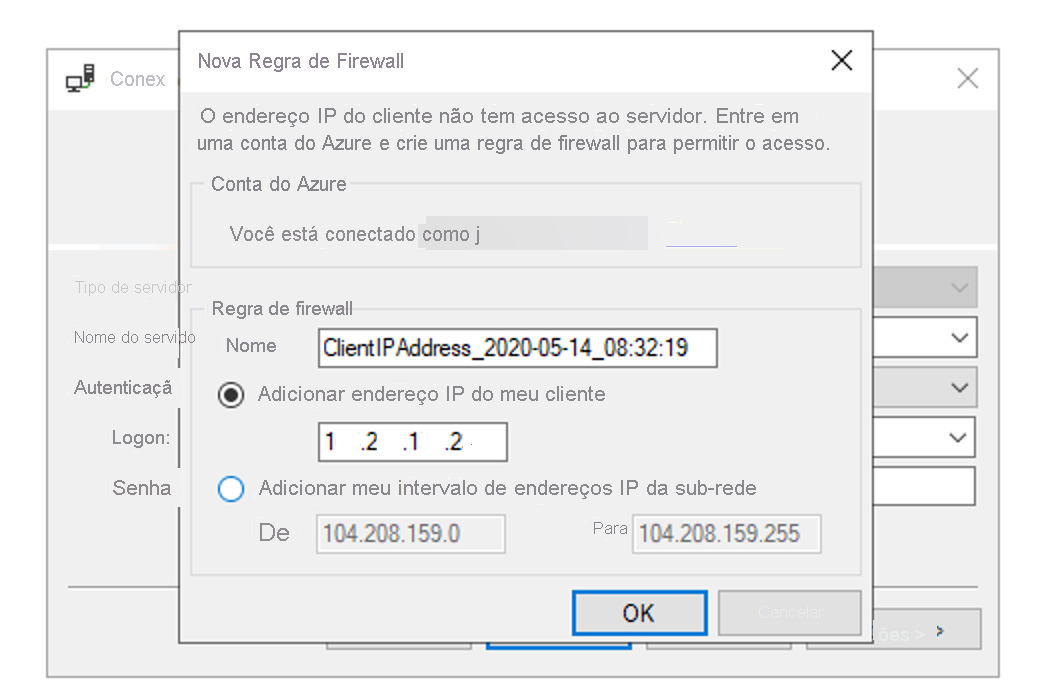

Se nenhum deles existir e o usuário estiver se conectando por meio do SQL Server Management Studio ou do Azure Data Studio, ele será solicitado a criar uma regra de firewall, conforme mostrado abaixo.

Pontos finais de rede virtual

Os pontos de extremidade de rede virtual permitem o tráfego de uma Rede Virtual do Azure específica. Essas regras se aplicam no nível do servidor, não apenas no nível do banco de dados.

Além disso, o ponto de extremidade de serviço se aplica a apenas uma região, que é a região do ponto de extremidade subjacente.

Uma preocupação extra é que a rede virtual que está se conectando ao Banco de Dados SQL do Azure deve ter acesso de saída ao endereço IP público do Banco de Dados SQL do Azure, que pode ser configurado usando marcas de serviço para o Banco de Dados SQL do Azure.

Ligação privada

O recurso Link Privado permite que você se conecte ao Banco de Dados SQL do Azure e a outras ofertas de PaaS usando um ponto de extremidade privado.

Um ponto de extremidade privado permite que uma conexão com seu Banco de Dados SQL do Azure passe inteiramente pela rede de backbone do Azure e não pela Internet pública.

Esta funcionalidade fornece um endereço IP privado na sua Rede Virtual. Outro recurso do link privado é que ele permite conexões de Rota Expressa do Azure por meio desse circuito.

O link privado oferece vários benefícios, incluindo conectividade privada entre regiões e proteção contra vazamento de dados, permitindo apenas conexões com recursos específicos.