Microsoft Defender para Ponto Final

Aplica-se a: Configuration Manager (ramo atual)

A Endpoint Protection pode ajudar a gerir e monitorizar o Microsoft Defender para Endpoint (anteriormente conhecido como Windows Defender para Endpoint). O Microsoft Defender for Endpoint ajuda as empresas a detetar, investigar e responder a ataques avançados nas suas redes. As políticas do Gestor de Configuração podem ajudá-lo a bordo e monitorizar Windows 10 clientes.

Microsoft Defender for Endpoint é um serviço na Centro de Segurança do Microsoft Defender. Ao adicionar e implementar um ficheiro de configuração de bordo de um cliente, o Gestor de Configuração pode monitorizar o estado de implementação e o Microsoft Defender para a saúde do agente Endpoint. O Microsoft Defender for Endpoint é suportado em PCs que executam o cliente Gestor de Configuração ou geridos por Microsoft Intune.

Pré-requisitos

- Subscrição do Microsoft Defender para serviço online Endpoint

- Computadores de clientes que executam o cliente Gestor de Configuração

- Clientes que usam um SISTEMA listado na secção de sistemas operativos de clientes suportados abaixo.

- A sua conta de utilizador administrativo precisa da função de segurança endpoint Protection Manager.

Sistemas operativos de clientes suportados

Pode embarcar nos seguintes sistemas operativos:

- Windows 8.1

- Windows 10, versão 1607 ou mais tarde

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2016, versão 1803 ou mais tarde

- Windows Server 2019

- Windows Servidor 2022

Sobre o embarque no Microsoft Defender para Endpoint com o Gestor de Configuração

Diferentes sistemas operativos têm diferentes necessidades de embarque no Microsoft Defender para Endpoint. Windows 8.1 e outros dispositivos do sistema operativo de nível inferior precisam da chave workspace e do ID do espaço de trabalho a bordo. Dispositivos de nível elevado, como Windows versão 1803 do Servidor, necessitam do ficheiro de configuração de bordo. O Gestor de Configuração também instala o Microsoft Monitoring Agent (MMA) quando necessário por dispositivos a bordo, mas não atualiza o agente automaticamente.

Os sistemas operativos de alto nível incluem:

- Windows 10, versão 1607 e mais tarde

- Windows Server 2016, versão 1803 ou mais tarde

- Windows Server 2019

- Windows Servidor 2022

Os sistemas operativos de nível inferior incluem:

- Windows 8.1

- Windows Server 2012 R2

- Windows Server 2016, versão 1709 e mais cedo

Quando estiver a bordo de dispositivos para o Microsoft Defender para Endpoint com o Gestor de Configuração, implementa a política numa recolha de alvos ou em várias coleções. Por vezes, a recolha do alvo contém dispositivos que executam qualquer número de sistemas operativos suportados. As instruções para o embarque destes dispositivos variam em função de se estiver a direcionar uma coleção contendo dispositivos com sistemas operativos que são apenas de nível elevado ou se a recolha também inclui clientes de nível inferior.

- Se a sua recolha de alvos contiver dispositivos de nível elevado e inferior, utilize as instruções para dispositivos a bordo que executam qualquer sistema operativo suportado (recomendado).

- Se a sua coleção contiver apenas dispositivos de nível elevado, então pode utilizar as instruções de bordo de nível elevado.

Aviso

Se a sua coleção de alvos contiver dispositivos de nível inferior e utilizar as instruções para embarcar apenas dispositivos de nível elevado, então os dispositivos de nível inferior não serão bordo. A chave de espaço de trabalho opcional e os campos de ID do Espaço de Trabalho são utilizados para a bordo de dispositivos de nível inferior, mas se não forem incluídos, a política falhará em clientes de nível inferior.

No Gestor de Configuração 2006, ou mais cedo:

- Se editar uma política existente para adicionar ou editar a chave workspace e os campos de ID do espaço de trabalho, também deve fornecer o ficheiro de configuração. Se os três itens não forem fornecidos, a apólice falhará em clientes de nível inferior. > - Se precisar de editar o ficheiro de embarque e também ter a chave workspace e os campos de ID do Espaço de Trabalho povoados, forneça-os novamente juntamente com o ficheiro de embarque. Se os três itens não forem fornecidos, a apólice falhará em clientes de nível inferior.

Dispositivos a bordo com qualquer sistema operativo suportado para o Microsoft Defender para Endpoint (recomendado)

É possível utilizar qualquer um dos sistemas operativos suportados para o Microsoft Defender para Endpoint, fornecendo o ficheiro de configuração, a chave Workspace e o ID do Espaço de Trabalho para o Gestor de Configuração.

Obtenha o ficheiro de configuração, iD do espaço de trabalho e chave do espaço de trabalho

Vá ao Microsoft Defender para o serviço online Endpoint e inscreva-se.

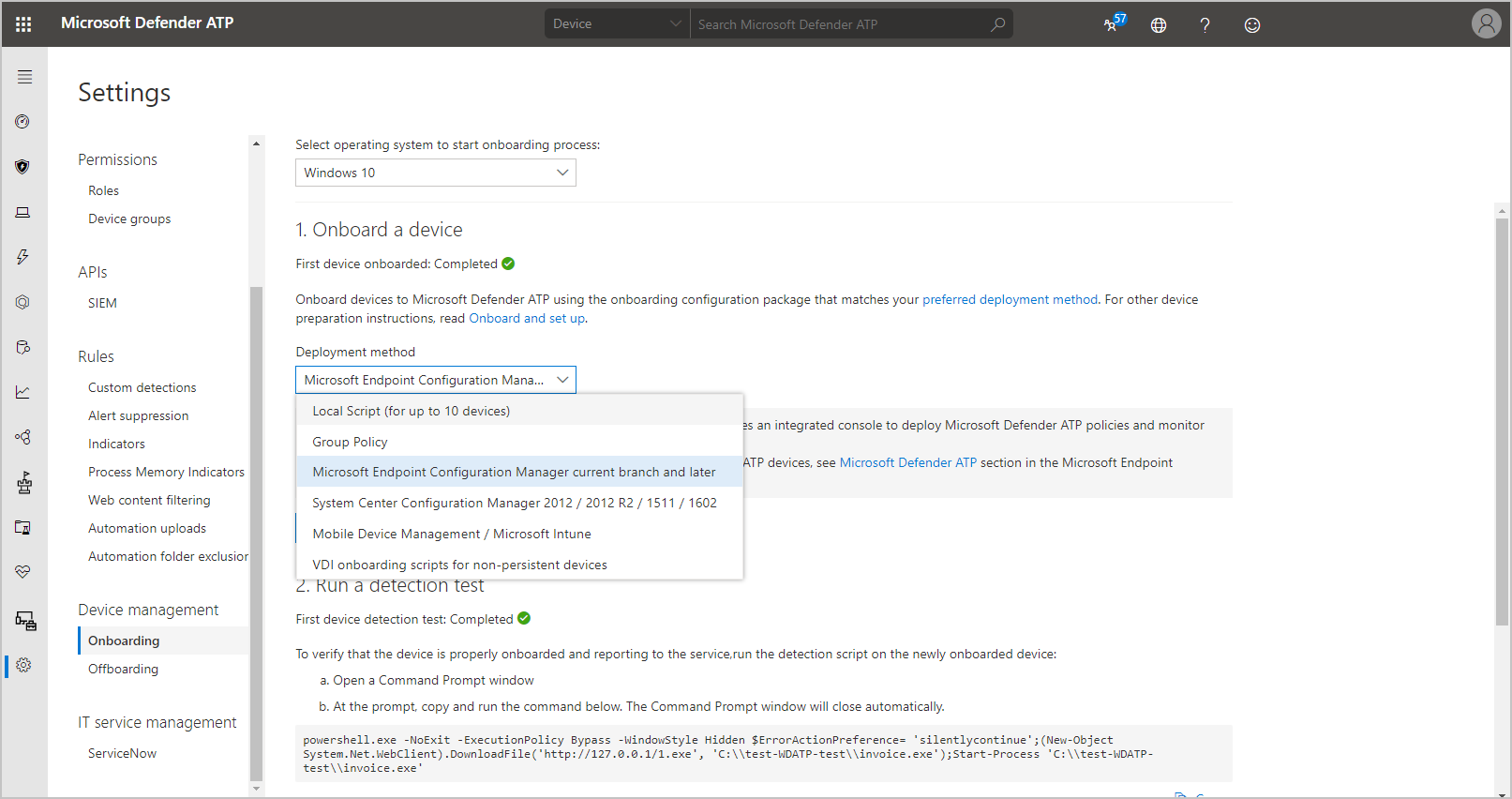

Selecione Definições e, em seguida, selecione Onboarding sob o título de gestão do dispositivo.

Para o sistema operativo, selecione Windows 10.

Escolha Microsoft Endpoint Configuration Manager ramo atual e mais tarde para o método de implantação.

Clique em Baixar o pacote.

Descarregue o arquivo comprimido (.zip) e extraia o conteúdo.

Selecione Definições e, em seguida, selecione Onboarding sob o título de gestão do dispositivo.

Para o sistema operativo, selecione Windows 7 SP1 e 8.1 ou Windows Server 2008 R2 Sp1, 2012 R2 e 2016 da lista.

- A chave workspace e o ID do espaço de trabalho serão os mesmos independentemente das opções que escolher.

Copie os valores da chave workspace e do ID do espaço de trabalho a partir da secção de conexão Configure.

Importante

O ficheiro de configuração microsoft Defender para Endpoint contém informações sensíveis que devem ser mantidas seguras.

A bordo dos dispositivos

Na consola 'Gestor de Configuração', navegue para Ativos e Compliance > Endpoint Protection Microsoft Defender ATP > Policies.

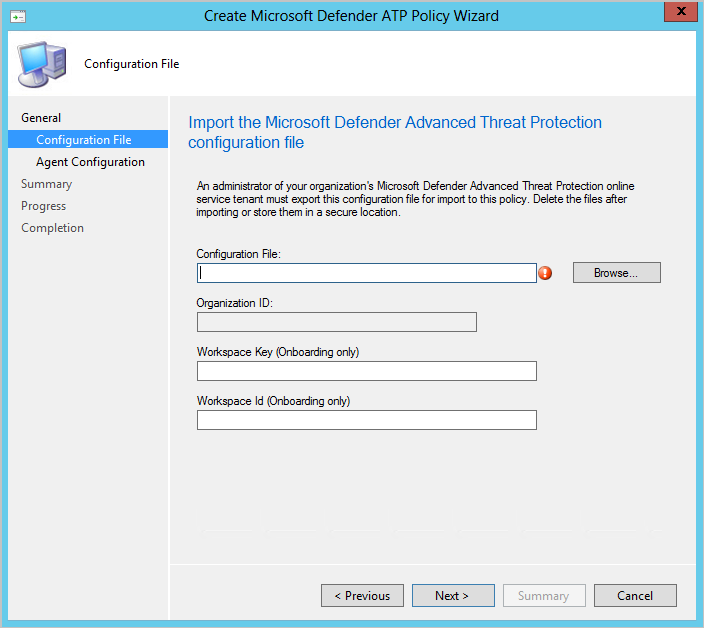

Selecione Criar a Política ATP do Microsoft Defender para abrir o assistente de política.

Digite o Nome e a Descrição para a política do Microsoft Defender para o Ponto Final e selecione Onboarding.

Navegue no ficheiro de configuração que extraiu do ficheiro .zip descarregado.

Forneça a chave workspace e o ID do espaço de trabalho e clique em Seguinte.

Especifique as amostras de ficheiro que são recolhidas e partilhadas de dispositivos geridos para análise.

- Nenhuma

- Todos os tipos de ficheiros

Reveja o resumo e complete o assistente.

Clique com o botão direito na política que criou e, em seguida, selecione Implementar para direcionar a política do Microsoft Defender para Endpoint para os clientes.

Importante

- No Gestor de Configuração 2006, ou mais cedo:

- Se editar uma política existente para adicionar ou editar a chave workspace e os campos de ID do espaço de trabalho, também deve fornecer o ficheiro de configuração. Se os três itens não forem fornecidos, a apólice falhará em clientes de nível inferior. > - Se precisar de editar o ficheiro de embarque e também ter a chave workspace e os campos de ID do Espaço de Trabalho povoados, forneça-os novamente juntamente com o ficheiro de embarque. Se os três itens não forem fornecidos, a apólice falhará em clientes de nível inferior.

Dispositivos a bordo que executam apenas sistemas operativos de nível acima para o Microsoft Defender para Endpoint

Os clientes de nível elevado requerem um ficheiro de configuração de bordo para embarque no Microsoft Defender para Endpoint. Os sistemas operativos de alto nível incluem:

- Windows 10, versão 1607 e mais tarde

- Windows Server 2016, versão 1803 e mais tarde

- Windows Server 2019

- Windows Servidor 2022

Se a sua coleção de alvos contiver dispositivos de nível elevado e inferior, ou se não tiver a certeza, utilize as instruções para dispositivos a bordo que executam qualquer sistema operativo suportado (recomendado).

Obtenha um ficheiro de configuração de bordo para dispositivos de nível elevado

- Vá ao Microsoft Defender para o serviço online Endpoint e inscreva-se.

- Selecione Definições e, em seguida, selecione Onboarding sob o título de gestão do dispositivo.

- Para o sistema operativo, selecione Windows 10.

- Escolha Microsoft Endpoint Configuration Manager ramo atual e mais tarde para o método de implantação.

- Clique em Baixar o pacote.

- Descarregue o arquivo comprimido (.zip) e extraia o conteúdo.

Importante

- O ficheiro de configuração microsoft Defender para Endpoint contém informações sensíveis que devem ser mantidas seguras.

- Se a sua coleção de alvos contiver dispositivos de nível inferior e utilizar as instruções para embarcar apenas dispositivos de nível elevado, então os dispositivos de nível inferior não serão bordo. A chave de espaço de trabalho opcional e os campos de ID do Espaço de Trabalho são utilizados para a bordo de dispositivos de nível inferior, mas se não forem incluídos, a política falhará em clientes de nível inferior.

A bordo dos dispositivos de nível elevado

- Na consola 'Gestor de Configuração', navegue para Ativos e Compliance > Endpoint Protection Microsoft Defender ATP > Policies e selecione Create Microsoft Defender ATP Policy. O assistente de política abre.

- Digite o Nome e a Descrição para a política do Microsoft Defender para o Ponto Final e selecione Onboarding.

- Navegue no ficheiro de configuração que extraiu do ficheiro .zip descarregado.

- Especifique as amostras de ficheiro que são recolhidas e partilhadas de dispositivos geridos para análise.

- Nenhuma

- Todos os tipos de ficheiros

- Reveja o resumo e complete o assistente.

- Clique com o botão direito na política que criou e, em seguida, selecione Implementar para direcionar a política do Microsoft Defender para Endpoint para os clientes.

Monitor

Na consola 'Gestor de Configuração', navegue na Segurança de Monitorização > e, em seguida, selecione Microsoft Defender ATP.

Reveja o Microsoft Defender para o painel endpoint.

Estado de onboarding do Agente ATP do Microsoft Defender: O número e percentagem de computadores clientes geridos elegíveis com a política ativa do Microsoft Defender para endpoint a bordo

Microsoft Defender ATP Agent Health: Percentagem de clientes de computador reportando o estado do seu Microsoft Defender para agente Endpoint

Saudável - Trabalhar corretamente

Inativo - Nenhum dado enviado para o serviço durante o período de tempo

Estado do agente - O serviço de sistema para o agente em Windows não está a funcionar

Não a bordo - A apólice foi aplicada, mas o agente não reportou a política a bordo

Criar um ficheiro de configuração de offboarding

Inscreva-se no Microsoft Defender para o serviço online Endpoint.

Selecione Definições e, em seguida, selecione Offboarding sob o título de gestão do dispositivo.

Selecione Windows 10 para o sistema operativo e Microsoft Endpoint Configuration Manager ramo atual e posteriormente para o método de implantação.

- Utilizando a opção Windows 10 garante que todos os dispositivos da recolha estão desacolados e o MMA é desinstalado quando necessário.

Descarregue o arquivo comprimido (.zip) e extraia o conteúdo. Os ficheiros de desocolagem são válidos por 30 dias.

Na consola 'Gestor de Configuração', navegue para Ativos e Compliance > Endpoint Protection Microsoft Defender ATP > Policies e selecione Create Microsoft Defender ATP Policy. O assistente de política abre.

Digite o Nome e a Descrição para a política do Microsoft Defender para o Endpoint e selecione Offboarding.

Navegue no ficheiro de configuração que extraiu do ficheiro .zip descarregado.

Reveja o resumo e complete o assistente.

Selecione Implementar para direcionar a política do Microsoft Defender para Endpoint para os clientes.

Importante

Os ficheiros de configuração do Microsoft Defender para Endpoint contêm informações sensíveis que devem ser mantidas seguras.