Configurar o Microsoft Defender para o Endpoint em Intune

Utilize as informações e procedimentos deste artigo para configurar a integração do Microsoft Defender para Endpoint com Intune. A configuração inclui os seguintes passos gerais:

- Ativar o Microsoft Defender para Endpoint para o seu inquilino

- Dispositivos a bordo que executam Android, iOS/iPadOS e Windows 10

- Utilize políticas de conformidade para definir os níveis de risco do dispositivo

- Utilize políticas de acesso condicional para bloquear dispositivos que excedam os níveis de risco esperados

- Android e iOS/iPadOS, utilizem políticas de proteção de aplicações que estabeleçam níveis de risco de dispositivo. As polícias de proteção de aplicações trabalham com dispositivos matriculados e não inscritos.

Antes de começar, o seu ambiente deve cumprir os requisitos para utilizar o Microsoft Defender para Endpoint com Intune.

Ativar o Microsoft Defender para Endpoint em Intune

O primeiro passo que dá é configurar a ligação serviço-a-serviço entre Intune e Microsoft Defender para Endpoint. A instalação requer acesso administrativo tanto à Centro de Segurança do Microsoft Defender como ao Intune.

Só precisa de ativar o Microsoft Defender para Endpoint uma única vez por inquilino.

Para ativar o Microsoft Defender para o Endpoint

Inicie sessão no centro de administração do Microsoft Endpoint Manager.

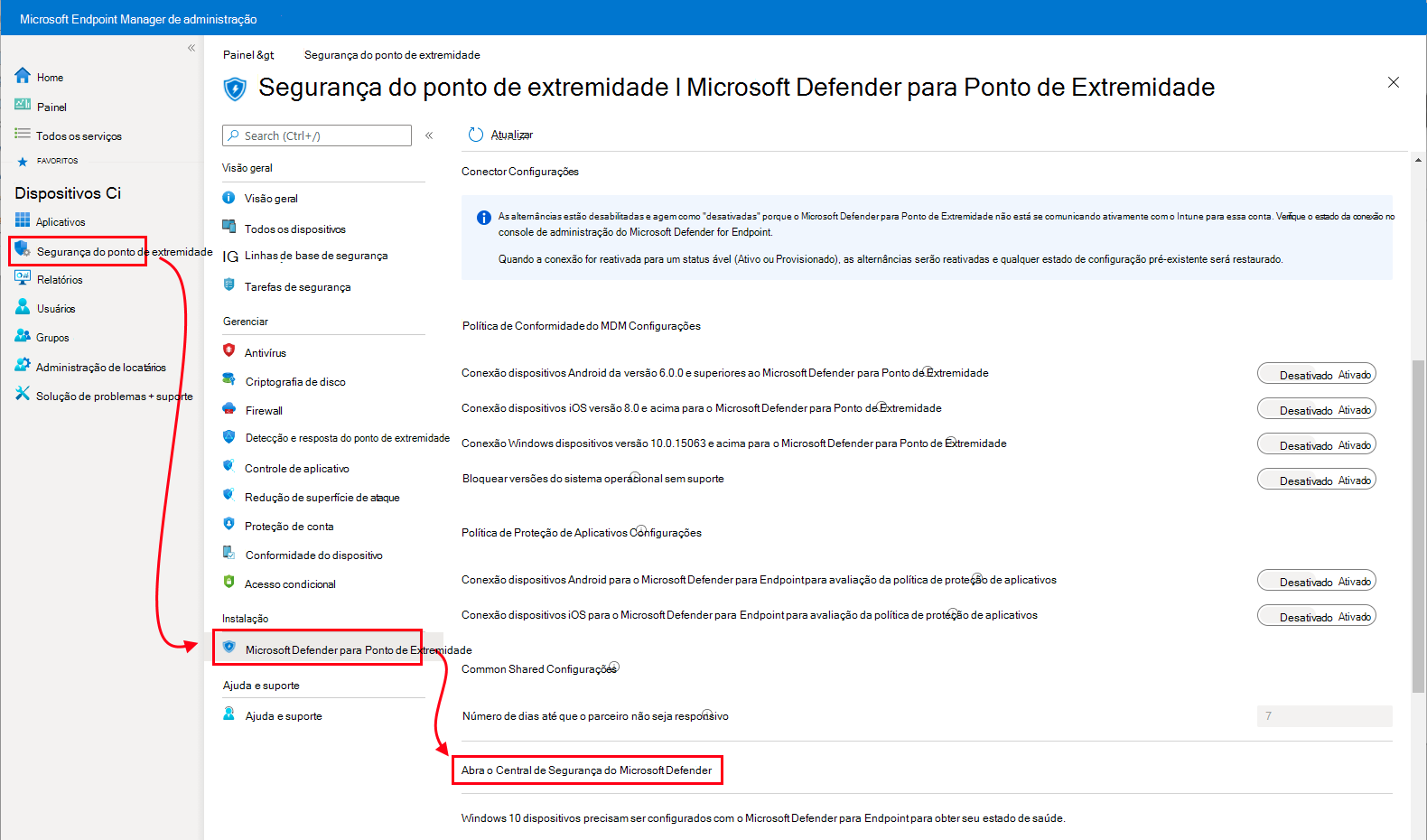

Selecione a segurança de Endpoint > Microsoft Defender para Endpoint e, em seguida, selecione Abra o Centro de Segurança do Microsoft Defender.

Dica

Se o estado de Ligação no topo da página já estiver definido para Ativado, a ligação ao Intune já foi feita e o centro de administração apresenta UI diferente do que na seguinte imagem de ecrã. Neste evento, pode utilizar o link Abrir a consola de administração Microsoft Defender para Endpoint para abrir o Centro de Segurança do Microsoft Defender e utilizar a orientação no passo seguinte para confirmar que a ligação Microsoft Intune está definida para On.

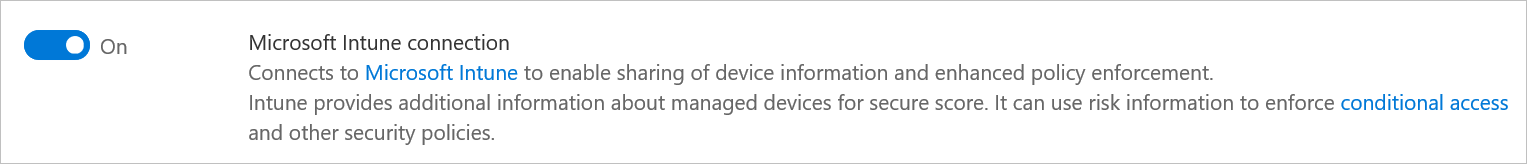

Em Centro de Segurança do Microsoft Defender:

Selecione Definições > Funcionalidades Avançadas.

Em Ligação do Microsoft Intune, escolha Ligado:

Selecione Guardar preferências.

Nota

Uma vez estabelecida a ligação, espera-se que os serviços se sincronizem pelo menos uma vez a cada 24 horas. O número de dias sem sincronização até que a ligação seja considerada sem resposta é configurável no centro de administração Microsoft Endpoint Manager. Selecione a segurança de Endpoint > Microsoft Defender para o número de dias do ponto > final até que o parceiro não responda

Regresso à página do Microsoft Defender para Endpoint no centro de administração Microsoft Endpoint Manager.

Para utilizar o Defender for Endpoint com políticas de conformidade, configuure o seguinte Definições de conformidade do MDM para as plataformas que suporta:

- Desemboe Ligação dispositivos Android para o Microsoft Defender para Endpoint para On

- Desaponte Ligação dispositivos iOS para o Microsoft Defender para Endpoint to On

- Desaponte Ligação Windows dispositivos para o Microsoft Defender para Endpoint para On

Quando estas configurações estão ligadas, os dispositivos aplicáveis que gere com o Intune, e os dispositivos que se inscreve no futuro, estão ligados ao Microsoft Defender para o Endpoint para o cumprimento.

Para utilizar o Defender for Endpoint com políticas de proteção de aplicações, configuure o seguinte no âmbito da Política de Proteção de Aplicações Definições para as plataformas que suporta. Estas capacidades estão disponíveis para Android e iOS/iPadOS.

- Desempenhe Ligação dispositivos Android ao Microsoft Defender for Endpoint para avaliação da política de proteção de aplicações para on.

- Desempenhe Ligação dispositivos iOS ao Microsoft Defender for Endpoint para avaliação da política de proteção de aplicações para on.

Selecione Guardar.

Dica

Quando integra uma nova aplicação para a Intune Mobile Threat Defense e permite a ligação ao Intune, a Intune cria uma política clássica de acesso condicional em Azure Ative Directory. Cada aplicação MTD que integra, incluindo o Microsoft Defender para Endpoint ou qualquer um dos nossos parceiros MTDadicionais, cria uma nova política clássica de acesso condicional. Estas políticas podem ser ignoradas, mas não devem ser editadas, eliminadas ou desativadas.

Se a política clássica for eliminada, terá de apagar a ligação ao Intune responsável pela sua criação e, em seguida, instalá-la novamente. Isto recria a política clássica. Não é suportado para migrar políticas clássicas para aplicações MTD para o novo tipo de política para acesso condicional.

Políticas clássicas de acesso condicional para aplicações MTD:

- São utilizados pela Intune MTD para exigir que os dispositivos estejam registados no Azure AD para que tenham um ID do dispositivo antes de comunicarem com os parceiros mtd. O ID é necessário para que os dispositivos possam reportar com sucesso o seu estado ao Intune.

- Não têm qualquer efeito em quaisquer outras aplicações cloud ou recursos.

- São diferentes das políticas de acesso condicional que pode criar para ajudar a gerir o MTD.

- Por padrão, não interaja com outras políticas de acesso condicional que utilize para avaliação.

Para ver as políticas clássicas de acesso condicional, em Azure,vá a Azure Ative Directory políticas de > acesso condicionado > clássico.

Dispositivos a bordo

Quando ativou o suporte ao Microsoft Defender para Endpoint em Intune, estabeleceu uma ligação serviço-a-serviço entre Intune e Microsoft Defender para Endpoint. Em seguida, pode embarcar dispositivos que gere com o Intune para o Microsoft Defender para Endpoint. O embarque permite a recolha de dados sobre os níveis de risco do dispositivo.

Ao embarcar em dispositivos, certifique-se de utilizar a versão mais recente do Microsoft Defender para Endpoint para cada plataforma.

Dispositivos de Windows a bordo

Depois de ligar o Intune e o Microsoft Defender para o Endpoint, o Intune recebe um pacote de configuração de bordo do Microsoft Defender para o Endpoint. Utilize um perfil de configuração do dispositivo para o Microsoft Defender para endpoint para implantar a embalagem nos seus Windows dispositivos.

O pacote de configuração configura os dispositivos para comunicar com o Microsoft Defender para os serviços endpoint para digitalizar ficheiros e detetar ameaças. O dispositivo também reporta o seu nível de risco ao Microsoft Defender para Endpoint com base nas suas políticas de conformidade.

Depois de embarcar num dispositivo utilizando o pacote de configuração, não precisa de o fazer novamente.

Também pode utilizar dispositivos a bordo:

- Política de deteção e resposta de pontos finais (DRP). A política de DRP intune faz parte da segurança do ponto final em Intune. Utilize DRP políticas para configurar a segurança do dispositivo sem a sobrecarga do corpo maior das definições encontradas nos perfis de configuração do dispositivo. Também pode utilizar DRP política com dispositivos ligados ao inquilino, que são dispositivos que gere com o Gestor de Configuração.

- Política de grupo ou Microsoft Endpoint Configuration Manager.

Dica

Ao utilizar várias políticas ou tipos de políticas como a política de configuração do dispositivo e a política de deteção e resposta de pontos finais para gerir as mesmas definições do dispositivo (como o embarque no Defender para o Endpoint), pode criar conflitos de política para dispositivos. Para saber mais sobre conflitos, consulte Gerir conflitos no artigo Políticas de Segurança Gerir.

Crie o perfil de configuração do dispositivo para dispositivos Windows a bordo

Inicie sessão no centro de administração do Microsoft Endpoint Manager.

Selecione Deteção e resposta de ponto final de segurança De > ponto > final.

Para plataforma, selecione Windows 10 e mais tarde.

Para o tipo de perfil, selecione a deteção e resposta do ponto final e, em seguida, selecione Criar.

Na página Basics, insira um Nome e Descrição (opcional) para o perfil e, em seguida, escolha Seguinte.

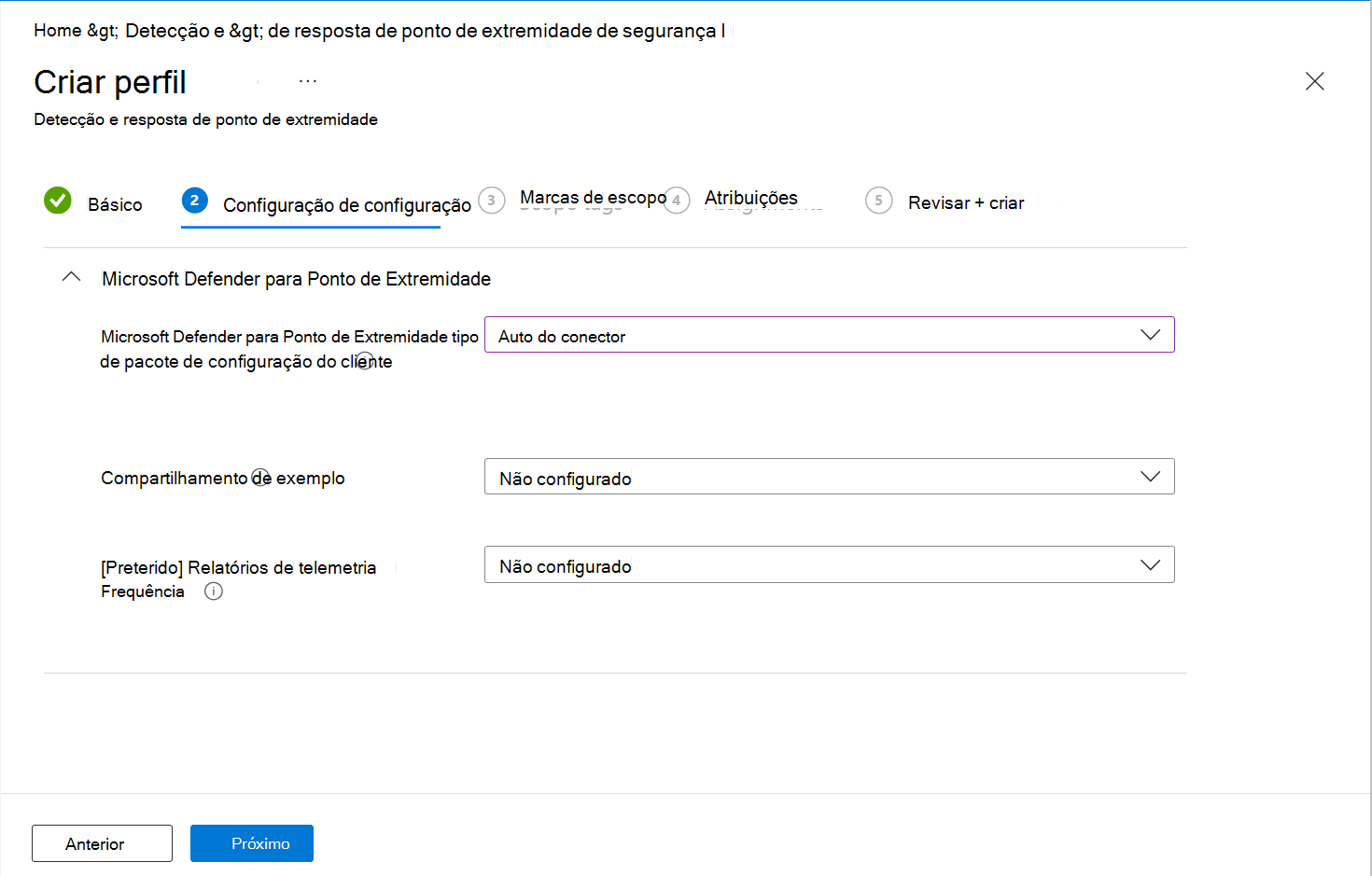

Na página de definições de configuração, configufique as seguintes opções para Deteção e Resposta de Ponto final:

- Partilha de amostras para todos os ficheiros: Devolve ou define o Microsoft Defender para o parâmetro de configuração de partilha de amostras de ponto final.

- Acelere a frequência de reporte de telemetria: Para dispositivos que estão em risco elevado, Ative esta definição de modo a reportar telemetria ao Microsoft Defender para o serviço Endpoint com mais frequência.

A bordo Windows 10 máquinas que utilizam Microsoft Endpoint Configuration Manager tem mais detalhes sobre as definições do Microsoft Defender para Endpoint.

Nota

A captura do ecrã anterior mostra as suas opções de configuração depois de configurar uma ligação entre Intune e Microsoft Defender para Endpoint. Quando ligados, os detalhes das bolhas de bordo e de embarque são automaticamente gerados e transferidos para o Intune.

Se ainda não ter configurado esta ligação com sucesso, a definição do microsoft Defender para o pacote de configuração do cliente Endpoint apresenta-se com opções para especificar as bolhas de bordo e de desinsutilamento.

Selecione Seguinte para abrir a página de tags Scope. As etiquetas de âmbito são opcionais. Selecione Seguinte para continuar.

Na página Atribuições, selecione os grupos que receberão este perfil. Para obter mais informações sobre a atribuição de perfis, consulte perfils de utilizador e dispositivo de atribuição.

Ao ser implantado em grupos de utilizadores, um utilizador deve iniciar sação num dispositivo antes de aplicar a política e o dispositivo pode embarcar no Defender para o Endpoint.

Selecione Seguinte.

Na página 'Rever + criar', quando terminar, escolha Criar. O novo perfil é apresentado na lista quando seleciona o tipo de política para o perfil que criou. OK, e depois criar para guardar as suas alterações, o que cria o perfil.

Dispositivos macOS a bordo

Depois de estabelecer a ligação serviço-a-serviço entre Intune e Microsoft Defender para Endpoint, pode embarcar dispositivos macOS para o Microsoft Defender para Endpoint. O onboard configura dispositivos para comunicar com o Microsoft Defender Endpoint, que depois recolhe dados sobre o nível de risco dos dispositivos.

Para obter orientações de configuração para Intune, consulte o Microsoft Defender for Endpoint para o macOS.

Para obter mais informações sobre o Microsoft Defender for Endpoint para Mac, incluindo as novidades da mais recente versão, consulte o Microsoft Defender for Endpoint for Mac na documentação de segurança Microsoft 365.

Dispositivos Android a bordo

Depois de estabelecer a ligação serviço-a-serviço entre Intune e Microsoft Defender para Endpoint, pode embarcar dispositivos Android para o Microsoft Defender para Endpoint. O embarque configura os dispositivos para comunicar com o Defender para o Endpoint, que depois recolhe dados sobre o nível de risco dos dispositivos.

Não existe um pacote de configuração para dispositivos que executam o Android. Em vez disso, consulte a visão geral do Microsoft Defender para o Android na documentação do Microsoft Defender for Endpoint para as instruções de pré-requisitos e de embarque para Android.

Para dispositivos que executam o Android, também pode utilizar a política do Intune para modificar o Microsoft Defender para Endpoint no Android. Para obter mais informações, consulte o Microsoft Defender para a proteção web endpoint.

Dispositivos iOS/iPadOS a bordo

Depois de estabelecer a ligação serviço-a-serviço entre Intune e Microsoft Defender para Endpoint, pode embarcar dispositivos iOS/iPadOS para o Microsoft Defender para Endpoint. O embarque configura os dispositivos para comunicar com o Defender para o Endpoint, que depois recolhe dados sobre o nível de risco dos dispositivos.

Não existe um pacote de configuração para dispositivos que executem iOS/iPadOS. Em vez disso, consulte a visão geral do Microsoft Defender para o ponto final para iOS na documentação do Microsoft Defender para Endpoint para pré-requisitos e instruções de embarque para iOS/iPadOS.

Para dispositivos que executam o iOS/iPadOS (em Modo Supervisionado), existe uma capacidade especializada, dado o aumento das capacidades de gestão fornecidas pela plataforma neste tipo de dispositivos. Para tirar partido destas capacidades, a aplicação Defender precisa de saber se um dispositivo se encontra em Modo Supervisionado. O Intune permite-lhe configurar a aplicação Defender para iOS através de uma política de Configuração de Aplicações (para dispositivos geridos) que deve ser direcionada a todos os Dispositivos iOS como uma das melhores práticas.

Inicie sessão no centro de administração do Microsoft Endpoint Manager.

Selecione > políticas de configuração de aplicativos de aplicações > Dispositivos geridos.

Na página Basics, insira um Nome e Descrição (opcional) para o perfil, selecione Plataforma como iOS/iPadOS e escolha Next.

Selecione a aplicação Targeted como Microsoft Defender para iOS.

Na página Definições, deite a tecla de configuração como emissão, em seguida, escreva como cadeia com o valor {{issupervised}} como o valor de Configuração.

Selecione Seguinte para abrir a página de tags Scope. As etiquetas de âmbito são opcionais. Selecione Seguinte para continuar.

Na página Atribuições, selecione os grupos que receberão este perfil. Para este cenário, é uma boa prática direcionar todos os dispositivos. Para obter mais informações sobre a atribuição de perfis, consulte perfils de utilizador e dispositivo de atribuição.

Ao ser implantado em grupos de utilizadores, o utilizador deve iniciar sing-in num dispositivo antes de aplicar a política.

Selecione Seguinte.

Na página 'Rever + criar', quando terminar, escolha Criar. O novo perfil é apresentado na lista de perfis de configuração.

Além disso, para dispositivos que executam iOS/iPadOS (em Modo Supervisionado), o Defender para a equipa do iOS disponibilizou um perfil de configuração personalizada para implementar para dispositivos iPad/iOS. O perfil .mobileconfig será utilizado para analisar o tráfego de rede para garantir uma experiência de navegação segura - uma característica do Defender para iOS.

Descarregue o perfil .mobile, que está hospedado aqui: https://aka.ms/mdatpiossupervisedprofile .

Inicie sessão no centro de administração do Microsoft Endpoint Manager.

Selecione perfis > de configuração de dispositivos > Criar perfil.

Para plataforma, selecione iOS/iPadOS

Para o tipo de perfil, selecione Custom e, em seguida, selecione Criar.

Na página Basics, insira um Nome e Descrição (opcional) para o perfil e, em seguida, escolha Seguinte.

Introduza um nome de perfil de Configuração e selecione um ficheiro para .mobileconfig para upload.

Selecione Seguinte para abrir a página de tags Scope. As etiquetas de âmbito são opcionais. Selecione Seguinte para continuar.

Na página Atribuições, selecione os grupos que receberão este perfil. Para este cenário, é uma boa prática direcionar todos os dispositivos. Para obter mais informações sobre a atribuição de perfis, consulte perfils de utilizador e dispositivo de atribuição.

Ao ser implantado em grupos de utilizadores, o utilizador deve iniciar sings num dispositivo antes de aplicar a política.

Selecione Seguinte.

Na página 'Rever + criar', quando terminar, escolha Criar. O novo perfil é apresentado na lista de perfis de configuração.

Criar e atribuir a política de conformidade para definir o nível de risco do dispositivo

Para dispositivos Android, iOS/iPadOS e Windows, a política de conformidade determina o nível de risco que considera aceitável para um dispositivo.

Se não estiver familiarizado com a criação de uma política de conformidade, consulte o Procedimento de Política criar a partir da Política criar uma política de conformidade Microsoft Intune artigo. As seguintes informações são específicas para configurar o Microsoft Defender para Endpoint como parte de uma política de conformidade.

Inicie sessão no centro de administração do Microsoft Endpoint Manager.

Selecione políticas de conformidade > de > dispositivos > Criar política.

Para plataforma, utilize a caixa de entrega para selecionar uma das seguintes opções:

- Android device administrator (Administrador de dispositivos Android)

- Android Enterprise

- iOS/iPadOS

- Windows 10 e posterior

Em seguida, selecione Criar para abrir a janela de configuração de política Criar.

Especifique um Nome que o ajude a identificar esta política mais tarde. Também pode optar por especificar uma Descrição.

No separador Definições de Conformidade, expanda o Microsoft Defender para o grupo Endpoint e defina a opção Exigir que o dispositivo esteja na pontuação de risco da máquina ou abaixo do nível preferido.

As classificações de nível de ameaça são determinadas pelo Microsoft Defender para Endpoint.

- Seguro: este é o nível mais seguro. O dispositivo não pode ter ameaças existentes e ainda aceder aos recursos da empresa. Se forem detetadas ameaças, o dispositivo será avaliado como não conforme. (Microsoft Defender for Endpoint utiliza o valor Secure.)

- Baixo: o dispositivo estará em conformidade se só existirem ameaças de nível baixo. Os dispositivos com níveis de ameaça médios ou altos não estão em conformidade.

- Médio: o dispositivo estará conforme se as ameaças encontradas no dispositivo forem de nível baixo ou médio. Se forem detetadas ameaças de nível alto, o estado do dispositivo será determinado como não conforme.

- Alto: Este nível é o menos seguro e permite todos os níveis de ameaça. Os dispositivos com níveis de ameaça elevados, médios ou baixos são considerados compatíveis.

Complete a configuração da apólice, incluindo a atribuição da política aos grupos aplicáveis.

Criar e atribuir a política de proteção de aplicações para definir o nível de risco do dispositivo

Utilize o procedimento para criar uma política de proteção de aplicações para iOS/iPadOS ou Android, e use as seguintes informações nas páginas apps, lançamento condicional e atribuições:

Aplicações: Selecione as aplicações que deseja ser alvo por políticas de proteção de aplicações. Para este conjunto de funcionalidades, estas aplicações são bloqueadas ou eliminadas seletivamente com base na avaliação do risco do dispositivo do seu fornecedor de Defesa de Ameaças Móveis escolhido.

Lançamento condicional: Abaixo as condições do dispositivo , utilize a caixa de queda para selecionar o nível de ameaça do dispositivo permitido por Max.

Opções para o nível de ameaça Valor:

- Seguro: este é o nível mais seguro. O dispositivo não pode ter ameaças presentes e ainda aceder aos recursos da empresa. Se forem detetadas ameaças, o dispositivo será avaliado como não conforme.

- Baixo: o dispositivo está em conformidade se só estiverem presentes ameaças de nível baixo. Qualquer nível mais alto coloca o dispositivo num estado de não conforme.

- Médio: o dispositivo está em conformidade se as ameaças encontradas forem de nível baixo ou médio. Se forem detetadas ameaças de nível alto, o estado do dispositivo será determinado como não conforme.

- Alto: Este nível é o menos seguro e permite todos os níveis de ameaça, usando a Defesa de Ameaça Móvel apenas para efeitos de reporte. É necessário que os dispositivos tenham a aplicação de MTD ativada com esta definição.

Opções de ação:

- Bloquear acesso

- Limpar dados

Atribuições: Atribuir a apólice a grupos de utilizadores. Os dispositivos utilizados pelos membros do grupo são avaliados para acesso a dados corporativos em aplicações direcionadas através da proteção de aplicações Intune.

Importante

Se criar uma política de proteção de aplicações para qualquer aplicação protegida, o nível de ameaça do dispositivo é avaliado. Dependendo da configuração, os dispositivos que não cumprem um nível aceitável são bloqueados ou limpos seletivamente através de lançamento condicional. Se estiverem bloqueados, ficam impedidos de aceder aos recursos corporativos até que a ameaça no dispositivo seja resolvida e comunicada à Intune pelo fornecedor MTD escolhido.

Criar uma política de acesso condicional

As políticas de acesso condicional podem utilizar dados do Microsoft Defender para Endpoint para bloquear o acesso a recursos para dispositivos que excedam o nível de ameaça que definiu. Pode bloquear o acesso do dispositivo a recursos corporativos, como o SharePoint ou o Exchange Online.

Dica

O acesso condicional é uma tecnologia Azure Ative Directory (Azure AD). O nó de acesso condicional encontrado no centro de administração Microsoft Endpoint Manager é o nó da Azure AD.

Inicie sessão no centro de administração do Microsoft Endpoint Manager.

Selecione a política de acesso condicional de segurança > endpoint > nova .

Introduza uma política Nome e selecione Utilizadores e grupos. Utilize as opções Incluir ou Excluir para adicionar os seus grupos para a apólice e, em seguida, selecione Fazer.

Selecione aplicativos Cloud e, em seguida, escolha quais aplicações para proteger. Por exemplo, escolha Selecionar aplicações e selecione Office 365 SharePoint Online e Office 365 Exchange Online.

Selecione Concluído para guardar as alterações.

Selecione Condições > As aplicações do Cliente para aplicar a política a apps e navegadores. Por exemplo, selecione Sim e, em seguida, ative Browser e Aplicações móveis e clientes de ambiente de trabalho.

Selecione Concluído para guardar as alterações.

Selecione Grant para aplicar o Acesso Condicional com base na conformidade do dispositivo. Por exemplo, selecione Grant Access Exigir que o dispositivo seja marcado > como conforme.

Escolha Selecionar para guardar as alterações.

Selecione Ativar política e, em seguida, Criar para guardar as alterações.

Passos seguintes

- Configurar o Microsoft Defender para definições de Endpoint no Android

- Monitorizar a conformidade dos níveis de risco

Saiba mais com a documentação intune:

- Utilize tarefas de segurança com o Defender for Endpoints Vulnerability Management para corrigir problemas em dispositivos

- Introdução às políticas de conformidade de dispositivos

- Descrição geral das políticas de proteção de aplicações

Saiba mais com o Microsoft Defender para a documentação endpoint: