Restringir o acesso ao conteúdo usando rótulos de confidencialidade para aplicar criptografia

Diretrizes de licenciamento do Microsoft 365 para segurança e conformidade.

Ao criar um rótulo de confidencialidade, você pode restringir o acesso ao conteúdo ao qual o rótulo será aplicado. Por exemplo, com as configurações de criptografia para um rótulo de confidencialidade, você pode proteger o conteúdo para que:

- Somente os usuários em sua organização possam abrir um documento ou um email confidenciais.

- Somente os usuários do departamento de marketing possam editar e imprimir o documento ou email de comunicado de promoção, enquanto todos os outros usuários em sua organização possam apenas lê-lo.

- Os usuários não podem encaminhar um email ou copiar informações dele que contenham notícias sobre uma reorganização interna.

- A lista de preços atual enviada aos parceiros de negócios não pode ser aberta após uma data especificada.

- Somente as pessoas que enviaram um convite de reunião para iniciar um projeto confidencial podem abrir o convite da reunião e não podem encaminhá-lo para outras pessoas.

Quando um documento, email ou convite de reunião é criptografado, o acesso ao conteúdo é restrito, de modo que ele:

- Pode ser descriptografado apenas por usuários autorizados pelas configurações de criptografia do rótulo.

- Permanece criptografado independentemente de onde esteja, dentro ou fora da sua organização, mesmo se o arquivo for renomeado.

- É criptografado tanto em repouso (por exemplo, em uma conta do OneDrive) quanto em trânsito (por exemplo, emails sendo enviados pela Internet).

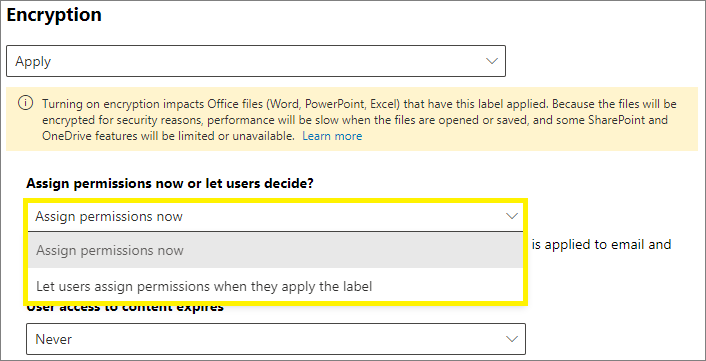

Por fim, como administrador, quando você configura um rótulo de confidencialidade para aplicar criptografia, há duas opções a escolher:

- Atribuir permissões agora, para que assim você possa determinar exatamente quais usuários podem obter quais permissões de conteúdo com esse rótulo.

- Permitir que os usuários atribuam permissões quando aplicam o rótulo ao conteúdo. Dessa forma, você pode conceder a pessoas em sua organização uma certa flexibilidade que elas possam precisar para colaborar e realizar o trabalho.

As configurações de criptografia estão disponíveis quando você cria um rótulo de confidencialidade no portal do Microsoft Purview ou no portal de conformidade do Microsoft Purview.

Observação

Um rótulo de confidencialidade no Outlook pode aplicar proteção S/MIME em vez de criptografia e permissões do serviço Azure Rights Management. Para obter mais informações, consulte Configurar um rótulo para aplicar a proteção S/MIME no Outlook.

Dica

Se você não for um cliente E5, use a avaliação de soluções do Microsoft Purview de 90 dias para explorar como recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações portal de conformidade do Microsoft Purview. Saiba mais sobre os termos de inscrição e avaliação.

Entenda como funciona a criptografia

A menos que você esteja usando o S/MIME para Outlook, criptografia aplicada por rótulos de confidencialidade a documentos, emails e convites de reunião, todos usam o serviço Azure Rights Management (Azure RMS) do Proteção de Informações do Microsoft Purview. Esta solução de proteção usa política de criptografia, identidade e autorização. Para saber mais, consulte O que é Azure Rights Management?.

Quando você usa essa solução de criptografia, o recurso de superusuário garante que as pessoas e os serviços autorizados possam sempre ler e inspecionar os dados criptografados para a sua organização. Se necessário, a criptografia poderá ser removida ou alterada. Para saber mais, confira Configurar os superusuários para a Proteção de Informações do Azure, serviços de descoberta ou recuperação de dados.

Importante

Você também pode usar rótulos de confidencialidade para aplicar criptografia a fluxos de áudio e vídeo para reuniões do Teams, mas isso usa um método diferente de criptografia e não o serviço de Gerenciamento de Direitos do Azure que é usado para emails, convites de reunião e documentos. Para obter mais informações sobre a criptografia usada para reuniões do Teams, consulte a criptografia de mídia do guia de segurança do Teams.

Pré-requisitos importantes

Antes de usar a criptografia, talvez seja necessário realizar algumas tarefas de configurações. Ao definir as configurações de criptografia, não há verificação para validar se esses pré-requisitos foram atendidos.

Ativar o Gerenciamento de Direitos do Azure

Para que rótulos de confidencialidade apliquem criptografia com gerenciamento de direitos, o serviço de Gerenciamento de Direitos do Azure de Proteção de Informações do Microsoft Purview deve ser ativado para seu locatário. Em locatários mais recentes, essa é a configuração padrão, mas talvez seja necessário ativar o serviço manualmente. Para saber mais, confira Ativar o serviço de proteção da Proteção de Informações do Azure.

Verificar os requisitos de rede

Pode ser necessário fazer algumas alterações em seus dispositivos de rede, como firewalls. Para obter detalhes, consulte Firewalls e infraestrutura de rede.

Verifique sua configuração de Microsoft Entra

Há algumas configurações Microsoft Entra que podem impedir o acesso autorizado a conteúdo criptografado. Por exemplo, configurações de acesso entre locatários e políticas de acesso condicional. Para obter mais informações, consulte Microsoft Entra configuração para conteúdo criptografado.

Configurar o Exchange para Gerenciamento de Direitos do Azure

O Exchange não precisa ser configurado para o Azure Rights Management antes que os usuários possam aplicar rótulos no Outlook para criptografar seus emails. No entanto, até que o Exchange esteja configurado para o Azure Rights Management, você não obterá a funcionalidade completa da criptografia com o gerenciamento de direitos.

Por exemplo, os usuários não podem exibir emails criptografados ou convites de reunião criptografados em telefones celulares ou com Outlook na Web, emails criptografados não podem ser indexados para pesquisa e você não pode configurar Exchange Online proteção DLP for Rights Management.

Para garantir que o Exchange possa dar suporte a estes cenários adicionais:

- Para o Exchange Online, confira as instruções de Exchange Online: configuração do IRM.

- Para o Exchange local, é necessário implantar o conector RMS e configurar seus servidores Exchange.

Como configurar um rótulo para criptografia

Siga as instruções gerais para criar ou editar um rótulo de confidencialidade e verifique se a opção Itens está selecionada para o escopo do rótulo:

Em seguida, nas configurações Escolher proteção para os tipos de itens selecionados , selecione Controlar acesso.

Na página Controle de acesso , selecione uma das seguintes opções:

Remova as configurações de controle de acesso se já forem aplicadas a itens: quando você seleciona essa opção, a aplicação do rótulo remove a criptografia existente, mesmo que ela tenha sido aplicada independentemente de um rótulo de confidencialidade.

É importante entender que essa configuração pode resultar em um rótulo de confidencialidade que os usuários podem não ser capazes de aplicar quando não têm permissões suficientes para remover a criptografia existente. Para obter mais informações sobre este cenário, confira a seção O que acontece com a criptografia existente quando um rótulo é aplicado.

Configurar configurações de controle de acesso: ativa a criptografia com o gerenciamento de direitos e torna as seguintes configurações visíveis:

As instruções para essas configurações estão na seção Definir configurações de criptografia a seguir.

Editando rótulos para aplicar criptografia recentemente ou alterar as configurações de criptografia existentes

É uma estratégia de implantação comum configurar inicialmente rótulos de confidencialidade que não aplicam criptografia e, posteriormente, editar alguns dos rótulos existentes para aplicar criptografia. Os rótulos que você editar aplicarão essa criptografia para itens recém-rotulados. Os itens que já estão rotulados permanecem não criptografados, a menos que você remova o rótulo e o aplica novamente.

Para itens que já são rotulados com criptografia usando a opção atribuir permissões agora e você altera os usuários ou permissões, as novas configurações também serão aplicadas a itens existentes quando os usuários se autenticarem com o serviço de criptografia. Na maioria dos casos, não há necessidade de remover e reaplicar o rótulo. No entanto, se os usuários já abriram um documento ou email criptografado, eles não receberão as novas configurações até que sua licença de uso expire e eles devem reauthenticar. Para obter mais informações sobre esse cenário, consulte a pergunta frequente relacionada sobre como a criptografia funciona.

Sempre que você altera as opções de criptografia para permitir que os usuários atribuam permissões, essa alteração só se aplica a itens recém-rotulados ou relançados. Por exemplo:

- Altere o rótulo de atribuir permissões agora para permitir que os usuários atribuam permissões ou o contrário

- Você altera o rótulo de Não Encaminhar para Somente Criptografar ou o contrário

O que acontece com a criptografia existente quando um rótulo é aplicado

Se um rótulo de confidencialidade for aplicado a conteúdo não criptografado, o resultado das opções de criptografia que você pode selecionar será autoexplicativo. Por exemplo, se você não selecionou Controle de acesso, o conteúdo permanecerá não criptografado.

No entanto, conteúdo pode já estar criptografado. Por exemplo, outro usuário pode ter aplicado:

- Suas próprias permissões, que incluem permissões definidas pelo usuário quando solicitadas por um rótulo, permissões personalizadas pelo cliente Proteção de Informações do Microsoft Purview e a proteção de documentos do Acesso Restrito de dentro de um aplicativo do Office.

- Um modelo de gerenciamento de direitos que criptografa o conteúdo independentemente de um rótulo. Esta categoria inclui regras de fluxo de email que aplicam criptografia usando a proteção de direitos.

- Um rótulo que aplica criptografia com permissões atribuídas pelo administrador.

A tabela a seguir identifica o que acontece com uma criptografia existente quando um rótulo de confidencialidade é aplicado ao conteúdo:

| Criptografia: não selecionada | Criptografia: Configurada | Criptografia: remover | |

|---|---|---|---|

| Permissões especificadas por um usuário | A criptografia original é preservada * | A criptografia de novo rótulo é aplicada | A criptografia original é removida |

| Modelo de gerenciamento de direitos | A criptografia original é preservada | A criptografia de novo rótulo é aplicada | A criptografia original é removida |

| Rótulo com permissões definidas por administrador | A criptografia original é removida | A criptografia de novo rótulo é aplicada | A criptografia original é removida |

* A criptografia original é removida para arquivos no SharePoint e no OneDrive quando todas as seguintes condições se aplicam:

- Os rótulos de confidencialidade estão habilitados para arquivos do Office no SharePoint e no OneDrive e o locatário está habilitado para coautoria.

- O locatário dá suporte a rótulos configurados para permissões definidas pelo usuário e você está usando uma versão mínima documentada de aplicativos do Office que dão suporte a esse recurso. Para obter mais informações, consulte Suporte para rótulos configurados para permissões definidas pelo usuário.

- As permissões definidas pelo usuário foram aplicadas por um rótulo de confidencialidade.

--

Nos casos em que a nova criptografia de rótulo é aplicada ou a criptografia original é removida, isso só acontece se o usuário que aplica o rótulo tiver um direito de uso ou função que suporte esta ação:

- O direito de uso Exportar ou Controle Total.

- A função do emissor de Gerenciamento de Direitos ou do proprietário de Gerenciamento de Direitos ou superusuário.

Se o usuário não tiver uma destes direitos ou funções, não será possível aplicar o rótulo, e a criptografia original é preservada. O usuário verá a seguinte mensagem: Você não tem permissão para fazer essa alteração no rótulo de confidencialidade. Entre em contato com o proprietário do conteúdo.

Por exemplo, a pessoa que aplica Não Encaminhar para uma mensagem de email pode rotular novamente a conversa para substituir a criptografia ou removê-la, pois ela é a proprietária do Gerenciamento de Direitos do email. Mas, exceto para superusuários, os destinatários deste email não podem rotulá-lo novamente porque eles não têm os direitos de uso necessários.

Email anexos para mensagens de email criptografadas e convites de reunião

Quando uma mensagem de email ou convite de reunião é criptografada por qualquer método, todos os documentos não criptografados do Office anexados ao email ou convidados herdam automaticamente as mesmas configurações de criptografia. Você não pode desativar essa herança de criptografia, por exemplo, com uma configuração ou escopo de rótulo.

Qualquer rótulo de confidencialidade da mensagem de email ou convite de reunião não é herdado pelo anexo, mas pode ser aplicado automaticamente quando um usuário no mesmo locatário abre o documento. Para obter mais informações, consulte Correspondência de rótulo baseada em criptografia para documentos.

Os documentos que já estão criptografados e depois são adicionados como anexos sempre preservam a criptografia original.

Definir configurações da criptografia

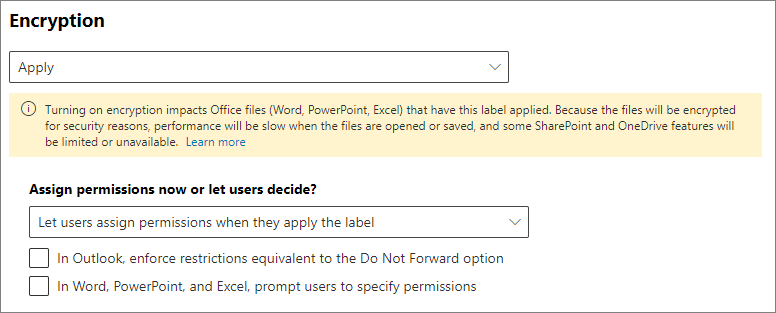

Ao selecionar Configurar configurações de controle de acesso na página de controle de acesso para criar ou editar um rótulo de confidencialidade, escolha uma das seguintes opções:

- Atribuir permissões agora, para assim determinar exatamente quais usuários podem obter quais permissões do conteúdo com o rótulo aplicado. Para mais informações, consulte a próxima seçãoAtribuir permissões agora.

- Permitir que os usuários atribuam permissões quando aplicam o rótulo ao conteúdo. Com essa opção, você pode conceder uma certa flexibilidade a pessoas em sua organização para que possam colaborar e realizar o trabalho. Para mais informações, confira a seção nessa página Permitir que usuários atribuam permissões.

Por exemplo, se você tiver um rótulo de confidencialidade denominado Altamente Confidencial que será aplicado ao seu conteúdo mais confidencial, talvez você queira decidir agora quem obtém qual tipo de permissão para esse conteúdo.

Como alternativa, se você tiver um rótulo de confidencialidade chamado Contratos Comerciais e o fluxo de trabalho da sua organização exigir que seus funcionários colaborem com diferentes pessoas de forma não planejada, você pode querer permitir que seus usuários decidam quem recebe as permissões quando atribuírem o rótulo. Essa flexibilidade auxilia não só a produtividade dos usuários como também reduz as solicitações dos seus administradores de atualizar ou criar novos rótulos de sensibilidade para cenários específicos.

Optar por atribuir permissões agora ou permitir que os usuários atribuam permissões:

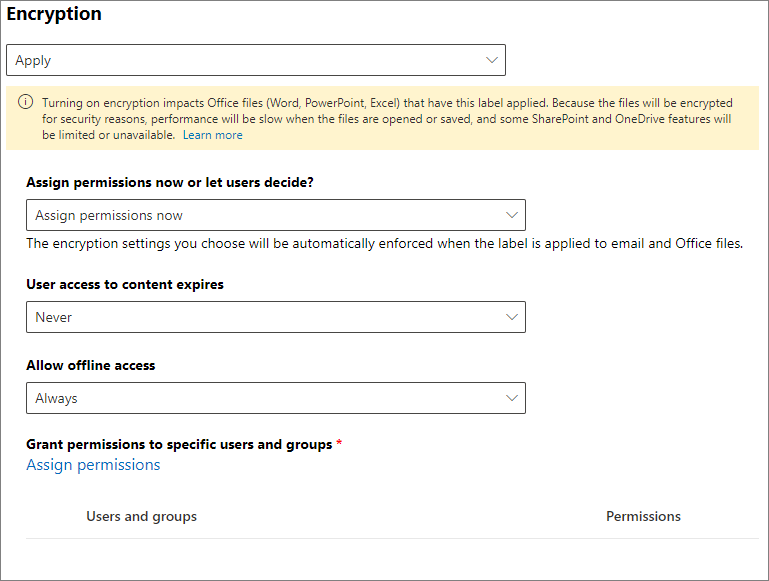

Atribuir permissões agora

Use as seguintes opções para controlar quem pode acessar email, convites de reunião (se habilitado) ou documentos aos quais esse rótulo é aplicado. Você pode:

Permitir que o acesso ao conteúdo rotulado expire, em uma data específica ou após um número específico de dias após a aplicação do rótulo. Após esse tempo, os usuários não poderão abrir o item rotulado. Se você especificar uma data, ela será efetivada à meia-noite nessa data no fuso horário atual. Alguns clientes de email podem não impor a expiração e mostrar emails além da data de validade, devido aos mecanismos de cache.

Permitir acesso offline nunca, sempre ou por um número específico de dias após a aplicação do rótulo. Use essa configuração para equilibrar quaisquer requisitos de segurança que você tenha com a capacidade dos usuários de abrir conteúdos criptografados quando eles não tiverem uma conexão com a Internet. Se você restringir o acesso offline a nunca ou a um número de dias, quando esse limite for alcançado, os usuários deverão ser reautenticados e seu acesso deverá ser registrado. Para obter mais informações sobre como esse processo funciona, consulte a seção a seguir sobre a Licença de uso do Gerenciamento de Direitos.

Configurações de controle de acesso para conteúdo criptografado:

Recomendações para as configurações de expiração e acesso offline:

| Configuração | Configuração recomendada |

|---|---|

| O acesso do usuário ao conteúdo expira | Nunca, a menos que o conteúdo tenha um requisito de limite de tempo específico. |

| Permitir acesso offline | Depende do nível de confidencialidade do conteúdo: - Apenas por número de dias = 7 para dados comerciais confidenciais que possam causar danos aos negócios se compartilhados com pessoas não autorizadas. Esta recomendação oferece um compromisso equilibrado entre flexibilidade e segurança. Os exemplos incluem contratos, relatórios de segurança, resumos de previsões e dados de contas de vendas. - Nunca para dados comerciais muito confidenciais que causariam danos aos negócios se fossem compartilhados com pessoas não autorizadas. Essa recomendação prioriza a segurança em detrimento da flexibilidade e garante que, se você remover o acesso de um ou mais usuários ao documento, eles não poderão abri-lo. Os exemplos incluem informações sobre funcionários e clientes, senhas, código-fonte e relatórios financeiros pré-anunciados. - Sempre para conteúdos menos confidenciais, onde não importa se os usuários podem continuar a abrir conteúdos criptografados por até 30 dias (ou o período de validade da licença de uso configurado para o locatário) depois que o acesso deles for removido e eles tiverem aberto previamente o conteúdo criptografado. |

Apenas rótulos configurados para atribuir permissões agora dão suporte a valores diferentes para acesso offline. Rótulos que permitem aos usuários atribuir as permissões automaticamente usam o período de validade da licença de uso do Gerenciamento de Direitos do locatário. Por exemplo, os rótulos configurados para Não Encaminhar, Somente Criptografar e solicitar aos usuários que especifiquem suas próprias permissões. O valor padrão para esta configuração é 30 dias.

Licença de uso de Gerenciamento de Direitos para acesso offline

Observação

Embora seja possível definir a configuração de criptografia para permitir o acesso offline, alguns aplicativos podem não suportar ao acesso offline de conteúdo criptografado. Por exemplo, arquivos rotulados e criptografados no Power BI Desktop não será aberto se você estiver offline.

Quando um usuário abre um item que foi protegido pela criptografia do serviço de Gerenciamento de Direitos do Azure, uma licença de uso do Azure Rights Management para esse conteúdo é concedida ao usuário. A licença de uso é um certificado que contém os direitos de uso do usuário para o documento ou o email e a chave de criptografia usada para criptografar o conteúdo. A licença de uso também contém uma data de vencimento, caso tenha sido definida e por quanto tempo a licença de uso é válida.

Se nenhuma data de validade tiver sido definida, o período de validade de licença de uso padrão para um locatário será de 30 dias. Durante a duração da licença de uso, o usuário não é reauthenticado ou reautorizado para o conteúdo. Esse processo permite que o usuário continue a abrir o documento protegido ou o email sem uma conexão com a Internet. Quando o período de validade da licença de uso expirar, na próxima vez que o usuário acessar o documento ou email protegido, o usuário deverá ser reautenticado e reautorizado.

Além da nova autenticação, as configurações de criptografia e a associação do grupo de usuários são reavaliados. Isso significa que os usuários podem experimentar resultados de acesso diferentes para o mesmo item se houver alterações nas configurações de criptografia ou associação de grupo de quando acessaram o conteúdo pela última vez.

Para saber como alterar a configuração padrão de 30 dias, confira Licença de uso de Gerenciamento de Direitos..

Atribuir permissões a usuários ou grupos específicos

Você pode conceder permissões a pessoas específicas para que somente elas possam interagir com o conteúdo rotulado:

Primeiro, adicione usuários ou grupos que receberão permissões para o conteúdo rotulado.

Em seguida, escolha quais permissões os usuários devem ter para o conteúdo rotulado.

Atribuindo permissões:

Adicionar usuários ou grupos

Quando você atribui permissões, pode escolher:

Todos na sua organização (todos os membros do locatário). Essa configuração exclui contas de convidado.

Todos os usuários autenticados. Verifique se você entendeu os requisitos e limitações dessa configurações antes de selecioná-la.

Qualquer grupo de segurança, grupo de distribuição ou grupo de distribuição habilitado para email ou usuário específico no Microsoft Entra ID. O grupo do Microsoft 365 pode ter uma associação estática ou dinâmica. Você não pode usar um grupo de distribuição dinâmica do Exchange porque esse tipo de grupo não é sincronizado para Microsoft Entra ID. Você também não pode usar um grupo de segurança que não esteja habilitado para email.

Embora você possa especificar grupos que contenham contatos de email como um método conveniente para conceder acesso a várias pessoas fora de sua organização, atualmente há um problema conhecido com essa configuração. Para obter mais informações, consulte Contatos de email em grupos têm acesso intermitente a conteúdo criptografado.

Qualquer endereço de email ou domínio. Use essa opção para especificar todos os usuários em outra organização que usa Microsoft Entra ID, inserindo qualquer nome de domínio dessa organização. Você também pode usar essa opção para provedores sociais, inserindo o nome de domínio, como gmail.com, hotmail.com ou outlook.com.

Observação

Se você especificar um domínio de uma organização que usa Microsoft Entra ID, não poderá restringir o acesso a esse domínio específico. Em vez disso, todos os domínios verificados no Microsoft Entra ID são incluídos automaticamente para o locatário que possui o nome de domínio especificado.

Quando você escolhe todos os usuários e grupos em sua organização ou procura o diretório, os usuários ou grupos devem ter um endereço de email.

Como prática recomendada, use grupos em vez de usuários. Essa estratégia mantém sua configuração mais simples.

Requisitos e limitações para "Adicionar usuários autenticados".

Essa configuração não restringe as pessoas que podem acessar o conteúdo que o rótulo criptografa, ainda criptografando o conteúdo e fornecendo opções para restringir a maneira como o conteúdo pode ser usado (permissões) e acessado (expiração e acesso offline). No entanto, o aplicativo que está abrindo o conteúdo criptografado deve ser capaz de oferecer suporte à autenticação que está sendo usada. Por esse motivo, provedores sociais federados, como o Google, e a autenticação de senha única funcionam apenas para convites de email e reunião e somente quando você usa Exchange Online. As contas da Microsoft podem ser usadas com Office 365 aplicativos e o visualizador de Proteção de Informações do Microsoft Purview.

Observação

Considere usar essa configuração com a integração do SharePoint e do OneDrive com Microsoft Entra B2B quando os rótulos de confidencialidade estiverem habilitados para arquivos do Office no SharePoint e no OneDrive.

Alguns cenários típicos para qualquer configuração de usuários autenticados:

- Você não se importa com quem vê o conteúdo, mas quer restringir como ele é usado. Por exemplo, você não deseja que o conteúdo seja editado, copiado ou impresso.

- Você não deseja restringir as pessoas que acessam o conteúdo, mas deseja pode confirmar quem o abre.

- Você possui um requisito de que o conteúdo deve ser criptografado em repouso e em trânsito, mas não requer controles de acesso.

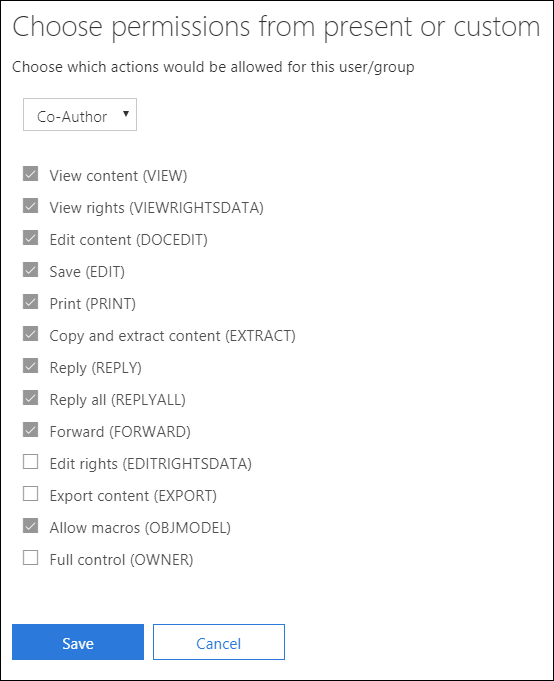

Escolher permissões

Quando você escolhe quais permissões atribuir para os usuários ou grupos, você pode selecionar:

- Um nível de permissões predefinidas com um grupo predefinido de direitos, como co-autor ou revisor.

- Permissões personalizadas, em que você escolhe um ou mais direitos de uso.

Para obter mais informações sobre como selecionar as permissões apropriadas, confira Descrições e os direitos de uso.

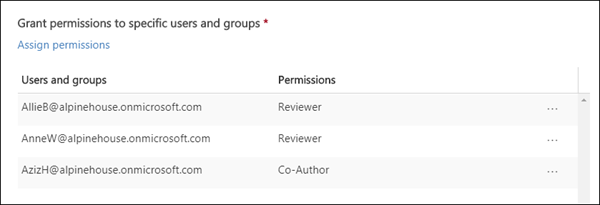

Observe que o mesmo rótulo pode conceder permissões diferentes para usuários diferentes. Por exemplo, um único rótulo pode atribuir alguns usuários como Revisor e um usuário diferente como Coautor, conforme mostrado na captura de tela a seguir.

Para fazer isso, adicione usuários ou grupos, atribua-lhes permissões e salve essas configurações. Em seguida, repita essas etapas, adicionando usuários e atribuindo-lhes permissões, salvando as configurações sempre. Você pode repetir essa configuração sempre que necessário, para definir permissões diferentes para usuários diferentes.

O emissor do Gerenciamento de Direitos (usuário que aplica o rótulo de confidencialidade) sempre tem o Controle Total

Por padrão, a criptografia para um rótulo de confidencialidade usa o serviço Azure Rights Management de Proteção de Informações do Microsoft Purview. Quando um usuário aplica um rótulo de confidencialidade para proteger um documento ou email usando criptografia, esse usuário se torna o emissor do Gerenciamento de Direitos daquele conteúdo.

O emissor do Gerenciamento de Direitos sempre recebe as permissões de Controle Total para o documento ou email, e também:

- Se as configurações de criptografia incluem uma data de vencimento, o emissor do Gerenciamento de Direitos ainda pode abrir e editar o documento ou email após essa data.

- O emissor do Gerenciamento de Direitos sempre pode acessar o documento ou email offline.

- O emissor do Gerenciamento de Direitos ainda pode abrir um documento após a sua revogação.

Para saber mais, confira Emissor do Gerenciamento de Direitos e Proprietário do Gerenciamento de Direitos.

Criptografia de Chave Dupla

Observação

Para rotulagem interna, identifique as versões mínimas necessárias usando as tabelas de recursos e a linha DKE (Double Key Encryption).

Selecione a opção De criptografia de chave dupla somente depois de configurar o serviço de Criptografia de Chave Dupla e precisar usar essa criptografia de chave dupla para arquivos e emails que terão esse rótulo aplicado. Depois que o rótulo for configurado e salvo, você não poderá editá-lo.

Para obter mais informações, pré-requisitos e instruções de configuração, confira (DKE) Criptografia de Chave Dupla

Permitir que usuários atribuam permissões

Importante

Nem todos os clientes de rotulagem têm suporte para todas as opções que permitem aos usuários atribuir suas próprias permissões. Use esta seção para saber mais.

Você pode usar as seguintes opções para permitir que os usuários atribuam permissões quando aplicam manualmente um rótulo de sensibilidade ao conteúdo:

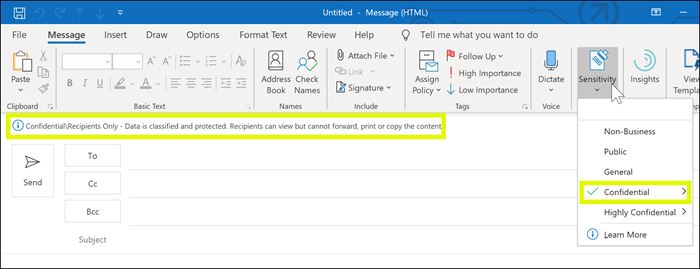

No Outlook, o usuário pode selecionar restrições equivalentes à opção Não Encaminhar ou Criptografar Somente para os destinatários escolhidos.

A opção Não Encaminhar é compatível com todos os clientes de email que têm suporte para os rótulos de confidencialidade. No entanto, a aplicação da opção Encrypt-Only com um rótulo de confidencialidade é uma versão mais recente. O rotulo não ficará visível para os clientes de email que não têm suporte para esse recurso.

Para verificar as versões mínimas dos aplicativos Outlook que usam etiquetagem integrada para suportar a aplicação da opção Encrypt-Only com uma etiqueta de sensibilidade, use a tabela de capacidades para Outlook e a linha Permitir que usuários atribuam permissões: - Encrypt-Only.

No Word, no PowerPoint e no Excel, um usuário deve selecionar suas próprias permissões para usuários, grupos ou organizações específicos.

Para aplicativos do Office que não dão suporte a esse recurso, o rótulo não ficará visível para os usuários ou o rótulo está visível para consistência, mas não pode ser aplicado com uma mensagem de explicação aos usuários.

Para marcar quais aplicativos do Office dão suporte a essa opção, use a tabela de recursos para Word, Excel e PowerPoint e as linhas para permitir que os usuários atribuam permissões.

Observação

Você não poderá usar essas configurações se o escopo do rótulo excluir email (para Não Encaminhar e Criptografar Somente) ou excluir arquivos (para solicitar usuários em Word, PowerPoint e Excel). Para obter mais informações, consulte Rótulos de escopo para apenas arquivos ou emails.

Quando houver suporte para as opções, use a tabela a seguir para identificar quais usuários verão o rótulo de confidencialidade:

| Configuração | Rótulo visível no Outlook | Rótulo visível no Word, Excel, PowerPoint |

|---|---|---|

| No Outlook, impor restrições com a opção de Não Encaminhar ou a de Criptografar Somente | Sim | Não |

| Solicite que os usuário especifiquem permissões no Word, no PowerPoint e no Excel | Não | Sim |

Quando ambas as configurações são selecionadas, o rótulo fica visível no Outlook, no Word, no Excel e no PowerPoint.

Um rótulo de confidencialidade que permite que os usuários atribuam permissões pode ser recomendado aos usuários, mas só pode ser aplicado automaticamente para as opções Não Encaminhar e Encrypt-Only.

Configurar as permissões atribuídas ao usuários:

Restrições do Outlook

No Outlook, quando um usuário aplica um rótulo de confidencialidade que permite atribuir permissões a uma mensagem, você pode escolher a opção de Não Encaminhar ou a de Criptografar Somente. O usuário verá o nome e a descrição do rótulo na parte superior da mensagem, o que indica que o conteúdo é protegido. Diferentemente do Word, do PowerPoint e do Excel (confira a próxima seção), os usuários não são solicitados a selecionar permissões específicas. Para essa configuração, o administrador controla as permissões, mas não quem tem acesso.

Quando uma dessas opções for aplicada a um email, o email será criptografado e os destinatários deverão ser autenticados. Em seguida, os destinatários automaticamente terão direitos de uso restritos:

Não Encaminhar: os destinatários não podem encaminhar o email, imprimi-lo ou copiá-lo. Por exemplo, no cliente do Outlook, o botão Encaminhar não está disponível, as opções de menu Salvar Como e Imprimir não estão disponíveis e você não poderá adicionar ou alterar destinatários nas caixas Para, Cc ou Cco.

Para saber mais sobre como essa opção funciona, confira opção Não Encaminhar para emails.

Criptografar Somente: os destinatários têm todos os direitos de uso, exceto Salvar como, Exportar e Controle Total. Essa combinação de direitos de uso significa que os destinatários não têm restrições, exceto por não poderem remover a proteção. Por exemplo, um destinatário pode copiar do email, imprimi-lo e encaminhá-lo.

Para saber mais sobre como essa opção funciona, confira opção Criptografar Somente para emails.

Documentos não criptografados do Office anexados ao convite de email ou reunião herdam automaticamente as mesmas restrições. Para a opção Não Encaminhar, os direitos de uso aplicados a esses documentos são Editar Conteúdo, Editar; Salvar, Exibir, Abrir, Ler; e Permitir Macros. Se o usuário quiser direitos de uso diferentes para um anexo ou o anexo não for um documento do Office que dê suporte a essa proteção herdada, o usuário precisará criptografar o arquivo antes de anexá-lo ao convite de email ou reunião.

Permissões do Word, do PowerPoint e do Excel

No Word, PowerPoint e Excel, quando um usuário aplica um rótulo de confidencialidade que lhe permite atribuir permissões a um documento, o usuário é solicitado a especificar sua escolha de usuários e permissões para a criptografia. Para essa configuração, o usuário e não o administrador controla tanto quem pode acessar o documento quanto quais permissões eles têm.

Suporte para permissões personalizadas em toda a organização

Para rotulagem interna no Windows, os usuários também podem especificar um nome de domínio quando forem solicitados a especificar sua escolha de usuários e permissões. Quando um nome de domínio é inserido, as permissões serão aplicadas a todos os usuários em uma organização que possui o domínio e está em Microsoft Entra ID. Para identificar as versões mínimas que dão suporte a essa configuração, use a tabela de recursos e a linha Permitir que os usuários atribuam permissões:- Solicitar aos usuários permissões personalizadas (usuários, grupos e organizações).

Por exemplo, um usuário digita @contoso.com (ou contoso.com) e concede acesso de leitura. Como a Contoso Corporation é dona do domínio contoso.com, todos os usuários desse domínio e todos os outros domínios que a organização possui em Microsoft Entra ID terão acesso de leitura.

Observação

Quando você especificar esses valores, não os cerque com aspas.

É importante que os usuários saibam que o acesso não está restrito apenas aos usuários no domínio especificado. Por exemplo, @sales.contoso.com não restringiria o acesso aos usuários apenas no subdomínio de vendas, mas também concederia acesso aos usuários no domínio marketing.contoso.com e até mesmo usuários com um namespace desarticulado no mesmo locatário Microsoft Entra.

Exemplos de configurações para as configurações de criptografia

Para cada exemplo a seguir, faça a configuração da página de controle access quando a opção Configurar configurações de controle de acesso for selecionada:

Exemplo 1: Rótulo que aplica Não Encaminhar para enviar um email criptografado para uma conta do Gmail

Esse rótulo é exibido apenas no Outlook e no Outlook na Web, e você deve usar o Exchange Online. Instrua os usuários a selecionar esse rótulo quando precisarem enviar um email criptografado para pessoas que usam uma conta do Gmail (ou qualquer outra conta de email fora da sua organização).

Os usuários digitam o endereço de email do Gmail na caixa Para. Em seguida, eles selecionam o rótulo e a opção Não Encaminhar é adicionada automaticamente ao email. O resultado é que os destinatários não podem encaminhar o email ou imprimi-lo, copiá-lo ou salvá-lo fora da caixa de correio usando a opção Salvar Como.

Na página Controle de acesso : para atribuir permissões agora ou permitir que os usuários decidam?Selecione Permitir que os usuários atribuam permissões quando aplicarem o rótulo.

Marque a caixa de seleção: No Outlook, impor restrições equivalentes à opção Não Encaminhar.

Se selecionad0, desmarque a caixa de seleção: No Word, PowerPoint e Excel, solicite aos usuários que especifiquem permissões.

Selecione Avançar e conclua a configuração.

Exemplo 2: Rótulo que restringe a permissão somente leitura para todos os usuários em outra organização

Esse rótulo é adequado para compartilhar documentos muito confidenciais como somente leitura e os documentos que sempre exigem uma conexão com a Internet para visualizá-los.

Este rótulo não é adequado para emails.

Na página *Controle de acesso : para atribuir permissões agora ou permitir que os usuários decidam?Selecione Atribuir permissões agora.

Para Permitir acesso offline, selecione Nunca.

Selecione Atribuir permissões.

No painel Atribuir permissões, selecione Adicionar esses endereços de email ou domínios específicos.

Na caixa de texto, insira o nome de um domínio da outra organização, por exemplo, fabrikam.com. Em seguida, selecione OK.

Clique em Selecionar permissões.

No painel Escolher permissões, marque a caixa suspensa, selecione Visualizador e, em seguida, selecione Salvar.

De volta ao painel Atribuir permissões, selecione Salvar.

Na página Controle de acesso , selecione Avançar e conclua a configuração.

Exemplo 3: Adicionar usuários externos a um rótulo existente que criptografa conteúdo

Os novos usuários que você adicionar poderão abrir documentos e emails que já foram protegidos com esse rótulo. As permissões que você concede a esses usuários podem ser diferentes das permissões que os usuários existentes possuem.

Na página Controle de acesso : para atribuir permissões agora ou permitir que os usuários decidam? Verifique se Atribuir permissões agora está selecionado.

Selecione Atribuir permissões.

No painel Atribuir permissões, selecione Adicionar esses endereços de email ou domínios específicos.

Na caixa de texto, insira o endereço de email do primeiro usuário (ou grupo) a ser adicionado e, em seguida, selecione Adicionar.

Clique em Selecionar permissões.

No painel Escolher permissões, selecione as permissões para esse usuário (ou grupo) e, em seguida, selecione Salvar.

Volte para o painel Atribuir permissões, repita as etapas de 3 a 6 para cada usuário (ou grupo) que você deseja adicionar a esse rótulo. Em seguida, clique em Salvar.

Na página Controle de acesso , selecione Avançar e conclua a configuração.

Exemplo 4: Rótulo que criptografa o conteúdo, mas não restringe quem pode acessá-lo

Essa configuração tem a vantagem de que você não precisa especificar usuários, grupos ou domínios para criptografar um email ou documento. O conteúdo ainda será criptografado e você ainda poderá especificar os direitos de uso, uma data de vencimento e o acesso offline.

Use essa configuração somente quando não precisar restringir quem pode abrir o documento ou o email protegidos. Consulte mais informações sobre essa configuração.

Na página Controle de acesso : para atribuir permissões agora ou permitir que os usuários decidam? Verifique se Atribuir permissões agora está selecionado.

Defina as configurações para O acesso do usuário ao conteúdo expira e Permitir acesso offline, conforme necessário.

Selecione Atribuir permissões.

No painel Atribuir permissões, selecione Adicionar todos os usuários autenticados.

Para Usuários e grupos, você vê Usuários autenticados adicionado automaticamente. Você não pode alterar esse valor, só excluí-lo, o que cancela a seleção Adicionar todos os usuários autenticados.

Clique em Selecionar permissões.

No painel Escolher permissões, marque a caixa suspensa, selecione as permissões que você quer, e selecioneSalvar.

De volta ao painel Atribuir permissões, selecione Salvar.

Na página Controle de acesso , selecione Avançar e conclua a configuração.

Considerações para o conteúdo criptografado

Criptografar seus documentos e emails mais confidenciais ajuda a garantir que somente pessoas autorizadas possam acessar esses dados. No entanto, há algumas coisas a se considerar:

Se sua organização ainda não habilitou rótulos de confidencialidade para arquivos do Office no SharePoint e no OneDrive:

- A Pesquisa, a Descoberta Eletrônica e o Delve não funcionarão para arquivos criptografados.

- Políticas de DEL funcionam com metadados dos arquivos criptografados (incluindo informações dos rótulos de retenção), mas não com o conteúdo desses arquivos (como números de cartão de crédito em arquivos).

- Os usuários não podem abrir arquivos criptografados usando o Office na Web. Quando os rótulos de sensibilidade dos arquivos do Office no SharePoint e do OneDrive estiverem ativados, os usuários podem usar o Office na Web para abrir arquivos criptografados, com algumas limitações que incluem criptografia aplicada com uma chave local (conhecida como "mantenha sua própria chave" ou HYOK), criptografia de chave dupla, e criptografia aplicada independentemente de um rótulo de sensibilidade.

Se você compartilhar documentos criptografados com pessoas de fora da organização, talvez seja necessário criar contas de convidado e modificar as políticas de Acesso Condicional. Para obter mais informações, confira Compartilhar documentos criptografados com usuários externos.

Quando usuários autorizados abrem documentos criptografados em seus aplicativos do Office, eles veem o nome do rótulo e a descrição em uma barra de mensagem amarela na parte superior de seus aplicativos. Quando as permissões de criptografia se estendem a pessoas fora de sua organização, analise cuidadosamente os nomes e descrições dos rótulos que estarão visíveis nesta barra de mensagens quando o documento for aberto.

Para vários usuários editarem um arquivo criptografado ao mesmo tempo, todos devem estar usando o Office para a Web ou ter sido habilitada a coautoria para arquivos criptografados com rótulos de confidencialidade e todos os usuários terem aplicativos Office que suportam esse recurso. Se esse não for o caso e o arquivo já estiver aberto:

- Nos aplicativos do Office (Windows, Mac, Android e iOS), os usuários veem uma mensagem Arquivo em Uso com o nome da pessoa que conferiu o arquivo. Em seguida, eles poderão visualizar uma cópia somente leitura ou salvar e editar uma cópia do arquivo e receber notificações quando o arquivo estiver disponível.

- No Office para a Web, os usuários veem uma mensagem de erro informando que eles não podem editar o documento com outras pessoas. Eles podem selecionar Abrir no Modo de Exibição de Leitura.

A funcionalidade Salvamento automático nos aplicativos do Office é desabilitada para arquivos criptografados se você não tiver habilitado a coautoria para arquivos criptografados com rótulos de confidencialidade. Os usuários visualizam uma mensagem informando que o arquivos tem permissões restritas que devem ser removidas antes de ativar o Salvamento Automático.

O Office para Windows dá suporte para rótulos que aplicam criptografia quando os usuários não estão conectados à Internet. Mas para as outras plataformas (macOS, iOS, Android), os usuários devem estar online para aplicar estes rótulos nos aplicativos do Office. O Proteção de Informações do Microsoft Purview cliente também deve estar online para aplicar esses rótulos no Explorador de Arquivos e no PowerShell. Os usuários não precisam estar online para abrir conteúdos criptografados. Para obter mais informações sobre o acesso offline, consulte a seção Licença de uso do Gerenciamento de Direitos para acesso offline.

Os arquivos criptografados podem demorar mais para abrir nos aplicativos do Office (Windows, Mac, Android e iOS).

Se um rótulo que aplica criptografia for adicionado usando um aplicativo do Office quando o documento for retirado no Microsoft Office SharePoint Online e o usuário descartar o check-out, o documento permanecerá rotulado e criptografado.

A menos que você tenha habilitado a coautoria de arquivos criptografados com rótulos de confidencialidade, as ações a seguir para arquivos criptografados não têm suporte de aplicativos do Office (Windows, Mac, Android e iOS) e os usuários veem uma mensagem de erro de que algo deu errado. No entanto, as funcionalidades do SharePoint podem ser usadas como alternativa:

- Visualize, restaure e salve cópias de versões anteriores. Como alternativa, os usuários poderão realizar essas ações usando o Office na Web quando você habilitar e configurar o controle de versão para uma lista ou biblioteca.

- Alterar o nome ou local dos arquivos. Como alternativa, os usuários podem renomear um arquivos, pasta ou link em uma biblioteca de documentos no SharePoint.

Para obter a melhor experiência de colaborações para arquivos criptografados por um rótulo de confidencialidade, recomendamos que você use os rótulos de confidencialidade de arquivos do Office no SharePoint e no OneDrive e no Office para a Web.

Próximas etapas

Precisa compartilhar os seus documentos rotulados e criptografados com pessoas fora de sua organização? Consulte Compartilhamento de documentos criptografados com usuários externos.

Para usar rótulos de confidencialidade para criptografar fluxos de vídeo e áudio para reuniões do Teams, consulte Usar rótulos de confidencialidade para proteger itens de calendário, reuniões do Teams e chat.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários