Descrição geral: túnel dividido de VPN para o Microsoft 365

Nota

Este artigo faz parte de um conjunto de artigos que abordam a otimização do Microsoft 365 para utilizadores remotos.

- Para obter orientações detalhadas sobre a implementação do túnel dividido de VPN, veja Implementar o túnel dividido de VPN para o Microsoft 365.

- Para obter uma lista detalhada dos cenários de túnel dividido de VPN, veja Cenários comuns de túnel dividido de VPN para o Microsoft 365.

- Para obter orientações sobre como proteger o tráfego de multimédia do Teams em ambientes de túnel divididos de VPN, veja Proteger o tráfego de multimédia do Teams para túnel dividido de VPN.

- Para obter informações sobre como configurar o Stream e eventos em direto em ambientes VPN, veja Considerações especiais sobre o Stream e eventos em direto em ambientes VPN.

- Para obter informações sobre como otimizar o desempenho de inquilinos do Microsoft 365 em todo o mundo para utilizadores na China, consulte Otimização do desempenho do Microsoft 365 para utilizadores chineses.

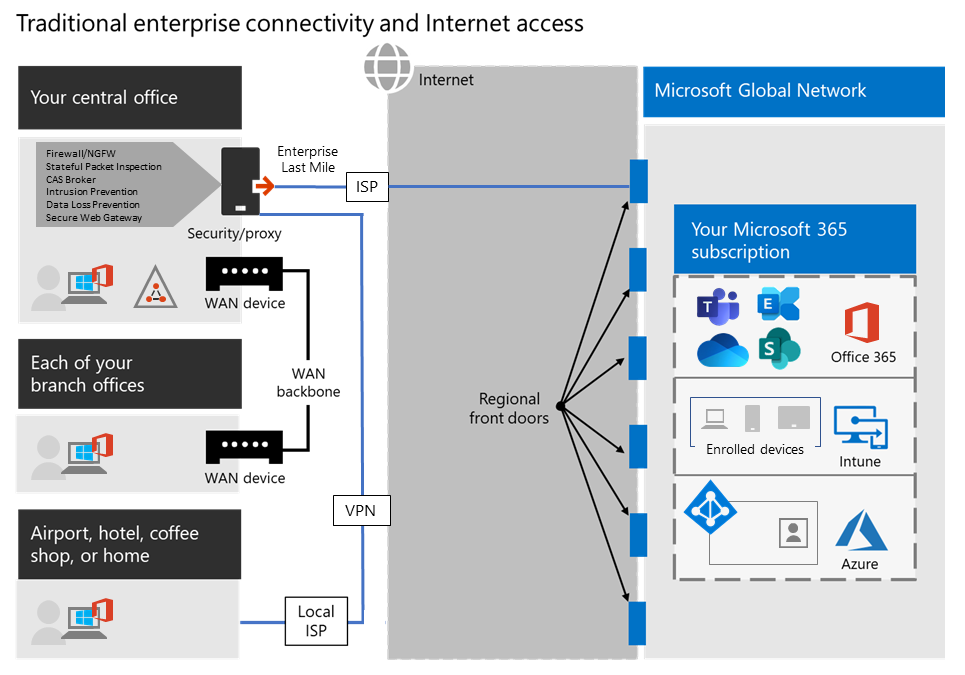

As empresas têm utilizado tradicionalmente VPNs para suportar experiências remotas seguras para os seus utilizadores. Embora as cargas de trabalho principais permanecessem no local, uma VPN do cliente remoto encaminhado através de um datacenter na rede empresarial era o principal método para os utilizadores remotos acederem aos recursos empresariais. Para salvaguardar estas ligações, as empresas criam camadas de soluções de segurança de rede ao longo dos caminhos de VPN. Esta segurança foi criada para proteger a infraestrutura interna e para salvaguardar a navegação móvel de sites externos ao redirecionar o tráfego para a VPN e, em seguida, através do perímetro da Internet no local. As VPNs, os perímetros de rede e a infraestrutura de segurança associada foram muitas vezes concebidos e dimensionados para um volume definido de tráfego, normalmente com a maior parte da conectividade a ser iniciada a partir da rede empresarial e a maior parte a permanecer dentro dos limites internos da rede.

Durante bastante tempo, os modelos de VPN em que todas as ligações do dispositivo de utilizador remoto são encaminhados de volta para a rede no local (conhecida como túnel forçado) eram em grande parte sustentáveis, desde que a escala simultânea de utilizadores remotos fosse modesta e os volumes de tráfego que atravessassem a VPN fossem baixos. Alguns clientes continuaram a utilizar o túnel de força VPN como status quo, mesmo depois de as suas aplicações terem passado do perímetro empresarial para as clouds SaaS públicas.

A utilização de VPNs com túnel forçado para ligar a aplicações de cloud distribuídas e sensíveis ao desempenho é inferior ao ideal, mas os efeitos negativos foram aceites por algumas empresas, de modo a manter o status quo de segurança. Pode ver abaixo um diagrama de exemplo deste cenário:

Figura 1: uma solução tradicional de VPN de Túnel Forçado.

Este problema tem vindo a crescer há muitos anos, com muitos clientes a reportarem uma mudança significativa dos padrões de tráfego de rede. O tráfego que costumava permanecer no local liga-se agora a pontos finais de cloud externos. Muitos clientes da Microsoft comunicam que anteriormente, cerca de 80% do tráfego de rede era para alguma origem interna (representada pela linha pontilhada no diagrama acima). Em 2020, esse número diminuiu para cerca de 20% ou menos, uma vez que mudaram as principais cargas de trabalho para a cloud. Estas tendências não são incomuns com outras empresas. Com o passar do tempo, à medida que o percurso da cloud avança, o modelo acima torna-se cada vez mais complicado e insustentável, impedindo que uma organização seja ágil à medida que se move para um mundo com a cloud.

A crise mundial da COVID-19 agravou este problema para exigir uma remediação imediata. A necessidade de garantir a segurança dos trabalhadores gerou exigências sem precedentes nas TI empresariais para apoiar a produtividade do trabalho a partir de casa em grande escala, o que ainda se verifica na era pós-crise. O Microsoft 365 está bem posicionado para ajudar os clientes a satisfazer essa procura, mas a elevada simultaneidade de utilizadores que trabalham a partir de casa gera um grande volume de tráfego do Microsoft 365 que, se encaminhado através de VPN de túnel forçado e perímetros de rede no local, causa saturação rápida e executa a infraestrutura de VPN sem capacidade. Nesta realidade pós-crise, utilizar a VPN para aceder ao Microsoft 365 já não é apenas um impedimento de desempenho, mas também um muro duro que não só afeta o Microsoft 365, mas também as operações empresariais críticas que ainda têm de depender da VPN para operar.

A Microsoft tem trabalhado em estreita colaboração com os clientes e com a indústria em geral para fornecer soluções eficazes e modernas para estes problemas a partir dos nossos próprios serviços e para se alinhar com as melhores práticas do setor. Os princípios de conectividade do serviço Microsoft 365 foram concebidos para funcionar de forma eficiente para os utilizadores remotos, ao mesmo tempo que permitem que uma organização mantenha a segurança e o controlo sobre a respetiva conectividade. Estas soluções também podem ser implementadas rapidamente com trabalho limitado, mas alcançar um efeito positivo significativo nos problemas descritos acima.

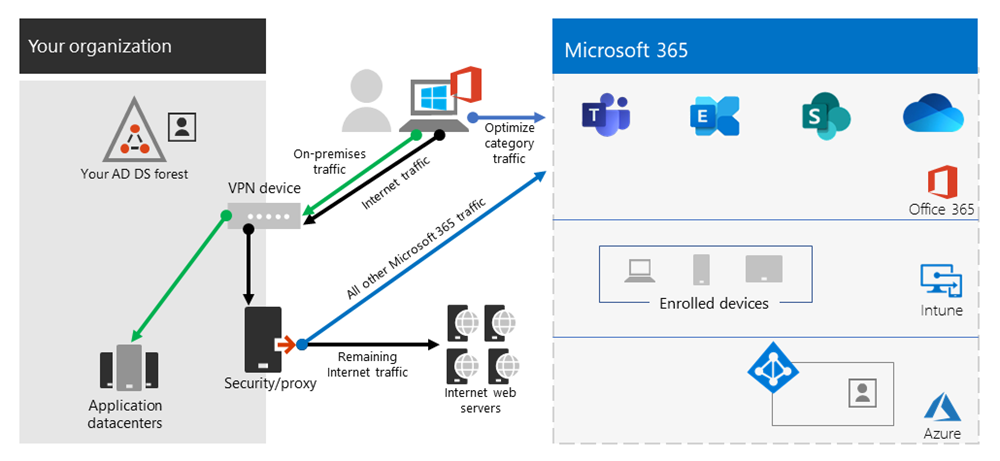

Para os clientes que ligam os respetivos dispositivos de trabalho remoto à rede empresarial ou infraestrutura de nuvem através de VPN, a Microsoft recomenda que os principais cenários do Microsoft 365 do Microsoft Teams, SharePoint Online e Exchange Online sejam encaminhados através de uma configuração de túnel dividido de VPN. Isto torna-se especialmente importante como a primeira estratégia de linha para facilitar a produtividade contínua dos colaboradores durante eventos de trabalho a partir de casa em larga escala, como a crise da COVID-19.

Figura 2: uma solução de túnel dividido de VPN com exceções definidas do Microsoft 365 enviadas diretamente para o serviço. Todo o outro tráfego atravessa o túnel VPN, independentemente do destino.

A essência desta abordagem é fornecer um método simples para as empresas mitigarem o risco de saturação da infraestrutura VPN e melhorarem significativamente o desempenho do Microsoft 365 no período de tempo mais curto possível. Configurar clientes VPN para permitir que o tráfego microsoft 365 de volume mais crítico e elevado ignore o túnel VPN obtém os seguintes benefícios:

Mitiga imediatamente a causa principal da maioria dos problemas de desempenho e capacidade de rede comunicados pelo cliente em arquiteturas de VPN empresariais que afetam a experiência de utilizador do Microsoft 365

A solução recomendada destina-se especificamente aos pontos finais de serviço do Microsoft 365 categorizados como Otimizar no tópico Intervalos de URLs e endereços IP do Microsoft 365. O tráfego para estes pontos finais é altamente sensível à latência e à limitação da largura de banda, e permitir que este ignore o túnel VPN pode melhorar significativamente a experiência do utilizador final, bem como reduzir a carga de rede empresarial. As ligações do Microsoft 365 que não constituam a maior parte da largura de banda ou da experiência do utilizador podem continuar a ser encaminhadas através do túnel VPN, juntamente com o resto do tráfego vinculado à Internet. Para obter mais informações, veja A estratégia de túnel dividido de VPN.

Podem ser configurados, testados e implementados rapidamente pelos clientes e sem requisitos adicionais de infraestrutura ou aplicações

Consoante a plataforma VPN e a arquitetura de rede, a implementação pode demorar apenas algumas horas. Para obter mais informações, veja Implementar o túnel dividido de VPN.

Preserva a postura de segurança das implementações de VPN do cliente ao não alterar a forma como as outras ligações são encaminhadas, incluindo o tráfego para a Internet

A configuração recomendada segue o princípio de menor privilégio para exceções de tráfego VPN e permite que os clientes implementem uma VPN de túnel dividido sem expor utilizadores ou infraestrutura a riscos de segurança adicionais. O tráfego de rede encaminhado diretamente para os pontos finais do Microsoft 365 é encriptado, validado para integridade por pilhas de aplicações cliente do Office e confinado a endereços IP dedicados aos serviços do Microsoft 365 que são endurecidos ao nível da aplicação e da rede. Para obter mais informações, veja Formas alternativas para profissionais de segurança e TI alcançarem controlos de segurança modernos nos cenários de trabalho remoto exclusivos atuais (blogue da Equipa de Segurança da Microsoft).

É suportada nativamente pela maioria das plataformas VPN empresariais

A Microsoft continua a colaborar com parceiros do setor que produzem soluções de VPN comerciais para ajudar os parceiros a desenvolverem modelos de configuração e orientação direcionadas para as respetivas soluções em conformidade com as recomendações acima. Para obter mais informações, veja Guias HOWTO para plataformas VPN comuns.

Sugestão

A Microsoft recomenda focar a configuração de VPN de túnel dividido em intervalos de IP dedicados documentados para serviços do Microsoft 365. As configurações de túneis divididos baseados em FQDN ou AppID, embora sejam possíveis em determinadas plataformas de cliente VPN, podem não abranger totalmente os principais cenários do Microsoft 365 e podem entrar em conflito com as regras de encaminhamento de VPN baseadas em IP. Por este motivo, a Microsoft não recomenda a utilização de FQDNs do Microsoft 365 para configurar a VPN de túnel dividido. A utilização de uma configuração FQDN poderá ser útil noutros cenários relacionados, como as personalizações de ficheiros .pac ou para implementar os proxies a ignorar.

Para obter orientações de implementação completas, veja Implementar o túnel dividido de VPN para o Microsoft 365.

Para um processo passo a passo para configurar o Microsoft 365 para trabalhadores remotos, consulte Configurar a sua infraestrutura para trabalho remoto

A estratégia de túnel dividido de VPN

As redes empresariais tradicionais são muitas vezes concebidas para funcionar em segurança num mundo pré-cloud onde os dados, serviços e aplicações mais importantes estão alojados no local e estão diretamente ligados à rede empresarial interna, tal como a maioria dos utilizadores. Assim, a infraestrutura de rede é criada em torno destes elementos na medida em que as sucursais estão ligadas à sede através de redes MPLS (Multiprotocol Label Switching) e os utilizadores remotos têm de se ligar à rede empresarial através de uma VPN para aceder aos pontos finais no local e à Internet. Neste modelo, todo o tráfego de utilizadores remotos atravessa a rede empresarial e é encaminhado para o serviço cloud através de um ponto de saída comum.

Figura 2: uma solução VPN comum para utilizadores remotos em que todo o tráfego é forçado a voltar à rede empresarial, independentemente do destino

À medida que as organizações movem dados e aplicações para a cloud, este modelo começou a tornar-se menos eficaz à medida que se torna rapidamente complicado, dispendioso e incalável, afetando significativamente o desempenho e a eficiência da rede dos utilizadores e restringindo a capacidade da organização de se adaptar às necessidades em mudança. Vários clientes da Microsoft comunicaram que há alguns anos 80% do tráfego de rede se destinava a um destino interno, mas em 2020 80% mais tráfego liga-se a um recurso externo baseado na cloud.

A crise da COVID-19 agravou este problema para exigir soluções imediatas para a grande maioria das organizações. Muitos clientes descobriram que o modelo de VPN forçado não é dimensionável ou tem um desempenho suficiente para cenários de trabalho remoto a 100%, como o que esta crise exigiu. São necessárias soluções rápidas para que estas organizações funcionem de forma eficiente.

Para o serviço Microsoft 365, a Microsoft concebeu os requisitos de conectividade para o serviço tendo este problema diretamente em mente, onde um conjunto de pontos finais de serviço focado, fortemente controlado e relativamente estático pode ser otimizado de forma muito simples e rápida, de modo a proporcionar um elevado desempenho aos utilizadores que acedem ao serviço e reduzir a carga sobre a infraestrutura de VPN para que possa ser utilizado pelo tráfego que ainda o requer.

O Microsoft 365 categoriza os pontos finais necessários para o Microsoft 365 em três categorias: Otimizar, Permitir e Predefinição. A otimização dos pontos finais é o nosso foco aqui e tem as seguintes características:

- Os pontos finais geridos e pertencentes à Microsoft estão alojados na infraestrutura da Microsoft

- São dedicados a cargas de trabalho principais do Microsoft 365, como Exchange Online, SharePoint Online, Skype para Empresas Online e Microsoft Teams

- Foram fornecidos IPs

- Baixa taxa de alteração e espera-se que permaneça pequena em número (atualmente 20 sub-redes IP)

- São sensíveis a volumes e/ou latência elevados

- São capazes de ter os elementos de segurança necessários fornecidos no serviço em vez de inline na rede

- Contabilize cerca de 70 a 80% do volume de tráfego para o serviço Microsoft 365

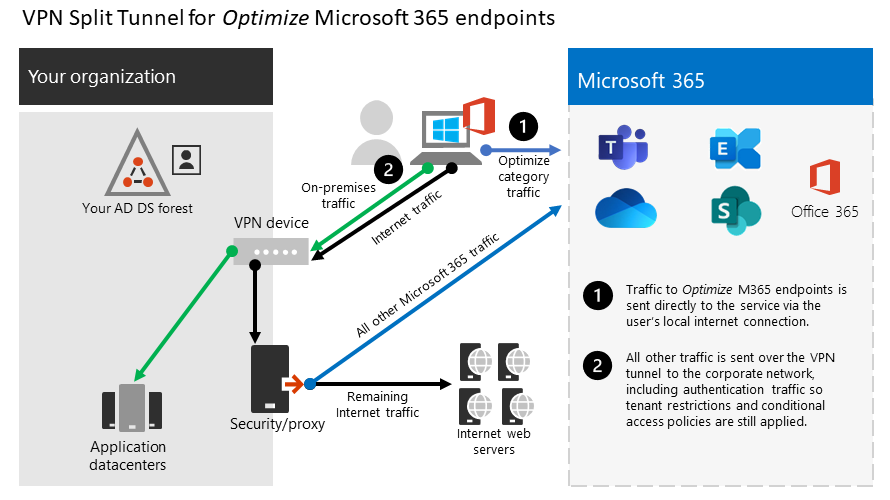

Este conjunto de pontos finais de âmbito apertado pode ser dividido do túnel VPN forçado e enviado de forma segura e direta para o serviço do Microsoft 365 através da interface local do utilizador. Isto é conhecido como túnel dividido.

Os elementos de segurança como DLP, proteção AV, autenticação e controlo de acesso podem ser fornecidos de forma muito mais eficiente relativamente a estes pontos finais em diferentes camadas no serviço. Como também desviamos a maior parte do volume de tráfego da solução VPN, esta ação liberta a capacidade de VPN para o tráfego crítico para a empresa que ainda depende dele. Também deve remover a necessidade, em muitos casos, de passar por um programa de atualização moroso e dispendioso para lidar com esta nova forma de funcionamento.

Figura 3: uma solução de túnel dividido de VPN com exceções definidas do Microsoft 365 enviadas diretamente para o serviço. Todo o outro tráfego é forçado a voltar à rede empresarial, independentemente do destino.

Do ponto de vista da segurança, a Microsoft tem uma matriz de funcionalidades de segurança que podem ser utilizadas para fornecer segurança semelhante ou mesmo melhorada do que a fornecida pela inspeção inline por pilhas de segurança no local. A publicação de blogue da equipa de Segurança da Microsoft Formas alternativas para profissionais de segurança e TI alcançarem controlos de segurança modernos nos cenários de trabalho remoto exclusivos atuais tem um resumo claro das funcionalidades disponíveis e encontrará orientações mais detalhadas neste artigo. Também pode ler sobre a implementação da Microsoft do túnel dividido de VPN em Em execução na VPN: como a Microsoft mantém a sua força de trabalho remota ligada.

Em muitos casos, esta implementação pode ser alcançada numa questão de horas, permitindo uma resolução rápida para um dos problemas mais prementes com que as organizações se deparam à medida que mudam rapidamente para o trabalho remoto em larga escala. Para obter orientações sobre a implementação de túneis divididos de VPN, veja Implementar o túnel dividido de VPN para o Microsoft 365.

FAQ

A Equipa de Segurança da Microsoft publicou Formas alternativas para profissionais de segurança e TI alcançarem controlos de segurança modernos nos cenários de trabalho remoto exclusivos atuais, uma publicação de blogue que descreve formas fundamentais para profissionais de segurança e as TI poderem alcançar controlos de segurança modernos nos cenários de trabalho remoto exclusivos atuais. Além disso, abaixo encontram-se algumas das perguntas e respostas comuns do cliente sobre este assunto.

Como devo proceder para impedir que os utilizadores acedam a outros inquilinos em que não confio onde podem exfiltrar dados?

A resposta é uma funcionalidade denominada restrições de inquilino. O tráfego de autenticação não é um volume elevado nem é especialmente sensível à latência, pelo que pode ser enviado através da solução VPN para o proxy no local onde a funcionalidade é aplicada. Uma lista de permissões de inquilinos fidedignos é mantida aqui e se o cliente tentar obter um token para um inquilino que não é fidedigno, o proxy simplesmente nega o pedido. Se o inquilino for fidedigno, será acessível um token se o utilizador tiver as credenciais e os direitos corretos.

Assim, apesar de um utilizador poder fazer uma ligação TCP/UDP aos pontos finais marcados como Otimizar acima, sem um token válido para aceder ao inquilino em questão, simplesmente não consegue iniciar sessão e aceder/mover quaisquer dados.

Este modelo permite o acesso a serviços de consumidor, como contas pessoais do OneDrive?

Não, não, os pontos finais do Microsoft 365 não são os mesmos que os serviços de consumidor (Onedrive.live.com como exemplo), pelo que o túnel dividido não permitirá que um utilizador aceda diretamente aos serviços de consumidor. O tráfego para pontos finais de consumidor continuará a utilizar o túnel VPN e as políticas existentes continuarão a aplicar-se.

Como devo proceder para aplicar DLP e proteger os meus dados confidenciais quando o tráfego deixar de fluir pela minha solução no local?

Para o ajudar a impedir a divulgação acidental de informações confidenciais, o Microsoft 365 tem um conjunto avançado de ferramentas incorporadas. Pode utilizar as capacidades DLP incorporadas do Teams e do SharePoint para detetar informações confidenciais armazenadas ou partilhadas de forma inadequada. Se parte da sua estratégia de trabalho remoto envolver uma política BYOD (Bring Your Own Device), pode utilizar o Acesso Condicional baseado na aplicação para impedir que os dados confidenciais sejam transferidos para os dispositivos pessoais dos utilizadores

Como devo proceder para avaliar e manter o controlo da autenticação do utilizador quando se está a ligar diretamente?

Além da funcionalidade de restrições de inquilinos indicada no T1, as políticas de acesso condicional podem ser aplicadas para avaliar dinamicamente o risco de um pedido de autenticação e reagir adequadamente. A Microsoft recomenda que o modelo de Confiança Zero seja implementado ao longo do tempo e que possamos utilizar Microsoft Entra políticas de Acesso Condicional para manter o controlo num mundo móvel e na cloud. As políticas de acesso condicional podem ser utilizadas para tomar uma decisão em tempo real sobre se um pedido de autenticação é bem-sucedido com base em vários fatores, tais como:

- Dispositivo, o dispositivo é conhecido/fidedigno/Associado a um domínio?

- IP – o pedido de autenticação é proveniente de um endereço IP empresarial conhecido? Ou de um país/região em que não confiamos?

- Aplicação – o utilizador está autorizado a utilizar esta aplicação?

Em seguida, podemos acionar políticas como aprovar, acionar a MFA ou bloquear a autenticação com base nestas políticas.

Como devo proceder para proteger contra vírus e software maligno?

Mais uma vez, o Microsoft 365 fornece proteção para otimizar pontos finais marcados em várias camadas no próprio serviço, descrito neste documento. Conforme indicado, é muito mais eficiente fornecer estes elementos de segurança no próprio serviço em vez de tentar fazê-lo em conformidade com dispositivos que podem não compreender totalmente os protocolos/tráfego. Por predefinição, o SharePoint Online analisa automaticamente carregamentos de ficheiros para software maligno conhecido

Para os pontos finais do Exchange listados acima, Proteção do Exchange Online e Microsoft Defender do Microsoft 365 fazem um excelente trabalho para fornecer segurança do tráfego para o serviço.

Posso enviar mais do que apenas otimizar o tráfego direto?

Deve ser dada prioridade aos pontos finais marcados como Otimizar , uma vez que estes irão proporcionar o máximo benefício para um baixo nível de trabalho. No entanto, se quiser, os pontos finais permitidos marcados são necessários para o serviço funcionar e têm endereços IP fornecidos para os pontos finais que podem ser utilizados, se necessário.

Existem também vários fornecedores que oferecem soluções de proxy/segurança baseadas na cloud denominadas gateways Web seguros que fornecem segurança central, controlo e aplicação de política empresarial para navegação na Web geral. Estas soluções podem funcionar bem num mundo cloud-first, se altamente disponível, eficaz e aprovisionada perto dos seus utilizadores ao permitir que o acesso seguro à Internet seja fornecido a partir de uma localização baseada na cloud perto do utilizador. Isto elimina a necessidade de um hairpin através da rede VPN/empresarial para o tráfego de navegação geral, permitindo ainda o controlo de segurança central.

No entanto, mesmo com estas soluções implementadas, a Microsoft recomenda vivamente que a opção Otimizar o tráfego marcado do Microsoft 365 seja enviada diretamente para o serviço.

Para obter orientações sobre como permitir o acesso direto a um Rede Virtual do Azure, veja Trabalho remoto com o Azure Gateway de VPN Ponto a site.

Por que motivo é necessária a porta 80? O tráfego é enviado de forma clara?

A porta 80 só é utilizada para itens como redirecionar para uma sessão de porta 443, não são enviados dados do cliente ou são acessíveis através da porta 80. A encriptação descreve a encriptação para dados em trânsito e inativos para o Microsoft 365 e Tipos de tráfego descreve como utilizamos o SRTP para proteger o tráfego de multimédia do Teams.

Este conselho aplica-se aos utilizadores na China que utilizam uma instância mundial do Microsoft 365?

Não, não tem. A única ressalva dos conselhos acima é os utilizadores na PRC que estão a ligar-se a uma instância mundial do Microsoft 365. Devido à ocorrência comum de congestionamento de rede transfronteiriço na região, o desempenho direto da saída da Internet pode ser variável. A maioria dos clientes na região opera com uma VPN para trazer o tráfego para a rede empresarial e utilizar o circuito MPLS autorizado ou semelhante à saída fora do país/região através de um caminho otimizado. Isto é descrito mais detalhadamente no artigo Otimização do desempenho do Microsoft 365 para utilizadores da China.

A configuração de túnel dividido funciona para o Teams em execução num browser?

Sim, com ressalvas. A maioria das funcionalidades do Teams é suportada nos browsers listados em Obter clientes para o Microsoft Teams.

Além disso, o Microsoft Edge 96 e superior suporta o túnel dividido de VPN para tráfego ponto a ponto ao ativar a política Edge WebRtcRespectOsRoutingTableEnabled . Neste momento, outros browsers podem não suportar o túnel dividido de VPN para o tráfego ponto a ponto.

Artigos relacionados

Implementar o túnel dividido de VPN para o Microsoft 365

Cenários comuns de túnel dividido de VPN para o Microsoft 365

A Proteger o tráfego de mídia do Teams para o túnel dividido de VPN

Considerações especiais sobre o Stream e eventos em direto em ambientes VPN

Otimização do desempenho do Microsoft 365 para utilizadores da China

Princípios de Conectividade de Rede do Microsoft 365

Avaliar a conectividade de rede do Microsoft 365

Otimização da rede e do desempenho do Microsoft 365

Em execução na VPN: como a Microsoft mantém a sua força de trabalho remota ligada

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários